Portal użytkowników serwera usługi Azure Multi-Factor Authentication

Portal użytkowników to witryna sieci Web usług IIS, która umożliwia użytkownikom rejestrowanie się w uwierzytelnianiu wieloskładnikowym firmy Microsoft i utrzymywaniu kont. Użytkownik może zmienić swój numer telefonu i numer PIN lub zdecydować o pominięciu weryfikacji dwuetapowej podczas następnego logowania.

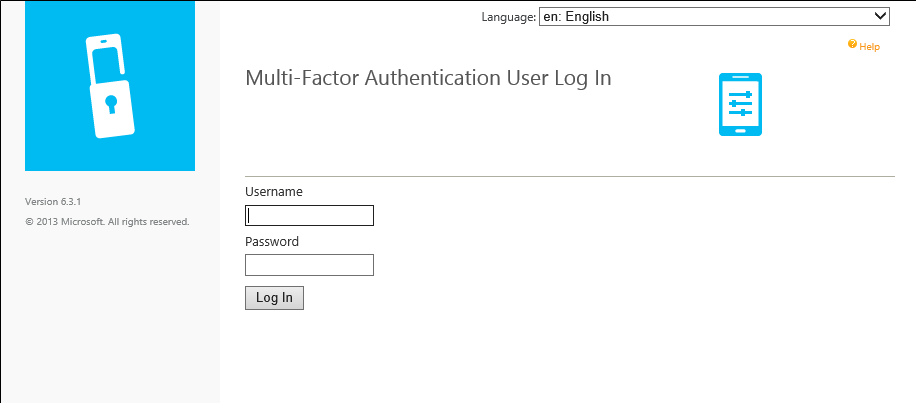

Użytkownik loguje się do portalu użytkowników przy użyciu swojej zwykłej nazwy użytkownika oraz hasła, a następnie wykonuje połączenie uwierzytelniające weryfikacji dwuetapowej lub udziela odpowiedzi na pytanie zabezpieczające, aby ukończyć proces uwierzytelniania. Jeśli rejestracja użytkowników jest dozwolona, użytkownik może skonfigurować swój numer telefonu i numer PIN podczas pierwszego logowania do portalu użytkowników.

Można skonfigurować administratorów portalu użytkowników oraz przyznać im uprawnienia pozwalające dodawać nowych użytkowników i aktualizować istniejących.

W zależności od środowiska można wdrożyć portal użytkowników na tym samym serwerze co serwer usługi Azure Multi-Factor Authentication lub na innym serwerze internetowym.

Ważne

We wrześniu 2022 r. firma Microsoft ogłosiła wycofanie serwera usługi Azure Multi-Factor Authentication. Od 30 września 2024 r. wdrożenia serwera usługi Azure Multi-Factor Authentication nie będą już obsługiwać żądań uwierzytelniania wieloskładnikowego, co może spowodować niepowodzenie uwierzytelniania w organizacji. Aby zapewnić nieprzerwane usługi uwierzytelniania i pozostać w obsługiwanym stanie, organizacje powinny migrować dane uwierzytelniania użytkowników do usługi Azure MFA opartej na chmurze przy użyciu najnowszej aktualizacji serwera usługi Azure MFA. Aby uzyskać więcej informacji, zobacz Azure MFA Server Migration (Migracja serwera usługi Azure MFA).

Aby rozpocząć pracę z uwierzytelnianiem wieloskładnikowym opartym na chmurze, zobacz Samouczek: zabezpieczanie zdarzeń logowania użytkownika przy użyciu uwierzytelniania wieloskładnikowego firmy Microsoft.

Uwaga

Portal użytkowników jest dostępny tylko na serwerze usługi Azure Multi-Factor Authentication. Jeśli używasz uwierzytelniania wieloskładnikowego w chmurze, zapoznaj się z użytkownikami w sekcji Konfigurowanie konta na potrzeby weryfikacji dwuetapowej lub Zarządzaj ustawieniami weryfikacji dwuetapowej.

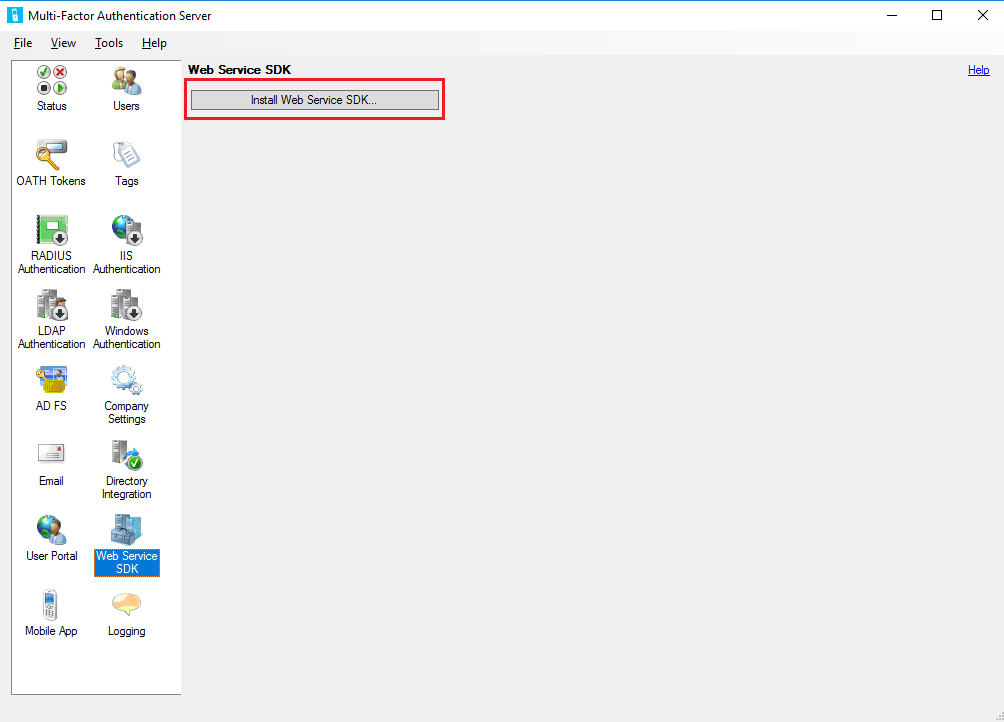

Instalowanie zestawu SDK usługi sieci Web

W obu scenariuszach, jeśli zestaw SDK usługi sieci Web uwierzytelniania wieloskładnikowego firmy Microsoft nie został jeszcze zainstalowany na serwerze usługi Azure Multi-Factor Authentication, wykonaj poniższe kroki.

- Otwórz konsolę serwera usługi Multi-Factor Authentication.

- Przejdź do zestawu SDK usługi internetowej i wybierz pozycję Zainstaluj zestaw SDK usługi internetowej.

- Ukończ instalację przy użyciu ustawień domyślnych, o ile nie trzeba ich zmienić z dowolnej przyczyny.

- Wiązanie certyfikatu TLS/SSL z witryną w usługach IIS.

Jeśli masz pytania dotyczące konfigurowania certyfikatu TLS/SSL na serwerze usług IIS, zobacz artykuł How to Set Up SSL on IIS (Jak skonfigurować protokół SSL w usługach IIS).

Zestaw SDK usługi sieci Web musi być zabezpieczony przy użyciu certyfikatu TLS/SSL. W tym celu wystarczy certyfikat z podpisem własnym. Zaimportuj certyfikat do magazynu "Zaufane główne urzędy certyfikacji" konta komputera lokalnego na serwerze internetowym portalu użytkowników, aby ufał temu certyfikatowi podczas inicjowania połączenia TLS.

Wdrażanie portalu użytkowników na tym samym serwerze, na którym działa serwer usługi Azure Multi-Factor Authentication

W celu zainstalowania portalu użytkowników na tym samym serwerze, na którym działa serwer usługi Azure Multi-Factor Authentication, wymagane jest spełnienie następujących wymagań wstępnych:

- Usługi IIS, w tym usługi ASP.NET, i zgodność metabazy IIS 6 (dla usług IIS 7 lub nowszych)

- Konto z prawami administratora na danym komputerze i w danej domenie (jeśli ma zastosowanie). Konto wymaga uprawnień do tworzenia grup zabezpieczeń usługi Active Directory.

- Zabezpiecz portal użytkowników przy użyciu certyfikatu TLS/SSL.

- Zabezpiecz zestaw SDK usługi sieci Web uwierzytelniania wieloskładnikowego firmy Microsoft przy użyciu certyfikatu TLS/SSL.

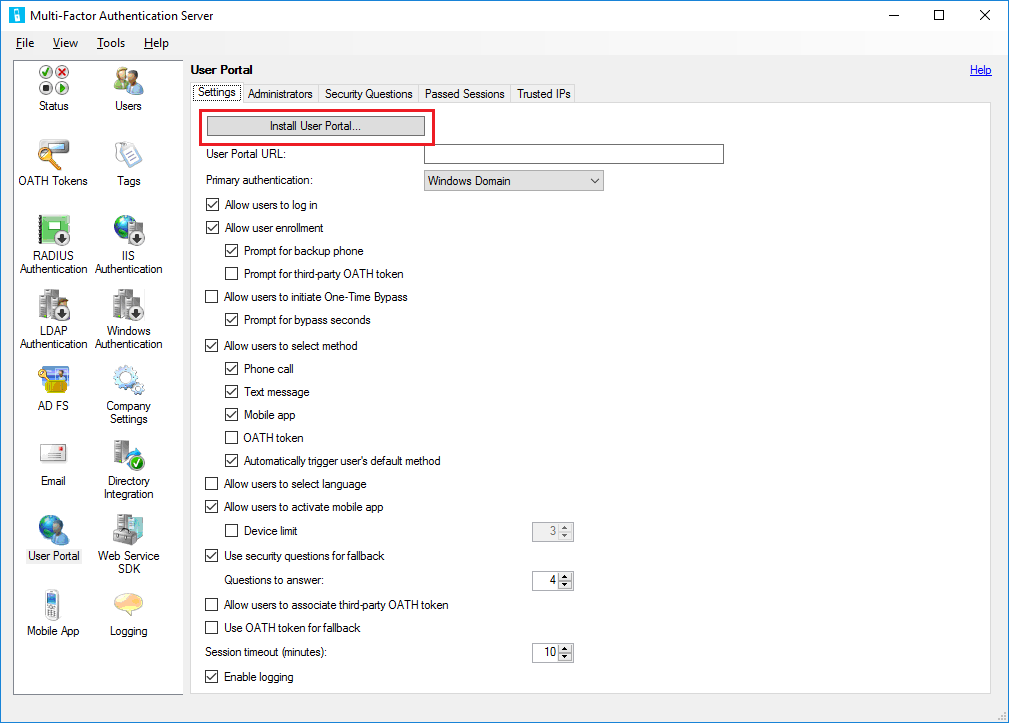

Aby wdrożyć portal użytkowników, wykonaj następujące czynności:

Otwórz konsolę usługi Azure Multi-Factor Authentication, kliknij ikonę Portal użytkowników w menu po lewej stronie i kliknij pozycję Zainstaluj portal użytkowników.

Ukończ instalację przy użyciu ustawień domyślnych, o ile nie trzeba ich zmienić z dowolnej przyczyny.

Wiązanie certyfikatu TLS/SSL z lokacją w usługach IIS

Uwaga

Ten certyfikat TLS/SSL jest zwykle publicznie podpisanym certyfikatem TLS/SSL.

Otwórz przeglądarkę internetową z dowolnego komputera i przejdź do adresu URL, pod którym zainstalowano portal użytkowników (przykład:

https://mfa.contoso.com/MultiFactorAuth). Upewnij się, że nie są wyświetlane żadne ostrzeżenia ani błędy dotyczące certyfikatów.

Jeśli masz pytania dotyczące konfigurowania certyfikatu TLS/SSL na serwerze usług IIS, zobacz artykuł How to Set Up SSL on IIS (Jak skonfigurować protokół SSL w usługach IIS).

Wdrażanie portalu użytkowników na osobnym serwerze

Jeśli serwer usługi Azure Multi-Factor Authentication nie jest uruchomiony w Internecie, należy zainstalować portal użytkowników na osobnym serwerze dostępnym z Internetu.

Jeśli organizacja używa aplikacji Microsoft Authenticator jako jednej z metod weryfikacji i chce wdrożyć portal użytkowników na własnym serwerze, upewnij się, że spełniono następujące wymagania:

- Używanie serwera usługi Multi-Factor Authentication w wersji 6.0 lub nowszej.

- Zainstalowanie portalu użytkowników na dostępnym z Internetu serwerze sieci Web z uruchomionymi usługami Microsoft Internet Information Services (IIS) w wersji 6.x lub nowszej.

- W przypadku użycia wersji IIS 6.x upewnij się, że program ASP.NET w wersji 2.0.50727 jest zainstalowany i zarejestrowany oraz że wybrano dla niego opcję Dozwolone.

- W przypadku użycia usług IIS 7.x lub nowszych zachowanie zgodności usług IIS z uwzględnieniem uwierzytelniania podstawowego, z technologią ASP.NET i metabazą usług IIS 6.

- Zabezpiecz portal użytkowników przy użyciu certyfikatu TLS/SSL.

- Zabezpiecz zestaw SDK usługi sieci Web uwierzytelniania wieloskładnikowego firmy Microsoft przy użyciu certyfikatu TLS/SSL.

- Upewnij się, że portal użytkowników może nawiązać połączenie z zestawem SDK usługi sieci Web uwierzytelniania wieloskładnikowego firmy Microsoft za pośrednictwem protokołu TLS/SSL.

- Upewnij się, że portal użytkowników może uwierzytelnić się w zestawie SDK usługi sieci Web uwierzytelniania wieloskładnikowego firmy Microsoft przy użyciu poświadczeń konta usługi w grupie zabezpieczeń "Telefon Factor Administracja s". To konto usługi i ta grupa powinny istnieć w usłudze Active Directory, jeśli serwer usługi Azure Multi-Factor Authentication jest uruchomiony na serwerze przyłączonym do domeny. To konto usługi i grupa istnieją lokalnie na serwerze usługi Azure Multi-Factor Authentication, jeśli nie jest przyłączony do domeny.

Zainstalowanie portalu użytkowników na serwerze innym niż serwer usługi Azure Multi-Factor Authentication wymaga wykonania następujących kroków:

Na serwerze usługi MFA przejdź do ścieżki instalacji (na przykład: C:\Program Files\Multi-Factor Authentication Server) i skopiuj plik MultiFactorAuthenticationUserPortalSetup64 do lokalizacji dostępnej dla serwera dostępnego z Internetu, na którym zostanie zainstalowany.

Na internetowym serwerze dostępnym z Internetu uruchom plik instalacji MultiFactorAuthenticationUserPortalSetup64 jako administrator, w miarę potrzeb zmieniając miejsce instalacji, a następnie, jeśli chcesz, zmień nazwę katalogu wirtualnego na krótką.

Wiązanie certyfikatu TLS/SSL z witryną w usługach IIS.

Uwaga

Ten certyfikat TLS/SSL jest zwykle publicznie podpisanym certyfikatem TLS/SSL.

Przejdź do folderu C:\inetpub\wwwroot\MultiFactorAuth

Edytowanie pliku Web.Config w Notatniku

- Znajdź klucz "USE_WEB_SERVICE_SDK" i zmień wartość value="false" na value="true"

- Znajdź klucz "WEB_SERVICE_SDK_AUTHENTICATION_USERNAME" i zmień wartość value="" na value="DOMAIN\User", gdzie DOMAIN\User to konto usługi będące częścią grupy „PhoneFactor Admins”.

- Znajdź klucz "WEB_SERVICE_SDK_AUTHENTICATION_PASSWORD" i zmień wartość value="" na value="Password", gdzie Password to hasło konta usługi wprowadzonego w poprzednim wierszu.

- Znajdź wartość

https://www.contoso.com/MultiFactorAuthWebServiceSdk/PfWsSdk.asmxi zmień ten zastępczy adres URL na adres URL zestawu SDK usługi internetowej zainstalowanej w kroku 2. - Zapisz plik Web.Config i zamknij Notatnik.

Otwórz przeglądarkę internetową z dowolnego komputera i przejdź do adresu URL, pod którym zainstalowano portal użytkowników (przykład:

https://mfa.contoso.com/MultiFactorAuth). Upewnij się, że nie są wyświetlane żadne ostrzeżenia ani błędy dotyczące certyfikatów.

Jeśli masz pytania dotyczące konfigurowania certyfikatu TLS/SSL na serwerze usług IIS, zobacz artykuł How to Set Up SSL on IIS (Jak skonfigurować protokół SSL w usługach IIS).

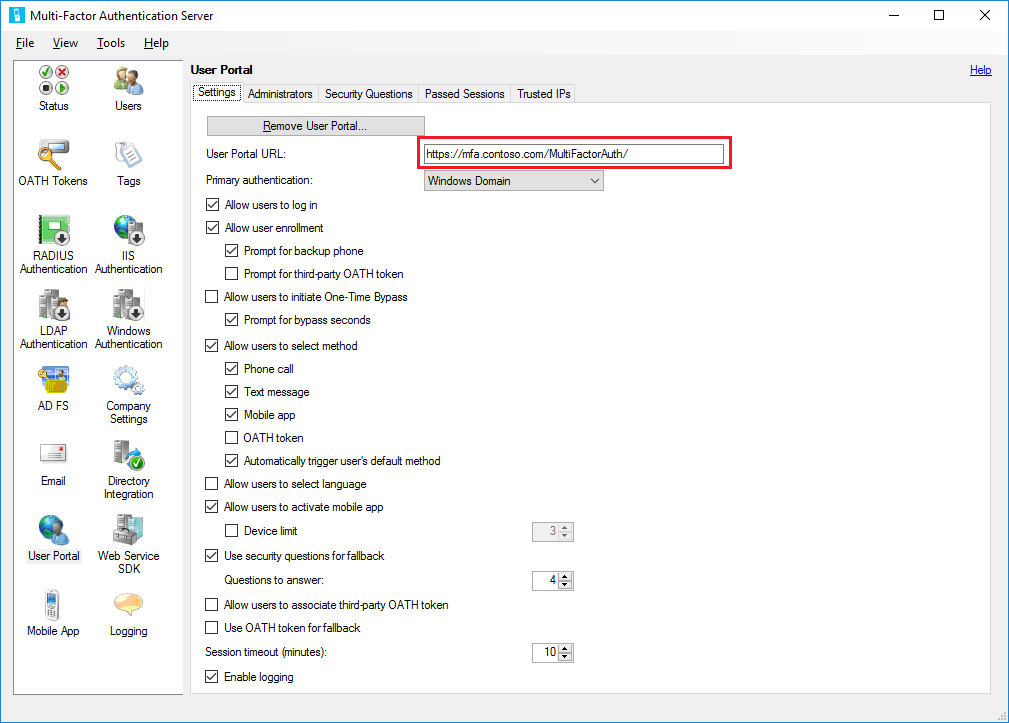

Konfigurowanie ustawień portalu użytkowników na serwerze usługi Azure Multi-Factor Authentication

Po zainstalowaniu portalu użytkowników należy skonfigurować serwer usługi Azure Multi-Factor Authentication do pracy z portalem.

- W konsoli serwera usługi Azure Multi-Factor Authentication kliknij ikonę Portal użytkowników. Na karcie Ustawienia wprowadź adres URL portalu użytkowników w polu tekstowym Adres URL portalu użytkowników. Jeśli włączono funkcję poczty e-mail, ten adres URL jest uwzględniony w wiadomościach e-mail wysyłanych do użytkowników po zaimportowaniu ich na serwer usługi Azure Multi-Factor Authentication.

- Wybierz ustawienia, których chcesz użyć w portalu użytkowników. Jeśli na przykład użytkownicy mogą wybierać swoje metody uwierzytelniania, upewnij się, że jest zaznaczona opcja Zezwalaj użytkownikom na wybór metody oraz poszczególne metody uwierzytelniania, spośród których mogą wybierać użytkownicy.

- Zdefiniuj, kto powinien być Administracja istratorami na karcie Administracja istratory. Szczegółowe uprawnienia administracyjne można tworzyć przy użyciu pól wyboru i list rozwijanych w polach Dodawanie/edytowanie.

Konfiguracja opcjonalna:

- Pytania zabezpieczające — zdefiniuj zatwierdzone pytania zabezpieczające dla środowiska oraz język, w którym mają być wyświetlane.

- Przekazane sesje — skonfiguruj integrację portalu użytkownika z opartą na formularzu witryną internetową przy użyciu usługi MFA.

- Zaufane adresy IP — zezwól użytkownikom na pomijanie usługi MFA podczas uwierzytelniania na podstawie listy zaufanych zakresów lub adresów IP.

Serwer usługi Azure Multi-Factor Authentication oferuje kilka opcji portalu użytkowników. Poniższa tabela zawiera listę tych opcji i wyjaśnienie, do czego służą.

| Ustawienia portalu użytkowników | opis |

|---|---|

| Adres URL portalu użytkowników | Umożliwia wprowadzenie adresu URL, pod którym jest hostowany portal. |

| Uwierzytelnianie podstawowe | Umożliwia określenie typu uwierzytelniania stosowanego podczas logowania się do portalu. Dostępne opcje to Windows, Radius lub LDAP. |

| Zezwalaj użytkownikom na logowanie | Umożliwia użytkownikom wprowadzenie swoich nazw i haseł na stronie logowania w portalu użytkowników. Jeśli ta opcja nie jest zaznaczona, pola są wyszarywane. |

| Zezwalaj na rejestrację użytkownika | Zezwól użytkownikowi na zarejestrowanie się w uwierzytelnianiu wieloskładnikowym, przechodząc do ekranu konfiguracji z monitem o podanie dodatkowych informacji, takich jak numer telefonu. Wybór opcji Monituj o zapasowy numer telefonu pozwala użytkownikom wprowadzić dodatkowy numer telefonu. Wybór opcji Monituj o token OATH innej firmy umożliwia użytkownikom podanie tokenu OATH innej firmy. |

| Zezwalaj użytkownikom na inicjowanie jednokrotnego obejścia | Umożliwia użytkownikom inicjowanie jednokrotnego obejścia. Jeśli użytkownik skonfiguruje tę opcję, zacznie obowiązywać przy następnym logowaniu użytkownika. Opcja Monituj o obejście (w sekundach) zapewnia użytkownikowi dostęp do pola opcji i pozwala zmienić wartość domyślną, jaką jest 300 sekund. Jeśli ta opcja nie zostanie wybrana, jednorazowe obejście będzie działać tylko przez 300 sekund. |

| Zezwalaj użytkownikom na wybór metody | Umożliwia użytkownikom wskazanie głównego sposobu kontaktu. Metodą tą może być połączenie telefoniczne, wiadomość SMS, aplikacja mobilna lub token OATH. |

| Zezwalaj użytkownikom na wybór języka | Umożliwia użytkownikom zmianę języka używanego w przypadku rozmów telefonicznych, wiadomości SMS, aplikacji mobilnej lub tokenów OATH. |

| Zezwalaj użytkownikom na uaktywnienie aplikacji mobilnej | Opcja umożliwia użytkownikom wygenerowanie kodu aktywacji w celu ukończenia procesu aktywacji aplikacji mobilnej, która jest używana w połączeniu z serwerem. Można również ustawić liczbę urządzeń (od 1 do 10), na których użytkownik może dokonać aktywacji aplikacji. |

| Użyj pytań zabezpieczających w przypadku uwierzytelniania rezerwowego | Umożliwia udzielenie odpowiedzi na pytania zabezpieczające w przypadku niepowodzenia weryfikacji dwuetapowej. Można określić liczbę pytań zabezpieczających, na które należy udzielić poprawnej odpowiedzi. |

| Zezwalaj użytkownikom na skojarzenie tokenu OATH innej firmy | Pozwala użytkownikom na określenie tokenu OATH innej firmy. |

| Użyj tokenu OATH w przypadku uwierzytelniania rezerwowego | Zezwalaj na używanie tokenu OATH w przypadku, gdy weryfikacja dwuetapowa nie powiedzie się. Można również określić limit czasu sesji w minutach. |

| Włącz rejestrowanie | Włącza funkcję rejestrowania w portalu użytkowników. Pliki dziennika znajdują się w folderze: C:\Program Files\Multi-Factor Authentication Server\Logs. |

Ważne

Począwszy od marca 2019 r., opcje połączeń telefonicznych nie będą dostępne dla użytkowników serwera MFA w dzierżawach bezpłatnej/próbnej firmy Microsoft Entra. Ta zmiana nie ma wpływu na wiadomości SMS. Telefon połączenie będzie nadal dostępne dla użytkowników w płatnych dzierżawach firmy Microsoft Entra. Ta zmiana ma wpływ tylko na dzierżawy bezpłatnej/próbnej firmy Microsoft Entra.

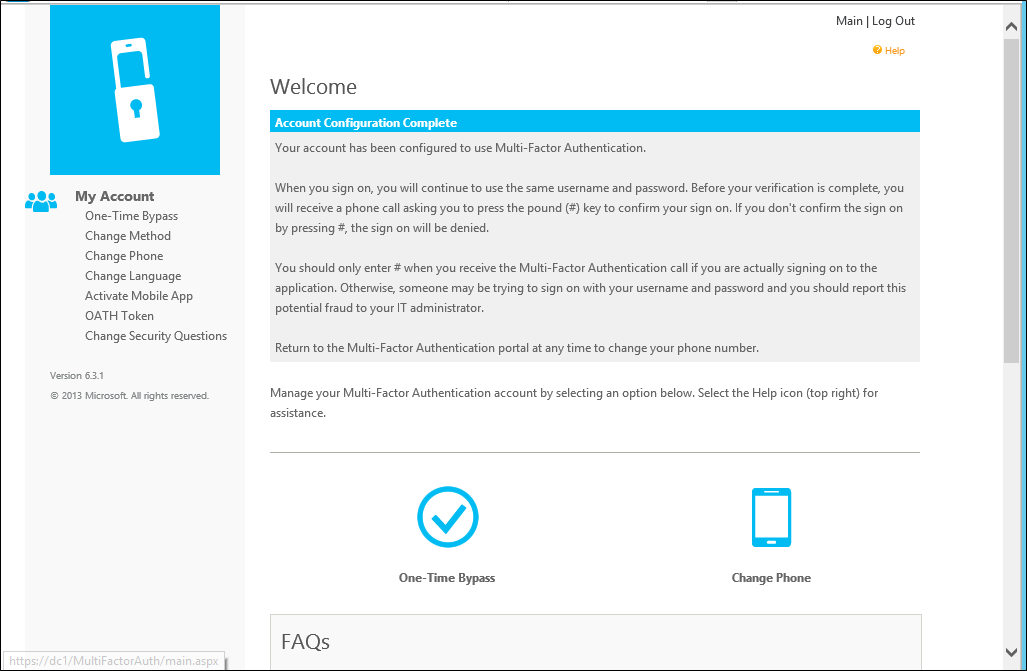

Użytkownik może zobaczyć te ustawienia po zalogowaniu się do portalu użytkowników.

Samodzielna rejestracja użytkownika

Jeśli chcesz, aby użytkownicy logują się i rejestrowali, musisz wybrać opcje Zezwalaj użytkownikom na logowanie i Zezwalaj na rejestrację użytkowników na karcie Ustawienia. Pamiętaj, że wybrane ustawienia mają wpływ na środowisko logowania użytkownika.

Na przykład gdy użytkownik zaloguje się do portalu użytkowników po raz pierwszy, zostanie on przeniesiony na stronę Konfiguracja użytkownika uwierzytelniania wieloskładnikowego firmy Microsoft. W zależności od konfiguracji uwierzytelniania wieloskładnikowego firmy Microsoft użytkownik może wybrać metodę uwierzytelniania.

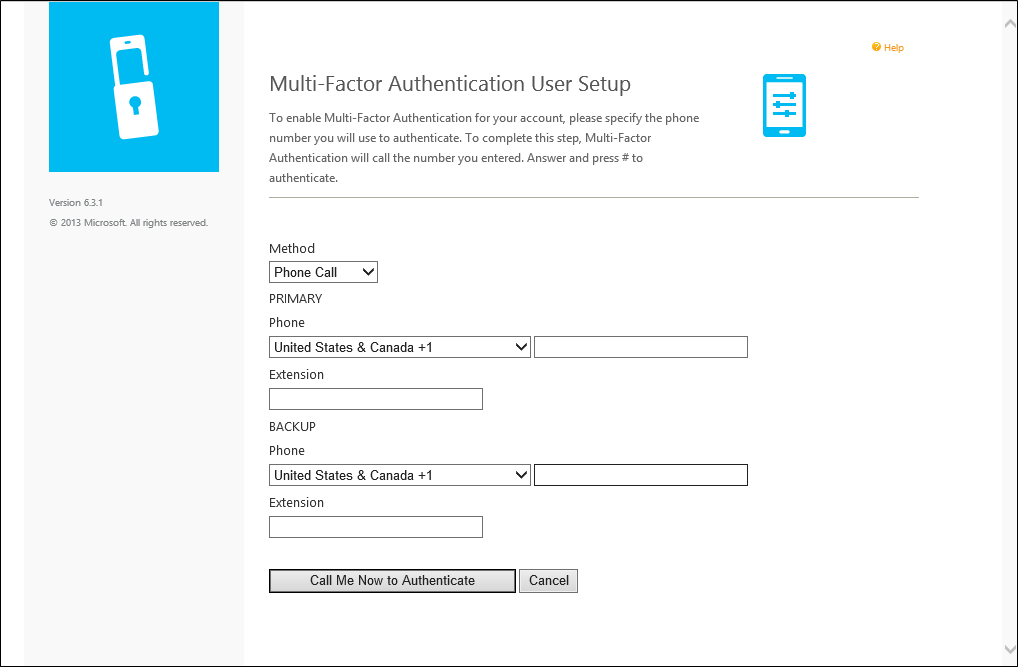

Jeśli wybierze on metodę weryfikacji Połączenie głosowe lub jeśli usługa została wstępnie skonfigurowana pod kątem użycia tej metody, strona wyświetla monit o podanie podstawowego numeru telefonu użytkownika oraz, w razie potrzeby, numeru wewnętrznego. Użytkownik może także mieć możliwość wprowadzenia zapasowego numeru telefonu.

Jeśli podczas uwierzytelniania wymagane jest wprowadzenie przez użytkownika numeru PIN, na stronie wyświetla się także monit o utworzenie numeru PIN. Po wprowadzeniu numerów telefonów i numeru PIN (jeśli dotyczy) użytkownik klika przycisk Połącz się teraz ze mną w celu uwierzytelnienia. Uwierzytelnianie wieloskładnikowe firmy Microsoft przeprowadza weryfikację połączenia telefonicznego z podstawowym numerem telefonu użytkownika. Użytkownik musi odebrać połączenie i wprowadzić numer PIN (jeśli ma zastosowanie), a następnie nacisnąć klawisz #, aby przejść do następnego kroku procesu samodzielnej rejestracji.

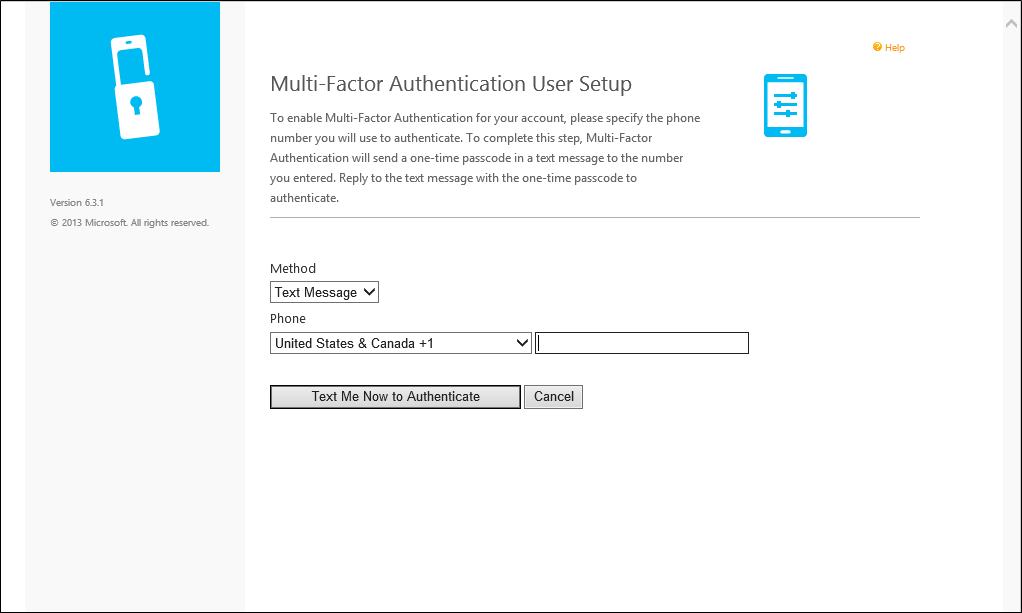

Jeśli użytkownik wybierze metodę weryfikacji Wiadomość SMS lub jeśli wstępna konfiguracja zakłada użycie tej metody, na stronie jest wyświetlany monit o wprowadzenie numeru telefonu komórkowego. Jeśli podczas uwierzytelniania wymagane jest wprowadzenie przez użytkownika numeru PIN, na stronie wyświetla się także monit o wprowadzenie numeru PIN. Po wprowadzeniu numeru telefonu i numeru PIN (jeśli dotyczy) użytkownik klika przycisk Wyślij teraz do mnie wiadomość SMS w celu uwierzytelnienia. Uwierzytelnianie wieloskładnikowe firmy Microsoft przeprowadza weryfikację wiadomości SMS na telefonie komórkowym użytkownika. Użytkownik otrzymuje wiadomość SMS z jednorazowym kodem dostępu, a następnie w odpowiedzi na wiadomość podaje ten kod oraz numer PIN (jeśli dotyczy).

Jeśli użytkownik wybierze metodę weryfikacji z użyciem aplikacji mobilnej, na stronie jest wyświetlany monit o zainstalowanie aplikacji Microsoft Authenticator na urządzeniu i wygenerowanie kodu aktywacji. Po zainstalowaniu aplikacji użytkownik klika przycisk Generuj kod aktywacji.

Uwaga

Aby móc używać aplikacji Microsoft Authenticator, użytkownik musi włączyć powiadomienia wypychane dla swojego urządzenia.

Na stronie zostanie wyświetlony kod aktywacji oraz adres URL wraz z obrazem kodu kreskowego. Jeśli podczas uwierzytelniania wymagane jest wprowadzenie przez użytkownika numeru PIN, na stronie wyświetla się dodatkowo monit o wprowadzenie numeru PIN. Użytkownik wprowadza kod aktywacji i adres URL w aplikacji Microsoft Authenticator lub korzysta ze skanera kodów kreskowych w celu zeskanowania obrazu kodu kreskowego, a następnie klika przycisk Aktywuj.

Po zakończeniu aktywacji użytkownik klika przycisk Uwierzytelnij mnie teraz. Uwierzytelnianie wieloskładnikowe firmy Microsoft przeprowadza weryfikację aplikacji mobilnej użytkownika. Użytkownik musi wprowadzić numer PIN (jeśli ma zastosowanie), a następnie nacisnąć przycisk Uwierzytelnij w aplikacji mobilnej, aby przejść do następnego kroku procesu samodzielnej rejestracji.

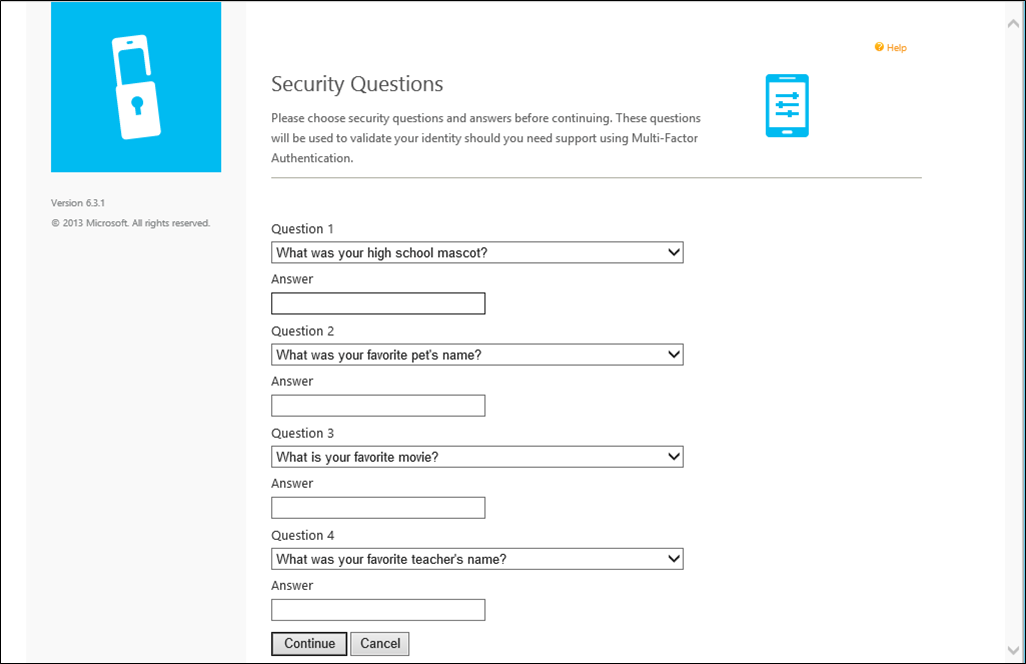

Jeśli administrator skonfigurował serwer usługi Azure Multi-Factor Authentication pod kątem gromadzenia pytań zabezpieczających oraz odpowiedzi na nie, użytkownik zostaje następnie przeniesiony na stronę pytań zabezpieczających. Użytkownik musi wybrać cztery pytania zabezpieczające i podać odpowiedzi na nie.

Proces samodzielnej rejestracji użytkownika zostaje zakończony, a użytkownik zostaje zalogowany do portalu użytkowników. Jeśli administratorzy zapewnią możliwość zmiany wybranej metody, użytkownicy mogą w dowolnym momencie ponownie zalogować się do portalu użytkowników, aby zmienić numery telefonów, numer PIN, metody uwierzytelniania oraz pytania zabezpieczające.