Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Jedną z głównych funkcji platformy tożsamości jest zweryfikowanie poświadczeń lub ich uwierzytelnienie, gdy użytkownik loguje się do urządzenia, aplikacji lub usługi. W usłudze Microsoft Entra ID uwierzytelnianie obejmuje nie tylko weryfikację nazwy użytkownika i hasła. Aby zwiększyć bezpieczeństwo i zmniejszyć potrzebę pomocy technicznej, uwierzytelnianie firmy Microsoft Entra obejmuje następujące składniki:

- Samoobsługowe resetowanie hasła

- Uwierzytelnianie wieloskładnikowe Microsoft Entra

- Integracja hybrydowa do zapisywania z powrotem zmian haseł w środowisku lokalnym

- Integracja hybrydowa w celu wymuszania zasad ochrony haseł dla środowiska lokalnego

- Uwierzytelnianie bez hasła

Zapoznaj się z krótkim filmem wideo, aby dowiedzieć się więcej o tych składnikach uwierzytelniania.

Ulepszanie środowiska użytkownika końcowego

Identyfikator Entra firmy Microsoft pomaga chronić tożsamość użytkownika i uprościć środowisko logowania. Funkcje, takie jak samoobsługowe resetowanie hasła, umożliwiają użytkownikom aktualizowanie lub zmienianie haseł przy użyciu przeglądarki internetowej z dowolnego urządzenia. Ta funkcja jest szczególnie przydatna, gdy użytkownik zapomniał o swoim haśle lub jego koncie jest zablokowany. Bez oczekiwania na pomoc techniczną lub administratora użytkownik może odblokować się i kontynuować pracę.

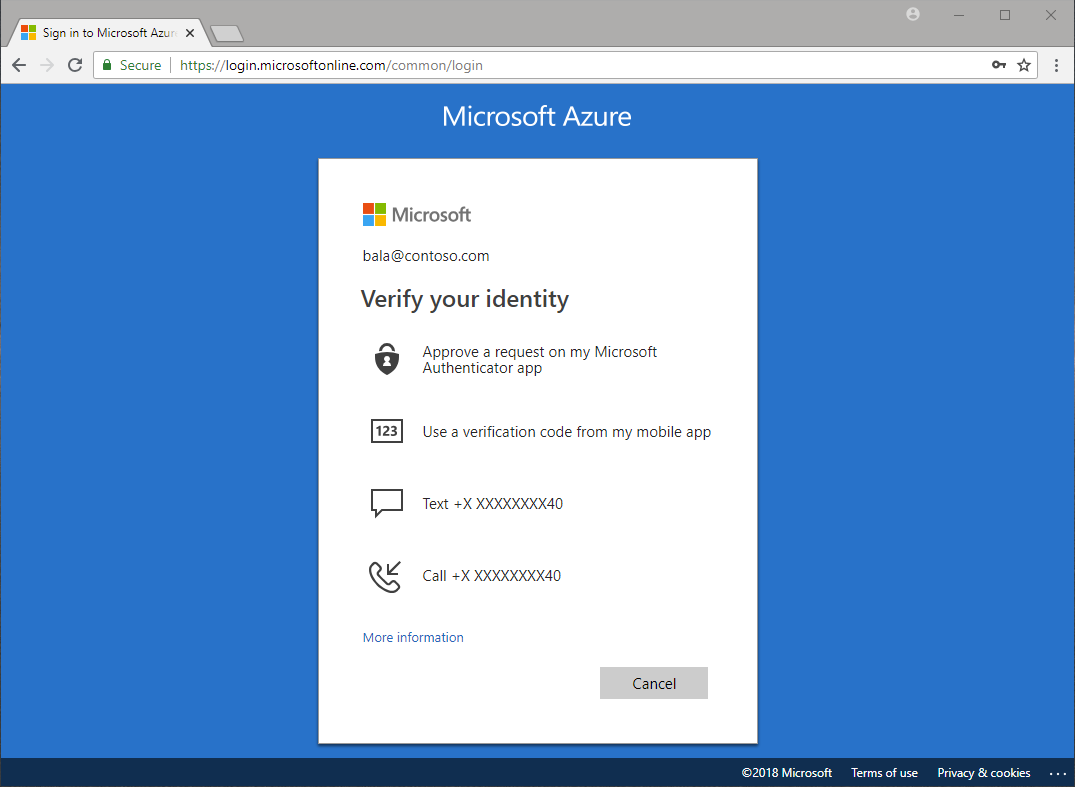

Uwierzytelnianie wieloskładnikowe firmy Microsoft umożliwia użytkownikom wybranie dodatkowej formy uwierzytelniania podczas logowania, takiej jak połączenie telefoniczne lub powiadomienie aplikacji mobilnej. Ta możliwość zmniejsza wymaganie pojedynczej, stałej formy uwierzytelniania pomocniczego, takiego jak token sprzętowy. Jeśli użytkownik nie ma obecnie jednej formy dodatkowego uwierzytelniania, może wybrać inną metodę i kontynuować pracę.

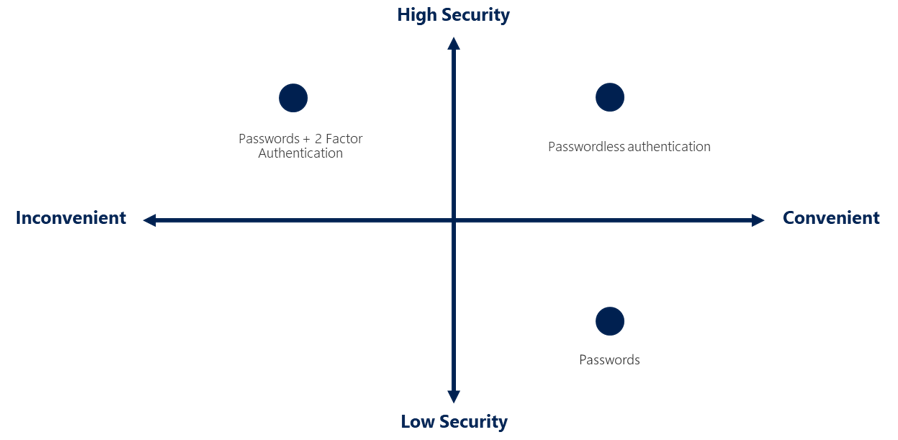

Uwierzytelnianie bez hasła eliminuje potrzebę utworzenia i zapamiętania bezpiecznego hasła przez użytkownika. Funkcje, takie jak Usługa Windows Hello dla firm lub klucze zabezpieczeń FIDO2, umożliwiają użytkownikom logowanie się do urządzenia lub aplikacji bez hasła. Ta możliwość może zmniejszyć złożoność zarządzania hasłami w różnych środowiskach.

Samoobsługowe resetowanie hasła

Samoobsługowe resetowanie hasła umożliwia użytkownikom zmianę lub resetowanie hasła bez udziału administratora ani działu pomocy technicznej. Jeśli konto użytkownika jest zablokowane lub zapomni hasło, może postępować zgodnie z monitami, aby odblokować się i wrócić do pracy. Ta możliwość zmniejsza liczbę zgłoszeń pomocy technicznej i utratę produktywności, gdy użytkownik nie może zalogować się do swojego urządzenia lub aplikacji.

Samoobsługowe resetowanie hasła działa w następujących scenariuszach:

- zmiana hasła —, gdy użytkownik zna swoje hasło, ale chce zmienić je na coś nowego.

- resetowanie hasła —, gdy użytkownik nie może się zalogować, na przykład gdy nie pamięta hasła i chce zresetować hasło.

- odblokowanie konta —, gdy użytkownik nie może się zalogować, ponieważ jego konto jest zablokowane i chce odblokować swoje konto.

Gdy użytkownik aktualizuje lub resetuje swoje hasło przy użyciu samoobsługowego resetowania hasła, to hasło może być również zapisywane z powrotem w lokalnym środowisku usługi Active Directory. Zapisywanie zwrotne haseł zapewnia, że użytkownik może natychmiast używać swoich zaktualizowanych poświadczeń z urządzeniami lokalnymi i aplikacjami.

Uwierzytelnianie wieloskładnikowe Microsoft Entra

Uwierzytelnianie wieloskładnikowe to proces, w którym użytkownik jest monitowany podczas procesu logowania w celu uzyskania dodatkowej formy identyfikacji, takiej jak wprowadzenie kodu na telefonie komórkowym lub dostarczenie skanowania odciskiem palca.

Jeśli używasz tylko hasła do uwierzytelniania użytkownika, pozostawia on niezabezpieczony wektor do ataku. Jeśli hasło jest słabe lub zostało ujawnione w innym miejscu, czy to naprawdę użytkownik loguje się przy użyciu nazwy użytkownika i hasła, czy jest to osoba atakująca? Jeśli potrzebujesz drugiej formy uwierzytelniania, bezpieczeństwo jest zwiększane, ponieważ ten dodatkowy czynnik nie jest łatwy dla osoby atakującej do uzyskania lub zduplikowania.

Uwierzytelnianie wieloskładnikowe firmy Microsoft działa, wymagając co najmniej dwóch następujących metod uwierzytelniania:

- Coś, co wiesz, zazwyczaj hasło.

- Coś, co masz, takie jak zaufane urządzenie, które nie jest łatwo zduplikowane, takie jak telefon lub klucz sprzętowy.

- Coś, czym jesteś - biometria, taka jak odcisk palca lub skan twarzy.

Użytkownicy mogą zarejestrować się jednocześnie do samoobsługowego resetowania hasła oraz uwierzytelniania wieloskładnikowego Microsoft Entra w jednym kroku, aby uprościć proces wdrażania. Administratorzy mogą definiować formy uwierzytelniania pomocniczego. Uwierzytelnianie wieloskładnikowe firmy Microsoft może być również wymagane, gdy użytkownicy wykonują samoobsługowe resetowanie hasła, aby dodatkowo zabezpieczyć ten proces.

Ochrona haseł

Domyślnie identyfikator Entra firmy Microsoft blokuje słabe hasła, takie jak Password1. Globalna lista zakazanych haseł jest automatycznie aktualizowana i wymuszana, która zawiera znane słabe hasła. Jeśli użytkownik firmy Microsoft Entra próbuje ustawić swoje hasło na jedno z tych słabych haseł, otrzyma powiadomienie o wybraniu bezpieczniejszego hasła.

Aby zwiększyć bezpieczeństwo, można zdefiniować niestandardowe zasady ochrony haseł. Te zasady mogą użyć filtrów, aby zablokować dowolną odmianę hasła zawierającego nazwę, taką jak Contoso lub lokalizację, taką jak London, na przykład.

W przypadku zabezpieczeń hybrydowych można zintegrować ochronę haseł firmy Microsoft z lokalnym środowiskiem usługi Active Directory. Składnik zainstalowany w środowisku lokalnym odbiera globalną listę zakazanych haseł i niestandardowe zasady ochrony haseł z identyfikatora Entra firmy Microsoft, a kontrolery domeny używają ich do przetwarzania zdarzeń zmiany hasła. To podejście hybrydowe zapewnia, że niezależnie od tego, jak lub gdzie użytkownik zmienia swoje poświadczenia, wymusza użycie silnych haseł.

Uwierzytelnianie bez hasła

Celem końcowym dla wielu środowisk jest usunięcie użycia haseł w ramach zdarzeń logowania. Funkcje takie jak ochrona haseł platformy Azure lub uwierzytelnianie wieloskładnikowe firmy Microsoft pomagają zwiększyć bezpieczeństwo, ale nazwa użytkownika i hasło pozostają słabą formą uwierzytelniania, które mogą być narażone lub atakowane siłowo.

Po zalogowaniu się przy użyciu metody bez hasła poświadczenia są dostarczane przy użyciu metod, takich jak biometria z usługą Windows Hello dla firm lub klucz zabezpieczeń FIDO2. Te metody uwierzytelniania nie mogą być łatwo zduplikowane przez osobę atakującą.

Microsoft Entra ID udostępnia sposoby natywnego uwierzytelniania przy użyciu metod bez hasła, aby uprościć środowisko logowania dla użytkowników i zmniejszyć ryzyko ataków.

Następne kroki

Aby rozpocząć, zobacz samouczek dotyczący samoobsługowego resetowania hasła (SSPR) i uwierzytelniania wieloskładnikowego firmy Microsoft.

Aby dowiedzieć się więcej na temat pojęć związanych z samoobsługowym resetowaniem haseł, zobacz Jak działa samoobsługowe resetowanie haseł firmy Microsoft.

Aby dowiedzieć się więcej na temat pojęć dotyczących uwierzytelniania wieloskładnikowego, zobacz Jak działa uwierzytelnianie wieloskładnikowe firmy Microsoft.