Rejestrowanie aplikacji mobilnych wywołujących internetowe interfejsy API

Ten artykuł zawiera instrukcje ułatwiające zarejestrowanie tworzonej aplikacji mobilnej.

Obsługiwane typy kont

Typy kont obsługiwane przez aplikacje mobilne zależą od środowiska, które chcesz włączyć, oraz przepływów, których chcesz użyć.

Odbiorcy pozyskiwania tokenu interakcyjnego

Większość aplikacji mobilnych używa uwierzytelniania interakcyjnego. Jeśli aplikacja używa tej formy uwierzytelniania, możesz logować użytkowników z dowolnego typu konta.

Odbiorcy zintegrowanego uwierzytelniania systemu Windows, nazwy użytkownika i usługi B2C

Jeśli masz aplikację platforma uniwersalna systemu Windows (UWP), możesz użyć zintegrowanego uwierzytelniania systemu Windows (IWA) do logowania użytkowników. Aby korzystać z uwierzytelniania za pomocą IWA lub nazwy użytkownika-hasła, aplikacja musi zalogować użytkowników we własnej dzierżawie deweloperów biznesowych. W scenariuszu niezależnego dostawcy oprogramowania (ISV) aplikacja może logować użytkowników w organizacjach firmy Microsoft Entra. Te przepływy uwierzytelniania nie są obsługiwane w przypadku kont osobistych Microsoft.

Konfiguracja platformy i identyfikatory URI przekierowania

Uwierzytelnianie interakcyjne

Podczas tworzenia aplikacji mobilnej korzystającej z uwierzytelniania interakcyjnego najbardziej krytycznym krokiem rejestracji jest identyfikator URI przekierowania. To środowisko umożliwia aplikacji uzyskiwanie logowania jednokrotnego za pośrednictwem aplikacji Microsoft Authenticator (i Intune — Portal firmy w systemie Android). Obsługuje również zasady zarządzania urządzeniami.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako deweloper aplikacji.

Przejdź do aplikacji tożsamości>> Rejestracje aplikacji.

Wybierz opcjęNowa rejestracja.

Wprowadź nazwę aplikacji.

W obszarze Obsługiwane typy kont wybierz pozycję Konta tylko w tym katalogu organizacyjnym.

Wybierz pozycję Zarejestruj.

Wybierz pozycję Uwierzytelnianie , a następnie wybierz pozycję Dodaj platformę.

Gdy lista platform jest obsługiwana, wybierz pozycję iOS/macOS.

Wprowadź identyfikator pakietu, a następnie wybierz pozycję Konfiguruj.

Po wykonaniu kroków identyfikator URI przekierowania jest obliczany dla Ciebie, jak na poniższej ilustracji.

Jeśli wolisz ręcznie skonfigurować identyfikator URI przekierowania, możesz to zrobić za pośrednictwem manifestu aplikacji. Oto zalecany format manifestu:

- iOS:

msauth.<BUNDLE_ID>://auth- Na przykład wprowadź

msauth.com.yourcompany.appName://auth

- Na przykład wprowadź

- Android:

msauth://<PACKAGE_NAME>/<SIGNATURE_HASH>- Skrót podpisu systemu Android można wygenerować przy użyciu klucza wydania lub klucza debugowania za pomocą polecenia KeyTool.

Uwierzytelnianie przy użyciu hasła użytkownika

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

Jeśli aplikacja używa tylko uwierzytelniania typu username-password, nie musisz rejestrować identyfikatora URI przekierowania dla aplikacji. Ten przepływ wykonuje zaokrąglenie do Platforma tożsamości Microsoft. Aplikacja nie zostanie wywołana ponownie dla żadnego określonego identyfikatora URI.

Zidentyfikuj jednak aplikację jako publiczną aplikację kliencką. Aby to zrobić:

Nadal w centrum administracyjnym firmy Microsoft Entra wybierz aplikację w Rejestracje aplikacji, a następnie wybierz pozycję Uwierzytelnianie.

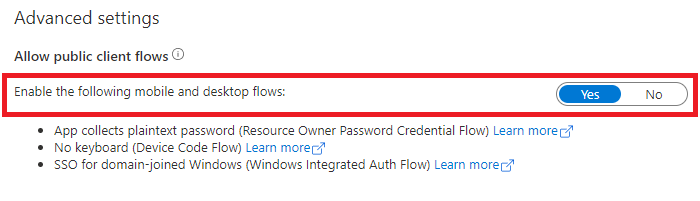

W obszarze Ustawienia>zaawansowane Zezwalaj na przepływy klientów publicznych Włącz następujące przepływy>dla urządzeń przenośnych i klasycznych: wybierz pozycję Tak.

Uprawnienia aplikacji

Aplikacje mobilne wywołają interfejsy API dla zalogowanego użytkownika. Aplikacja musi zażądać uprawnień delegowanych. Te uprawnienia są również nazywane zakresami. W zależności od żądanego środowiska możesz zażądać uprawnień delegowanych statycznie za pośrednictwem witryny Azure Portal. Możesz też żądać ich dynamicznie w czasie wykonywania.

Statycznie rejestrując uprawnienia, administratorzy mogą łatwo zatwierdzać aplikację. Zalecana jest rejestracja statyczna.

Następne kroki

Przejdź do następnego artykułu w tym scenariuszu: Konfiguracja kodu aplikacji.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla