Ręczne konfigurowanie przyłączania hybrydowego firmy Microsoft Entra

Jeśli korzystasz z usługi Microsoft Entra Połączenie, zobacz wskazówki zawarte w temacie Konfigurowanie dołączania hybrydowego firmy Microsoft Entra. Korzystając z automatyzacji w usłudze Microsoft Entra Połączenie, znacznie upraszcza konfigurację dołączania hybrydowego firmy Microsoft Entra.

W tym artykule opisano ręczną konfigurację wymagań dotyczących przyłączania hybrydowego firmy Microsoft Entra, w tym kroki dla domen zarządzanych i federacyjnych.

Wymagania wstępne

- Microsoft Entra Połączenie

- Aby uzyskać pomyślne przyłączenie synchronizacji rejestracji urządzeń w ramach konfiguracji rejestracji urządzeń, nie wykluczaj domyślnych atrybutów urządzenia z konfiguracji usługi Microsoft Entra Połączenie Sync. Aby dowiedzieć się więcej o domyślnych atrybutach urządzenia synchronizowanych z identyfikatorem Entra firmy Microsoft, zobacz Atrybuty synchronizowane przez firmę Microsoft Entra Połączenie.

- Jeśli obiekty komputera urządzeń, które mają być przyłączone hybrydą firmy Microsoft Entra, należą do określonych jednostek organizacyjnych (OU), skonfiguruj poprawne jednostki organizacyjne do synchronizacji w usłudze Microsoft Entra Połączenie. Aby dowiedzieć się więcej na temat synchronizowania obiektów komputerów przy użyciu Połączenie firmy Microsoft, zobacz Filtrowanie oparte na jednostkach organizacyjnych.

- Poświadczenia administratora przedsiębiorstwa dla każdego z lasów usług domenowych lokalna usługa Active Directory.

- (W przypadku domen federacyjnych) system Windows Server z zainstalowanymi usługami Active Directory Federation Services.

- Użytkownicy mogą rejestrować swoje urządzenia za pomocą identyfikatora Entra firmy Microsoft. Więcej informacji na temat tego ustawienia można znaleźć w nagłówku Konfigurowanie ustawień urządzenia, w artykule Konfigurowanie ustawień urządzenia.

Przyłączenie hybrydowe do usługi Microsoft Entra wymaga, aby urządzenia miały dostęp do następujących zasobów firmy Microsoft z wewnątrz sieci organizacji:

https://enterpriseregistration.windows.nethttps://login.microsoftonline.comhttps://device.login.microsoftonline.comhttps://autologon.microsoftazuread-sso.com(jeśli korzystasz z bezproblemowego logowania jednokrotnego lub planujesz z niego korzystać)- Usługa tokenu zabezpieczającego organizacji (STS) (dla domen federacyjnych)

Ostrzeżenie

Jeśli Organizacja używa serwerów proxy, które przechwytują ruch SSL w scenariuszach, takich jak zapobieganie utracie danych lub ograniczenia dzierżawy firmy Microsoft Entra, upewnij się, że ruch do tych adresów URL jest wykluczony z przerwania i inspekcji protokołu TLS. Nie można wykluczyć tych adresów URL może spowodować zakłócenia uwierzytelniania certyfikatu klienta, spowodować problemy z rejestracją urządzenia i dostępem warunkowym opartym na urządzeniach.

Jeśli Twoja organizacja wymaga dostępu do Internetu za pośrednictwem serwera proxy ruchu wychodzącego, możesz użyć funkcji automatycznego odnajdywania serwera proxy sieci Web (WPAD), aby włączyć system Windows 10 lub nowsze komputery na potrzeby rejestracji urządzeń za pomocą identyfikatora Entra firmy Microsoft. Aby rozwiązać problemy z konfigurowaniem funkcji WPAD i zarządzaniem nią, zobacz Rozwiązywanie problemów z wykrywaniem automatycznym.

Jeśli nie używasz WPAD, możesz skonfigurować ustawienia serwera proxy WinHTTP na komputerze, począwszy od systemu Windows 10 1709. Aby uzyskać więcej informacji, zobacz WinHTTP Proxy Ustawienia wdrożone przez obiekt zasad grupy (GPO).

Uwaga

Jeśli skonfigurujesz ustawienia serwera proxy na komputerze przy użyciu ustawień WinHTTP, wszystkie komputery, które nie mogą nawiązać połączenia ze skonfigurowanym serwerem proxy, nie będą mogły nawiązać połączenia z Internetem.

Jeśli Twoja organizacja wymaga dostępu do Internetu za pośrednictwem uwierzytelnionego serwera proxy ruchu wychodzącego, upewnij się, że komputery z systemem Windows 10 lub nowszym mogą pomyślnie uwierzytelnić się na serwerze proxy ruchu wychodzącego. Ponieważ system Windows 10 lub nowsze komputery uruchamiają rejestrację urządzeń przy użyciu kontekstu komputera, skonfiguruj uwierzytelnianie wychodzącego serwera proxy przy użyciu kontekstu komputera. Skontaktuj się z dostawcą serwera proxy ruchu wychodzącego, aby uzyskać informacje na temat wymagań dotyczących konfiguracji.

Sprawdź, czy urządzenia mogą uzyskać dostęp do wymaganych zasobów firmy Microsoft na koncie systemowym przy użyciu skryptu testowej rejestracji urządzeń Połączenie ivity.

Konfigurowanie

Urządzenia przyłączone hybrydowe firmy Microsoft można skonfigurować dla różnych typów platform urządzeń z systemem Windows.

- W przypadku domen zarządzanych i federacyjnych należy skonfigurować punkt połączenia usługi (SCP).

- W przypadku domen federacyjnych należy upewnić się, że usługa federacyjna jest skonfigurowana do wystawiania odpowiednich oświadczeń.

Po zakończeniu tych konfiguracji postępuj zgodnie ze wskazówkami, aby zweryfikować rejestrację.

Konfigurowanie punktu połączenia usługi

Urządzenia używają obiektu punktu połączenia usługi (SCP) podczas rejestracji, aby odnaleźć informacje o dzierżawie firmy Microsoft Entra. W twoim wystąpieniu lokalna usługa Active Directory obiekt SCP dla urządzeń dołączonych hybrydowych firmy Microsoft Entra musi istnieć w partycji kontekstu nazewnictwa konfiguracji lasu komputera. Istnieje tylko jeden kontekst nazewnictwa konfiguracji dla każdego lasu. W konfiguracji usługi Active Directory z wieloma lasami punkt połączenia usługi musi istnieć we wszystkich lasach, które zawierają komputery dołączone do domeny.

Obiekt SCP zawiera dwie wartości słów kluczowych — azureADid:<TenantID> i azureADName:<verified domain>. <verified domain> Wartość w słowie azureADName kluczowym określa typ przepływu rejestracji urządzenia (federacyjnego lub zarządzanego) po odczytaniu wartości scp z wystąpienia lokalna usługa Active Directory. Więcej informacji na temat zarządzanych i federacyjnych przepływów można znaleźć w artykule How Microsoft Entra device registration works (Jak działa rejestracja urządzeń firmy Microsoft Entra).

Aby pobrać kontekst nazewnictwa konfiguracji danego lasu, możesz użyć polecenia cmdlet Get ADRootDSE.

W przypadku lasu z nazwą domeny usługi Active Directory fabrikam.com kontekst nazewnictwa konfiguracji jest następujący:

CN=Configuration,DC=fabrikam,DC=com

W lesie obiekt SCP dla automatycznego wyrejestrowania urządzeń przyłączonych do domeny znajduje się pod adresem:

CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,[Your Configuration Naming Context]

W zależności od sposobu wdrażania Połączenie firmy Microsoft obiekt SCP może być już skonfigurowany. Możesz zweryfikować istnienie obiektu i pobrać wartości odnajdywania przy użyciu następującego skryptu programu PowerShell:

$scp = New-Object System.DirectoryServices.DirectoryEntry;

$scp.Path = "LDAP://CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=fabrikam,DC=com";

$scp.Keywords;

$scp . Dane wyjściowe słów kluczowych zawierają informacje o dzierżawie firmy Microsoft Entra. Oto przykład:

azureADName:microsoft.com

azureADId:72f988bf-86f1-41af-91ab-2d7cd011db47

Konfigurowanie wystawiania oświadczeń

W konfiguracji federacyjnej firmy Microsoft Entra urządzenia korzystają z usług AD FS lub lokalnej usługi federacyjnej od partnera firmy Microsoft w celu uwierzytelnienia w usłudze Microsoft Entra ID. Urządzenia uwierzytelniają się w celu uzyskania tokenu dostępu w celu zarejestrowania się w usłudze rejestracji urządzeń firmy Microsoft (Azure DRS).

Bieżące urządzenia z systemem Windows uwierzytelniają się przy użyciu zintegrowanego uwierzytelniania systemu Windows do aktywnego punktu końcowego zaufania WS (wersja 1.3 lub 2005) hostowanego przez lokalną usługę federacyjną.

W przypadku korzystania z usług AD FS należy włączyć następujące punkty końcowe WS-Trust:

/adfs/services/trust/2005/windowstransport/adfs/services/trust/13/windowstransport/adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Ostrzeżenie

Zarówno adfs/services/trust/2005/windowstransport, adfs/services/trust/13/windowstransport powinny być włączone jako punkty końcowe dostępne tylko w intranecie i nie mogą być uwidocznione jako punkty końcowe połączone z ekstranetem za pośrednictwem serwer proxy aplikacji sieci Web. Aby dowiedzieć się więcej na temat wyłączania punktów końcowych systemu Windows zaufania WS, zobacz Wyłączanie punktów końcowych systemu Windows zaufania WS na serwerze proxy. Możesz zobaczyć, jakie punkty końcowe są włączone, za pomocą konsoli zarządzania usług AD FS w obszarze Usługi>Punkty końcowe.

Uwaga

Jeśli nie masz usług AD FS jako lokalnej usługi federacyjnej, postępuj zgodnie z instrukcjami od dostawcy, aby upewnić się, że obsługują one punkty końcowe WS-Trust 1.3 lub 2005 i że są one publikowane za pośrednictwem pliku wymiany metadanych (MEX).

Aby rejestracja urządzenia została ukończona, poniższe oświadczenia muszą istnieć w tokenie odebranym przez usługę Azure DRS. Usługa Azure DRS tworzy obiekt urządzenia w usłudze Microsoft Entra ID z niektórymi z tych informacji. Firma Microsoft Entra Połączenie następnie używa tych informacji do skojarzenia nowo utworzonego obiektu urządzenia z kontem komputera lokalnie.

http://schemas.microsoft.com/ws/2012/01/accounttypehttp://schemas.microsoft.com/identity/claims/onpremobjectguidhttp://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid

Jeśli potrzebujesz więcej niż jednej zweryfikowanej nazwy domeny, musisz podać następujące oświadczenie dla komputerów:

http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid

Jeśli już wystawiasz oświadczenie ImmutableID (na przykład użycie mS-DS-ConsistencyGuid lub inny atrybut jako wartość źródłowa dla identyfikatora ImmutableID), musisz podać jedno odpowiednie oświadczenie dla komputerów:

http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID

W poniższych sekcjach znajdziesz następujące informacje:

- Wartości, które powinno zawierać każde oświadczenie.

- Jak definicja będzie wyglądać w usługach AD FS.

Definicja ułatwia sprawdzenie, czy wartości są obecne, czy też trzeba je utworzyć.

Uwaga

Jeśli nie używasz usług AD FS dla lokalnego serwera federacyjnego, postępuj zgodnie z instrukcjami dostawcy, aby utworzyć odpowiednią konfigurację w celu wystawienia tych oświadczeń.

Wystawianie oświadczenia typu konta

Oświadczenie http://schemas.microsoft.com/ws/2012/01/accounttype musi zawierać wartość DJ, która identyfikuje urządzenie jako komputer dołączony do domeny. W usługach AD FS możesz dodać regułę przekształcania wystawiania, która wygląda następująco:

@RuleName = "Issue account type for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "DJ"

);

Wystawianie oświadczenia objectGUID lokalnego konta komputera

Oświadczenie http://schemas.microsoft.com/identity/claims/onpremobjectguid musi zawierać wartość objectGUID lokalnego konta komputera. W usługach AD FS możesz dodać regułę przekształcania wystawiania, która wygląda następująco:

@RuleName = "Issue object GUID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/identity/claims/onpremobjectguid"),

query = ";objectguid;{0}",

param = c2.Value

);

Wystawianie identyfikatora objectSid lokalnego konta komputera

Oświadczenie http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid musi zawierać wartość objectSid lokalnego konta komputera. W usługach AD FS możesz dodać regułę przekształcania wystawiania, która wygląda następująco:

@RuleName = "Issue objectSID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(claim = c2);

Wystawianie identyfikatora wystawcy dla komputera, gdy wiele zweryfikowanych nazw domen jest w identyfikatorze Entra firmy Microsoft

Oświadczeniehttp://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid musi zawierać identyfikator URI (Uniform Resource Identifier) dowolnej zweryfikowanej nazwy domeny, która łączy się z lokalną usługą federacyjną (AD FS lub partnera) wystawiającą token. W usługach AD FS można dodać reguły przekształcania wystawiania wyglądające podobnie do następujących, w tej konkretnej kolejności po tych wymienionych wcześniej. Jedna reguła do jawnego wystawiania reguły dla użytkowników jest niezbędna. W następujących regułach jest dodawana pierwsza reguła, która identyfikuje użytkowników w stosunku do uwierzytelniania komputerów.

@RuleName = "Issue account type with the value User when its not a computer"

NOT EXISTS(

[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "DJ"

]

)

=> add(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "User"

);

@RuleName = "Capture UPN when AccountType is User and issue the IssuerID"

c1:[

Type == "http://schemas.xmlsoap.org/claims/UPN"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "User"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = regexreplace(

c1.Value,

".+@(?<domain>.+)",

"http://${domain}/adfs/services/trust/"

)

);

@RuleName = "Issue issuerID for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = "http://<verified-domain-name>/adfs/services/trust/"

);

W poprzednim oświadczeniu symbol zastępczy to <verified-domain-name>. Zastąp ją jedną ze zweryfikowanych nazw domen w identyfikatorze Entra firmy Microsoft. Użyj na przykład nazwy Value = "http://contoso.com/adfs/services/trust/".

Aby uzyskać więcej informacji na temat zweryfikowanych nazw domen, zobacz Dodawanie niestandardowej nazwy domeny do identyfikatora Entra firmy Microsoft.

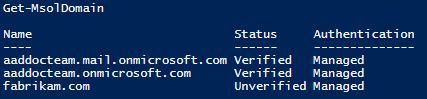

Aby uzyskać listę zweryfikowanych domen firmowych, możesz użyć polecenia cmdlet Get-MgDomain .

Problem niezmiennyID dla komputera, gdy jeden dla użytkowników istnieje (na przykład przy użyciu mS-DS-ConsistencyGuid jako źródła dla NiezmiennyID)

Oświadczenie http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID musi zawierać prawidłową wartość dla komputerów. W usługach AD FS można utworzyć reguły przekształcania wystawiania w następujący sposób:

@RuleName = "Issue ImmutableID for computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID"),

query = ";objectguid;{0}",

param = c2.Value

);

Skrypt pomocnika służący do utworzenia reguł przekształcania wystawiania usług AD FS

Poniższy skrypt pomaga w tworzeniu reguł przekształcania wystawiania opisanych wcześniej.

$multipleVerifiedDomainNames = $false

$immutableIDAlreadyIssuedforUsers = $false

$oneOfVerifiedDomainNames = 'example.com' # Replace example.com with one of your verified domains

$rule1 = '@RuleName = "Issue account type for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "DJ"

);'

$rule2 = '@RuleName = "Issue object GUID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/identity/claims/onpremobjectguid"),

query = ";objectguid;{0}",

param = c2.Value

);'

$rule3 = '@RuleName = "Issue objectSID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(claim = c2);'

$rule4 = ''

if ($multipleVerifiedDomainNames -eq $true) {

$rule4 = '@RuleName = "Issue account type with the value User when it is not a computer"

NOT EXISTS(

[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "DJ"

]

)

=> add(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "User"

);

@RuleName = "Capture UPN when AccountType is User and issue the IssuerID"

c1:[

Type == "http://schemas.xmlsoap.org/claims/UPN"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "User"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = regexreplace(

c1.Value,

".+@(?<domain>.+)",

"http://${domain}/adfs/services/trust/"

)

);

@RuleName = "Issue issuerID for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = "http://' + $oneOfVerifiedDomainNames + '/adfs/services/trust/"

);'

}

$rule5 = ''

if ($immutableIDAlreadyIssuedforUsers -eq $true) {

$rule5 = '@RuleName = "Issue ImmutableID for computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID"),

query = ";objectguid;{0}",

param = c2.Value

);'

}

$existingRules = (Get-ADFSRelyingPartyTrust -Identifier urn:federation:MicrosoftOnline).IssuanceTransformRules

$updatedRules = $existingRules + $rule1 + $rule2 + $rule3 + $rule4 + $rule5

$crSet = New-ADFSClaimRuleSet -ClaimRule $updatedRules

Set-AdfsRelyingPartyTrust -TargetIdentifier urn:federation:MicrosoftOnline -IssuanceTransformRules $crSet.ClaimRulesString

Uwagi

Ten skrypt dołącza reguły do istniejących reguł. Nie uruchamiaj skryptu dwa razy, ponieważ zestaw reguł zostanie dodany dwa razy. Upewnij się, że nie istnieją żadne odpowiadające reguły dla tych oświadczeń (zgodnie z odpowiadającymi warunkami) przed ponownym uruchomieniem skryptu.

Jeśli masz wiele zweryfikowanych nazw domen, ustaw wartość $multipleVerifiedDomainNames w skry skryptzie na $true. Upewnij się również, że usunięto wszelkie istniejące oświadczenia issuerid utworzone przez firmę Microsoft Entra Połączenie lub inne sposoby. Oto przykład dla tej reguły:

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, ".+@(?<domain>.+)", "http://${domain}/adfs/services/trust/"));

Jeśli wydano oświadczenie ImmutableID dla kont użytkowników, ustaw wartość $immutableIDAlreadyIssuedforUsers w skrypcie na $true.

Rozwiązywanie problemów z implementacją

Jeśli wystąpią problemy z kończeniem dołączania hybrydowego firmy Microsoft dla urządzeń z systemem Windows przyłączonych do domeny, zobacz:

- Rozwiązywanie problemów z urządzeniami przy użyciu polecenia dsregcmd

- Rozwiązywanie problemów z urządzeniami przyłączonymi hybrydowo Microsoft Entra

- Rozwiązywanie problemów z urządzeniami niższego poziomu przyłączonymi do hybrydowej usługi Microsoft Entra