Wartości domyślne zabezpieczeń w identyfikatorze Entra firmy Microsoft

Domyślne ustawienia zabezpieczeń ułatwiają ochronę organizacji przed atakami związanymi z tożsamościami, takimi jak spray haseł, powtarzanie i wyłudzanie informacji w dzisiejszych środowiskach.

Firma Microsoft udostępnia te wstępnie skonfigurowane ustawienia zabezpieczeń wszystkim, ponieważ wiemy, że zarządzanie zabezpieczeniami może być trudne. W oparciu o nasze informacje ponad 99,9% z tych typowych ataków związanych z tożsamościami jest zatrzymywanych przy użyciu uwierzytelniania wieloskładnikowego i blokowania starszego uwierzytelniania. Naszym celem jest zapewnienie, że wszystkie organizacje mają co najmniej podstawowy poziom zabezpieczeń włączony bez dodatkowych kosztów.

Te podstawowe kontrolki obejmują:

- Wymaganie od wszystkich użytkowników zarejestrowania się na potrzeby uwierzytelniania wieloskładnikowego

- Wymaganie od administratorów przeprowadzenia uwierzytelniania wieloskładnikowego

- Wymaganie od użytkowników przeprowadzenia uwierzytelniania wieloskładnikowego w razie potrzeby

- Blokowanie starszych protokołów uwierzytelniania

- Ochrona uprzywilejowanych działań, takich jak dostęp do witryny Azure Portal

Kim jest?

- Organizacje, które chcą zwiększyć swój stan zabezpieczeń, ale nie wiedzą, jak i gdzie zacząć.

- Organizacje korzystające z warstwy Bezpłatna licencjonowania identyfikatora Entra firmy Microsoft.

Kto powinien używać dostępu warunkowego?

- Jeśli jesteś organizacją z licencjami microsoft Entra ID P1 lub P2, wartości domyślne zabezpieczeń prawdopodobnie nie są odpowiednie dla Ciebie.

- Jeśli organizacja ma złożone wymagania dotyczące zabezpieczeń, należy rozważyć dostęp warunkowy.

Włączanie wartości domyślnych zabezpieczeń

Jeśli dzierżawa została utworzona 22 października 2019 r., ustawienia domyślne zabezpieczeń mogą być włączone w dzierżawie. Aby chronić wszystkich naszych użytkowników, wartości domyślne zabezpieczeń są wdrażane we wszystkich nowych dzierżawach podczas tworzenia.

Aby chronić organizacje, zawsze pracujemy nad zwiększeniem bezpieczeństwa usług kont Microsoft. W ramach tej ochrony klienci są okresowo powiadamiani o automatycznym włączeniu domyślnych zabezpieczeń, jeśli:

- Nie masz żadnych zasad dostępu warunkowego

- Nie masz licencji premium

- Nie korzystają aktywnie z starszych klientów uwierzytelniania

Po włączeniu tego ustawienia wszyscy użytkownicy w organizacji będą musieli zarejestrować się w celu uwierzytelniania wieloskładnikowego. Aby uniknąć nieporozumień, zapoznaj się z otrzymaną wiadomością e-mail i alternatywnie możesz wyłączyć wartości domyślne zabezpieczeń po jej włączeniu.

Aby skonfigurować wartości domyślne zabezpieczeń w katalogu, musisz mieć przypisaną co najmniej rolę Administratora zabezpieczeń. Domyślnie pierwsze konto w dowolnym katalogu ma przypisaną wyższą rolę uprzywilejowaną znaną jako Administrator globalny.

Aby włączyć wartości domyślne zabezpieczeń:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zabezpieczeń.

- Przejdź do właściwości przeglądu>tożsamości.>

- Wybierz pozycję Zarządzaj ustawieniami domyślnymi zabezpieczeń.

- Ustaw wartości domyślne zabezpieczeń na Włączone.

- Wybierz pozycję Zapisz.

Odwoływania aktywnych tokenów

W ramach włączania domyślnych ustawień zabezpieczeń administratorzy powinni odwołać wszystkie istniejące tokeny, aby wymagać od wszystkich użytkowników zarejestrowania się w celu uwierzytelniania wieloskładnikowego. To zdarzenie odwołania wymusza wcześniej uwierzytelnionych użytkowników w celu uwierzytelniania i rejestrowania w celu uwierzytelniania wieloskładnikowego. To zadanie można wykonać przy użyciu polecenia cmdlet Revoke-AzureADUserAllRefreshToken programu PowerShell.

Wymuszane zasady zabezpieczeń

Wymagaj od wszystkich użytkowników zarejestrowania się na potrzeby uwierzytelniania wieloskładnikowego firmy Microsoft

Nuta

Od 29 lipca 2024 r. nowi dzierżawcy mogą nie mieć 14-dniowego okresu prolongaty dla użytkowników, którzy będą rejestrować się w usłudze MFA. Wprowadzamy tę zmianę, aby zmniejszyć ryzyko naruszenia zabezpieczeń konta w ciągu 14-dniowego okna, ponieważ uwierzytelnianie wieloskładnikowe może zablokować ponad 99,2% ataków opartych na tożsamościach.

Wszyscy użytkownicy mają 14 dni na zarejestrowanie się przy użyciu aplikacji Microsoft Authenticator lub dowolnej aplikacji obsługującej protokół OATH TOTP. Po upływie 14 dni użytkownik nie może się zalogować, dopóki rejestracja nie zostanie ukończona. Okres 14-dniowy użytkownika rozpoczyna się po pierwszym pomyślnym interakcyjnym logowaniu po włączeniu domyślnych ustawień zabezpieczeń.

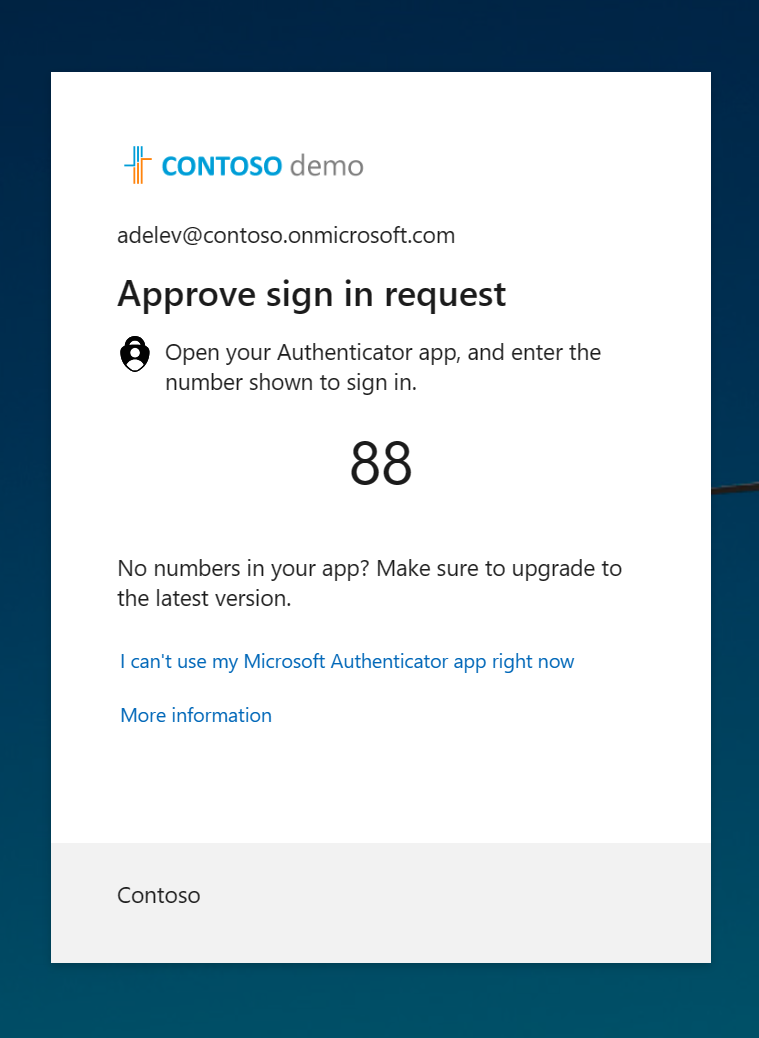

Gdy użytkownicy logują się i są monitowani o przeprowadzenie uwierzytelniania wieloskładnikowego, zobaczą ekran z liczbą do wprowadzenia w aplikacji Microsoft Authenticator. Ta miara pomaga zapobiegać występowaniu ataków zmęczenia usługi MFA przez użytkowników.

Wymagaj od administratorów uwierzytelniania wieloskładnikowego

Administratorzy zwiększyli dostęp do twojego środowiska. Ze względu na moc tych wysoce uprzywilejowanych kont, należy traktować je ze szczególną opieką. Jedną z typowych metod poprawy ochrony kont uprzywilejowanych jest wymaganie silniejszej formy weryfikacji konta na potrzeby logowania, takiej jak wymaganie uwierzytelniania wieloskładnikowego.

Napiwek

Zalecenia dla administratorów:

- Upewnij się, że wszyscy administratorzy logują się po włączeniu domyślnych ustawień zabezpieczeń, aby mogli zarejestrować się w celu uzyskania metod uwierzytelniania.

- Mają oddzielne konta dla zadań administracji i standardowej produktywności, aby znacznie zmniejszyć liczbę monitów administratorów o uwierzytelnianie wieloskładnikowe.

Po zakończeniu rejestracji następujące role administratora będą wymagane do przeprowadzenia uwierzytelniania wieloskładnikowego za każdym razem, gdy się zalogują:

- Administrator globalny

- Administrator aplikacji

- Administrator uwierzytelniania

- Administrator rozliczeń

- Administrator aplikacji w chmurze

- Administrator dostępu warunkowego

- Exchange Administrator

- Administrator pomocy technicznej

- Administrator haseł

- Administrator uwierzytelniania uprzywilejowanego

- Administrator ról uprzywilejowanych

- Administrator zabezpieczeń

- SharePoint Administrator

- Administrator użytkowników

- Administrator zasad uwierzytelniania

- Administrator ładu tożsamości

Wymagaj od użytkowników uwierzytelniania wieloskładnikowego w razie potrzeby

Zwykle uważamy, że konta administratorów są jedynymi kontami, które wymagają dodatkowych warstw uwierzytelniania. Administratorzy mają szeroki dostęp do poufnych informacji i mogą wprowadzać zmiany w ustawieniach dotyczących całej subskrypcji. Osoby atakujące często atakują użytkowników końcowych.

Po uzyskaniu dostępu przez osoby atakujące mogą zażądać dostępu do uprzywilejowanych informacji dla oryginalnego właściciela konta. Mogą nawet pobrać cały katalog w celu przeprowadzenia ataku wyłudzania informacji w całej organizacji.

Jedną z typowych metod poprawy ochrony dla wszystkich użytkowników jest wymaganie silniejszej formy weryfikacji konta, takiej jak uwierzytelnianie wieloskładnikowe, dla wszystkich użytkowników. Po zakończeniu rejestracji użytkownicy będą monitowani o kolejne uwierzytelnianie w razie potrzeby. Firma Microsoft decyduje, kiedy użytkownik jest monitowany o uwierzytelnianie wieloskładnikowe, na podstawie czynników, takich jak lokalizacja, urządzenie, rola i zadanie. Ta funkcja chroni wszystkie zarejestrowane aplikacje, w tym aplikacje SaaS.

Nuta

W przypadku użytkowników połączenia bezpośredniego B2B wszystkie wymagania dotyczące uwierzytelniania wieloskładnikowego z domyślnych ustawień zabezpieczeń włączonych w dzierżawie zasobów muszą być spełnione, w tym rejestracja uwierzytelniania wieloskładnikowego przez użytkownika bezpośredniego połączenia w dzierżawie macierzystej.

Blokuj starsze protokoły uwierzytelniania

Aby zapewnić użytkownikom łatwy dostęp do aplikacji w chmurze, obsługujemy różne protokoły uwierzytelniania, w tym starsze uwierzytelnianie. Starsze uwierzytelnianie to termin, który odwołuje się do żądania uwierzytelniania wykonanego przez:

- Klienci, którzy nie korzystają z nowoczesnego uwierzytelniania (na przykład klienta pakietu Office 2010)

- Każdy klient korzystający ze starszych protokołów poczty, takich jak IMAP, SMTP lub POP3

Obecnie najbardziej obiecujące próby logowania pochodzą ze starszego uwierzytelniania. Starsze uwierzytelnianie nie obsługuje uwierzytelniania wieloskładnikowego. Nawet jeśli w katalogu włączono zasady uwierzytelniania wieloskładnikowego, osoba atakująca może uwierzytelnić się przy użyciu starszego protokołu i pominąć uwierzytelnianie wieloskładnikowe.

Po włączeniu domyślnych ustawień zabezpieczeń w dzierżawie wszystkie żądania uwierzytelniania wysyłane przez starszy protokół będą blokowane. Domyślne ustawienia zabezpieczeń blokują uwierzytelnianie podstawowe programu Exchange Active Sync.

Ostrzeżenie

Przed włączeniem domyślnych ustawień zabezpieczeń upewnij się, że administratorzy nie korzystają ze starszych protokołów uwierzytelniania. Aby uzyskać więcej informacji, zobacz Jak odejść od starszego uwierzytelniania.

Ochrona działań uprzywilejowanych, takich jak dostęp do witryny Azure Portal

Organizacje korzystają z różnych usług platformy Azure zarządzanych za pośrednictwem interfejsu API usługi Azure Resource Manager, w tym:

- Witryna Azure Portal

- Centrum administracyjne firmy Microsoft Entra

- Azure PowerShell

- Interfejs wiersza polecenia platformy Azure

Zarządzanie usługami przy użyciu usługi Azure Resource Manager to wysoce uprzywilejowana akcja. Usługa Azure Resource Manager może zmieniać konfiguracje dla całej dzierżawy, takie jak ustawienia usługi i rozliczenia subskrypcji. Uwierzytelnianie jednoskładnikowe jest narażone na różne ataki, takie jak wyłudzanie informacji i spray haseł.

Ważne jest, aby zweryfikować tożsamość użytkowników, którzy chcą uzyskać dostęp do usługi Azure Resource Manager i zaktualizować konfiguracje. Przed zezwoleniem na dostęp należy zweryfikować ich tożsamość, wymagając większego uwierzytelniania.

Po włączeniu domyślnych ustawień zabezpieczeń w dzierżawie każdy użytkownik, który uzyskuje dostęp do następujących usług, musi ukończyć uwierzytelnianie wieloskładnikowe:

- Witryna Azure Portal

- Centrum administracyjne firmy Microsoft Entra

- Azure PowerShell

- Interfejs wiersza polecenia platformy Azure

Te zasady dotyczą wszystkich użytkowników, którzy uzyskują dostęp do usług Azure Resource Manager, niezależnie od tego, czy są administratorem, czy użytkownikiem. Te zasady dotyczą interfejsów API usługi Azure Resource Manager, takich jak uzyskiwanie dostępu do subskrypcji, maszyn wirtualnych, kont magazynu itd. Te zasady nie obejmują identyfikatora Entra firmy Microsoft ani programu Microsoft Graph.

Nuta

Dzierżawy usługi Exchange Online przed 2017 r. mają domyślnie wyłączone nowoczesne uwierzytelnianie. Aby uniknąć możliwości pętli logowania podczas uwierzytelniania za pośrednictwem tych dzierżaw, należy włączyć nowoczesne uwierzytelnianie.

Nuta

Konto synchronizacji programu Microsoft Entra Connect jest wykluczone z domyślnych ustawień zabezpieczeń i nie zostanie wyświetlone monit o zarejestrowanie się ani przeprowadzenie uwierzytelniania wieloskładnikowego. Organizacje nie powinny używać tego konta do innych celów.

Zagadnienia dotyczące wdrażania

Przygotowywanie użytkowników

Ważne jest, aby poinformować użytkowników o nadchodzących zmianach, wymaganiach dotyczących rejestracji i wszelkich niezbędnych działaniach użytkownika. Udostępniamy szablony komunikacji i dokumentację użytkownika, aby przygotować użytkowników do nowego środowiska i pomóc w zapewnieniu pomyślnego wdrożenia. Wyślij użytkowników do rejestracji https://myprofile.microsoft.com , wybierając link Informacje zabezpieczające na tej stronie.

Metody uwierzytelniania

Domyślne ustawienia zabezpieczeń są wymagane do zarejestrowania się i korzystania z uwierzytelniania wieloskładnikowego przy użyciu aplikacji Microsoft Authenticator przy użyciu powiadomień. Użytkownicy mogą używać kodów weryfikacyjnych z aplikacji Microsoft Authenticator, ale mogą rejestrować się tylko przy użyciu opcji powiadomienia. Użytkownicy mogą również używać dowolnej aplikacji innej firmy przy użyciu protokołu OATH TOTP do generowania kodów.

Ostrzeżenie

Nie wyłączaj metod dla organizacji, jeśli używasz domyślnych ustawień zabezpieczeń. Wyłączenie metod może prowadzić do blokowania się z dzierżawy. Pozostaw wszystkie metody dostępne dla użytkowników w portalu ustawień usługi MFA.

Użytkownicy B2B

Wszyscy użytkownicy-goście B2B lub B2B bezpośrednio łączą użytkowników, którzy uzyskują dostęp do katalogu, są traktowani tak samo jak użytkownicy organizacji.

Stan wyłączonej uwierzytelniania wieloskładnikowego

Jeśli Twoja organizacja jest poprzednim użytkownikiem uwierzytelniania wieloskładnikowego opartego na poszczególnych użytkownikach, nie ostrzegaj, aby nie widzieć użytkowników w stanie Włączone lub Wymuszone , jeśli spojrzysz na stronę stanu uwierzytelniania wieloskładnikowego. Wyłączone to odpowiedni stan dla użytkowników korzystających z domyślnych ustawień zabezpieczeń lub uwierzytelniania wieloskładnikowego opartego na dostępie warunkowym.

Wyłączanie domyślnych ustawień zabezpieczeń

Organizacje, które zdecydują się zaimplementować zasady dostępu warunkowego, które zastępują wartości domyślne zabezpieczeń, muszą wyłączyć ustawienia domyślne zabezpieczeń.

Aby wyłączyć wartości domyślne zabezpieczeń w katalogu:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zabezpieczeń.

- Przejdź do właściwości przeglądu>tożsamości.>

- Wybierz pozycję Zarządzaj ustawieniami domyślnymi zabezpieczeń.

- Ustaw wartości domyślne zabezpieczeń na Wyłączone (niezalecane).

- Wybierz pozycję Zapisz.

Przechodzenie z ustawień domyślnych zabezpieczeń do dostępu warunkowego

Chociaż wartości domyślne zabezpieczeń są dobrym punktem odniesienia do rozpoczęcia stanu zabezpieczeń, nie zezwalają na dostosowanie wymagane przez wiele organizacji. Zasady dostępu warunkowego zapewniają pełny zakres dostosowywania, którego wymagają bardziej złożone organizacje.

| Wartości domyślne zabezpieczeń | Dostęp warunkowy | |

|---|---|---|

| Wymagane licencje | Żaden | Co najmniej Microsoft Entra ID P1 |

| Dostosowywania | Brak dostosowania (włączone lub wyłączone) | W pełni dostosowywalny |

| Włączone przez | Microsoft lub administrator | Administrator |

| Złożoność | Proste w użyciu | W pełni dostosowywane na podstawie wymagań |

Zalecane kroki podczas przechodzenia z ustawień domyślnych zabezpieczeń

Organizacje, które chcą przetestować funkcje dostępu warunkowego, mogą zarejestrować się w celu rozpoczęcia pracy z bezpłatną wersją próbną .

Gdy administratorzy wyłączą ustawienia domyślne zabezpieczeń, organizacje powinny natychmiast włączyć zasady dostępu warunkowego w celu ochrony organizacji. Te zasady powinny zawierać co najmniej te zasady w kategorii bezpiecznych podstaw szablonów dostępu warunkowego. Organizacje z licencjami microsoft Entra ID P2, które obejmują Ochrona tożsamości Microsoft Entra, mogą rozwinąć tę listę, aby uwzględnić użytkowników i zalogować się do zasad opartych na ryzyku, aby jeszcze bardziej wzmocnić swój stan.

Firma Microsoft zaleca, aby organizacje miały dwa konta dostępu awaryjnego tylko w chmurze, które zostały trwale przypisane do roli administratora globalnego. Te konta są wysoce uprzywilejowane i nie są przypisane do określonych osób. Konta są ograniczone do scenariuszy awaryjnych lub "break glass", w których nie można używać zwykłych kont lub wszyscy inni administratorzy są przypadkowo zablokowani. Te konta należy utworzyć zgodnie z zaleceniami dotyczącymi konta dostępu awaryjnego.

Następne kroki

- Blog: Wprowadzenie do ustawień domyślnych zabezpieczeń

- Więcej informacji na temat licencjonowania można znaleźć na stronie cennika firmy Microsoft Entra.