Microsoft Entra Połączenie Health agentów dla usług AD FS

Z tego artykułu dowiesz się, jak zainstalować i skonfigurować agentów microsoft Entra Połączenie Health. Poniższa dokumentacja jest specyficzna dla instalowania i monitorowania infrastruktury usług AD FS za pomocą usługi Microsoft Entra Połączenie Health. Aby uzyskać informacje na temat monitorowania usługi Microsoft Entra Połączenie (Sync) za pomocą programu Microsoft Entra Połączenie Health, zobacz Using Microsoft Entra Połączenie Health for Sync (Korzystanie z usługi Microsoft Entra Połączenie Health for Sync). Ponadto aby uzyskać informacje na temat monitorowania usług domena usługi Active Directory za pomocą usługi Microsoft Entra Połączenie Health, zobacz Using Microsoft Entra Połączenie Health with AD DS (Korzystanie z usługi Microsoft Entra Połączenie Health z usługami AD DS).

Dowiedz się, jak pobrać agentów.

Uwaga

Firma Microsoft Entra Połączenie Health nie jest dostępna w suwerennej chmurze w Chinach.

Wymagania

W poniższej tabeli wymieniono wymagania dotyczące korzystania z usługi Microsoft Entra Połączenie Health:

| Wymaganie | opis |

|---|---|

| Masz subskrypcję microsoft Entra ID P1 lub P2. | Microsoft Entra Połączenie Health to funkcja microsoft Entra ID P1 lub P2. Aby uzyskać więcej informacji, zobacz Rejestrowanie się w usłudze Microsoft Entra ID P1 lub P2. Aby skorzystać z bezpłatnej 30-dniowej wersji próbnej, zobacz Włączanie wersji próbnej. |

| Jesteś administratorem globalnym w usłudze Microsoft Entra ID. | Obecnie tylko konta globalnego Administracja istratora mogą instalować i konfigurować agentów kondycji. Aby uzyskać więcej informacji, zobacz Administracja stering katalogu Microsoft Entra. Korzystając z kontroli dostępu opartej na rolach (RBAC) platformy Azure, możesz zezwolić innym użytkownikom w organizacji na dostęp do usługi Microsoft Entra Połączenie Health. Aby uzyskać więcej informacji, zobacz Azure RBAC for Microsoft Entra Połączenie Health. Ważne: użyj konta służbowego, aby zainstalować agentów. Nie można użyć konta Microsoft do zainstalowania agentów. Aby uzyskać więcej informacji, zobacz Tworzenie konta na platformie Azure jako organizacja. |

| Agent microsoft Entra Połączenie Health jest instalowany na każdym serwerze docelowym. | Agenci kondycji muszą być zainstalowani i skonfigurowani na serwerach docelowych, aby mogli odbierać dane i zapewniać możliwości monitorowania i analizy. Aby na przykład pobrać dane z infrastruktury usług Active Directory Federation Services (AD FS), należy zainstalować agenta na serwerze usług AD FS i na serwerze serwer proxy aplikacji sieci Web. Podobnie, aby pobrać dane z lokalnej infrastruktury usług AD Domain Services, należy zainstalować agenta na kontrolerach domeny. |

| Punkty końcowe usługi platformy Azure mają łączność wychodzącą. | Podczas instalacji i środowiska uruchomieniowego agent wymaga łączności z punktami końcowymi usługi Microsoft Entra Połączenie Health. Jeśli zapory blokują łączność wychodzącą, dodaj punkty końcowe łączności wychodzącej do listy dozwolonych . |

| Łączność wychodząca jest oparta na adresach IP. | Aby uzyskać informacje na temat filtrowania zapory na podstawie adresów IP, zobacz Zakresy adresów IP platformy Azure. |

| Inspekcja protokołu TLS dla ruchu wychodzącego jest filtrowana lub wyłączona. | Krok rejestracji agenta lub operacje przekazywania danych mogą zakończyć się niepowodzeniem, jeśli w warstwie sieciowej występuje inspekcja protokołu TLS lub zakończenie ruchu wychodzącego. Aby uzyskać więcej informacji, zobacz Konfigurowanie inspekcji protokołu TLS. |

| Porty zapory na serwerze uruchamiają agenta. | Agent wymaga otwarcia następujących portów zapory, aby umożliwić komunikację z punktami końcowymi usługi Microsoft Entra Połączenie Health: - Port TCP 443 - Port TCP 5671 Najnowsza wersja agenta nie wymaga portu 5671. Uaktualnij do najnowszej wersji, aby wymagany był tylko port 443. Aby uzyskać więcej informacji, zobacz Wymagane porty i protokoły tożsamości hybrydowej. |

| Jeśli włączono rozszerzone zabezpieczenia programu Internet Explorer, zezwalaj na określone witryny sieci Web. | Jeśli włączono rozszerzone zabezpieczenia programu Internet Explorer, zezwól na następujące witryny internetowe na serwerze, na którym jest instalowany agent: - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net — Serwer federacyjny organizacji, który jest zaufany przez identyfikator Firmy Microsoft Entra (na przykład https://sts.contoso.com). Aby uzyskać więcej informacji, zobacz Jak skonfigurować program Internet Explorer. Jeśli masz serwer proxy w sieci, zobacz notatkę wyświetlaną na końcu tej tabeli. |

| Zainstalowano program PowerShell w wersji 5.0 lub nowszej. | System Windows Server 2016 zawiera program PowerShell w wersji 5.0. |

Ważne

System Windows Server Core nie obsługuje instalowania agenta Microsoft Entra Połączenie Health.

Uwaga

Jeśli masz wysoce zablokowane i ograniczone środowisko, musisz dodać więcej adresów URL niż adresy URL listy tabel dla zwiększonych zabezpieczeń programu Internet Explorer. Dodaj również adresy URL wymienione w tabeli w następnej sekcji.

Nowe wersje agenta i automatyczne uaktualnianie

Jeśli zostanie wydana nowa wersja agenta kondycji, wszystkie istniejące, zainstalowane agenty zostaną automatycznie zaktualizowane.

Łączność wychodząca z punktami końcowymi usługi platformy Azure

Podczas instalacji i środowiska uruchomieniowego agent musi mieć łączność z punktami końcowymi usługi Microsoft Entra Połączenie Health. Jeśli zapory blokują łączność wychodzącą, upewnij się, że adresy URL w poniższej tabeli nie są domyślnie blokowane.

Nie wyłączaj monitorowania zabezpieczeń ani inspekcji tych adresów URL. Zamiast tego zezwól na nie tak, jak zezwalasz na inny ruch internetowy.

Te adresy URL umożliwiają komunikację z punktami końcowymi usługi Microsoft Entra Połączenie Health. W dalszej części tego artykułu dowiesz się, jak sprawdzić łączność wychodzącą przy użyciu polecenia Test-AzureADConnectHealthConnectivity.

| Środowisko domeny | Wymagane punkty końcowe usług platformy Azure |

|---|---|

| Ogólna opinia publiczna | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net - Port: 5671 (Jeśli 5671 jest zablokowany, agent wraca do 443, ale zalecamy użycie portu 5671. Ten punkt końcowy nie jest wymagany w najnowszej wersji agenta).- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Ten punkt końcowy jest używany tylko do celów odnajdywania podczas rejestracji).- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - https://www.microsoft.com |

| Azure Government | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Ten punkt końcowy jest używany tylko do celów odnajdywania podczas rejestracji).- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

Pobieranie agentów

Aby pobrać i zainstalować agenta microsoft Entra Połączenie Health:

- Upewnij się, że spełniasz wymagania dotyczące instalowania programu Microsoft Entra Połączenie Health.

- Wprowadzenie do korzystania z usługi Microsoft Entra Połączenie Health dla usług AD FS:

- Pobierz agenta microsoft Entra Połączenie Health dla usług AD FS.

- Zapoznaj się z instrukcjami dotyczącymi instalacji.

- Rozpocznij korzystanie z usługi Microsoft Entra Połączenie Health do celów synchronizacji:

- Pobierz i zainstaluj najnowszą wersję Połączenie firmy Microsoft Entra. Agent kondycji na potrzeby synchronizacji jest instalowany w ramach instalacji programu Microsoft Entra Połączenie (wersja 1.0.9125.0 lub nowsza).

- Rozpocznij korzystanie z usługi Microsoft Entra Połączenie Health dla usług AD Domain Services:

Instalowanie agenta dla usług AD FS

Uwaga

Serwer usług AD FS powinien być oddzielony od serwera synchronizacji. Nie instaluj agenta usług AD FS na serwerze synchronizacji.

Uwaga

Agent kondycji na potrzeby synchronizacji jest instalowany w ramach instalacji programu Microsoft Entra Połączenie (wersja 1.0.9125.0 lub nowsza). Jeśli spróbujesz zainstalować wcześniejszą wersję agenta kondycji dla usług AD FS na serwerze Microsoft Entra Połączenie, wystąpi błąd. Jeśli musisz zainstalować agenta kondycji dla usług AD FS na maszynie, należy pobrać najnowszą wersję, a następnie odinstalować wersję zainstalowaną podczas instalacji programu Microsoft Entra Połączenie.

Przed zainstalowaniem agenta upewnij się, że nazwa hosta serwera usług AD FS jest unikatowa i nie jest obecna w usłudze AD FS.

Aby rozpocząć instalację agenta, kliknij dwukrotnie pobrany plik .exe . W pierwszym oknie dialogowym wybierz pozycję Zainstaluj.

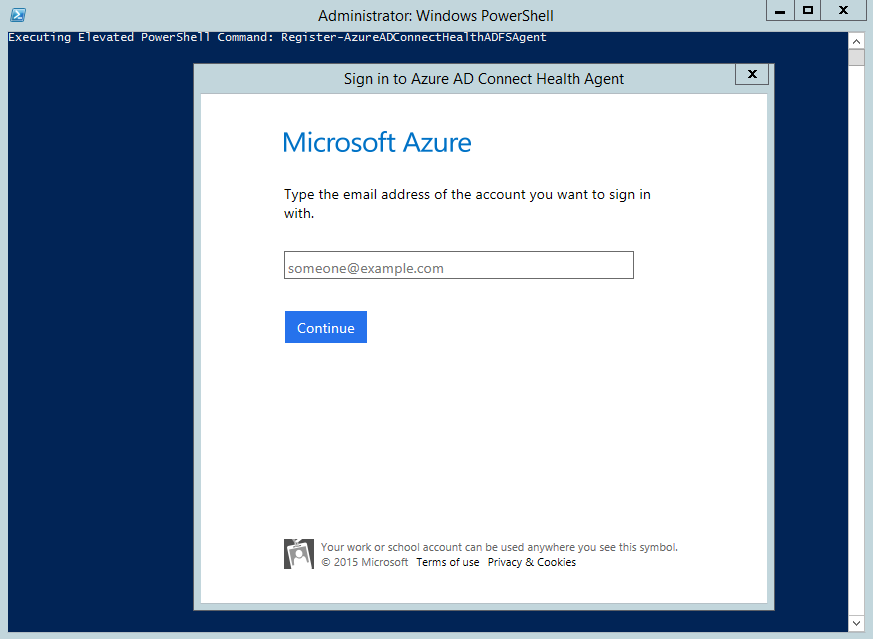

Po wyświetleniu monitu zaloguj się przy użyciu konta Microsoft Entra z uprawnieniami do rejestrowania agenta. Domyślnie konto Administracja istrator tożsamości hybrydowej ma uprawnienia.

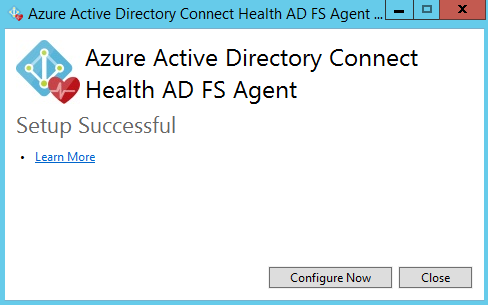

Po zalogowaniu proces instalacji zostanie zakończony i można zamknąć okno.

W tym momencie usługi agentów powinny zacząć automatycznie zezwalać agentowi na bezpieczne przekazywanie wymaganych danych do usługi w chmurze.

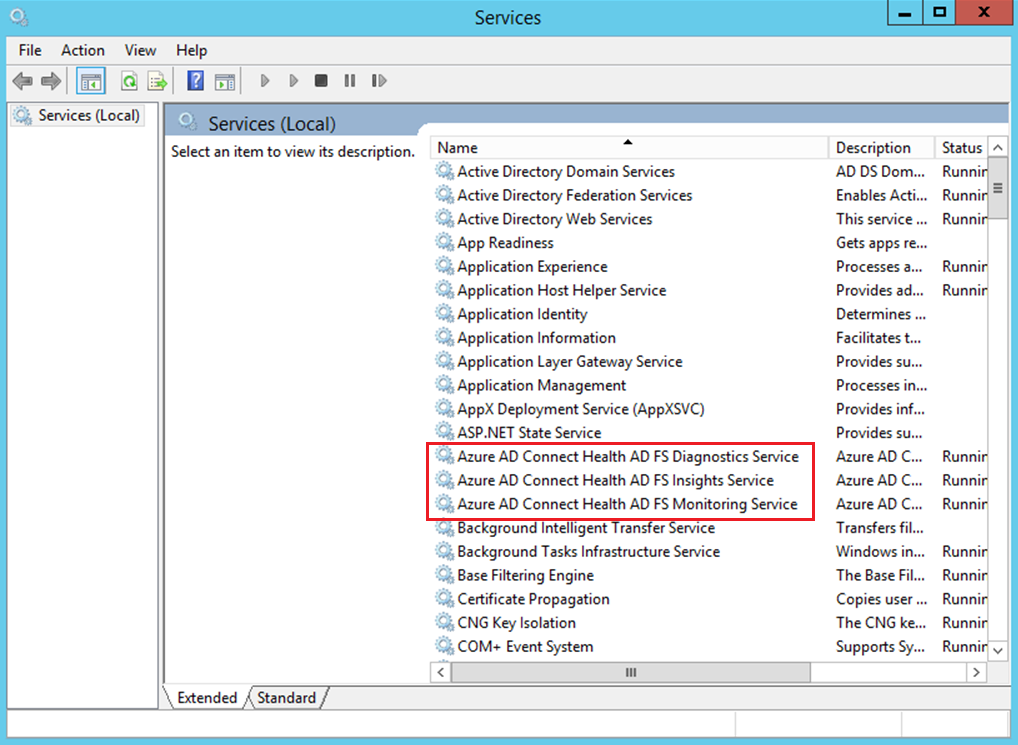

Aby sprawdzić, czy agent został zainstalowany, poszukaj następujących usług na serwerze. Jeśli konfiguracja została zakończona, te usługi powinny być uruchomione. W przeciwnym razie są one zatrzymywane do momentu ukończenia konfiguracji.

- Microsoft Entra Połączenie Agent Updater

- Microsoft Entra Połączenie Health Agent

Włączanie inspekcji dla usług AD FS

Uwaga

Ta sekcja dotyczy tylko serwerów usług AD FS. Nie trzeba wykonywać tych kroków na serwerach serwer proxy aplikacji sieci Web.

Funkcja Analiza użycia musi zbierać i analizować dane, więc agent Microsoft Entra Połączenie Health potrzebuje informacji w dziennikach inspekcji usług AD FS. Te dzienniki nie są domyślnie włączone. Użyj poniższych procedur, aby włączyć inspekcję usług AD FS i zlokalizować dzienniki inspekcji usług AD FS na serwerach usług AD FS.

Aby włączyć inspekcję dla usług AD FS

Na ekranie startowym otwórz Menedżer serwera, a następnie otwórz pozycję Zasady zabezpieczeń lokalnych. Lub na pasku zadań otwórz Menedżer serwera, a następnie wybierz pozycję Narzędzia/Zasady zabezpieczeń lokalnych.

Przejdź do folderu Security Ustawienia\Local Policies\User Rights Assignment. Kliknij dwukrotnie pozycję Generuj inspekcje zabezpieczeń.

Na karcie Ustawianie zabezpieczeń lokalnych sprawdź, czy jest wymienione konto usługi AD FS. Jeśli nie ma go na liście, wybierz pozycję Dodaj użytkownika lub grupę i dodaj konto usługi AD FS do listy. Następnie wybierz opcję OK.

Aby włączyć inspekcję, otwórz okno wiersza polecenia jako administrator, a następnie uruchom następujące polecenie:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableZamknij okno Zasady zabezpieczeń lokalnych.

Ważne

Pozostałe kroki są wymagane tylko dla podstawowych serwerów usług AD FS.

Włączanie właściwości inspekcji na serwerze usług AD FS

- Otwórz przystawkę Zarządzanie usługami AD FS. (W Menedżer serwera wybierz pozycję Narzędzia zarządzanie>usługami AD FS).

- W okienku Akcje wybierz pozycję Edytuj właściwości usługi federacyjnej.

- W oknie dialogowym Właściwości usługi federacyjnej wybierz kartę Zdarzenia.

- Zaznacz pola wyboru Inspekcje powodzenia i Inspekcje niepowodzeń, a następnie wybierz przycisk OK. Inspekcje sukcesów i inspekcje niepowodzeń powinny być domyślnie włączone.

Włączanie właściwości inspekcji na serwerze usług AD FS

Ważne

Ten krok jest wymagany tylko dla podstawowych serwerów usług AD FS.

Otwórz okno programu PowerShell i uruchom następujące polecenie:

Set-AdfsProperties -AuditLevel Verbose

Poziom inspekcji "podstawowy" jest domyślnie włączony. Aby uzyskać więcej informacji, zobacz Ulepszenia inspekcji usług AD FS w systemie Windows Server 2016.

Weryfikowanie pełnego rejestrowania

Aby sprawdzić, czy pełne rejestrowanie jest włączone, wykonaj następujące czynności.

Otwórz okno programu PowerShell i uruchom następujące polecenie:

Get-AdfsPropertiesSprawdź, czy element Auditlevel jest ustawiony na pełne

Weryfikowanie ustawień inspekcji konta usługi AD FS

- Przejdź do folderu Security Ustawienia\Local Policies\User Rights Assignment. Kliknij dwukrotnie pozycję Generuj inspekcje zabezpieczeń.

- Na karcie Ustawienia zabezpieczeń lokalnych sprawdź, czy na liście znajduje się konto usługi AD FS. Jeśli nie ma go na liście, wybierz pozycję Dodaj użytkownika lub grupę i dodaj konto usługi AD FS do listy. Następnie wybierz opcję OK.

- Zamknij okno Zasady zabezpieczeń lokalnych.

Przejrzyj dzienniki inspekcji usług AD FS

Po włączeniu dzienników inspekcji usług AD FS powinno być możliwe sprawdzenie dzienników inspekcji usług AD FS przy użyciu podglądu zdarzeń.

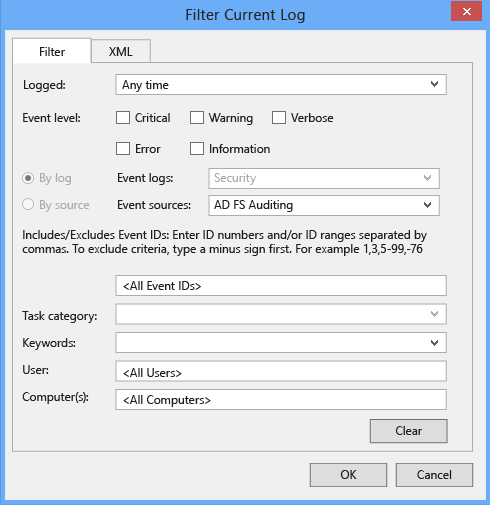

- Otwórz Podgląd zdarzeń.

- Przejdź do obszaru Dzienniki systemu Windows, a następnie wybierz pozycję Zabezpieczenia.

- W okienku po prawej stronie wybierz pozycję Filtruj bieżące dzienniki.

- W obszarze Źródła zdarzeń wybierz pozycję Inspekcja usług AD FS.

- Pełną listę zdarzeń usług AD FS można uzyskać tutaj.

Aby uzyskać więcej informacji na temat dzienników inspekcji, zobacz Pytania dotyczące operacji.

Ostrzeżenie

Zasady grupy mogą wyłączyć inspekcję usług AD FS. Jeśli inspekcja usług AD FS jest wyłączona, analiza użycia działań logowania jest niedostępna. Upewnij się, że nie masz żadnych zasad grupy, które wyłączają inspekcję usług AD FS.

Poniższe tabele zawierają listę typowych zdarzeń, które odpowiadają zdarzeń na poziomie inspekcji

Podstawowe zdarzenia na poziomie inspekcji

| ID | Nazwa zdarzenia | Opis wydarzenia |

|---|---|---|

| 1200 | AppTokenSuccessAudit | Usługa federacyjna wystawiła prawidłowy token. |

| 1201 | AppTokenFailureAudit | Usługa federacyjna nie może wydać prawidłowego tokenu. |

| 1202 | FreshCredentialSuccessAudit | Usługa federacyjna zweryfikowała nowe poświadczenia. |

| 1203 | FreshCredentialFailureAudit | Usługa federacyjna nie może zweryfikować nowego poświadczenia. |

Aby uzyskać więcej informacji, zobacz pełną listę zdarzeń usług AD FS tutaj.

Pełne zdarzenia na poziomie inspekcji

| ID | Nazwa zdarzenia | Opis wydarzenia |

|---|---|---|

| 299 | TokenIssuanceSuccessAudit | Token został pomyślnie wystawiony dla jednostki uzależnionej. |

| 403 | RequestReceivedSuccessAudit | Odebrano żądanie HTTP. Zobacz audit 510 with the same Instance ID for headers (Inspekcja 510 z tym samym identyfikatorem wystąpienia dla nagłówków). |

| 410 | RequestContextHeadersSuccessAudit | Poniżej przedstawiono nagłówki kontekstu żądania |

| 411 | SecurityTokenValidationFailureAudit | Sprawdzanie poprawności tokenu nie powiodło się. Zobacz wyjątek wewnętrzny, aby uzyskać więcej szczegółów. |

| 412 | AuthenticationSuccessAudit | Token typu %3 dla jednostki uzależnionej %4 został pomyślnie uwierzytelniony. Zobacz audit 501 with the same Instance ID for caller identity (Inspekcja 501 z tym samym identyfikatorem wystąpienia dla tożsamości wywołującego). |

| 500 | IssuedIdentityClaims | Więcej informacji na temat wpisu zdarzenia o identyfikatorze wystąpienia %1. Może istnieć więcej zdarzeń o tym samym identyfikatorze wystąpienia, aby uzyskać więcej informacji. |

| 501 | CallerIdentityClaims | Więcej informacji na temat wpisu zdarzenia o identyfikatorze wystąpienia %1. Może istnieć więcej zdarzeń o tym samym identyfikatorze wystąpienia, aby uzyskać więcej informacji. |

Aby uzyskać więcej informacji, zobacz pełną listę zdarzeń usług AD FS tutaj.

Testowanie łączności z usługą Microsoft Entra Połączenie Health

Czasami agent Microsoft Entra Połączenie Health traci łączność z usługą Microsoft Entra Połączenie Health. Przyczyny tej utraty łączności mogą obejmować problemy z siecią, problemy z uprawnieniami i różne inne problemy.

Jeśli agent nie może wysłać danych do usługi Microsoft Entra Połączenie Health przez dłużej niż dwie godziny, w portalu zostanie wyświetlony następujący alert: Usługa kondycji dane nie są aktualne.

Możesz dowiedzieć się, czy agent microsoft Entra Połączenie Health może przekazać dane do usługi Microsoft Entra Połączenie Health, uruchamiając następujące polecenie programu PowerShell:

Test-AzureADConnectHealthConnectivity -Role ADFS

Parametr Role przyjmuje obecnie następujące wartości:

ADFSSyncADDS

Uwaga

Aby użyć narzędzia łączności, należy najpierw zarejestrować agenta. Jeśli nie możesz ukończyć rejestracji agenta, upewnij się, że spełniasz wszystkie wymagania dotyczące usługi Microsoft Entra Połączenie Health. Połączenie ivity jest domyślnie testowany podczas rejestracji agenta.

Monitorowanie usług AD FS przy użyciu usługi Microsoft Entra Połączenie Health

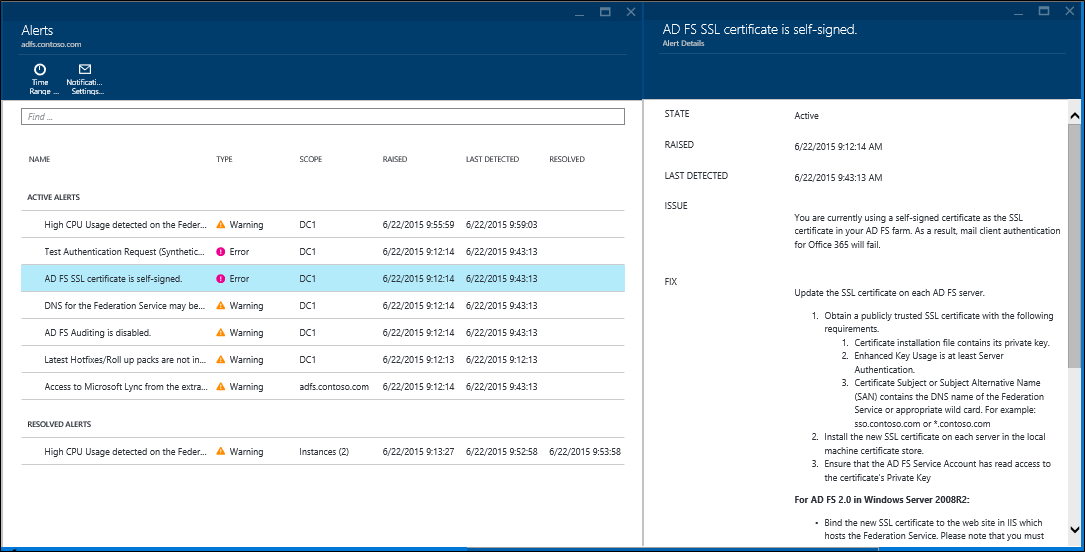

Alerty dla usług AD FS

Sekcja Microsoft Entra Połączenie Health Alerts (Alerty dotyczące kondycji firmy Microsoft) zawiera listę aktywnych alertów. Każdy alert zawiera istotne informacje, kroki do rozwiązania problemu i linki do powiązanej dokumentacji.

Kliknij dwukrotnie aktywny lub rozwiązany alert, aby otworzyć nowy blok z dodatkowymi informacjami, krokami, jakie można podjąć, aby rozwiązać alert, oraz linkami do dodatkowej dokumentacji. Można również wyświetlić dane historyczne na temat alertów, które zostały rozwiązane w przeszłości.

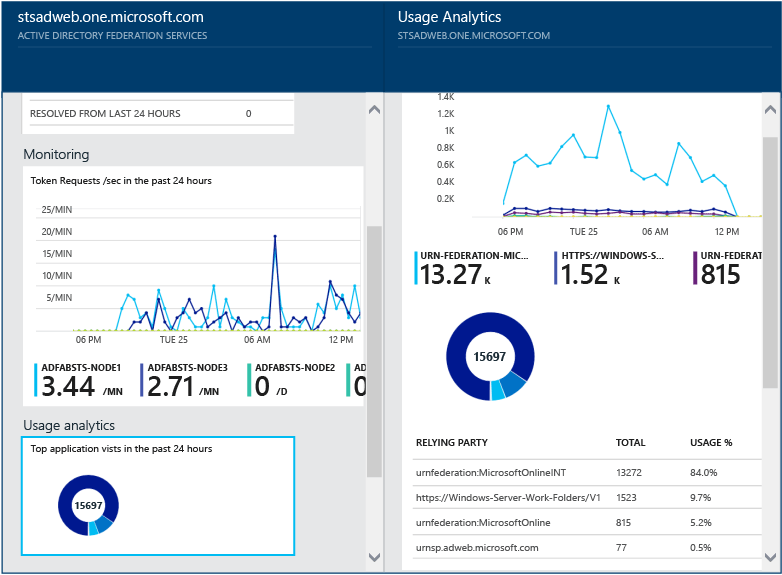

Analiza użycia usług AD FS

Firma Microsoft Entra Połączenie Health Usage Analytics analizuje ruch uwierzytelniania serwerów federacyjnych. Kliknij dwukrotnie pole analizy użycia, aby otworzyć blok analizy użycia, który zawiera metryki i grupowania.

Uwaga

Aby móc korzystać z analizy użycia dla usług AD FS, należy się upewnić, że inspekcja usług AD FS jest włączona. Aby uzyskać więcej informacji, zobacz Włączanie inspekcji dla usług AD FS.

Aby wybrać dodatkowe metryki, określić zakres czasu lub zmienić grupowanie, kliknij prawym przyciskiem myszy wykres analizy użycia i wybierz pozycję Edytuj wykres. Następnie możesz określić zakres czasu, wybrać inne metryki oraz zmienić grupowanie. Za pomocą odpowiednich parametrów funkcji „grupuj według” opisanych w poniższej sekcji możesz zobaczyć rozkład ruchu uwierzytelniania w oparciu o różne „metryki” i pogrupować wszystkie metryki.

Metryka: Łączna liczba żądań — łączna liczba żądań przetworzonych przez serwery usług AD FS.

| Grupuj według | Co oznacza grupowanie i dlaczego jest przydatne? |

|---|---|

| wszystkie | Pokazuje łączną liczbę żądań przetworzonych przez wszystkie serwery usług AD FS. |

| Aplikacja | Grupuj wszystkie żądania na podstawie docelowej jednostki zależnej. To grupowanie przydaje się, aby sprawdzić, która aplikacja ma największy procentowy udział w całkowitym ruchu sieciowym. |

| Serwer | Grupuje wszystkie żądania na podstawie serwera, który przetwarzał żądanie. Dzięki takiemu grupowaniu można sprawdzić rozkład obciążenia dla całego ruchu sieciowego. |

| Dołączanie urządzenia w miejscu pracy | Grupuje wszystkie te żądania, które pochodzą z urządzeń dołączonych w miejscu pracy (znane). Dzięki takiemu grupowaniu można sprawdzić, czy do Twoich zasobów uzyskują dostęp urządzenia nieznane dla infrastruktury do obsługi tożsamości. |

| Metoda uwierzytelniania | Grupuje wszystkie żądania na podstawie metody uwierzytelniania użytej podczas uwierzytelniania. Dzięki takiemu grupowaniu można się dowiedzieć, jaka metoda uwierzytelniania jest najczęściej używana podczas uwierzytelniania. Poniżej przedstawiono możliwe metody uwierzytelniania

Jeśli serwery federacyjne otrzymają żądanie przez plik cookie SSO, żądanie jest traktowane jako SSO (logowanie jednokrotne). W takim przypadku, jeśli plik cookie jest ważny, użytkownik nie jest proszony o dostarczenie poświadczeń i od razu uzyskuje dostęp do aplikacji. To zachowanie ma miejsce często, gdy ma się wiele jednostek zależnych chronionych przez serwery federacyjne. |

| Lokalizacja sieciowa | Grupuje wszystkie żądania na podstawie lokalizacji sieciowej użytkownika. Może to być zarówno sieć intranet, jak i ekstranet. Dzięki takiemu grupowaniu można sprawdzić, jaki procent ruchu sieciowego pochodzi z intranetu, a jaki z ekstranetu. |

Metryka: Łączna liczba żądań zakończonych niepowodzeniem — łączna liczba żądań zakończonych niepowodzeniem przetworzonych przez usługę federacyjną. (Ta metryka jest dostępna tylko w usługach AD FS dla systemu Windows Server 2012 R2)

| Grupuj według | Co oznacza grupowanie i dlaczego jest przydatne? |

|---|---|

| Typ błędu | Wyświetla liczbę błędów na podstawie wcześniej zdefiniowanych typów błędów. Takie grupowanie umożliwia zapoznanie się z najczęściej popełnianymi typami błędów.

|

| Serwer | Grupuje błędy według serwera. Dzięki takiemu grupowaniu można sprawdzić, jak wygląda rozkład błędów między serwerami. Nierównomierny rozkład może oznaczać uszkodzenie serwera. |

| Lokalizacja sieciowa | Grupuje błędy na podstawie lokalizacji sieciowej żądań (intranet lub ekstranet). Dzięki takiemu grupowaniu można sprawdzić typy żądań, które kończą się niepowodzeniem. |

| Aplikacja | Grupuje niepowodzenia na podstawie aplikacji docelowej (jednostki zależnej). Dzięki takiemu grupowaniu można sprawdzić, która aplikacja docelowa ma do czynienia z największą liczbą błędów. |

Metryka: Liczba użytkowników — średnia liczba unikatowych użytkowników aktywnie uwierzytelnianych za pomocą usług AD FS.

| Grupuj według | Co oznacza grupowanie i dlaczego jest przydatne? |

|---|---|

| wszystkie | Ta metryka zapewnia liczenie średniej liczby użytkowników korzystających z usługi federacyjnej w wybranym przedziale czasu. Użytkownicy nie są zgrupowani. Średnia zależy od wybranego przedziału czasu. |

| Aplikacja | Grupuje średnią liczbę użytkowników na podstawie aplikacji docelowej (jednostki zależnej). Dzięki takiemu grupowaniu można sprawdzić, ilu użytkowników korzysta z danej aplikacji. |

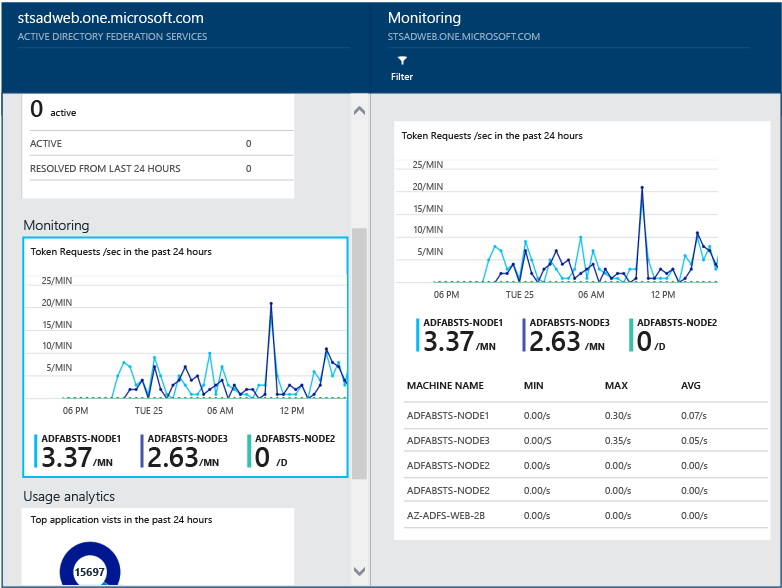

Monitorowanie wydajności dla usług AD FS

Usługa Microsoft Entra Połączenie Health monitor wydajności ing udostępnia informacje dotyczące monitorowania metryk. Wybranie pola Monitorowanie powoduje otwarcie nowego bloku ze szczegółowymi informacjami o metrykach.

Po wybraniu opcji Filtrowanie u góry bloku można przeprowadzać filtrowanie według serwera, aby uzyskać informacje o poszczególnych metrykach serwera. Aby zmienić metrykę, kliknij prawym przyciskiem myszy wykres monitorowania pod blokiem monitorowania i wybierz pozycję Edytuj wykres (lub wybierz przycisk Edytuj wykres). W nowo otwartym bloku możesz wybrać dodatkowe metryki z listy rozwijanej i określić zakres czasu w celu wyświetlenia danych wydajności.

50 użytkowników z największą liczbą nieudanych logowań z powodu błędnej nazwy użytkownika lub błędnego hasła

Typowe przyczyny niepowodzenia żądania uwierzytelnienia na serwerze usług AD FS to żądanie z nieprawidłowymi poświadczeniami, czyli z nieprawidłową nazwą użytkownika lub nieprawidłowym hasłem. Zwykle jest to spowodowane przez użycie złożonych haseł, zapomnienie haseł lub literówki.

Jednak istnieją inne przyczyny nieoczekiwanej liczby żądań obsługiwanych przez serwery usług AD FS, takie jak: wygaśnięcie poświadczeń użytkownika przechowywanych w pamięci podręcznej aplikacji lub próba zalogowania się do konta przez złośliwego użytkownika przy użyciu serii dobrze znanych haseł. Te dwa przykłady są potencjalnymi przyczynami wzrostu liczby żądań.

Usługa Microsoft Entra Połączenie Health dla usług ADFS udostępnia raport dotyczący 50 pierwszych użytkowników z nieudanymi próbami logowania z powodu nieprawidłowej nazwy użytkownika lub hasła. Ten raport jest uzyskiwany przez przetwarzanie zdarzeń inspekcji generowanych przez wszystkie serwery usług AD FS w farmach.

Ten raport daje łatwy dostęp do następujących informacji:

- Łączna liczba nieudanych żądań z błędną nazwą użytkownika lub błędnym hasłem w ciągu ostatnich 30 dni.

- Średnia dzienna liczba użytkowników, którzy popełnili błędy podczas logowania się w wyniku podania nieprawidłowej nazwy użytkownika lub nieprawidłowego hasła.

Kliknięcie tej części przenosi do głównego bloku raportu z dodatkowymi informacjami. Ten blok zawiera wykres z informacjami o trendach, który ułatwia ustalenie linii bazowej dotyczącej żądań z nieprawidłową nazwą użytkownika lub hasłem. Zawiera również listę 50 użytkowników o największej liczbie nieudanych prób w ciągu ostatniego tygodnia. Informacje o tych użytkownikach mogą pomóc w identyfikacji problemów związanych z nagłym wzrostem liczby przypadków podania nieprawidłowego hasła.

Wykres udostępnia następujące informacje:

- Łączna liczba nieudanych logowań w ciągu jednego dnia z powodu podania nieprawidłowej nazwy użytkownika lub nieprawidłowego hasła.

- Łączna liczba unikatowych użytkowników w ciągu jednego dnia, którym nie udało się zalogować.

- Adres IP klienta dla ostatniego żądania

Raport zawiera następujące informacje:

| Element raportu | opis |

|---|---|

| Identyfikator użytkownika | Wyświetla użyty identyfikator użytkownika. Jest to wartość wpisana przez użytkownika, co w niektórych przypadkach powoduje użycie nieprawidłowego identyfikatora użytkownika. |

| Nieudane próby | Pokazuje łączną liczbę nieudanych prób dla konkretnego identyfikatora użytkownika. Tabela jest sortowana według największej liczby nieudanych prób w kolejności malejącej. |

| Ostatnia nieudana próba | Wyświetla sygnaturę czasową momentu, w którym wystąpiła ostatnia awaria. |

| Adres IP ostatniej nieudanej próby | Wyświetla adres IP klienta dla ostatniego złego żądania. Jeśli w obszarze tej wartości widzisz kilka adresów IP, może on zawierać adres IP klienta na potrzeby przekazywania oraz adres IP użytkownika dla ostatniej próby żądania. |

Uwaga

Ten raport jest aktualizowany automatycznie co 12 godzin o nowe informacje, które pojawiły się w tym czasie. W rezultacie próby logowania z ostatnich 12 godzin mogą nie zostać zawarte w raporcie.

Pokrewne łącza

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla