Uwierzytelnianie przekazywane przez firmę Microsoft Entra: Szybki start

Wdrażanie uwierzytelniania przekazywanego firmy Microsoft

Uwierzytelnianie przekazywane firmy Microsoft umożliwia użytkownikom logowanie się zarówno do aplikacji lokalnych, jak i w chmurze przy użyciu tych samych haseł. Uwierzytelnianie przekazywane loguje użytkowników, sprawdzając swoje hasła bezpośrednio względem lokalna usługa Active Directory.

Ważny

Jeśli przeprowadzasz migrację z usług AD FS (lub innych technologii federacyjnych) do uwierzytelniania przekazywanego, wyświetl zasoby migracji aplikacji do identyfikatora Entra firmy Microsoft.

Nuta

Jeśli wdrażasz uwierzytelnianie przekazywane za pomocą chmury Azure Government, zobacz Zagadnienia dotyczące tożsamości hybrydowej dla platformy Azure Government.

Postępuj zgodnie z tymi instrukcjami, aby wdrożyć uwierzytelnianie przekazywane w dzierżawie:

Krok 1. Sprawdzanie wymagań wstępnych

Upewnij się, że obowiązują następujące wymagania wstępne.

Ważny

Z punktu widzenia zabezpieczeń administratorzy powinni traktować serwer z uruchomionym agentem PTA tak, jakby był kontrolerem domeny. Serwery agenta PTA powinny być wzmacniane w tych samych wierszach, co opisano w temacie Zabezpieczanie kontrolerów domeny przed atakiem

W centrum administracyjnym firmy Microsoft Entra

- Utwórz konto administratora tożsamości hybrydowej tylko w chmurze lub konto administratora tożsamości hybrydowej w dzierżawie firmy Microsoft. W ten sposób można zarządzać konfiguracją dzierżawy, jeśli usługi lokalne kończą się niepowodzeniem lub staną się niedostępne. Dowiedz się więcej o dodawaniu konta administratora tożsamości hybrydowej tylko w chmurze. Wykonanie tego kroku ma kluczowe znaczenie, aby upewnić się, że nie masz blokady z dzierżawy.

- Dodaj co najmniej jedną niestandardową nazwę domeny do dzierżawy firmy Microsoft Entra. Użytkownicy mogą zalogować się przy użyciu jednej z tych nazw domen.

W środowisku lokalnym

Zidentyfikuj serwer z systemem Windows Server 2016 lub nowszym, aby uruchomić program Microsoft Entra Connect. Jeśli jeszcze nie włączono, włącz protokół TLS 1.2 na serwerze. Dodaj serwer do tego samego lasu usługi Active Directory co użytkownicy, których hasła należy zweryfikować. Należy zauważyć, że instalacja agenta uwierzytelniania przekazywanego w wersjach Windows Server Core nie jest obsługiwana.

Zainstaluj najnowszą wersję programu Microsoft Entra Connect na serwerze zidentyfikowanym w poprzednim kroku. Jeśli masz już uruchomioną aplikację Microsoft Entra Connect, upewnij się, że wersja jest obsługiwana.

Nuta

Program Microsoft Entra Connect w wersji 1.1.557.0, 1.1.558.0, 1.561.0 i 1.1.614.0 ma problem związany z synchronizacją skrótów haseł. Jeśli nie zamierzasz używać synchronizacji skrótów haseł w połączeniu z uwierzytelnianiem z przekazywaniem, przeczytaj informacje o wersji programu Microsoft Entra Connect.

Zidentyfikuj co najmniej jeden dodatkowy serwer (z systemem Windows Server 2016 lub nowszym z włączonym protokołem TLS 1.2), na którym można uruchamiać autonomicznych agentów uwierzytelniania. Te dodatkowe serwery są potrzebne, aby zapewnić wysoką dostępność żądań logowania. Dodaj serwery do tego samego lasu usługi Active Directory co użytkownicy, których hasła należy zweryfikować.

Ważny

W środowiskach produkcyjnych zalecamy uruchomienie co najmniej 3 agentów uwierzytelniania w dzierżawie. Istnieje limit systemu 40 agentów uwierzytelniania na dzierżawę. Najlepszym rozwiązaniem jest traktowanie wszystkich serwerów z uruchomionymi agentami uwierzytelniania jako systemów warstwy 0 (zobacz dokumentację).

Jeśli między serwerami a identyfikatorem Firmy Microsoft istnieje zapora, skonfiguruj następujące elementy:

Upewnij się, że agenci uwierzytelniania mogą wysyłać żądania wychodzące do identyfikatora Entra firmy Microsoft na następujących portach:

Numer portu Jak jest używany 80 Pobiera listy odwołania certyfikatów (CRL) podczas weryfikowania certyfikatu TLS/SSL 443 Obsługuje całą komunikację wychodzącą z usługą 8080 (opcjonalnie) Agenci uwierzytelniania zgłaszają stan co dziesięć minut przez port 8080, jeśli port 443 jest niedostępny. Ten stan jest wyświetlany w centrum administracyjnym firmy Microsoft Entra. Port 8080 nie jest używany do logowania użytkowników. Jeśli zapora wymusza reguły zgodnie z pochodzącymi użytkownikami, otwórz te porty dla ruchu z usług systemu Windows, które działają jako usługa sieciowa.

Jeśli zapora lub serwer proxy umożliwia dodawanie wpisów DNS do listy dozwolonych, dodaj połączenia do *.msappproxy.net i *.servicebus.windows.net. Jeśli nie, zezwól na dostęp do zakresów adresów IP centrum danych platformy Azure, które są aktualizowane co tydzień.

Unikaj wszystkich form wbudowanej inspekcji i kończenia komunikacji wychodzącej protokołu TLS między agentem przekazywania platformy Azure i punktem końcowym platformy Azure.

Jeśli masz wychodzący serwer proxy HTTP, upewnij się, że ten adres URL, autologon.microsoftazuread-sso.com, znajduje się na liście dozwolonych. Należy jawnie określić ten adres URL, ponieważ symbol wieloznaczny może nie zostać zaakceptowany.

Agenci uwierzytelniania muszą mieć dostęp do login.windows.net i login.microsoftonline.com na potrzeby rejestracji początkowej. Otwórz zaporę dla tych adresów URL.

W celu weryfikacji certyfikatu odblokuj następujące adresy URL: crl3.digicert.com:80, crl4.digicert.com:80, ocsp.digicert.com:80, www.d-trust.net:80, root-c3-ca2-2009.ocsp.d-trust.net:80, crl.microsoft.com:80, oneocsp.microsoft.com:80 i ocsp.msocsp.com:80. Ponieważ te adresy URL są używane do weryfikacji certyfikatów z innymi produktami firmy Microsoft, te adresy URL mogą już zostać odblokowane.

Wymagania wstępne dotyczące chmury platformy Azure Government

Przed włączeniem uwierzytelniania przekazywanego za pośrednictwem programu Microsoft Entra Connect z krok 2 pobierz najnowszą wersję agenta PTA z centrum administracyjnego firmy Microsoft Entra. Upewnij się, że agent jest w wersji 1.5.1742.0 lub nowszej . Aby zweryfikować agenta, zobacz Uaktualnianie agentów uwierzytelniania

Po pobraniu najnowszej wersji agenta postępuj zgodnie z poniższymi instrukcjami, aby skonfigurować uwierzytelnianie przekazywane za pośrednictwem programu Microsoft Entra Connect.

Krok 2. Włączanie funkcji

Włącz uwierzytelnianie przekazywane za pośrednictwem programu Microsoft Entra Connect.

Ważny

Uwierzytelnianie przekazywane można włączyć na podstawowym lub przejściowym serwerze microsoft Entra Connect. Zdecydowanie zaleca się włączenie go z serwera podstawowego. Jeśli konfigurujesz w przyszłości serwer przejściowy Microsoft Entra Connect, musisz nadal wybrać opcję Uwierzytelnianie przekazywane jako opcję logowania. Wybranie innej opcji spowoduje wyłączenie uwierzytelniania przekazywanego w dzierżawie i zastąpienie ustawienia na serwerze podstawowym.

Jeśli instalujesz program Microsoft Entra Connect po raz pierwszy, wybierz niestandardową ścieżkę instalacji. Na stronie Logowanie użytkownika wybierz pozycję Uwierzytelnianie przekazywane jako metodę Logowania. Po pomyślnym zakończeniu agent uwierzytelniania z przekazywaniem jest zainstalowany na tym samym serwerze, na którym znajduje się program Microsoft Entra Connect. Ponadto funkcja uwierzytelniania przekazywanego jest włączona w dzierżawie.

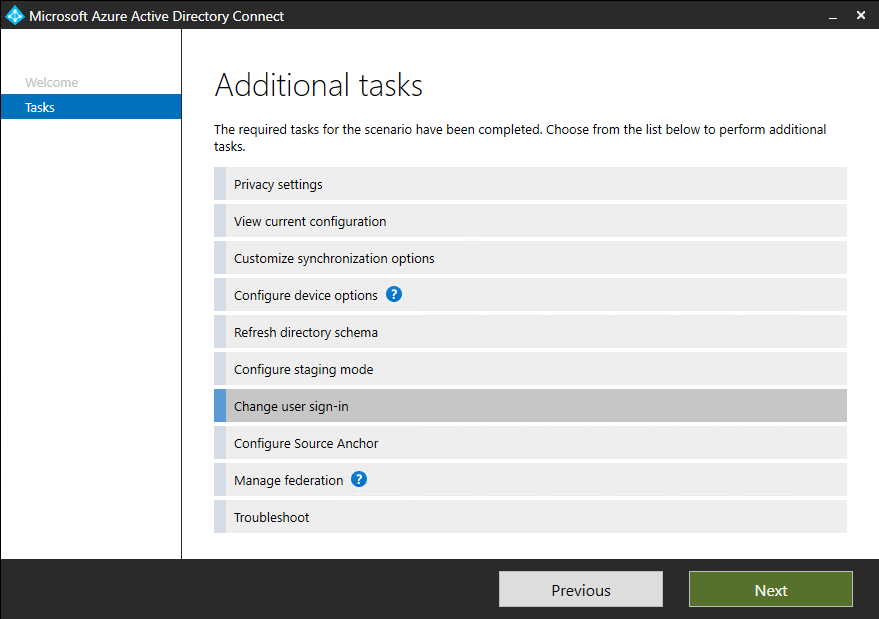

Jeśli program Microsoft Entra Connect został już zainstalowany przy użyciu instalacji ekspresowej lub niestandardowej ścieżki instalacji, wybierz zadanie Zmień logowanie użytkownika w programie Microsoft Entra Connect, a następnie wybierz przycisk Dalej. Następnie wybierz pozycję Uwierzytelnianie przekazywane jako metodę logowania. Po pomyślnym zakończeniu agent uwierzytelniania z przekazywaniem jest instalowany na tym samym serwerze co program Microsoft Entra Connect, a funkcja jest włączona w dzierżawie.

Ważny

Uwierzytelnianie przekazywane to funkcja na poziomie dzierżawy. Włączenie tej opcji wpływa na logowanie użytkowników we wszystkich domenach zarządzanych w dzierżawie. Jeśli przełączasz się z usług Active Directory Federation Services (AD FS) na uwierzytelnianie przekazywane, przed zamknięciem infrastruktury usług AD FS należy poczekać co najmniej 12 godzin. Ten czas oczekiwania polega na upewnieniu się, że użytkownicy mogą nadal logować się do programu Exchange ActiveSync podczas przejścia. Aby uzyskać więcej informacji na temat migracji z usług AD FS do uwierzytelniania przekazywanego, zapoznaj się z naszymi planami wdrażania opublikowanymi tutaj.

Krok 3. Testowanie funkcji

Postępuj zgodnie z tymi instrukcjami, aby sprawdzić, czy prawidłowo włączono uwierzytelnianie z przekazywaniem:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra przy użyciu poświadczeń administratora tożsamości hybrydowej dla dzierżawy.

Wybierz pozycję Microsoft Entra ID.

Wybierz pozycję Microsoft Entra Connect.

Sprawdź, czy funkcja uwierzytelniania przekazywanego jest wyświetlana jako Włączona.

Wybierz pozycję Uwierzytelnianie przekazywane. Okienko uwierzytelniania przekazywanego zawiera listę serwerów, na których są instalowani agenci uwierzytelniania.

Na tym etapie użytkownicy ze wszystkich domen zarządzanych w dzierżawie mogą się logować przy użyciu uwierzytelniania przekazywanego. Jednak użytkownicy z domen federacyjnych nadal logują się przy użyciu usług AD FS lub innego skonfigurowanego wcześniej dostawcy federacyjnego. W przypadku konwersji domeny z federacyjnej na zarządzaną wszyscy użytkownicy z tej domeny automatycznie rozpoczynają logowanie przy użyciu uwierzytelniania przekazywanego. Funkcja uwierzytelniania przekazywanego nie ma wpływu na użytkowników korzystających tylko z chmury.

Krok 4. Zapewnienie wysokiej dostępności

Jeśli planujesz wdrożyć uwierzytelnianie przekazywane w środowisku produkcyjnym, należy zainstalować dodatkowych autonomicznych agentów uwierzytelniania. Zainstaluj tych agentów uwierzytelniania na serwerach innych niż na serwerze z uruchomionym programem Microsoft Entra Connect. Ta konfiguracja zapewnia wysoką dostępność żądań logowania użytkowników.

Ważny

W środowiskach produkcyjnych zalecamy uruchomienie co najmniej 3 agentów uwierzytelniania w dzierżawie. Istnieje limit systemu 40 agentów uwierzytelniania na dzierżawę. Najlepszym rozwiązaniem jest traktowanie wszystkich serwerów z uruchomionymi agentami uwierzytelniania jako systemów warstwy 0 (zobacz dokumentację).

Zainstalowanie wielu agentów uwierzytelniania z przekazywaniem zapewnia wysoką dostępność, ale nie deterministyczne równoważenie obciążenia między agentami uwierzytelniania. Aby określić liczbę agentów uwierzytelniania potrzebnych dla dzierżawy, rozważ szczytowe i średnie obciążenie żądań logowania, które powinny być widoczne w dzierżawie. W ramach testu porównawczego jeden agent uwierzytelniania może obsługiwać 300–400 uwierzytelnień na sekundę na standardowym 4-rdzeniowym procesorze, 16 GB pamięci RAM.

Aby oszacować ruch sieciowy, skorzystaj z następujących wskazówek dotyczących ustalania rozmiaru:

- Każde żądanie ma rozmiar ładunku (0,5K + 1K * num_of_agents) bajtów, czyli dane z identyfikatora Entra firmy Microsoft do agenta uwierzytelniania. W tym miejscu "num_of_agents" wskazuje liczbę agentów uwierzytelniania zarejestrowanych w dzierżawie.

- Każda odpowiedź ma rozmiar ładunku 1K bajtów, czyli dane z agenta uwierzytelniania do identyfikatora Entra firmy Microsoft.

W przypadku większości klientów trzy agenty uwierzytelniania w sumie są wystarczające dla wysokiej dostępności i pojemności. Należy zainstalować agentów uwierzytelniania w pobliżu kontrolerów domeny, aby zwiększyć opóźnienie logowania.

Aby rozpocząć, wykonaj następujące instrukcje, aby pobrać oprogramowanie agenta uwierzytelniania:

Aby pobrać najnowszą wersję agenta uwierzytelniania (wersja 1.5.193.0 lub nowsza), zaloguj się do centrum administracyjnego firmy Microsoft Entra przy użyciu poświadczeń administratora tożsamości hybrydowej dzierżawy.

Wybierz pozycję Microsoft Entra ID.

Wybierz pozycję Microsoft Entra Connect, wybierz pozycję Uwierzytelnianie przekazywane, a następnie wybierz pozycję Pobierz agenta.

Wybierz przycisk Akceptuj warunki i pobierz.

Nuta

Możesz również pobrać bezpośrednio oprogramowanie agenta uwierzytelniania. Przed zainstalowaniem agenta uwierzytelniania przejrzyj i zaakceptuj warunki użytkowania usługi agenta uwierzytelniania.

Istnieją dwa sposoby wdrażania autonomicznego agenta uwierzytelniania:

Najpierw możesz to zrobić interaktywnie, uruchamiając pobrany plik wykonywalny agenta uwierzytelniania i podając poświadczenia administratora tożsamości hybrydowej dzierżawy po wyświetleniu monitu.

Po drugie możesz utworzyć i uruchomić nienadzorowany skrypt wdrożenia. Jest to przydatne, gdy chcesz jednocześnie wdrożyć wielu agentów uwierzytelniania lub zainstalować agentów uwierzytelniania na serwerach z systemem Windows, które nie mają włączonego interfejsu użytkownika lub że nie można uzyskać dostępu za pomocą pulpitu zdalnego. Poniżej przedstawiono instrukcje dotyczące korzystania z tego podejścia:

- Uruchom następujące polecenie, aby zainstalować agenta uwierzytelniania:

AADConnectAuthAgentSetup.exe REGISTERCONNECTOR="false" /q. - Agenta uwierzytelniania można zarejestrować w naszej usłudze za pomocą programu PowerShell. Utwórz obiekt

$credPoświadczenia programu PowerShell zawierający nazwę użytkownika i hasło administratora tożsamości hybrydowej dla dzierżawy. Uruchom następujące polecenie, zastępując<username>polecenie i<password>:

$User = "<username>"

$PlainPassword = '<password>'

$SecurePassword = $PlainPassword | ConvertTo-SecureString -AsPlainText -Force

$cred = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $User, $SecurePassword

- Przejdź do katalogu C:\Program Files\Microsoft Azure AD Connect Authentication Agent i uruchom następujący skrypt przy użyciu utworzonego

$credobiektu:

RegisterConnector.ps1 -modulePath "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\" -moduleName "PassthroughAuthPSModule" -Authenticationmode Credentials -Usercredentials $cred -Feature PassthroughAuthentication

Ważny

Jeśli agent uwierzytelniania jest zainstalowany na maszynie wirtualnej, nie można sklonować maszyny wirtualnej, aby skonfigurować innego agenta uwierzytelniania. Ta metoda nie jest obsługiwana.

Krok 5. Konfigurowanie funkcji inteligentnej blokady

Inteligentna blokada pomaga w blokowaniu złych aktorów, którzy próbują odgadnąć hasła użytkowników lub za pomocą metod siłowych, aby się dostać. Konfigurując ustawienia inteligentnej blokady w identyfikatorze Entra firmy Microsoft i /lub odpowiednich ustawieniach blokady w lokalna usługa Active Directory, ataki można filtrować przed dotarciem do usługi Active Directory. Przeczytaj ten artykuł , aby dowiedzieć się więcej na temat konfigurowania ustawień blokady inteligentnej w dzierżawie w celu ochrony kont użytkowników.

Następne kroki

- Migrowanie aplikacji do identyfikatora Entra firmy Microsoft: zasoby ułatwiające migrowanie dostępu do aplikacji i uwierzytelniania do identyfikatora Entra firmy Microsoft.

- Blokada inteligentna: dowiedz się, jak skonfigurować funkcję inteligentnej blokady w dzierżawie w celu ochrony kont użytkowników.

- Bieżące ograniczenia: dowiedz się, które scenariusze są obsługiwane przy użyciu uwierzytelniania z przekazywaniem i które z nich nie są.

- Szczegółowe informacje techniczne: dowiedz się, jak działa funkcja uwierzytelniania przekazywanego.

- Często zadawane pytania: Znajdź odpowiedzi na często zadawane pytania.

- Rozwiązywanie problemów: Dowiedz się, jak rozwiązywać typowe problemy z funkcją uwierzytelniania przekazywanego.

- Szczegółowe informacje na temat zabezpieczeń: uzyskaj informacje techniczne dotyczące funkcji uwierzytelniania przekazywanego.

- Dołączanie hybrydowe firmy Microsoft Entra: konfigurowanie funkcji dołączania hybrydowego firmy Microsoft w dzierżawie na potrzeby logowania jednokrotnego w chmurze i zasobach lokalnych.

- Bezproblemowe logowanie jednokrotne firmy Microsoft: dowiedz się więcej o tej uzupełniającej funkcji.

- UserVoice: użyj forum Microsoft Entra, aby zgłosić nowe żądania funkcji.