Planowanie wdrożenia logowania jednokrotnego

Ten artykuł zawiera informacje, których można użyć do planowania wdrożenia logowania jednokrotnego w usłudze Microsoft Entra ID. Podczas planowania wdrożenia logowania jednokrotnego przy użyciu aplikacji w usłudze Microsoft Entra ID należy wziąć pod uwagę następujące pytania:

- Jakie role administracyjne są wymagane do zarządzania aplikacją?

- Czy certyfikat aplikacji SAML (Security Assertion Markup Language) musi zostać odnowiony?

- KtoTo należy powiadomić o zmianach związanych z implementacją logowania jednokrotnego?

- Jakie licencje są potrzebne w celu zapewnienia efektywnego zarządzania aplikacją?

- Czy konta użytkowników udostępnionych i gości są używane do uzyskiwania dostępu do aplikacji?

- Czy rozumiem opcje wdrażania logowania jednokrotnego?

role Administracja istracyjne

Zawsze używaj roli z najmniejszymi dostępnymi uprawnieniami, aby wykonać wymagane zadanie w ramach identyfikatora Entra firmy Microsoft. Zapoznaj się z różnymi dostępnymi rolami i wybierz odpowiednie role, aby rozwiązać potrzeby każdej osoby dla aplikacji. Po zakończeniu wdrażania niektóre role mogą być tymczasowo stosowane i usuwane.

| Osoba | Role | Rola Entra firmy Microsoft (w razie potrzeby) |

|---|---|---|

| Administrator pomocy technicznej | Obsługa warstwy 1 umożliwia wyświetlenie dzienników logowania w celu rozwiązania problemów. | Brak |

| Administrator tożsamości | Konfigurowanie i debugowanie, gdy problemy dotyczą identyfikatora Entra firmy Microsoft | Administrator aplikacji w chmurze |

| Administrator aplikacji | Zaświadczenie użytkownika w aplikacji, konfiguracja użytkowników z uprawnieniami | Brak |

| Administratorzy infrastruktury | Właściciel przerzucania certyfikatu | Administrator aplikacji w chmurze |

| Właściciel firmy/uczestnik projektu | Zaświadczenie użytkownika w aplikacji, konfiguracja użytkowników z uprawnieniami | Brak |

Aby dowiedzieć się więcej o rolach administracyjnych firmy Microsoft Entra, zobacz Wbudowane role firmy Microsoft Entra.

Certyfikaty

Po włączeniu federacji w aplikacji SAML identyfikator Entra firmy Microsoft tworzy certyfikat, który jest domyślnie ważny przez trzy lata. W razie potrzeby możesz dostosować datę wygaśnięcia tego certyfikatu. Przed wygaśnięciem upewnij się, że istnieją procesy odnawiania certyfikatów.

Zmieniasz czas trwania certyfikatu w centrum administracyjnym firmy Microsoft Entra. Pamiętaj, aby udokumentować wygaśnięcie i wiedzieć, jak zarządzać odnawianiem certyfikatu. Ważne jest, aby zidentyfikować odpowiednie role i listy dystrybucyjne poczty e-mail związane z zarządzaniem cyklem życia certyfikatu podpisywania. Zalecane są następujące role:

- Właściciel aktualizowania właściwości użytkownika w aplikacji

- Pomoc techniczna dotycząca rozwiązywania problemów z obsługą rozwiązywania problemów z połączeniem właściciela na potrzeby aplikacji

- Ściśle monitorowana lista dystrybucyjna poczty e-mail dla powiadomień o zmianach związanych z certyfikatami

Skonfiguruj proces obsługi zmiany certyfikatu między identyfikatorem Entra firmy Microsoft a aplikacją. Dzięki temu procesowi można zapobiec awarii lub zminimalizować jej awarię z powodu wygaśnięcia certyfikatu lub wymuszonego przerzucania certyfikatu. Aby uzyskać więcej informacji, zobacz Zarządzanie certyfikatami na potrzeby federacyjnego logowania jednokrotnego usługi Microsoft Entra ID.

Komunikacja

Komunikacja ma kluczowe znaczenie dla sukcesu każdej nowej usługi. Proaktywne komunikowanie się użytkownikom o nadchodzących zmianach środowiska. Komunikowanie się, kiedy ma nastąpić zmiana, oraz sposób uzyskiwania pomocy technicznej w przypadku wystąpienia problemów. Przejrzyj opcje uzyskiwania dostępu do aplikacji z obsługą logowania jednokrotnego i twórz komunikację zgodnie z wyborem.

Zaimplementuj plan komunikacji. Upewnij się, że użytkownicy wiedzą, że nadchodzi zmiana, kiedy nadejdzie i co należy zrobić teraz. Upewnij się również, że podajesz informacje o sposobach poszukiwania pomocy.

Licencjonowanie

Upewnij się, że aplikacja jest objęta następującymi wymaganiami dotyczącymi licencjonowania:

Licencjonowanie identyfikatora Entra firmy Microsoft — logowanie jednokrotne dla wstępnie zintegrowanych aplikacji dla przedsiębiorstw jest bezpłatne. Jednak liczba obiektów w katalogu i funkcji, które chcesz wdrożyć, może wymagać większej liczby licencji. Aby uzyskać pełną listę wymagań licencyjnych, zobacz cennik firmy Microsoft Entra.

Licencjonowanie aplikacji — potrzebujesz odpowiednich licencji dla aplikacji, aby spełniały twoje potrzeby biznesowe. Skontaktuj się z właścicielem aplikacji, aby określić, czy użytkownicy przypisani do aplikacji mają odpowiednie licencje dla swoich ról w aplikacji. Jeśli identyfikator Entra firmy Microsoft zarządza automatyczną aprowizowaniem na podstawie ról, role przypisane w identyfikatorze Entra firmy Microsoft muszą być zgodne z liczbą licencji należących do aplikacji. Niewłaściwa liczba licencji należących do aplikacji może prowadzić do błędów podczas aprowizacji lub aktualizowania konta użytkownika.

Konta udostępnione

Z perspektywy logowania aplikacje z kontami udostępnionymi nie różnią się od aplikacji dla przedsiębiorstw, które używają logowania jednokrotnego haseł dla poszczególnych użytkowników. Jednak podczas planowania i konfigurowania aplikacji przeznaczonej do korzystania z kont udostępnionych jest wymaganych więcej kroków.

- Współpracuj z użytkownikami, aby udokumentować następujące informacje:

- Zestaw użytkowników w organizacji, którzy mają używać aplikacji.

- Istniejący zestaw poświadczeń w aplikacji skojarzony z zestawem użytkowników.

- Dla każdej kombinacji zestawu użytkowników i poświadczeń utwórz grupę zabezpieczeń w chmurze lub lokalnie na podstawie wymagań.

- Zresetuj poświadczenia udostępnione. Po wdrożeniu aplikacji w usłudze Microsoft Entra ID użytkownicy indywidualni nie potrzebują hasła konta udostępnionego. Microsoft Entra ID przechowuje hasło i należy rozważyć ustawienie go tak, aby było długie i złożone.

- Skonfiguruj automatyczne przerzucanie hasła, jeśli aplikacja go obsługuje. W ten sposób nawet administrator, który wykonał początkową konfigurację, zna hasło konta udostępnionego.

Opcje logowania jednokrotnego

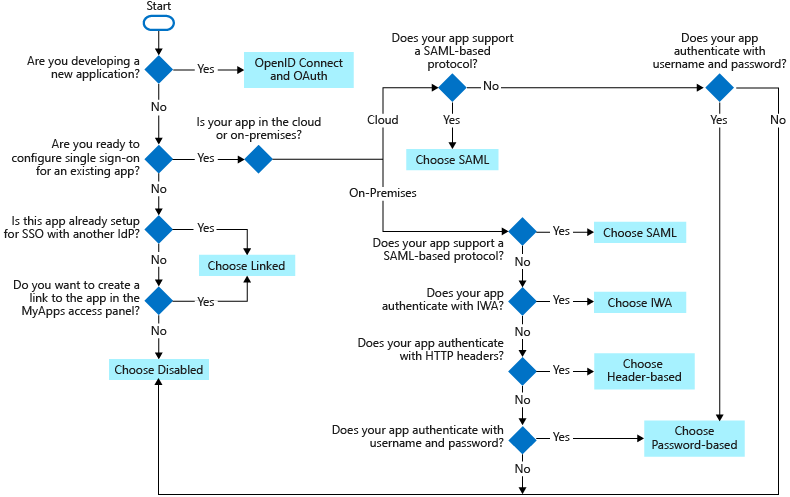

Istnieje kilka sposobów umożliwiających skonfigurowanie aplikacji na potrzeby logowania jednokrotnego. Wybór metody logowania jednokrotnego zależy od sposobu skonfigurowania aplikacji pod kątem uwierzytelniania.

- W aplikacjach w chmurze do logowania jednokrotnego mogą być wykorzystywane metody OpenID Connect, OAuth, SAML, a także metody z użyciem hasła lub linków. Funkcję logowania jednokrotnego można również wyłączyć.

- Aplikacje lokalne mogą używać uwierzytelniania opartego na hasłach, zintegrowanego uwierzytelniania systemu Windows, opartego na nagłówku lub połączonego na potrzeby logowania jednokrotnego. Opcje lokalne działają, gdy aplikacje są skonfigurowane pod kątem serwera proxy aplikacji.

Ten schemat blokowy może pomóc w podjęciu decyzji, która metoda logowania jednokrotnego jest najlepsza w Twojej sytuacji.

Dostępne są następujące protokoły logowania jednokrotnego:

OpenID Połączenie i OAuth — wybierz pozycję OpenID Połączenie i OAuth 2.0, jeśli aplikacja, z którą nawiązujesz połączenie, obsługuje ją. Aby uzyskać więcej informacji, zobacz Protokoły OAuth 2.0 i OpenID Połączenie w Platforma tożsamości Microsoft. Aby uzyskać instrukcje implementowania logowania jednokrotnego opartego na protokole OpenID Połączenie, zobacz Konfigurowanie logowania jednokrotnego opartego na protokole OIDC dla aplikacji w usłudze Microsoft Entra ID.

SAML — wybierz protokół SAML zawsze, gdy jest to możliwe dla istniejących aplikacji, które nie używają Połączenie OpenID ani OAuth. Aby uzyskać więcej informacji, zobacz Protokół SAML logowania jednokrotnego.

Oparte na hasłach — wybierz opcję opartą na hasłach, gdy aplikacja ma stronę logowania HTML. Logowanie jednokrotne oparte na hasłach jest również nazywane przechowywaniem haseł. Logowanie jednokrotne oparte na hasłach umożliwia zarządzanie dostępem użytkowników i hasłami do aplikacji internetowych, które nie obsługują federacji tożsamości. Jest to również przydatne, gdy kilku użytkowników musi współużytkować pojedyncze konto, na przykład na kontach aplikacji społecznościowych organizacji.

Logowanie jednokrotne oparte na hasłach obsługuje aplikacje, które wymagają wielu pól logowania dla aplikacji, które wymagają więcej niż tylko pól nazwy użytkownika i hasła do logowania. Możesz dostosować etykiety pól nazwy użytkownika i hasła, które użytkownicy widzą w Moje aplikacje po wprowadzeniu poświadczeń. Aby uzyskać instrukcje implementowania logowania jednokrotnego opartego na hasłach, zobacz Logowanie jednokrotne oparte na hasłach.

Połączone — wybierz link, gdy aplikacja jest skonfigurowana do logowania jednokrotnego w innej usłudze dostawcy tożsamości. Połączona opcja umożliwia skonfigurowanie lokalizacji docelowej, gdy użytkownik wybierze aplikację w portalach użytkowników końcowych organizacji. Możesz dodać link do niestandardowej aplikacji internetowej, która obecnie używa federacji, takiej jak usługi Active Directory Federation Services (ADFS).

Można również dodać połączenia do określonych stron internetowych, które mają być wyświetlane na panelach dostępu użytkowników, oraz do aplikacji, która nie wymaga uwierzytelniania. Opcja Połączona nie zapewnia funkcji logowania za pośrednictwem poświadczeń firmy Microsoft Entra. Aby uzyskać instrukcje implementowania połączonego logowania jednokrotnego, zobacz Połączone logowanie jednokrotne.

Wyłączone — wybierz pozycję wyłączone logowanie jednokrotne, gdy aplikacja nie jest gotowa do skonfigurowania na potrzeby logowania jednokrotnego.

Zintegrowane uwierzytelnianie systemu Windows (IWA) — wybierz logowanie jednokrotne IWA dla aplikacji korzystających z IWA lub aplikacji obsługujących oświadczenia. Aby uzyskać więcej informacji, zobacz Ograniczone delegowanie protokołu Kerberos na potrzeby logowania jednokrotnego do aplikacji przy użyciu serwer proxy aplikacji.

Oparte na nagłówku — wybierz logowanie jednokrotne oparte na nagłówku, gdy aplikacja używa nagłówków do uwierzytelniania. Aby uzyskać więcej informacji, zobacz Logowanie jednokrotne oparte na nagłówku.