Zarządzanie tożsamościami zarządzanymi przypisanymi przez użytkownika

Tożsamości zarządzane dla zasobów platformy Azure eliminują konieczność zarządzania poświadczeniami w kodzie. Możesz ich użyć, aby uzyskać token entra firmy Microsoft dla aplikacji. Aplikacje mogą używać tokenu podczas uzyskiwania dostępu do zasobów, które obsługują uwierzytelnianie firmy Microsoft Entra. Platforma Azure zarządza tożsamością, aby nie trzeba było tego robić.

Istnieją dwa typy tożsamości zarządzanych: przypisana przez system i przypisana przez użytkownika. Tożsamości zarządzane przypisane przez system mają swój cykl życia związany z zasobem, który je utworzył. Ta tożsamość jest ograniczona tylko do jednego zasobu i można udzielić uprawnień tożsamości zarządzanej przy użyciu kontroli dostępu opartej na rolach (RBAC) platformy Azure. Tożsamości zarządzane przypisane przez użytkownika mogą być używane w wielu zasobach. Aby dowiedzieć się więcej o tożsamościach zarządzanych, zobacz Co to są tożsamości zarządzane dla zasobów platformy Azure?.

Z tego artykułu dowiesz się, jak utworzyć, wyświetlić listę, usunąć lub przypisać rolę do tożsamości zarządzanej przypisanej przez użytkownika przy użyciu witryny Azure Portal.

Wymagania wstępne

- Jeśli nie znasz tożsamości zarządzanych dla zasobów platformy Azure, zapoznaj się z sekcją Przegląd. Pamiętaj, aby zapoznać się z różnicą między tożsamością zarządzaną przypisaną przez system i przypisaną przez użytkownika.

- Jeśli nie masz jeszcze konta platformy Azure, utwórz bezpłatne konto przed kontynuowaniem.

Tworzenie tożsamości zarządzanej przypisanej przez użytkownika

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

Aby utworzyć tożsamość zarządzaną przypisaną przez użytkownika, twoje konto wymaga przypisania roli Współautor tożsamości zarządzanej.

Zaloguj się w witrynie Azure Portal.

W polu wyszukiwania wprowadź tożsamości zarządzane. W obszarze Usługi wybierz pozycję Tożsamości zarządzane.

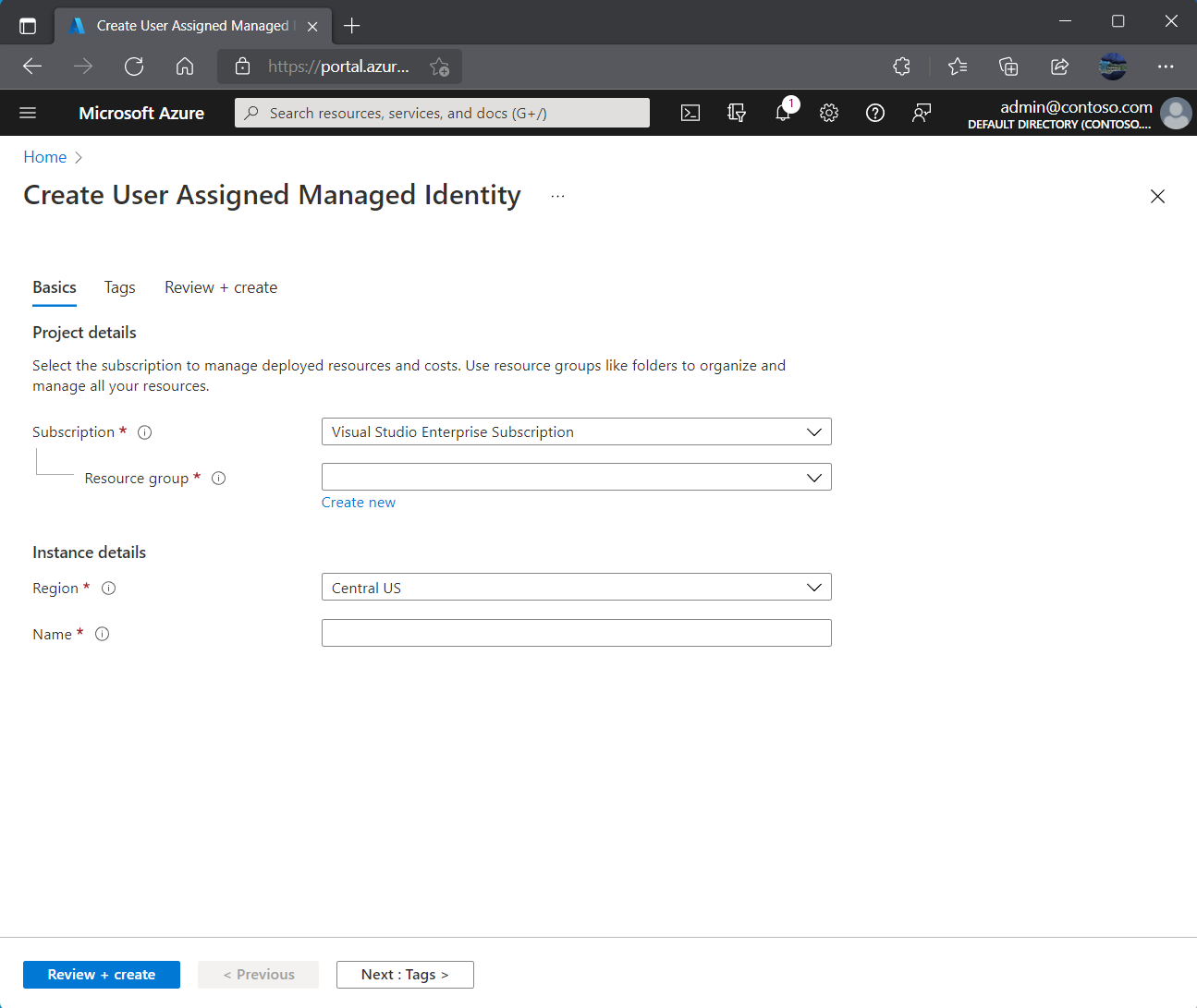

Wybierz pozycję Dodaj i wprowadź wartości w następujących polach w okienku Tworzenie tożsamości zarządzanej przypisanej przez użytkownika:

- Subskrypcja: Wybierz subskrypcję, aby utworzyć przypisaną przez użytkownika tożsamość zarządzaną w obszarze.

- Grupa zasobów: wybierz grupę zasobów, w której chcesz utworzyć tożsamość zarządzaną przypisaną przez użytkownika, lub wybierz pozycję Utwórz nową , aby utworzyć nową grupę zasobów.

- Region: wybierz region, w którym ma zostać wdrożona tożsamość zarządzana przypisana przez użytkownika, na przykład Zachodnie stany USA.

- Nazwa: wprowadź nazwę tożsamości zarządzanej przypisanej przez użytkownika, na przykład UAI1.

Ważne

Podczas tworzenia tożsamości zarządzanych przypisanych przez użytkownika nazwa musi zaczynać się literą lub cyfrą i może zawierać kombinację znaków alfanumerycznych, łączników (-) i podkreśleń (_). Aby przypisanie do maszyny wirtualnej lub zestawu skalowania maszyn wirtualnych działało prawidłowo, nazwa jest ograniczona do 24 znaków. Aby uzyskać więcej informacji, zobacz FAQs and known issues (Często zadawane pytania i znane problemy).

Wybierz pozycję Przejrzyj i utwórz , aby przejrzeć zmiany.

Wybierz pozycję Utwórz.

Wyświetlanie listy tożsamości zarządzanych przypisanych przez użytkownika

Aby wyświetlić listę lub odczytać tożsamość zarządzaną przypisaną przez użytkownika, twoje konto musi mieć przypisania roli Operator tożsamości zarządzanej lub Współautor tożsamości zarządzanej.

Zaloguj się w witrynie Azure Portal.

W polu wyszukiwania wprowadź tożsamości zarządzane. W obszarze Usługi wybierz pozycję Tożsamości zarządzane.

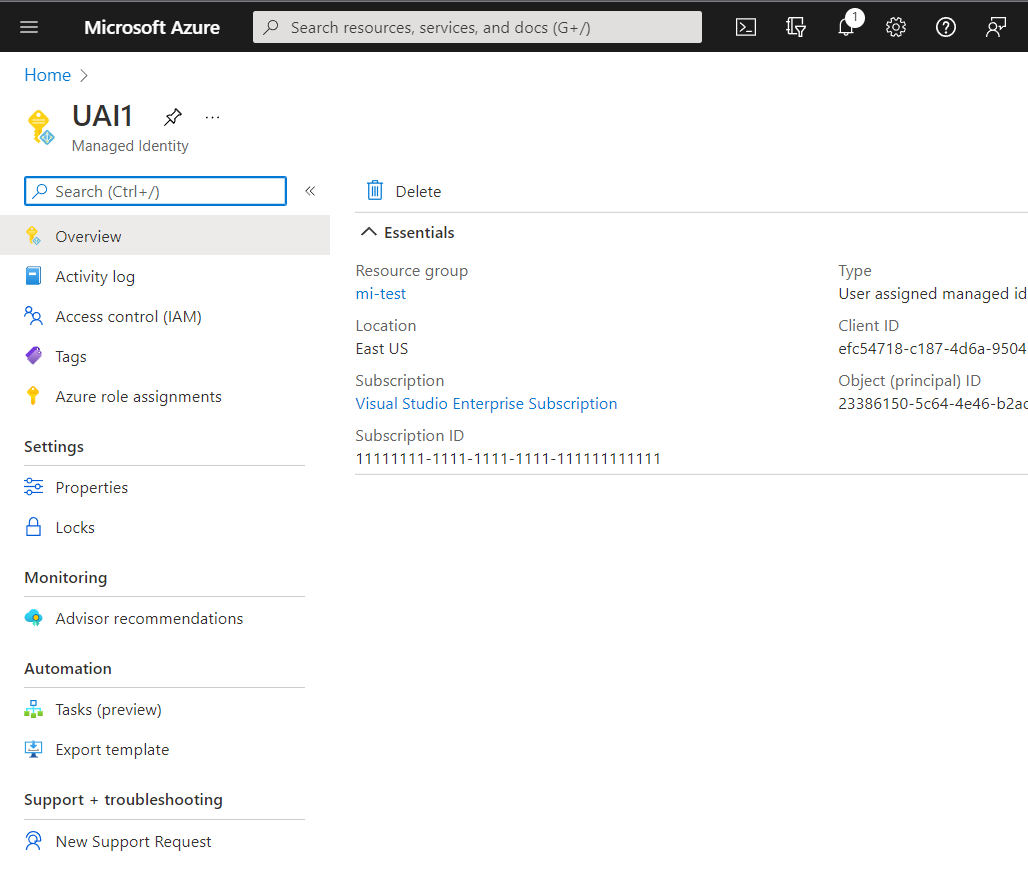

Zostanie zwrócona lista tożsamości zarządzanych przypisanych przez użytkownika dla subskrypcji. Aby wyświetlić szczegóły tożsamości zarządzanej przypisanej przez użytkownika, wybierz jej nazwę.

Teraz możesz wyświetlić szczegółowe informacje o tożsamości zarządzanej, jak pokazano na obrazie.

Usuwanie tożsamości zarządzanej przypisanej przez użytkownika

Aby usunąć tożsamość zarządzaną przypisaną przez użytkownika, twoje konto wymaga przypisania roli Współautor tożsamości zarządzanej.

Usunięcie tożsamości przypisanej przez użytkownika nie powoduje usunięcia jej z maszyny wirtualnej lub zasobu, do którego został przypisany. Aby usunąć tożsamość przypisaną przez użytkownika z maszyny wirtualnej, zobacz Usuwanie tożsamości zarządzanej przypisanej przez użytkownika z maszyny wirtualnej.

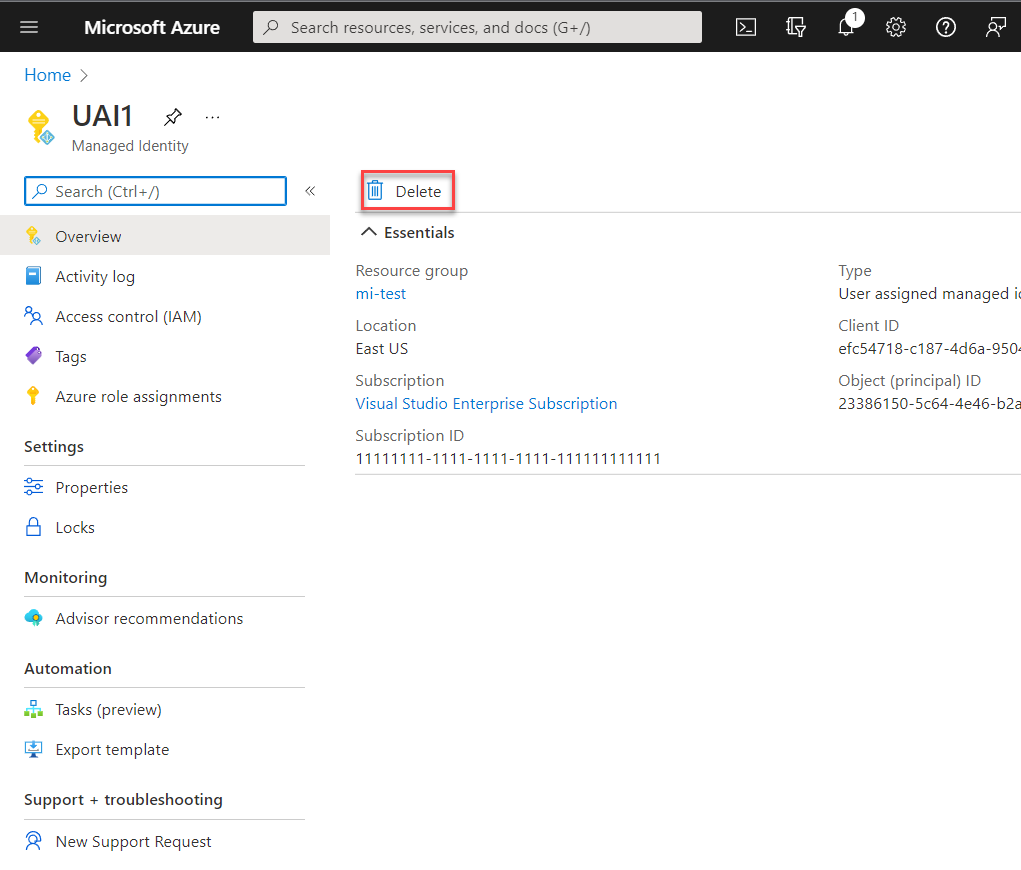

Zaloguj się w witrynie Azure Portal.

Wybierz tożsamość zarządzaną przypisaną przez użytkownika, a następnie wybierz pozycję Usuń.

W polu potwierdzenia wybierz pozycję Tak.

Zarządzanie dostępem do tożsamości zarządzanych przypisanych przez użytkownika

W niektórych środowiskach administratorzy decydują się ograniczyć, kto może zarządzać tożsamościami zarządzanymi przypisanymi przez użytkownika. Administratorzy mogą zaimplementować to ograniczenie przy użyciu wbudowanych ról RBAC. Możesz użyć tych ról, aby udzielić użytkownikowi lub grupie uprawnień w organizacji za pośrednictwem tożsamości zarządzanej przypisanej przez użytkownika.

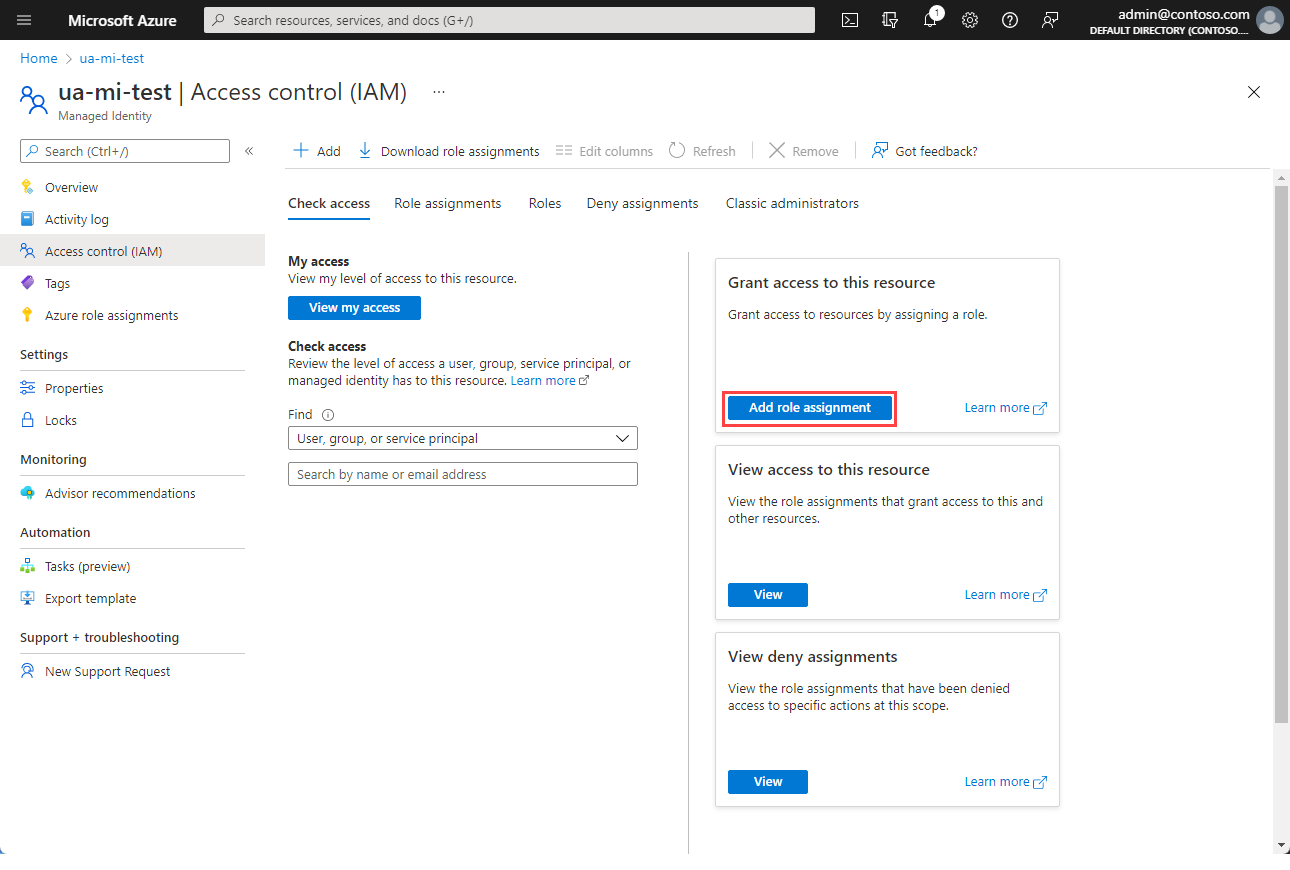

Zaloguj się w witrynie Azure Portal.

W polu wyszukiwania wprowadź tożsamości zarządzane. W obszarze Usługi wybierz pozycję Tożsamości zarządzane.

Zostanie zwrócona lista tożsamości zarządzanych przypisanych przez użytkownika dla subskrypcji. Wybierz tożsamość zarządzaną przypisaną przez użytkownika, którą chcesz zarządzać.

Wybierz pozycję Kontrola dostępu (IAM) .

Wybierz pozycję Dodaj przypisanie roli.

W okienku Dodawanie przypisania roli wybierz rolę, która ma zostać przypisana, a następnie wybierz pozycję Dalej.

Wybierz, kto powinien mieć przypisaną rolę.

Uwaga

Informacje na temat przypisywania ról do tożsamości zarządzanych można znaleźć w temacie Przypisywanie dostępu tożsamości zarządzanej do zasobu przy użyciu witryny Azure Portal

Z tego artykułu dowiesz się, jak utworzyć, wyświetlić listę, usunąć lub przypisać rolę do tożsamości zarządzanej przypisanej przez użytkownika przy użyciu interfejsu wiersza polecenia platformy Azure.

Wymagania wstępne

- Jeśli nie znasz tożsamości zarządzanych dla zasobów platformy Azure, zapoznaj się z sekcją Przegląd. Pamiętaj, aby zapoznać się z różnicą między tożsamością zarządzaną przypisaną przez system i przypisaną przez użytkownika.

- Jeśli nie masz jeszcze konta platformy Azure, utwórz bezpłatne konto przed kontynuowaniem.

Użyj środowiska powłoki Bash w usłudze Azure Cloud Shell. Aby uzyskać więcej informacji, zobacz Szybki start dotyczący powłoki Bash w usłudze Azure Cloud Shell.

Jeśli wolisz uruchamiać polecenia referencyjne interfejsu wiersza polecenia lokalnie, zainstaluj interfejs wiersza polecenia platformy Azure. Jeśli korzystasz z systemu Windows lub macOS, rozważ uruchomienie interfejsu wiersza polecenia platformy Azure w kontenerze Docker. Aby uzyskać więcej informacji, zobacz Jak uruchomić interfejs wiersza polecenia platformy Azure w kontenerze platformy Docker.

Jeśli korzystasz z instalacji lokalnej, zaloguj się do interfejsu wiersza polecenia platformy Azure za pomocą polecenia az login. Aby ukończyć proces uwierzytelniania, wykonaj kroki wyświetlane w terminalu. Aby uzyskać inne opcje logowania, zobacz Logowanie się przy użyciu interfejsu wiersza polecenia platformy Azure.

Po wyświetleniu monitu zainstaluj rozszerzenie interfejsu wiersza polecenia platformy Azure podczas pierwszego użycia. Aby uzyskać więcej informacji na temat rozszerzeń, zobacz Korzystanie z rozszerzeń w interfejsie wiersza polecenia platformy Azure.

Uruchom polecenie az version, aby znaleźć zainstalowane wersje i biblioteki zależne. Aby uaktualnić do najnowszej wersji, uruchom polecenie az upgrade.

Ważne

Aby zmodyfikować uprawnienia użytkownika podczas korzystania z jednostki usługi app Service przy użyciu interfejsu wiersza polecenia, musisz podać jednostce usługi więcej uprawnień w interfejsie API programu Graph usługi Azure Active Directory, ponieważ części interfejsu wiersza polecenia wykonują żądania GET względem interfejsu API programu Graph. W przeciwnym razie może zostać wyświetlony komunikat "Niewystarczające uprawnienia do ukończenia operacji". Aby wykonać ten krok, przejdź do pozycji Rejestracja aplikacji w usłudze Microsoft Entra ID, wybierz aplikację, wybierz pozycję Uprawnienia interfejsu API, przewiń w dół i wybierz pozycję Azure Active Directory Graph. W tym miejscu wybierz pozycję Uprawnienia aplikacji, a następnie dodaj odpowiednie uprawnienia.

Tworzenie tożsamości zarządzanej przypisanej przez użytkownika

Aby utworzyć tożsamość zarządzaną przypisaną przez użytkownika, twoje konto wymaga przypisania roli Współautor tożsamości zarządzanej.

Użyj polecenia az identity create, aby utworzyć tożsamość zarządzaną przypisaną przez użytkownika. Parametr -g określa grupę zasobów, w której ma zostać utworzona tożsamość zarządzana przypisana przez użytkownika. Parametr -n określa jego nazwę. Zastąp wartości parametrów <RESOURCE GROUP> i <USER ASSIGNED IDENTITY NAME> własnymi wartościami.

Ważne

Podczas tworzenia tożsamości zarządzanych przypisanych przez użytkownika nazwa musi zaczynać się literą lub cyfrą i może zawierać kombinację znaków alfanumerycznych, łączników (-) i podkreśleń (_). Aby przypisanie do maszyny wirtualnej lub zestawu skalowania maszyn wirtualnych działało prawidłowo, nazwa jest ograniczona do 24 znaków. Aby uzyskać więcej informacji, zobacz FAQs and known issues (Często zadawane pytania i znane problemy).

az identity create -g <RESOURCE GROUP> -n <USER ASSIGNED IDENTITY NAME>

Wyświetlanie listy tożsamości zarządzanych przypisanych przez użytkownika

Aby wyświetlić listę lub odczytać tożsamość zarządzaną przypisaną przez użytkownika, twoje konto wymaga przypisania roli Operator tożsamości zarządzanej lub Współautor tożsamości zarządzanej.

Aby wyświetlić listę tożsamości zarządzanych przypisanych przez użytkownika, użyj polecenia az identity list . Zastąp <RESOURCE GROUP> wartość własną wartością.

az identity list -g <RESOURCE GROUP>

W odpowiedzi JSON tożsamości zarządzane przypisane przez użytkownika mają "Microsoft.ManagedIdentity/userAssignedIdentities" wartość zwróconą dla klucza type.

"type": "Microsoft.ManagedIdentity/userAssignedIdentities"

Usuwanie tożsamości zarządzanej przypisanej przez użytkownika

Aby usunąć tożsamość zarządzaną przypisaną przez użytkownika, twoje konto wymaga przypisania roli Współautor tożsamości zarządzanej.

Aby usunąć tożsamość zarządzaną przypisaną przez użytkownika, użyj polecenia az identity delete . Parametr -n określa jego nazwę. Parametr -g określa grupę zasobów, w której została utworzona tożsamość zarządzana przypisana przez użytkownika. Zastąp wartości parametrów <USER ASSIGNED IDENTITY NAME> i <RESOURCE GROUP> własnymi wartościami.

az identity delete -n <USER ASSIGNED IDENTITY NAME> -g <RESOURCE GROUP>

Uwaga

Usunięcie tożsamości zarządzanej przypisanej przez użytkownika nie spowoduje usunięcia odwołania z żadnego przypisanego do niego zasobu. Usuń je z maszyny wirtualnej lub zestawu skalowania maszyn wirtualnych przy użyciu az vm/vmss identity remove polecenia .

Następne kroki

Aby uzyskać pełną listę poleceń tożsamości interfejsu wiersza polecenia platformy Azure, zobacz az identity.

Aby uzyskać informacje na temat przypisywania tożsamości zarządzanej przypisanej przez użytkownika do maszyny wirtualnej platformy Azure, zobacz Konfigurowanie tożsamości zarządzanych dla zasobów platformy Azure na maszynie wirtualnej platformy Azure przy użyciu interfejsu wiersza polecenia platformy Azure.

Dowiedz się, jak używać federacji tożsamości obciążenia dla tożsamości zarządzanych w celu uzyskiwania dostępu do chronionych zasobów firmy Microsoft bez zarządzania wpisami tajnymi.

Z tego artykułu dowiesz się, jak utworzyć, wyświetlić listę, usunąć lub przypisać rolę do tożsamości zarządzanej przypisanej przez użytkownika przy użyciu programu PowerShell.

Wymagania wstępne

- Jeśli nie znasz tożsamości zarządzanych dla zasobów platformy Azure, zapoznaj się z sekcją Przegląd. Pamiętaj, aby zapoznać się z różnicą między tożsamością zarządzaną przypisaną przez system i przypisaną przez użytkownika.

- Jeśli nie masz jeszcze konta platformy Azure, utwórz bezpłatne konto przed kontynuowaniem.

- Aby uruchomić przykładowe skrypty, dostępne są dwie opcje:

- Użyj usługi Azure Cloud Shell, którą można otworzyć za pomocą przycisku Wypróbuj w prawym górnym rogu bloków kodu.

- Uruchamianie skryptów lokalnie za pomocą programu Azure PowerShell zgodnie z opisem w następnej sekcji.

Z tego artykułu dowiesz się, jak utworzyć, wyświetlić listę i usunąć tożsamość zarządzaną przypisaną przez użytkownika przy użyciu programu PowerShell.

Konfigurowanie programu Azure PowerShell lokalnie

Aby użyć programu Azure PowerShell lokalnie w tym artykule zamiast używania usługi Cloud Shell:

Zainstaluj najnowszą wersję programu Azure PowerShell , jeśli jeszcze tego nie zrobiono.

Zaloguj się do Azure.

Connect-AzAccountZainstaluj najnowszą wersję modułu PowerShellGet.

Install-Module -Name PowerShellGet -AllowPrereleasePo uruchomieniu tego polecenia w następnym kroku może być konieczne wylogowanie

Exitsię z bieżącej sesji programu PowerShell.Zainstaluj wersję wstępną modułu

Az.ManagedServiceIdentity, aby wykonać operacje tożsamości zarządzanej przypisanej przez użytkownika w tym artykule.Install-Module -Name Az.ManagedServiceIdentity -AllowPrerelease

Tworzenie tożsamości zarządzanej przypisanej przez użytkownika

Aby utworzyć tożsamość zarządzaną przypisaną przez użytkownika, twoje konto wymaga przypisania roli Współautor tożsamości zarządzanej.

Aby utworzyć tożsamość zarządzaną przypisaną przez użytkownika, użyj New-AzUserAssignedIdentity polecenia . Parametr ResourceGroupName określa grupę zasobów, w której ma zostać utworzona tożsamość zarządzana przypisana przez użytkownika. Parametr -Name określa jego nazwę. Zastąp wartości parametrów <RESOURCE GROUP> i <USER ASSIGNED IDENTITY NAME> własnymi wartościami.

Ważne

Podczas tworzenia tożsamości zarządzanych przypisanych przez użytkownika nazwa musi zaczynać się literą lub cyfrą i może zawierać kombinację znaków alfanumerycznych, łączników (-) i podkreśleń (_). Aby przypisanie do maszyny wirtualnej lub zestawu skalowania maszyn wirtualnych działało prawidłowo, nazwa jest ograniczona do 24 znaków. Aby uzyskać więcej informacji, zobacz FAQs and known issues (Często zadawane pytania i znane problemy).

New-AzUserAssignedIdentity -ResourceGroupName <RESOURCEGROUP> -Name <USER ASSIGNED IDENTITY NAME>

Wyświetlanie listy tożsamości zarządzanych przypisanych przez użytkownika

Aby wyświetlić listę lub odczytać tożsamość zarządzaną przypisaną przez użytkownika, twoje konto wymaga przypisania roli Operator tożsamości zarządzanej lub Współautor tożsamości zarządzanej.

Aby wyświetlić listę tożsamości zarządzanych przypisanych przez użytkownika, użyj polecenia [Get-AzUserAssigned]. Parametr -ResourceGroupName określa grupę zasobów, w której została utworzona tożsamość zarządzana przypisana przez użytkownika. Zastąp <RESOURCE GROUP> wartość własną wartością.

Get-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP>

W odpowiedzi tożsamości zarządzane przypisane przez użytkownika mają "Microsoft.ManagedIdentity/userAssignedIdentities" wartość zwróconą dla klucza Type.

Type :Microsoft.ManagedIdentity/userAssignedIdentities

Usuwanie tożsamości zarządzanej przypisanej przez użytkownika

Aby usunąć tożsamość zarządzaną przypisaną przez użytkownika, twoje konto wymaga przypisania roli Współautor tożsamości zarządzanej.

Aby usunąć tożsamość zarządzaną przypisaną przez użytkownika, użyj Remove-AzUserAssignedIdentity polecenia . Parametr -ResourceGroupName określa grupę zasobów, w której została utworzona tożsamość przypisana przez użytkownika. Parametr -Name określa jego nazwę. Zastąp wartości parametrów <RESOURCE GROUP> <USER ASSIGNED IDENTITY NAME> i własnymi wartościami.

Remove-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP> -Name <USER ASSIGNED IDENTITY NAME>

Uwaga

Usunięcie tożsamości zarządzanej przypisanej przez użytkownika nie spowoduje usunięcia odwołania z żadnego przypisanego do niego zasobu. Przypisania tożsamości muszą zostać usunięte oddzielnie.

Następne kroki

Aby uzyskać pełną listę i więcej szczegółów dotyczących tożsamości zarządzanych programu Azure PowerShell dla poleceń zasobów platformy Azure, zobacz Az.ManagedServiceIdentity.

Dowiedz się, jak używać federacji tożsamości obciążenia dla tożsamości zarządzanych w celu uzyskiwania dostępu do chronionych zasobów firmy Microsoft bez zarządzania wpisami tajnymi.

W tym artykule utworzysz tożsamość zarządzaną przypisaną przez użytkownika przy użyciu usługi Azure Resource Manager.

Wymagania wstępne

- Jeśli nie znasz tożsamości zarządzanych dla zasobów platformy Azure, zapoznaj się z sekcją Przegląd. Pamiętaj, aby zapoznać się z różnicą między tożsamością zarządzaną przypisaną przez system i przypisaną przez użytkownika.

- Jeśli nie masz jeszcze konta platformy Azure, utwórz bezpłatne konto przed kontynuowaniem.

Nie można wyświetlić listy i usunąć tożsamości zarządzanej przypisanej przez użytkownika przy użyciu szablonu usługi Resource Manager. Zobacz następujące artykuły, aby utworzyć i wyświetlić listę tożsamości zarządzanej przypisanej przez użytkownika:

- Wyświetlanie listy tożsamości zarządzanej przypisanej przez użytkownika

- Usuwanie tożsamości zarządzanej przypisanej przez użytkownika

Tworzenie i edytowanie szablonu

Szablony usługi Resource Manager ułatwiają wdrażanie nowych lub zmodyfikowanych zasobów zdefiniowanych przez grupę zasobów platformy Azure. Dostępnych jest kilka opcji edytowania i wdrażania szablonów, zarówno lokalnych, jak i opartych na portalu. Masz następujące możliwości:

- Użyj szablonu niestandardowego z witryny Azure Marketplace , aby utworzyć szablon od podstaw lub utworzyć go na podstawie istniejącego szablonu wspólnego lub szybkiego startu.

- Wyczerń z istniejącej grupy zasobów przez wyeksportowanie szablonu. Można je wyeksportować z oryginalnego wdrożenia lub z bieżącego stanu wdrożenia.

- Użyj lokalnego edytora JSON (takiego jak VS Code), a następnie przekaż i wdróż przy użyciu programu PowerShell lub interfejsu wiersza polecenia platformy Azure.

- Użyj projektu Grupa zasobów platformy Azure programu Visual Studio, aby utworzyć i wdrożyć szablon.

Tworzenie tożsamości zarządzanej przypisanej przez użytkownika

Aby utworzyć tożsamość zarządzaną przypisaną przez użytkownika, twoje konto wymaga przypisania roli Współautor tożsamości zarządzanej.

Aby utworzyć tożsamość zarządzaną przypisaną przez użytkownika, użyj następującego szablonu. Zastąp <USER ASSIGNED IDENTITY NAME> wartość własnymi wartościami.

Ważne

Podczas tworzenia tożsamości zarządzanych przypisanych przez użytkownika nazwa musi zaczynać się literą lub cyfrą i może zawierać kombinację znaków alfanumerycznych, łączników (-) i podkreśleń (_). Aby przypisanie do maszyny wirtualnej lub zestawu skalowania maszyn wirtualnych działało prawidłowo, nazwa jest ograniczona do 24 znaków. Aby uzyskać więcej informacji, zobacz FAQs and known issues (Często zadawane pytania i znane problemy).

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"resourceName": {

"type": "string",

"metadata": {

"description": "<USER ASSIGNED IDENTITY NAME>"

}

}

},

"resources": [

{

"type": "Microsoft.ManagedIdentity/userAssignedIdentities",

"name": "[parameters('resourceName')]",

"apiVersion": "2018-11-30",

"location": "[resourceGroup().location]"

}

],

"outputs": {

"identityName": {

"type": "string",

"value": "[parameters('resourceName')]"

}

}

}

Następne kroki

Aby przypisać tożsamość zarządzaną przypisaną przez użytkownika do maszyny wirtualnej platformy Azure przy użyciu szablonu usługi Resource Manager, zobacz Konfigurowanie tożsamości zarządzanych dla zasobów platformy Azure na maszynie wirtualnej platformy Azure przy użyciu szablonu.

Dowiedz się, jak używać federacji tożsamości obciążenia dla tożsamości zarządzanych w celu uzyskiwania dostępu do chronionych zasobów firmy Microsoft bez zarządzania wpisami tajnymi.

Z tego artykułu dowiesz się, jak tworzyć, wyświetlać i usuwać tożsamość zarządzaną przypisaną przez użytkownika przy użyciu interfejsu REST.

Wymagania wstępne

- Jeśli nie znasz tożsamości zarządzanych dla zasobów platformy Azure, zapoznaj się z sekcją Przegląd. Pamiętaj, aby zapoznać się z różnicą między tożsamością zarządzaną przypisaną przez system i przypisaną przez użytkownika.

- Jeśli nie masz jeszcze konta platformy Azure, utwórz bezpłatne konto przed kontynuowaniem.

- Wszystkie polecenia w tym artykule można uruchomić w chmurze lub lokalnie:

- Aby uruchomić aplikację w chmurze, użyj usługi Azure Cloud Shell.

- Aby uruchomić lokalnie, zainstaluj narzędzie curl i interfejs wiersza polecenia platformy Azure.

Z tego artykułu dowiesz się, jak tworzyć, wyświetlać i usuwać tożsamość zarządzaną przypisaną przez użytkownika przy użyciu narzędzia CURL do wykonywania wywołań interfejsu API REST.

Uzyskiwanie tokenu dostępu elementu nośnego

Jeśli korzystasz lokalnie, zaloguj się do platformy Azure za pomocą interfejsu wiersza polecenia platformy Azure.

az loginUzyskaj token dostępu przy użyciu polecenia az account get-access-token.

az account get-access-token

Tworzenie tożsamości zarządzanej przypisanej przez użytkownika

Aby utworzyć tożsamość zarządzaną przypisaną przez użytkownika, twoje konto wymaga przypisania roli Współautor tożsamości zarządzanej.

Ważne

Podczas tworzenia tożsamości zarządzanych przypisanych przez użytkownika nazwa musi zaczynać się literą lub cyfrą i może zawierać kombinację znaków alfanumerycznych, łączników (-) i podkreśleń (_). Aby przypisanie do maszyny wirtualnej lub zestawu skalowania maszyn wirtualnych działało prawidłowo, nazwa jest ograniczona do 24 znaków. Aby uzyskać więcej informacji, zobacz FAQs and known issues (Często zadawane pytania i znane problemy).

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X PUT -d '{"loc

ation": "<LOCATION>"}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"

PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

Nagłówki żądań

| Nagłówek żądania | opis |

|---|---|

| Typ zawartości | Wymagany. Ustaw wartość application/json. |

| Autoryzacja | Wymagany. Ustaw prawidłowy Bearer token dostępu. |

Treść żądania

| Nazwa/nazwisko | opis |

|---|---|

| Lokalizacja | Wymagany. Lokalizacja zasobu. |

Wyświetlanie listy tożsamości zarządzanych przypisanych przez użytkownika

Aby wyświetlić listę lub odczytać tożsamość zarządzaną przypisaną przez użytkownika, twoje konto wymaga przypisania roli Operator tożsamości zarządzanej lub Współautor tożsamości zarządzanej.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview' -H "Authorization: Bearer <ACCESS TOKEN>"

GET https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview HTTP/1.1

| Nagłówek żądania | opis |

|---|---|

| Typ zawartości | Wymagany. Ustaw wartość application/json. |

| Autoryzacja | Wymagany. Ustaw prawidłowy Bearer token dostępu. |

Usuwanie tożsamości zarządzanej przypisanej przez użytkownika

Aby usunąć tożsamość zarządzaną przypisaną przez użytkownika, twoje konto wymaga przypisania roli Współautor tożsamości zarządzanej.

Uwaga

Usunięcie tożsamości zarządzanej przypisanej przez użytkownika nie spowoduje usunięcia odwołania z żadnego przypisanego do niego zasobu. Aby usunąć tożsamość zarządzaną przypisaną przez użytkownika z maszyny wirtualnej przy użyciu programu CURL, zobacz Usuwanie tożsamości przypisanej przez użytkownika z maszyny wirtualnej platformy Azure.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X DELETE -H "Authorization: Bearer <ACCESS TOKEN>"

DELETE https://management.azure.com/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/TestRG/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

| Nagłówek żądania | opis |

|---|---|

| Typ zawartości | Wymagany. Ustaw wartość application/json. |

| Autoryzacja | Wymagany. Ustaw prawidłowy Bearer token dostępu. |

Następne kroki

Aby uzyskać informacje na temat przypisywania tożsamości zarządzanej przypisanej przez użytkownika do maszyny wirtualnej platformy Azure lub zestawu skalowania maszyn wirtualnych przy użyciu programu CURL, zobacz:

- Konfigurowanie tożsamości zarządzanych dla zasobów platformy Azure na maszynie wirtualnej platformy Azure przy użyciu wywołań interfejsu API REST

- Konfigurowanie tożsamości zarządzanych dla zasobów platformy Azure w zestawie skalowania maszyn wirtualnych przy użyciu wywołań interfejsu API REST

Dowiedz się, jak używać federacji tożsamości obciążenia dla tożsamości zarządzanych w celu uzyskiwania dostępu do chronionych zasobów firmy Microsoft bez zarządzania wpisami tajnymi.