Szyfrowanie danych magazynowanych w usłudze Language Understanding

Ważne

Usługa LUIS zostanie wycofana 1 października 2025 r. i od 1 kwietnia 2023 r. nie będzie można utworzyć nowych zasobów usługi LUIS. Zalecamy migrację aplikacji LUIS do interpretacji języka konwersacyjnego, aby korzystać z ciągłej pomocy technicznej i wielojęzycznych możliwości produktów.

Usługa Language Understanding automatycznie szyfruje dane, gdy są utrwalane w chmurze. Szyfrowanie usługi Language Understanding chroni dane i pomaga spełnić wymagania organizacji dotyczące zabezpieczeń i zgodności.

Informacje o szyfrowaniu usług Azure AI

Dane są szyfrowane i odszyfrowywane przy użyciu szyfrowania AES zgodnego ze standardem FIPS 140-2. Szyfrowanie i odszyfrowywanie są przezroczyste, co oznacza, że szyfrowanie i dostęp są zarządzane. Dane są domyślnie bezpieczne i nie trzeba modyfikować kodu ani aplikacji, aby korzystać z szyfrowania.

Informacje o zarządzaniu kluczami szyfrowania

Domyślnie subskrypcja używa kluczy szyfrowania zarządzanych przez firmę Microsoft. Istnieje również możliwość zarządzania subskrypcją przy użyciu własnych kluczy nazywanych kluczami zarządzanymi przez klienta (CMKs). CmKs zapewniają większą elastyczność tworzenia, obracania, wyłączania i odwoływanie kontroli dostępu. Możesz również przeprowadzać inspekcję kluczy szyfrowania używanych do ochrony danych.

Klucze zarządzane przez klienta za pomocą usługi Azure Key Vault

Istnieje również możliwość zarządzania subskrypcją przy użyciu własnych kluczy. Klucze zarządzane przez klienta (CMK), znane także jako własne klucze (BYOK), zapewniają większą elastyczność tworzenia, obracania, wyłączania i odwoływania kontroli dostępu. Możesz również przeprowadzać inspekcję kluczy szyfrowania używanych do ochrony danych.

Aby przechowywać klucze zarządzane przez klienta, należy użyć usługi Azure Key Vault. Możesz utworzyć własne klucze i przechowywać je w magazynie kluczy lub użyć interfejsów API usługi Azure Key Vault do generowania kluczy. Zasób usług azure AI i magazyn kluczy muszą znajdować się w tym samym regionie i w tej samej dzierżawie firmy Microsoft Entra, ale mogą znajdować się w różnych subskrypcjach. Aby uzyskać więcej informacji na temat usługi Azure Key Vault, zobacz Co to jest usługa Azure Key Vault?.

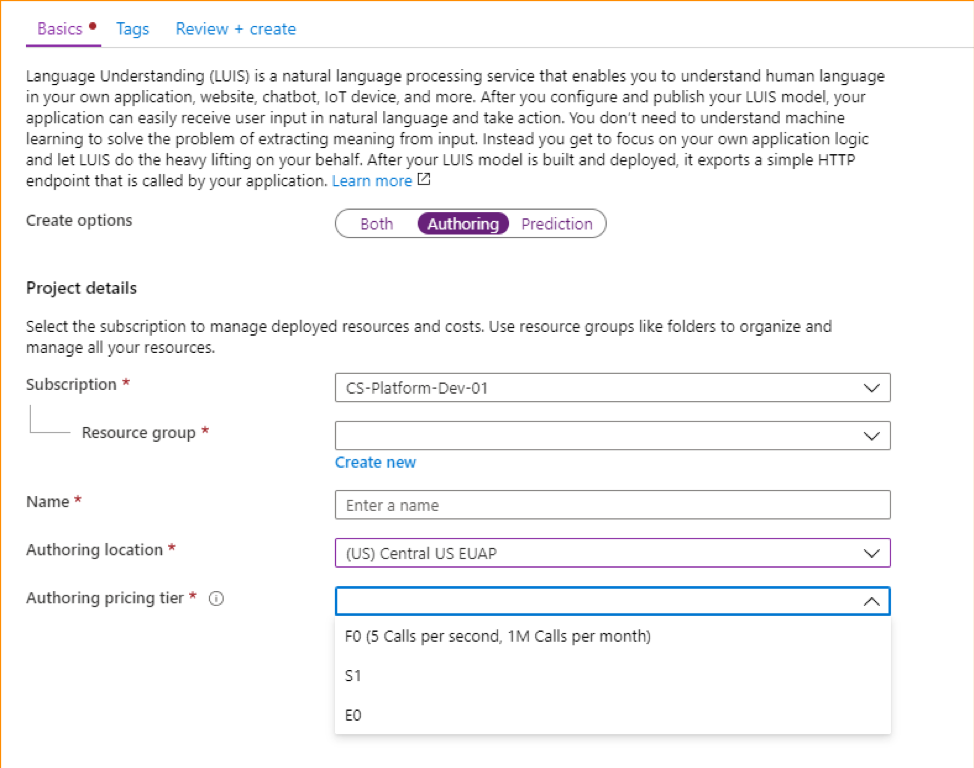

Ograniczenia

Istnieją pewne ograniczenia dotyczące używania warstwy E0 z istniejącymi/wcześniej utworzonymi aplikacjami:

- Migracja do zasobu E0 zostanie zablokowana. Użytkownicy będą mogli migrować swoje aplikacje tylko do zasobów F0. Po przeprowadzeniu migracji istniejącego zasobu do warstwy F0 możesz utworzyć nowy zasób w warstwie E0.

- Przenoszenie aplikacji do lub z zasobu E0 zostanie zablokowane. Obejście tego ograniczenia polega na wyeksportowanie istniejącej aplikacji i zaimportowanie jej jako zasobu E0.

- Funkcja sprawdzania pisowni Bing nie jest obsługiwana.

- Rejestrowanie ruchu użytkowników końcowych jest wyłączone, jeśli aplikacja jest E0.

- Funkcja zamiany mowy z usługi Azure AI Bot Service nie jest obsługiwana w przypadku aplikacji w warstwie E0. Ta funkcja jest dostępna za pośrednictwem usługi Azure AI Bot Service, która nie obsługuje klucza zarządzanego przez klienta.

- Możliwość instalowania mowy z poziomu portalu wymaga usługi Azure Blob Storage. Aby uzyskać więcej informacji, zobacz bring your own storage (Korzystanie z własnego magazynu).

Włączanie kluczy zarządzanych przez klienta

Nowy zasób usługi Azure AI jest zawsze szyfrowany przy użyciu kluczy zarządzanych przez firmę Microsoft. Nie można włączyć kluczy zarządzanych przez klienta w momencie utworzenia zasobu. Klucze zarządzane przez klienta są przechowywane w usłudze Azure Key Vault, a magazyn kluczy musi być aprowizowany przy użyciu zasad dostępu, które udzielają uprawnień klucza do tożsamości zarządzanej skojarzonej z zasobem usług Azure AI. Tożsamość zarządzana jest dostępna tylko po utworzeniu zasobu przy użyciu warstwy cenowej dla klucza zarządzanego.

Aby dowiedzieć się, jak używać kluczy zarządzanych przez klienta z usługą Azure Key Vault na potrzeby szyfrowania usług Azure AI, zobacz:

Włączenie kluczy zarządzanych przez klienta umożliwi również przypisaną przez system tożsamość zarządzaną, funkcję identyfikatora Entra firmy Microsoft. Po włączeniu przypisanej przez system tożsamości zarządzanej ten zasób zostanie zarejestrowany w usłudze Microsoft Entra ID. Po zarejestrowaniu tożsamość zarządzana będzie mieć dostęp do usługi Key Vault wybranej podczas konfigurowania klucza zarządzanego przez klienta. Możesz dowiedzieć się więcej o tożsamościach zarządzanych.

Ważne

Jeśli wyłączysz tożsamości zarządzane przypisane przez system, dostęp do magazynu kluczy zostanie usunięty, a wszystkie dane zaszyfrowane przy użyciu kluczy klienta nie będą już dostępne. Wszystkie funkcje zależne od tych danych przestaną działać.

Ważne

Tożsamości zarządzane nie obsługują obecnie scenariuszy obejmujących wiele katalogów. Podczas konfigurowania kluczy zarządzanych przez klienta w witrynie Azure Portal tożsamość zarządzana jest automatycznie przypisywana w ramach okładek. Jeśli następnie przeniesiesz subskrypcję, grupę zasobów lub zasób z jednego katalogu firmy Microsoft Entra do innego, tożsamość zarządzana skojarzona z zasobem nie zostanie przeniesiona do nowej dzierżawy, więc klucze zarządzane przez klienta mogą przestać działać. Aby uzyskać więcej informacji, zobacz Przenoszenie subskrypcji między katalogami firmy Microsoft Entra w często zadawanych pytaniach i znanych problemów z tożsamościami zarządzanymi dla zasobów platformy Azure.

Przechowywanie kluczy zarządzanych przez klienta w usłudze Azure Key Vault

Aby włączyć klucze zarządzane przez klienta, musisz użyć usługi Azure Key Vault do przechowywania kluczy. Należy włączyć zarówno właściwości Usuwanie nietrwałe, jak i Nie przeczyszczać w magazynie kluczy.

Tylko klucze RSA o rozmiarze 2048 są obsługiwane z szyfrowaniem usług Azure AI. Aby uzyskać więcej informacji na temat kluczy, zobacz Klucze usługi Key Vault w temacie Informacje o kluczach, wpisach tajnych i certyfikatach usługi Azure Key Vault.

Rotacja kluczy zarządzanych przez klienta

Klucz zarządzany przez klienta można obrócić w usłudze Azure Key Vault zgodnie z zasadami zgodności. Po rotacji klucza należy zaktualizować zasób usług Azure AI, aby użyć nowego identyfikatora URI klucza. Aby dowiedzieć się, jak zaktualizować zasób, aby użyć nowej wersji klucza w witrynie Azure Portal, zobacz sekcję Zatytułowaną Aktualizowanie wersji klucza w temacie Konfigurowanie kluczy zarządzanych przez klienta dla usług Azure AI przy użyciu witryny Azure Portal.

Obracanie klucza nie powoduje ponownego szyfrowania danych w zasobie. Użytkownik nie musi podejmować żadnych dalszych działań.

Odwoływanie dostępu do kluczy zarządzanych przez klienta

Aby odwołać dostęp do kluczy zarządzanych przez klienta, użyj programu PowerShell lub interfejsu wiersza polecenia platformy Azure. Aby uzyskać więcej informacji, zobacz Program PowerShell usługi Azure Key Vault lub interfejs wiersza polecenia usługi Azure Key Vault. Cofanie dostępu skutecznie blokuje dostęp do wszystkich danych w zasobie usług AI platformy Azure, ponieważ klucz szyfrowania jest niedostępny przez usługi Azure AI.