Instrukcje: łączenie różnych źródeł danych

Ważne

Od 20 września 2023 r. nie będzie można tworzyć nowych zasobów usługi Metrics Advisor. Usługa Metrics Advisor jest wycofywana 1 października 2026 r.

Ważne

Firma Microsoft zaleca korzystanie z najbezpieczniejszego dostępnego przepływu uwierzytelniania. Niektóre przepływy uwierzytelniania opisane w tym artykule wymagają bardzo wysokiego poziomu zaufania w aplikacji i niesie ze sobą ryzyko, które nie występują w innych bezpieczniejszych przepływach. Tego przepływu należy używać tylko wtedy, gdy inne bezpieczniejsze przepływy, takie jak tożsamości zarządzane, nie są opłacalne.

Skorzystaj z tego artykułu, aby znaleźć ustawienia i wymagania dotyczące łączenia różnych typów źródeł danych z usługą Azure AI Metrics Advisor. Aby dowiedzieć się więcej o korzystaniu z danych za pomocą usługi Metrics Advisor, zobacz Dołączanie danych.

Obsługiwane typy uwierzytelniania

| Typy uwierzytelniania | opis |

|---|---|

| Podstawowa | Musisz podać podstawowe parametry uzyskiwania dostępu do źródeł danych. Możesz na przykład użyć parametry połączenia lub hasła. Administratorzy źródła danych mogą wyświetlać te poświadczenia. |

| Tożsamość zarządzana platformy Azure | Tożsamości zarządzane dla zasobów platformy Azure to funkcja identyfikatora Entra firmy Microsoft. Udostępnia ona usługi platformy Azure z automatycznie zarządzaną tożsamością w usłudze Microsoft Entra ID. Za pomocą tożsamości można uwierzytelnić się w dowolnej usłudze obsługującej uwierzytelnianie firmy Microsoft Entra. |

| Usługa Azure SQL parametry połączenia | Zapisz parametry połączenia usługi Azure SQL jako jednostkę poświadczeń w usłudze Metrics Advisor i użyj jej bezpośrednio przy każdym importowaniu danych metryk. Tylko administratorzy jednostki poświadczeń mogą wyświetlać te poświadczenia, ale autoryzowani osoby przeglądające mogą tworzyć źródła danych bez konieczności znajomości szczegółów poświadczeń. |

| Klucz wspólny usługi Azure Data Lake Storage Gen2 | Zapisz klucz konta usługi Data Lake jako jednostkę poświadczeń w usłudze Metrics Advisor i użyj go bezpośrednio podczas importowania danych metryk. Tylko administratorzy jednostki poświadczeń mogą wyświetlać te poświadczenia, ale autoryzowani osoby przeglądające mogą tworzyć źródła danych bez konieczności znajomości szczegółów poświadczeń. |

| Jednostka usługi | Zapisz jednostkę usługi jako jednostkę poświadczeń w usłudze Metrics Advisor i użyj jej bezpośrednio podczas importowania danych metryk. Tylko administratorzy jednostki poświadczeń mogą wyświetlać poświadczenia, ale autoryzowani osoby przeglądające mogą tworzyć źródła danych bez konieczności znajomości szczegółów poświadczeń. |

| Jednostka usługi z magazynu kluczy | Przechowuj jednostkę usługi w magazynie kluczy jako jednostkę poświadczeń w usłudze Metrics Advisor i używaj jej bezpośrednio za każdym razem, gdy importujesz dane metryk. Tylko administratorzy jednostki poświadczeń mogą wyświetlać poświadczenia, ale osoby przeglądające mogą tworzyć źródła danych bez konieczności znajomości szczegółów poświadczeń. |

Źródła danych i odpowiadające im typy uwierzytelniania

| Źródła danych | Typy uwierzytelniania |

|---|---|

| Application Insights | Podstawowy |

| Azure Blob Storage (JSON) | Podstawowy Tożsamość zarządzana |

| Azure Cosmos DB (SQL) | Podstawowy |

| Azure Data Explorer (Kusto) | Podstawowy Tożsamość zarządzana Jednostka usługi Jednostka usługi z magazynu kluczy |

| Azure Data Lake Storage Gen2 | Podstawowy Klucz wspólny usługi Data Lake Storage Gen2 Jednostka usługi Jednostka usługi z magazynu kluczy |

| Azure Event Hubs | Podstawowy |

| Dzienniki usługi Azure Monitor | Podstawowy Jednostka usługi Jednostka usługi z magazynu kluczy |

| Azure SQL Database/SQL Server | Podstawowy Tożsamość zarządzana Jednostka usługi Jednostka usługi z magazynu kluczy Usługa Azure SQL parametry połączenia |

| Azure Table Storage | Podstawowy |

| InfluxDB (InfluxQL) | Podstawowy |

| MongoDB | Podstawowy |

| MySQL | Podstawowy |

| PostgreSQL | Podstawowy |

W poniższych sekcjach określono parametry wymagane dla wszystkich typów uwierzytelniania w różnych scenariuszach źródła danych.

Application Insights

Identyfikator aplikacji: służy do identyfikowania tej aplikacji podczas korzystania z interfejsu API usługi Application Insights. Aby uzyskać identyfikator aplikacji, wykonaj następujące kroki:

W zasobie usługi Application Insights wybierz pozycję Dostęp do interfejsu API.

Skopiuj identyfikator aplikacji wygenerowany do pola Identyfikator aplikacji w usłudze Metrics Advisor.

Klucz interfejsu API: klucze interfejsu API są używane przez aplikacje spoza przeglądarki w celu uzyskania dostępu do tego zasobu. Aby uzyskać klucz interfejsu API, wykonaj następujące kroki:

W zasobie usługi Application Insights wybierz pozycję Dostęp do interfejsu API.

Wybierz pozycję Utwórz klucz interfejsu API.

Wprowadź krótki opis, wybierz opcję Odczyt telemetrii i wybierz pozycję Generuj klucz.

Ważne

Skopiuj i zapisz ten klucz interfejsu API. Nigdy nie zostanie ci ponownie pokazany. Jeśli utracisz ten klucz, musisz utworzyć nowy.

Skopiuj klucz interfejsu API do pola Klucz interfejsu API w usłudze Metrics Advisor.

Zapytanie: dzienniki usługi Application Insights są oparte na usłudze Azure Data Explorer, a zapytania dzienników usługi Azure Monitor używają wersji tego samego języka zapytań Kusto. Dokumentacja języka zapytań Kusto powinna być podstawowym zasobem do pisania zapytania w usłudze Application Insights.

Przykładowe zapytanie:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd);Możesz również zapoznać się z artykułem Samouczek: pisanie prawidłowego zapytania w celu uzyskania bardziej szczegółowych przykładów.

Azure Blob Storage (JSON)

Parametry połączenia: istnieją dwa typy uwierzytelniania dla usługi Azure Blob Storage (JSON):

Podstawowe: Zobacz Konfigurowanie parametry połączenia usługi Azure Storage, aby uzyskać informacje na temat pobierania tego ciągu. Ponadto możesz odwiedzić witrynę Azure Portal dla zasobu usługi Azure Blob Storage i znaleźć parametry połączenia bezpośrednio w obszarze Klucze dostępu ustawień>.

Tożsamość zarządzana: tożsamości zarządzane dla zasobów platformy Azure mogą autoryzować dostęp do danych obiektów blob i kolejek. Ta funkcja korzysta z poświadczeń firmy Microsoft z aplikacji działających na maszynach wirtualnych platformy Azure, aplikacji funkcji, zestawów skalowania maszyn wirtualnych i innych usług.

Tożsamość zarządzaną można utworzyć w witrynie Azure Portal dla zasobu usługi Azure Blob Storage. W obszarze Kontrola dostępu (Zarządzanie dostępem i tożsamościami) wybierz pozycję Przypisania ról, a następnie wybierz pozycję Dodaj. Sugerowany typ roli to: Czytelnik danych obiektu blob usługi Storage. Aby uzyskać więcej informacji, zobacz Używanie tożsamości zarządzanej do uzyskiwania dostępu do usługi Azure Storage.

Kontener: Usługa Metrics Advisor oczekuje, że dane szeregów czasowych będą przechowywane jako pliki obiektów blob (jeden obiekt blob na sygnaturę czasową) w ramach jednego kontenera. Jest to pole nazwy kontenera.

Szablon obiektu blob: Advisor metryk używa ścieżki do znalezienia pliku JSON w usłudze Blob Storage. Jest to przykład szablonu pliku obiektów blob, który służy do znajdowania pliku JSON w usłudze Blob Storage:

%Y/%m/FileName_%Y-%m-%d-%h-%M.json.%Y/%mto ścieżka, a jeśli masz%dw ścieżce, możesz dodać ją po%m. Jeśli plik JSON ma nazwę według daty, możesz również użyć polecenia%Y-%m-%d-%h-%M.json.Obsługiwane są następujące parametry:

%Yto rok, sformatowany jakoyyyy.%mto miesiąc, sformatowany jakoMM.%dto dzień, sformatowany jakodd.%hto godzina, sformatowana jakoHH.%Mto minuta, sformatowana jakomm.

Na przykład w poniższym zestawie danych szablon obiektu blob powinien mieć wartość

%Y/%m/%d/00/JsonFormatV2.json.

Wersja formatu JSON: definiuje schemat danych w plikach JSON. Usługa Metrics Advisor obsługuje następujące wersje. Możesz wybrać jeden do wypełnienia pola:

Wersja 1

Akceptowane są tylko metryki Nazwa i Wartość . Na przykład:

{"count":11, "revenue":1.23}Wersja 2

Metryki Wymiary i sygnatura czasowa są również akceptowane. Na przykład:

[ {"date": "2018-01-01T00:00:00Z", "market":"en-us", "count":11, "revenue":1.23}, {"date": "2018-01-01T00:00:00Z", "market":"zh-cn", "count":22, "revenue":4.56} ]

Dozwolony jest tylko jeden znacznik czasu dla pliku JSON.

Azure Cosmos DB (SQL)

Parametry połączenia: parametry połączenia uzyskiwania dostępu do wystąpienia usługi Azure Cosmos DB. Można to znaleźć w zasobie usługi Azure Cosmos DB w witrynie Azure Portal w obszarze Klucze. Aby uzyskać więcej informacji, zobacz Bezpieczny dostęp do danych w usłudze Azure Cosmos DB.

Baza danych: baza danych do wykonywania zapytań względem. W witrynie Azure Portal w obszarze Kontenery przejdź do pozycji Przeglądaj , aby znaleźć bazę danych.

Identyfikator kolekcji: identyfikator kolekcji do odpytowania. W witrynie Azure Portal w obszarze Kontenery przejdź do pozycji Przeglądaj , aby znaleźć identyfikator kolekcji.

Zapytanie SQL: zapytanie SQL do pobierania i formułowania danych w wielowymiarowych danych szeregów czasowych. Możesz użyć

@IntervalStartzmiennych i@IntervalEndw zapytaniu. Powinny one być sformatowane w następujący sposób:yyyy-MM-ddTHH:mm:ssZ.Przykładowe zapytanie:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEndAby uzyskać więcej informacji, zapoznaj się z samouczkiem dotyczącym pisania prawidłowego zapytania.

Azure Data Explorer (Kusto)

Parametry połączenia: istnieją cztery typy uwierzytelniania dla usługi Azure Data Explorer (Kusto): podstawowa, jednostka usługi, jednostka usługi z magazynu kluczy i tożsamość zarządzana. Źródło danych w parametry połączenia powinno mieć format identyfikatora URI (zaczyna się od "https"). Identyfikator URI można znaleźć w witrynie Azure Portal.

Podstawowe: Usługa Metrics Advisor obsługuje uzyskiwanie dostępu do usługi Azure Data Explorer (Kusto) przy użyciu uwierzytelniania aplikacji Microsoft Entra. Musisz utworzyć i zarejestrować aplikację Firmy Microsoft Entra, a następnie autoryzować ją do uzyskiwania dostępu do bazy danych usługi Azure Data Explorer. Aby uzyskać więcej informacji, zobacz Tworzenie rejestracji aplikacji Microsoft Entra w usłudze Azure Data Explorer. Oto przykład parametry połączenia:

Data Source=<URI Server>;Initial Catalog=<Database>;AAD Federated Security=True;Application Client ID=<Application Client ID>;Application Key=<Application Key>;Authority ID=<Tenant ID>Jednostka usługi: jednostka usługi jest konkretnym wystąpieniem utworzonym na podstawie obiektu aplikacji. Jednostka usługi dziedziczy niektóre właściwości z tego obiektu aplikacji. Obiekt jednostki usługi definiuje, co aplikacja może rzeczywiście zrobić w określonej dzierżawie, kto może uzyskać dostęp do aplikacji i do jakich zasobów może uzyskać dostęp aplikacja. Aby użyć jednostki usługi w usłudze Metrics Advisor:

Utwórz rejestrację aplikacji Entra firmy Microsoft. Aby uzyskać więcej informacji, zobacz Tworzenie rejestracji aplikacji Microsoft Entra w usłudze Azure Data Explorer.

Zarządzanie uprawnieniami bazy danych usługi Azure Data Explorer. Aby uzyskać więcej informacji, zobacz Zarządzanie uprawnieniami bazy danych usługi Azure Data Explorer.

Utwórz jednostkę poświadczeń w usłudze Metrics Advisor. Zobacz, jak utworzyć jednostkę poświadczeń w usłudze Metrics Advisor, aby wybrać jednostkę podczas dodawania źródła danych dla typu uwierzytelniania jednostki usługi.

Oto przykład parametry połączenia:

Data Source=<URI Server>;Initial Catalog=<Database>Jednostka usługi z magazynu kluczy: usługa Azure Key Vault pomaga chronić klucze kryptograficzne i wartości wpisów tajnych używanych przez aplikacje i usługi w chmurze. Za pomocą usługi Key Vault można szyfrować klucze i wartości wpisów tajnych. Najpierw należy utworzyć jednostkę usługi, a następnie zapisać jednostkę usługi w usłudze Key Vault. Aby uzyskać więcej informacji, zobacz Tworzenie jednostki poświadczeń dla jednostki usługi z usługi Key Vault , aby wykonać szczegółową procedurę ustawiania jednostki usługi z magazynu kluczy. Oto przykład parametry połączenia:

Data Source=<URI Server>;Initial Catalog=<Database>Tożsamość zarządzana: tożsamość zarządzana dla zasobów platformy Azure może autoryzować dostęp do danych obiektów blob i kolejek. Tożsamość zarządzana używa poświadczeń firmy Microsoft z aplikacji działających na maszynach wirtualnych platformy Azure, aplikacjach funkcji, zestawach skalowania maszyn wirtualnych i innych usługach. Korzystając z tożsamości zarządzanej dla zasobów platformy Azure i uwierzytelniania firmy Microsoft Entra, można uniknąć przechowywania poświadczeń przy użyciu aplikacji uruchamianych w chmurze. Dowiedz się, jak autoryzować przy użyciu tożsamości zarządzanej.

Tożsamość zarządzaną można utworzyć w witrynie Azure Portal dla usługi Azure Data Explorer (Kusto). Wybierz pozycję Uprawnienia>Dodaj. Sugerowany typ roli to: administrator/osoba przeglądająca.

Oto przykład parametry połączenia:

Data Source=<URI Server>;Initial Catalog=<Database>

Zapytanie: Aby uzyskać i sformułować dane w wielowymiarowych danych szeregów czasowych, zobacz język zapytań Kusto. Możesz użyć

@IntervalStartzmiennych i@IntervalEndw zapytaniu. Powinny one być sformatowane w następujący sposób:yyyy-MM-ddTHH:mm:ssZ.Przykładowe zapytanie:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd);Aby uzyskać więcej informacji, zapoznaj się z samouczkiem dotyczącym pisania prawidłowego zapytania.

Azure Data Lake Storage Gen2

Nazwa konta: Typy uwierzytelniania dla usługi Azure Data Lake Storage Gen2 to podstawowy klucz współużytkowany usługi Azure Data Lake Storage Gen2, jednostka usługi i jednostka usługi z usługi Key Vault.

Podstawowa: nazwa konta usługi Azure Data Lake Storage Gen2. Tę pozycję można znaleźć w zasobie konta usługi Azure Storage (Azure Data Lake Storage Gen2) w obszarze Klucze dostępu.

Klucz wspólny usługi Azure Data Lake Storage Gen2: najpierw należy określić klucz konta, aby uzyskać dostęp do usługi Azure Data Lake Storage Gen2 (jest to samo co klucz konta w podstawowym typie uwierzytelniania). Tę pozycję można znaleźć w zasobie konta usługi Azure Storage (Azure Data Lake Storage Gen2) w obszarze Klucze dostępu. Następnie utworzysz jednostkę poświadczeń dla typu klucza współużytkowanego usługi Azure Data Lake Storage Gen2 i wypełnij klucz konta.

Nazwa konta jest taka sama jak podstawowy typ uwierzytelniania.

Jednostka usługi: jednostka usługi jest konkretnym wystąpieniem utworzonym na podstawie obiektu aplikacji i dziedziczy pewne właściwości z tego obiektu aplikacji. Jednostka usługi jest tworzona w każdej dzierżawie, w której jest używana aplikacja, i odwołuje się do globalnie unikatowego obiektu aplikacji. Obiekt jednostki usługi definiuje, co aplikacja może rzeczywiście zrobić w określonej dzierżawie, kto może uzyskać dostęp do aplikacji i do jakich zasobów może uzyskać dostęp aplikacja.

Nazwa konta jest taka sama jak podstawowy typ uwierzytelniania.

Krok 1. Tworzenie i rejestrowanie aplikacji Firmy Microsoft Entra, a następnie autoryzowanie jej dostępu do bazy danych. Aby uzyskać więcej informacji, zobacz Tworzenie rejestracji aplikacji Entra firmy Microsoft.

Krok 2. Przypisywanie ról.

W witrynie Azure Portal przejdź do usługi Konta magazynu.

Wybierz konto usługi Azure Data Lake Storage Gen2 do użycia z tą rejestracją aplikacji.

Wybierz Access Control (Zarządzanie dostępem i tożsamościami).

Wybierz pozycję + Dodaj, a następnie z menu wybierz pozycję Dodaj przypisanie roli.

Ustaw pole Wybierz na nazwę aplikacji Microsoft Entra i ustaw rolę na Współautor danych obiektu blob usługi Storage. Następnie wybierz opcję Zapisz.

Krok 3. Utworzenie jednostki poświadczeń w usłudze Metrics Advisor, aby można było wybrać jednostkę podczas dodawania źródła danych dla typu uwierzytelniania jednostki usługi.

Jednostka usługi z usługi Key Vault: usługa Key Vault pomaga chronić klucze kryptograficzne i wartości wpisów tajnych używanych przez aplikacje i usługi w chmurze. Za pomocą usługi Key Vault można szyfrować klucze i wartości wpisów tajnych. Najpierw utwórz jednostkę usługi, a następnie zapisz jednostkę usługi w magazynie kluczy. Aby uzyskać więcej informacji, zobacz Tworzenie jednostki poświadczeń dla jednostki usługi z usługi Key Vault. Nazwa konta jest taka sama jak podstawowy typ uwierzytelniania.

Klucz konta (wymagany tylko dla podstawowego typu uwierzytelniania): określ klucz konta, aby uzyskać dostęp do usługi Azure Data Lake Storage Gen2. Tę pozycję można znaleźć w zasobie konta usługi Azure Storage (Azure Data Lake Storage Gen2) w obszarze Klucze dostępu.

Nazwa systemu plików (kontener): w przypadku klasyfikatora metryk dane szeregów czasowych są przechowywane jako pliki obiektów blob (jeden obiekt blob na sygnaturę czasową) w ramach jednego kontenera. Jest to pole nazwy kontenera. Tę pozycję można znaleźć w wystąpieniu usługi Azure Storage (Azure Data Lake Storage Gen2). W usłudze Data Lake Storage wybierz pozycję Kontenery, a następnie zobaczysz nazwę kontenera.

Szablon katalogu: jest to szablon katalogu pliku obiektu blob. Obsługiwane są następujące parametry:

%Yto rok, sformatowany jakoyyyy.%mto miesiąc, sformatowany jakoMM.%dto dzień, sformatowany jakodd.%hto godzina, sformatowana jakoHH.%Mto minuta, sformatowana jakomm.

Przykładowe zapytanie dotyczące metryki dziennej:

%Y/%m/%d.Przykładowe zapytanie dotyczące metryki godzinowej:

%Y/%m/%d/%h.Szablon pliku: Advisor metryk używa ścieżki do znalezienia pliku JSON w usłudze Blob Storage. Poniżej przedstawiono przykład szablonu pliku obiektów blob, który służy do znajdowania pliku JSON w usłudze Blob Storage:

%Y/%m/FileName_%Y-%m-%d-%h-%M.json.%Y/%mto ścieżka, a jeśli masz%dw ścieżce, możesz dodać ją po%m.Obsługiwane są następujące parametry:

%Yto rok, sformatowany jakoyyyy.%mto miesiąc, sformatowany jakoMM.%dto dzień, sformatowany jakodd.%hto godzina, sformatowana jakoHH.%Mto minuta, sformatowana jakomm.

Usługa Metrics Advisor obsługuje schemat danych w plikach JSON, jak w poniższym przykładzie:

[ {"date": "2018-01-01T00:00:00Z", "market":"en-us", "count":11, "revenue":1.23}, {"date": "2018-01-01T00:00:00Z", "market":"zh-cn", "count":22, "revenue":4.56} ]

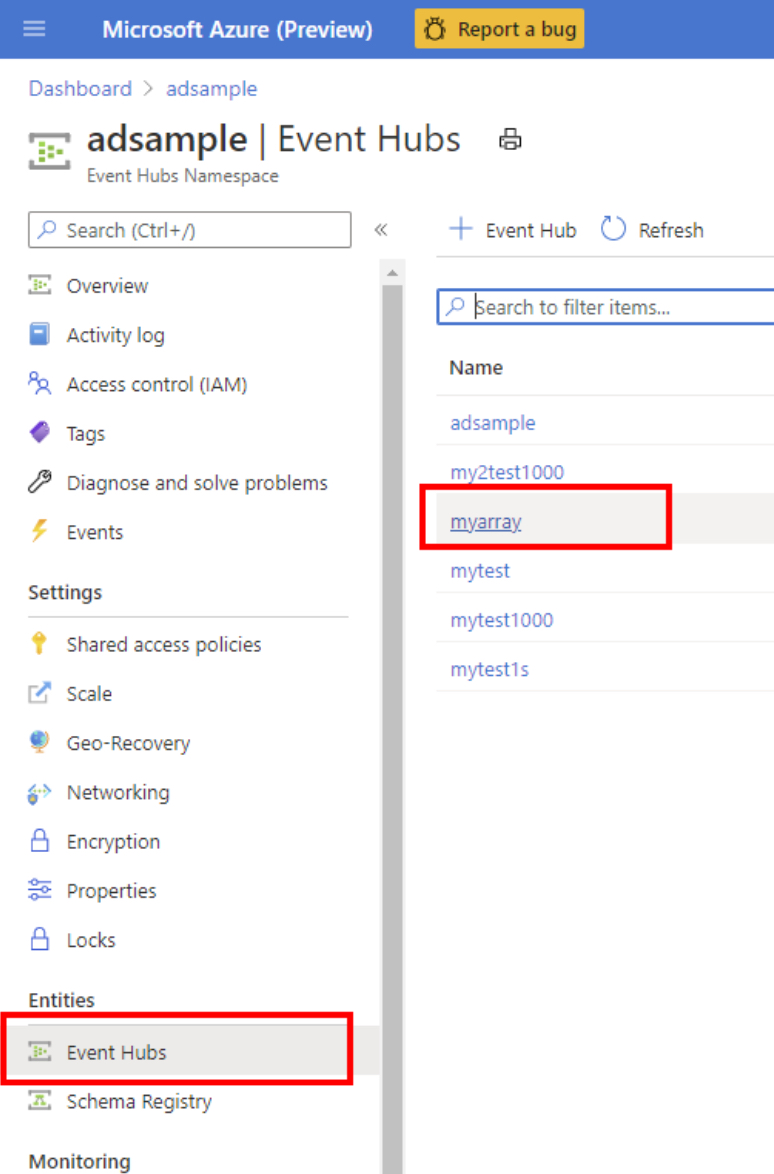

Azure Event Hubs

Ograniczenia: należy pamiętać o następujących ograniczeniach dotyczących integracji.

Integracja usługi Metrics Advisor z usługą Event Hubs nie obsługuje obecnie więcej niż trzech aktywnych źródeł danych w jednym wystąpieniu usługi Metrics Advisor w publicznej wersji zapoznawczej.

Usługa Metrics Advisor zawsze zacznie korzystać z komunikatów z najnowszego przesunięcia, w tym podczas ponownego aktywowania wstrzymanego źródła danych.

- Komunikaty w okresie wstrzymania źródła danych zostaną utracone.

- Czas rozpoczęcia pozyskiwania źródła danych jest ustawiany na bieżący uniwersalny znacznik czasu koordynowanego automatycznie po utworzeniu źródła danych. Ten czas jest przeznaczony tylko do celów referencyjnych.

Dla grupy odbiorców można używać tylko jednego źródła danych. Aby ponownie użyć grupy odbiorców z innego usuniętego źródła danych, należy poczekać co najmniej dziesięć minut po usunięciu.

Nie można zmodyfikować grupy parametry połączenia i odbiorców po utworzeniu źródła danych.

W przypadku komunikatów usługi Event Hubs obsługiwane są tylko dane JSON, a wartości JSON nie mogą być zagnieżdżonym obiektem JSON. Element najwyższego poziomu może być obiektem JSON lub tablicą JSON.

Prawidłowe komunikaty są następujące:

Pojedynczy obiekt JSON:

{ "metric_1": 234, "metric_2": 344, "dimension_1": "name_1", "dimension_2": "name_2" }Tablica JSON:

[ { "timestamp": "2020-12-12T12:00:00", "temperature": 12.4, "location": "outdoor" }, { "timestamp": "2020-12-12T12:00:00", "temperature": 24.8, "location": "indoor" } ]

Parametry połączenia: przejdź do wystąpienia usługi Event Hubs. Następnie dodaj nowe zasady lub wybierz istniejące zasady dostępu współdzielonego. Skopiuj parametry połączenia w okienku podręcznym.

Oto przykład parametry połączenia:

Endpoint=<Server>;SharedAccessKeyName=<SharedAccessKeyName>;SharedAccessKey=<SharedAccess Key>;EntityPath=<EntityPath>Grupa odbiorców: grupa odbiorców jest widokiem (stan, pozycja lub przesunięcie) całego centrum zdarzeń. Znajdziesz to w menu Grupy odbiorców wystąpienia usługi Azure Event Hubs. Grupa odbiorców może obsługiwać tylko jedno źródło danych. Utwórz nową grupę odbiorców dla każdego źródła danych.

Sygnatura czasowa (opcjonalnie): Doradca metryk używa sygnatury czasowej usługi Event Hubs jako znacznika czasu zdarzenia, jeśli źródło danych użytkownika nie zawiera pola znacznika czasu. Pole znacznika czasu jest opcjonalne. Jeśli nie zostanie wybrana żadna kolumna sygnatury czasowej, usługa używa czasu w kolejce jako znacznika czasu.

Pole znacznika czasu musi być zgodne z jednym z tych dwóch formatów:

YYYY-MM-DDTHH:MM:SSZ- Liczba sekund lub milisekund z epoki

1970-01-01T00:00:00Z.

Znacznik czasu będzie wyrównany do lewej do stopnia szczegółowości. Jeśli na przykład sygnatura czasowa to

2019-01-01T00:03:00Z, stopień szczegółowości wynosi 5 minut, a następnie funkcja Metrics Advisor wyrównuje znacznik czasu do2019-01-01T00:00:00Z. Jeśli sygnatura czasowa zdarzenia to2019-01-01T00:10:00Z, doradca metryk używa znacznika czasu bezpośrednio, bez wyrównania.

Dzienniki usługi Azure Monitor

Dzienniki usługi Azure Monitor mają następujące typy uwierzytelniania: podstawowy, jednostka usługi i jednostka usługi z usługi Key Vault.

Podstawowe: musisz podać identyfikator dzierżawy, identyfikator klienta, klucz tajny klienta i identyfikator obszaru roboczego. Aby uzyskać identyfikator dzierżawy, identyfikator klienta i klucz tajny klienta, zobacz Rejestrowanie aplikacji lub internetowego interfejsu API. Identyfikator obszaru roboczego można znaleźć w witrynie Azure Portal.

Jednostka usługi: jednostka usługi jest konkretnym wystąpieniem utworzonym na podstawie obiektu aplikacji i dziedziczy pewne właściwości z tego obiektu aplikacji. Jednostka usługi jest tworzona w każdej dzierżawie, w której jest używana aplikacja, i odwołuje się do globalnie unikatowego obiektu aplikacji. Obiekt jednostki usługi definiuje, co aplikacja może rzeczywiście zrobić w określonej dzierżawie, kto może uzyskać dostęp do aplikacji i do jakich zasobów może uzyskać dostęp aplikacja.

Krok 1. Tworzenie i rejestrowanie aplikacji Firmy Microsoft Entra, a następnie autoryzowanie jej dostępu do bazy danych. Aby uzyskać więcej informacji, zobacz Tworzenie rejestracji aplikacji Entra firmy Microsoft.

Krok 2. Przypisywanie ról.

W witrynie Azure Portal przejdź do usługi Konta magazynu.

Wybierz Access Control (Zarządzanie dostępem i tożsamościami).

Wybierz pozycję + Dodaj, a następnie wybierz pozycję Dodaj przypisanie roli z menu.

Ustaw pole Wybierz na nazwę aplikacji Microsoft Entra i ustaw rolę na Współautor danych obiektu blob usługi Storage. Następnie wybierz opcję Zapisz.

Krok 3. Utworzenie jednostki poświadczeń w usłudze Metrics Advisor, aby można było wybrać jednostkę podczas dodawania źródła danych dla typu uwierzytelniania jednostki usługi.

Jednostka usługi z usługi Key Vault: usługa Key Vault pomaga chronić klucze kryptograficzne i wartości wpisów tajnych używanych przez aplikacje i usługi w chmurze. Za pomocą usługi Key Vault można szyfrować klucze i wartości wpisów tajnych. Najpierw utwórz jednostkę usługi, a następnie zapisz jednostkę usługi w magazynie kluczy. Aby uzyskać więcej informacji, zobacz Tworzenie jednostki poświadczeń dla jednostki usługi z usługi Key Vault.

Zapytanie: określ zapytanie. Aby uzyskać więcej informacji, zobacz Log queries in Azure Monitor (Zapytania dzienników w usłudze Azure Monitor).

Przykładowe zapytanie:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd) | summarize [count_per_dimension]=count() by [Dimension]Aby uzyskać więcej informacji, zapoznaj się z samouczkiem dotyczącym pisania prawidłowego zapytania.

Azure SQL Database | SQL Server

Parametry połączenia: Typy uwierzytelniania dla usług Azure SQL Database i SQL Server są podstawowe, tożsamość zarządzana, usługa Azure SQL parametry połączenia, jednostka usługi i jednostka usługi z magazynu kluczy.

Podstawowe: Doradca metryk akceptuje parametry połączenia stylu ADO.NET dla źródła danych programu SQL Server. Oto przykład parametry połączenia:

Data Source=<Server>;Initial Catalog=<db-name>;User ID=<user-name>;Password=<password>Tożsamość zarządzana: tożsamość zarządzana dla zasobów platformy Azure może autoryzować dostęp do danych obiektów blob i kolejek. Robi to przy użyciu poświadczeń firmy Microsoft z aplikacji działających na maszynach wirtualnych platformy Azure, aplikacjach funkcji, zestawach skalowania maszyn wirtualnych i innych usługach. Korzystając z tożsamości zarządzanej dla zasobów platformy Azure i uwierzytelniania firmy Microsoft Entra, można uniknąć przechowywania poświadczeń przy użyciu aplikacji uruchamianych w chmurze. Aby włączyć jednostkę zarządzaną, wykonaj następujące kroki:

Włączenie tożsamości zarządzanej przypisanej przez system jest jednym kliknięciem. W witrynie Azure Portal w obszarze roboczym Usługi Metrics Advisor przejdź do pozycji Ustawienia>Przypisany system tożsamości.> Następnie ustaw stan w pozycji włączonej.

Włącz uwierzytelnianie firmy Microsoft Entra. W witrynie Azure Portal dla źródła danych przejdź do pozycji Ustawienia>administratora usługi Active Directory. Wybierz pozycję Ustaw administratora i wybierz konto użytkownika Microsoft Entra, które ma zostać administratorem serwera. Następnie wybierz pozycję Wybierz.

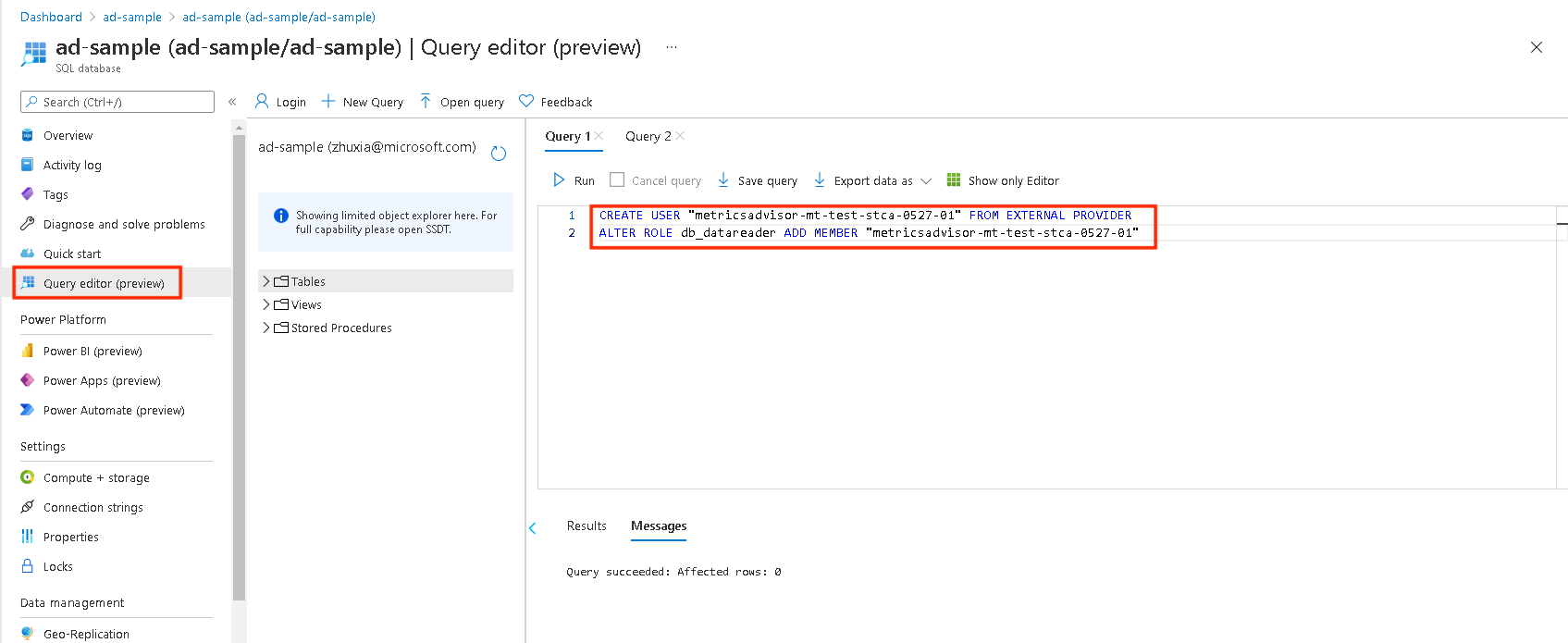

Włącz tożsamość zarządzaną w usłudze Metrics Advisor. Zapytanie można edytować w narzędziu do zarządzania bazami danych lub w witrynie Azure Portal.

Narzędzie do zarządzania: w narzędziu do zarządzania bazami danych wybierz pozycję Active Directory — uniwersalne z obsługą uwierzytelniania wieloskładnikowego w polu uwierzytelniania. W polu Nazwa użytkownika wprowadź nazwę konta Microsoft Entra ustawionego jako administrator serwera w kroku 2. Na przykład może to być

test@contoso.com.

Witryna Azure Portal: w bazie danych SQL wybierz pozycję Edytor zapytań i zaloguj się na koncie administratora.

Następnie w oknie zapytania uruchom następujące polecenie (pamiętaj, że jest to takie samo w przypadku metody narzędzia do zarządzania):

CREATE USER [MI Name] FROM EXTERNAL PROVIDER ALTER ROLE db_datareader ADD MEMBER [MI Name]Uwaga

Jest

MI Nameto nazwa tożsamości zarządzanej w usłudze Metrics Advisor (dla jednostki usługi powinna zostać zastąpiona nazwą główną usługi). Aby uzyskać więcej informacji, zobacz Autoryzowanie przy użyciu tożsamości zarządzanej.Oto przykład parametry połączenia:

Data Source=<Server>;Initial Catalog=<Database>

Usługa Azure SQL parametry połączenia:

Oto przykład parametry połączenia:

Data Source=<Server>;Initial Catalog=<Database>;User ID=<user-name>;Password=<password>Jednostka usługi: jednostka usługi jest konkretnym wystąpieniem utworzonym na podstawie obiektu aplikacji i dziedziczy pewne właściwości z tego obiektu aplikacji. Jednostka usługi jest tworzona w każdej dzierżawie, w której jest używana aplikacja, i odwołuje się do globalnie unikatowego obiektu aplikacji. Obiekt jednostki usługi definiuje, co aplikacja może rzeczywiście zrobić w określonej dzierżawie, kto może uzyskać dostęp do aplikacji i do jakich zasobów może uzyskać dostęp aplikacja.

Krok 1. Tworzenie i rejestrowanie aplikacji Firmy Microsoft Entra, a następnie autoryzowanie jej dostępu do bazy danych. Aby uzyskać więcej informacji, zobacz Tworzenie rejestracji aplikacji Entra firmy Microsoft.

Krok 2. Wykonaj opisane wcześniej kroki w tożsamości zarządzanej w programie SQL Server.

Krok 3. Utworzenie jednostki poświadczeń w usłudze Metrics Advisor, aby można było wybrać jednostkę podczas dodawania źródła danych dla typu uwierzytelniania jednostki usługi.

Oto przykład parametry połączenia:

Data Source=<Server>;Initial Catalog=<Database>Jednostka usługi z usługi Key Vault: usługa Key Vault pomaga chronić klucze kryptograficzne i wartości wpisów tajnych używanych przez aplikacje i usługi w chmurze. Za pomocą usługi Key Vault można szyfrować klucze i wartości wpisów tajnych. Najpierw utwórz jednostkę usługi, a następnie zapisz jednostkę usługi w magazynie kluczy. Aby uzyskać więcej informacji, zobacz Tworzenie jednostki poświadczeń dla jednostki usługi z usługi Key Vault. Możesz również znaleźć parametry połączenia w zasobie programu Azure SQL Server w obszarze Ustawienia>Parametry połączenia.

Oto przykład parametry połączenia:

Data Source=<Server>;Initial Catalog=<Database>

Zapytanie: użyj zapytania SQL, aby uzyskać i sformułować dane w wielowymiarowych danych szeregów czasowych. Możesz użyć

@IntervalStartfunkcji i@IntervalEndw zapytaniu, aby ułatwić uzyskanie oczekiwanej wartości metryk w interwale. Powinny one być sformatowane w następujący sposób:yyyy-MM-ddTHH:mm:ssZ.Przykładowe zapytanie:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEnd

Azure Table Storage

Parametry połączenia: utwórz adres URL sygnatury dostępu współdzielonego (SAS) i wypełnij go tutaj. Najprostszym sposobem wygenerowania adresu URL sygnatury dostępu współdzielonego jest użycie witryny Azure Portal. Najpierw w obszarze Ustawienia przejdź do konta magazynu, do którego chcesz uzyskać dostęp. Następnie wybierz pozycję Sygnatura dostępu współdzielonego. Zaznacz pola wyboru Tabela i Obiekt, a następnie wybierz pozycję Generuj sygnaturę dostępu współdzielonego i parametry połączenia. W obszarze roboczym Metrics Advisor skopiuj i wklej adres URL sygnatury dostępu współdzielonego usługi Table Service do pola tekstowego.

Nazwa tabeli: określ tabelę do odpytowania. Tę pozycję można znaleźć w wystąpieniu konta usługi Azure Storage. W sekcji Table Service wybierz pozycję Tabele.

Zapytanie: możesz użyć instrukcji

@IntervalStarti@IntervalEndw zapytaniu, aby ułatwić uzyskanie oczekiwanej wartości metryk w interwale. Powinny one być sformatowane w następujący sposób:yyyy-MM-ddTHH:mm:ssZ.Przykładowe zapytanie:

PartitionKey ge '@IntervalStart' and PartitionKey lt '@IntervalEnd'Aby uzyskać więcej informacji, zobacz samouczek dotyczący pisania prawidłowego zapytania.

InfluxDB (InfluxQL)

Parametry połączenia: parametry połączenia dostępu do bazy danych InfluxDB.

Baza danych: baza danych do wykonywania zapytań względem.

Zapytanie: Zapytanie służące do pobierania i formułowania danych w wielowymiarowych danych szeregów czasowych na potrzeby pozyskiwania.

Przykładowe zapytanie:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEnd

Aby uzyskać więcej informacji, zapoznaj się z samouczkiem dotyczącym pisania prawidłowego zapytania.

- Nazwa użytkownika: jest to opcjonalne w przypadku uwierzytelniania.

- Hasło: jest to opcjonalne w przypadku uwierzytelniania.

MongoDB

Parametry połączenia: parametry połączenia dostępu do bazy danych MongoDB.

Baza danych: baza danych do wykonywania zapytań względem.

Zapytanie: polecenie służące do pobierania i formułowania danych w wielowymiarowych danych szeregów czasowych na potrzeby pozyskiwania. Sprawdź polecenie w poleceniu db.runCommand().

Przykładowe zapytanie:

{"find": "[TableName]","filter": { [Timestamp]: { $gte: ISODate(@IntervalStart) , $lt: ISODate(@IntervalEnd) }},"singleBatch": true}

MySQL

Parametry połączenia: parametry połączenia dostępu do bazy danych MySQL.

Zapytanie: Zapytanie służące do pobierania i formułowania danych w wielowymiarowych danych szeregów czasowych na potrzeby pozyskiwania.

Przykładowe zapytanie:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn]< @IntervalEndAby uzyskać więcej informacji, zapoznaj się z samouczkiem dotyczącym pisania prawidłowego zapytania.

PostgreSQL

Parametry połączenia: parametry połączenia dostępu do bazy danych PostgreSQL.

Zapytanie: Zapytanie służące do pobierania i formułowania danych w wielowymiarowych danych szeregów czasowych na potrzeby pozyskiwania.

Przykładowe zapytanie:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEndAby uzyskać więcej informacji, zapoznaj się z samouczkiem dotyczącym pisania prawidłowego zapytania.

Następne kroki

- Podczas oczekiwania na pozyskiwanie danych metryk do systemu przeczytaj, jak zarządzać konfiguracjami źródła danych.

- Po pozyskiwaniu danych metryk można skonfigurować metryki i dostosować konfigurację wykrywania.