Automatyczne uaktualnianie obrazów systemu operacyjnego węzła

Usługa AKS udostępnia wiele kanałów automatycznego uaktualniania dedykowanych do aktualizacji zabezpieczeń systemu operacyjnego na poziomie węzła. Ten kanał różni się od uaktualnień wersji platformy Kubernetes na poziomie klastra i zastępuje go.

Interakcje między automatycznym uaktualnianiem systemu operacyjnego węzła a automatycznym uaktualnianiem klastra

Aktualizacje zabezpieczeń systemu operacyjnego na poziomie węzła są wydawane szybciej niż aktualizacje poprawki platformy Kubernetes lub aktualizacje wersji pomocniczej. Kanał automatycznego uaktualniania systemu operacyjnego węzła zapewnia elastyczność i umożliwia dostosowaną strategię aktualizacji zabezpieczeń systemu operacyjnego na poziomie węzła. Następnie możesz wybrać oddzielny plan automatycznego uaktualniania wersji rozwiązania Kubernetes na poziomie klastra.

Najlepiej używać zarówno automatycznych uaktualnień na poziomie klastra, jak i kanału automatycznego uaktualniania systemu operacyjnego węzła. Planowanie można dostosować, stosując dwa oddzielne zestawy okien - aksManagedAutoUpgradeSchedule obsługi dla kanału automatycznego uaktualniania klastra oraz aksManagedNodeOSUpgradeSchedule kanał automatycznego uaktualniania systemu operacyjnego węzła.

Kanały uaktualnień obrazu systemu operacyjnego węzła

Wybrany kanał określa czas uaktualniania. Podczas wprowadzania zmian w kanałach automatycznego uaktualniania systemu operacyjnego węzła zmiany mogą obowiązywać do 24 godzin. Po zmianie z jednego kanału na inny kanał zostanie wyzwolony obraz prowadzący do węzłów rolowanych.

Uwaga

Automatyczne uaktualnianie obrazu systemu operacyjnego Node nie wpłynie na wersję rozwiązania Kubernetes klastra. Począwszy od interfejsu API w wersji 2023-06-01, domyślną wartością dla każdego nowego klastra jest NodeImage.

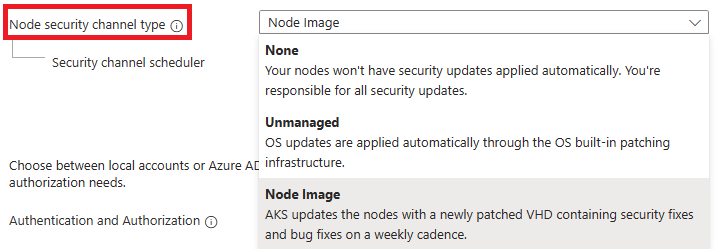

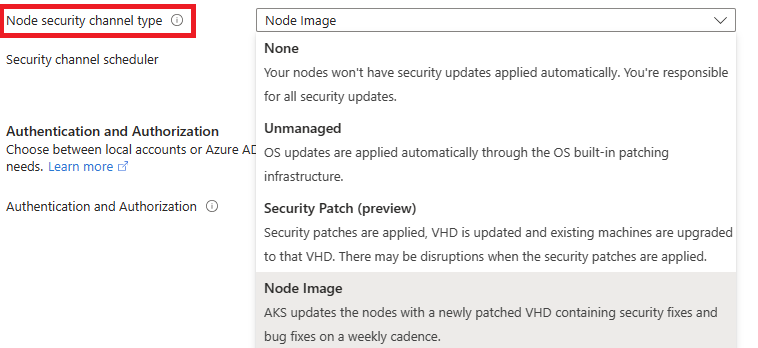

Dostępne są następujące kanały uaktualniania. Możesz wybrać jedną z następujących opcji:

| Kanał | opis | Zachowanie specyficzne dla systemu operacyjnego |

|---|---|---|

None |

Węzły nie mają automatycznie zastosowanych aktualizacji zabezpieczeń. Oznacza to, że ponosisz wyłączną odpowiedzialność za aktualizacje zabezpieczeń. | Nie dotyczy |

Unmanaged |

Aktualizacje systemu operacyjnego są stosowane automatycznie za pośrednictwem wbudowanej infrastruktury stosowania poprawek systemu operacyjnego. Nowo przydzielone maszyny są początkowo niezaporządkowane. Infrastruktura systemu operacyjnego poprawia je w pewnym momencie. | Systemy Ubuntu i Azure Linux (pule węzłów procesora CPU) stosują poprawki zabezpieczeń za pośrednictwem nienadzorowanego uaktualnienia/systemu dnf-automatic mniej więcej raz dziennie około 06:00 UTC. System Windows nie stosuje automatycznie poprawek zabezpieczeń, więc ta opcja działa równoważne z None. Aby zarządzać procesem ponownego rozruchu, należy użyć narzędzia takiego jak kured. |

SecurityPatch |

Poprawki zabezpieczeń systemu operacyjnego, które są testowane przez usługę AKS, w pełni zarządzane i stosowane przy użyciu bezpiecznych praktyk wdrażania. Usługa AKS regularnie aktualizuje wirtualny dysk twardy węzła przy użyciu poprawek z osoby odpowiedzialnej za obraz oznaczony jako "tylko zabezpieczenia". Mogą wystąpić zakłócenia, gdy poprawki zabezpieczeń są stosowane do węzłów. Jednak usługa AKS ogranicza zakłócenia tylko przez ponowne wyobrażanie węzłów tylko wtedy, gdy jest to konieczne, na przykład w przypadku niektórych pakietów zabezpieczeń jądra. Po zastosowaniu poprawek dysk VHD jest aktualizowany, a istniejące maszyny są uaktualniane do tego dysku VHD, honorując okna obsługi i ustawienia przepięcia. Jeśli usługa AKS zdecyduje, że ponowne tworzenie węzłów nie jest konieczne, poprawia węzły na żywo bez opróżniania zasobników i nie przeprowadza aktualizacji wirtualnego dysku twardego. Ta opcja wiąże się z dodatkowymi kosztami hostowania dysków VHD w grupie zasobów węzła. Jeśli używasz tego kanału, uaktualnienia nienadzorowane systemu Linux są domyślnie wyłączone. | System Azure Linux nie obsługuje tego kanału na maszynach wirtualnych z obsługą procesora GPU. SecurityPatch działa w wersjach poprawek kubernetes, które są przestarzałe, tak długo, jak wersja pomocnicza Kubernetes jest nadal obsługiwana. |

NodeImage |

Usługa AKS aktualizuje węzły przy użyciu nowo poprawionego wirtualnego dysku twardego zawierającego poprawki zabezpieczeń i poprawki błędów co tydzień. Aktualizacja nowego dysku VHD jest destrukcyjna, zgodnie z ustawieniami okien konserwacji i przepięcia. Podczas wybierania tej opcji nie są naliczane żadne dodatkowe koszty dysku VHD. Jeśli używasz tego kanału, uaktualnienia nienadzorowane systemu Linux są domyślnie wyłączone. Uaktualnienia obrazów węzłów obsługują przestarzałe wersje poprawek, o ile wersja pomocnicza kubernetes jest nadal obsługiwana. Obrazy węzłów są testowane przez usługę AKS, w pełni zarządzane i stosowane przy użyciu bezpiecznych rozwiązań wdrażania |

Ustawianie kanału automatycznego uaktualniania systemu operacyjnego węzła w nowym klastrze

Ustaw kanał automatycznego uaktualniania systemu operacyjnego węzła w nowym klastrze przy użyciu

az aks createpolecenia z parametrem--node-os-upgrade-channel. Poniższy przykład ustawia kanał automatycznego uaktualniania systemu operacyjnego węzła naSecurityPatch.az aks create \ --resource-group myResourceGroup \ --name myAKSCluster \ --node-os-upgrade-channel SecurityPatch \ --generate-ssh-keys

Ustawianie kanału automatycznego uaktualniania systemu operacyjnego węzła w istniejącym klastrze

Ustaw kanał automatycznego uaktualniania systemu operacyjnego węzła w istniejącym klastrze przy użyciu

az aks updatepolecenia z parametrem--node-os-upgrade-channel. Poniższy przykład ustawia kanał automatycznego uaktualniania systemu operacyjnego węzła naSecurityPatch.az aks update --resource-group myResourceGroup --name myAKSCluster --node-os-upgrade-channel SecurityPatch

Aktualizowanie własności i harmonogramu

Domyślna kadencja oznacza, że nie zastosowano zaplanowanego okna obsługi.

| Kanał | Aktualizuje własność | Domyślna kadencja |

|---|---|---|

Unmanaged |

Aktualizacje zabezpieczeń oparte na systemie operacyjnym. Usługa AKS nie ma kontroli nad tymi aktualizacjami. | Nocą około 6:00 czasu UTC dla systemów Ubuntu i Azure Linux. Co miesiąc dla systemu Windows. |

SecurityPatch |

Usługa AKS została przetestowana, w pełni zarządzana i zastosowana przy użyciu bezpiecznych praktyk wdrażania. Aby uzyskać więcej informacji, zobacz Zwiększenie bezpieczeństwa i odporności obciążeń kanonicznych na platformie Azure. | Tygodniowy. |

NodeImage |

Usługa AKS została przetestowana, w pełni zarządzana i zastosowana przy użyciu bezpiecznych praktyk wdrażania. Aby uzyskać więcej informacji o wydaniach w czasie rzeczywistym, wyszukaj obrazy węzłów usługi AKS w monitorze wersji | Tygodniowy. |

Uwaga

Chociaż aktualizacje zabezpieczeń systemu Windows są wydawane co miesiąc, korzystanie z kanału Unmanaged nie spowoduje automatycznego zastosowania tych aktualizacji do węzłów systemu Windows. Jeśli wybierzesz kanał, musisz zarządzać procesem ponownego uruchamiania Unmanaged węzłów systemu Windows.

Znane ograniczenia kanału węzła

Obecnie po ustawieniu kanału automatycznego uaktualniania klastra na

node-imagewartość , automatycznie ustawia kanał automatycznego uaktualniania systemu operacyjnego węzła naNodeImage. Nie można zmienić wartości kanału automatycznego uaktualniania systemu operacyjnego węzła, jeśli kanał automatycznego uaktualniania klastra tonode-image. Aby ustawić wartość kanału automatycznego uaktualniania systemu operacyjnego węzła, sprawdź, czy wartość kanału automatycznego uaktualniania klastra nienode-imagejest .Kanał

SecurityPatchnie jest obsługiwany w pulach węzłów systemu operacyjnego Windows.

Uwaga

Użyj interfejsu wiersza polecenia w wersji 2.61.0 lub nowszej dla kanału SecurityPatch .

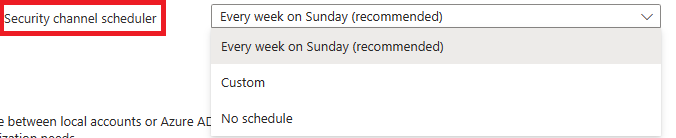

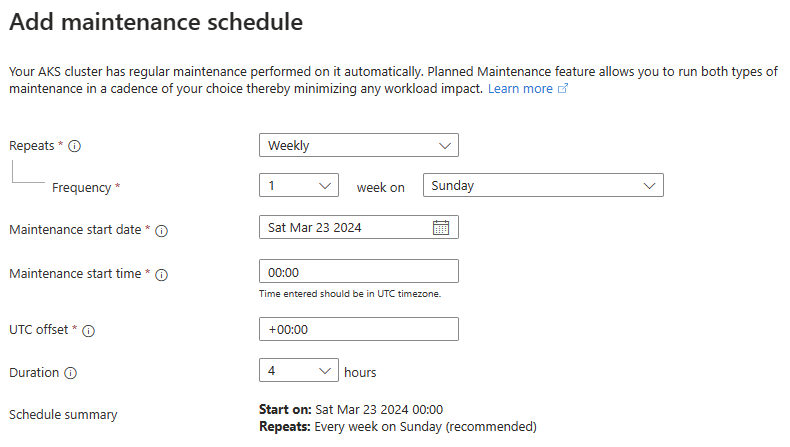

Okna planowanej konserwacji systemu operacyjnego węzła

Planowana konserwacja automatycznego uaktualniania systemu operacyjnego węzła rozpoczyna się w określonym oknie obsługi.

Uwaga

Aby zapewnić właściwą funkcjonalność, użyj okna obsługi trwającego co najmniej cztery godziny.

Aby uzyskać więcej informacji na temat planowanej konserwacji, zobacz Planowanie okien obsługi klastra usługi Azure Kubernetes Service (AKS) przy użyciu planowanej konserwacji.

Automatyczne uaktualnienia systemu operacyjnego węzła — często zadawane pytania

Jak sprawdzić bieżącą wartość nodeOsUpgradeChannel w klastrze?

az aks show Uruchom polecenie i sprawdź wartość "autoUpgradeProfile", aby określić wartość ustawioną nodeOsUpgradeChannel na:

az aks show --resource-group myResourceGroup --name myAKSCluster --query "autoUpgradeProfile"

Jak mogę monitorować stan automatycznych uaktualnień systemu operacyjnego węzła?

Aby wyświetlić stan automatycznych uaktualnień systemu operacyjnego węzła, wyszukaj dzienniki aktywności w klastrze. Możesz również wyszukać określone zdarzenia związane z uaktualnieniem, jak wspomniano w temacie Uaktualnianie klastra usługi AKS. Usługa AKS emituje również zdarzenia usługi Event Grid związane z uaktualnieniem. Aby dowiedzieć się więcej, zobacz AKS jako źródło usługi Event Grid.

Czy mogę zmienić wartość kanału automatycznego uaktualniania systemu operacyjnego węzła, jeśli mój kanał automatycznego uaktualniania klastra jest ustawiony na node-image ?

L.p. Obecnie po ustawieniu kanału automatycznego uaktualniania klastra na node-imagewartość , automatycznie ustawia kanał automatycznego uaktualniania systemu operacyjnego węzła na NodeImage. Nie można zmienić wartości kanału automatycznego uaktualniania systemu operacyjnego węzła, jeśli kanał automatycznego uaktualniania klastra to node-image. Aby można było zmienić wartości kanału automatycznego uaktualniania systemu operacyjnego węzła, upewnij się, że kanał automatycznego uaktualniania klastra nie node-imagejest .

Dlaczego zaleca się SecurityPatch używanie Unmanaged kanału?

Unmanaged W kanale usługa AKS nie ma kontroli nad sposobem i czasem dostarczania aktualizacji zabezpieczeń. Dzięki SecurityPatchprogramowi aktualizacje zabezpieczeń są w pełni przetestowane i są zgodne z bezpiecznymi rozwiązaniami wdrażania. SecurityPatch honoruje również okna obsługi. Aby uzyskać więcej informacji, zobacz Zwiększenie bezpieczeństwa i odporności obciążeń kanonicznych na platformie Azure.

Czy SecurityPatch zawsze prowadzi do odtworzenia obrazu moich węzłów?

Usługa AKS ogranicza reimages do tylko wtedy, gdy jest to absolutnie konieczne, takich jak niektóre pakiety jądra, które mogą wymagać odtworzenia obrazu w pełni zastosowane. SecurityPatch program jest zaprojektowany tak, aby zminimalizować zakłócenia tak bardzo, jak to możliwe. Jeśli usługa AKS zdecyduje się na ponowne zmaganie węzłów, nie będzie konieczne stosowanie poprawek węzłów bez opróżniania zasobników i w takich przypadkach nie jest wykonywana żadna aktualizacja dysku VHD.

SecurityPatch Dlaczego kanał wymaga osiągnięcia snapshot.ubuntu.com punktu końcowego?

Dzięki kanałowi SecurityPatch węzły klastra systemu Linux muszą pobrać wymagane poprawki zabezpieczeń i aktualizacje z usługi migawki systemu Ubuntu opisanej w temacie ubuntu-snapshots-on-azure-ensuring-predictability-and-consistency-in-cloud-deployments.The channel (Węzły klastra systemu Linux muszą pobrać wymagane poprawki zabezpieczeń i aktualizacje z usługi migawki ubuntu opisanej w temacie ubuntu-snapshots-on-azure-ensuring-predictability-and-consistency-in-cloud-deployments).

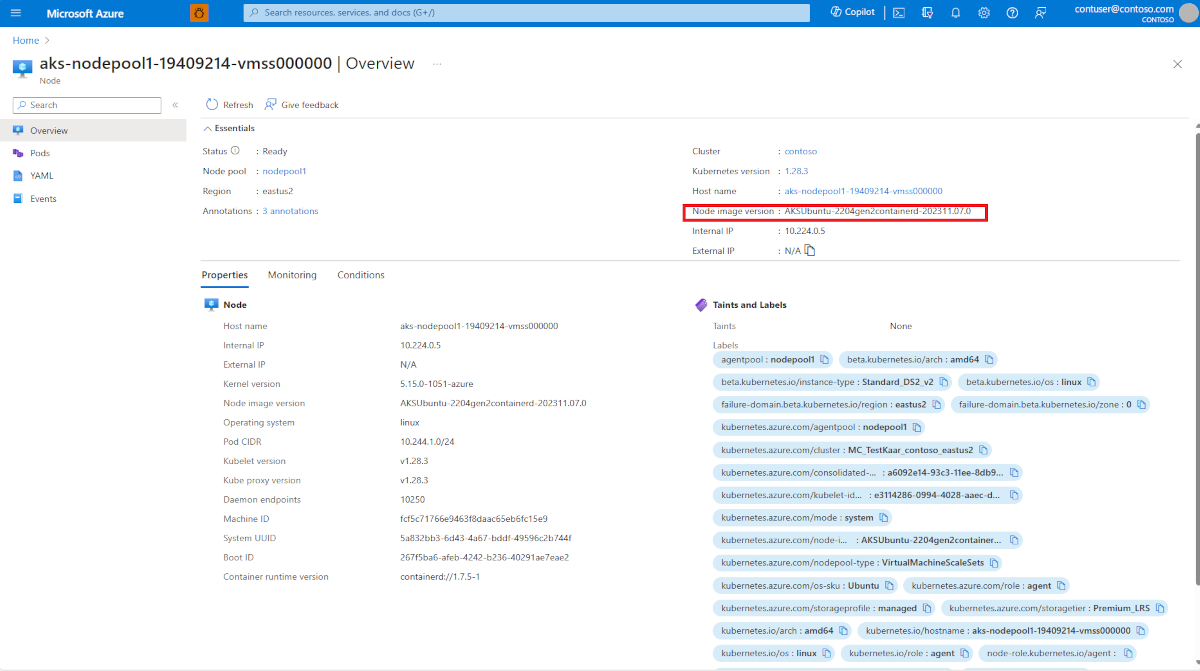

Jak mogę wiedzieć, czy na SecurityPatch moim węźle zastosowano uaktualnienie lub NodeImage czy?

Uruchom następujące polecenie, aby uzyskać etykiety węzłów:

kubectl get nodes --show-labels

Wśród zwróconych etykiet powinien zostać wyświetlony wiersz podobny do następujących danych wyjściowych:

kubernetes.azure.com/node-image-version=AKSUbuntu-2204gen2containerd-202311.07.0

W tym miejscu wersja obrazu węzła podstawowego to AKSUbuntu-2204gen2containerd. Jeśli ma to zastosowanie, zwykle następuje wersja poprawki zabezpieczeń. W powyższym przykładzie jest to 202311.07.0.

Te same szczegóły można również wyszukać w witrynie Azure Portal w widoku etykiety węzła:

Następne kroki

Szczegółowe omówienie najlepszych rozwiązań dotyczących uaktualniania i innych zagadnień można znaleźć w artykule AKS patch and upgrade guidance (Wskazówki dotyczące poprawek i uaktualniania usługi AKS).

Azure Kubernetes Service