Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

DOTYCZY: Wszystkie warstwy usługi API Management

Aby ułatwić zarządzanie dostępem do interfejsów API zaplecza, wystąpienie usługi API Management zawiera menedżer poświadczeń. Użyj Menedżera poświadczeń do zarządzania, przechowywania i kontrolowania dostępu do poświadczeń API z Twojego wystąpienia usługi API Management.

Uwaga

- Obecnie można użyć menedżera poświadczeń do konfigurowania połączeń (dawniej nazywanych autoryzacjami) dla interfejsów API OAuth 2.0 zaplecza i zarządzania nimi.

- Menedżer poświadczeń nie wprowadza żadnych zmian powodujących niezgodność. Dostawcy poświadczeń i połączenia protokołu OAuth 2.0 używają istniejących interfejsów API autoryzacji usługi API Management i dostawcy zasobów.

Uwaga

Obecnie ta funkcja nie jest dostępna w obszarach roboczych.

Zarządzane połączenia dla interfejsów API protokołu OAuth 2.0

Za pomocą menedżera poświadczeń można znacznie uprościć proces uwierzytelniania i autoryzowania użytkowników, grup i jednostek usługi w co najmniej jednym zapleczu lub usługach SaaS korzystających z protokołu OAuth 2.0. Za pomocą menedżera zarządzania poświadczeniami API można łatwo skonfigurować OAuth 2.0, uzyskać zgodę, pobrać tokeny, zapisać je w pamięci podręcznej w magazynie poświadczeń i odświeżyć tokeny, bez pisania ani jednej linii kodu. Użyj zasad dostępu w celu delegowania uwierzytelniania do wystąpienia usługi API Management, ról serwisowych, użytkowników lub grup. Aby uzyskać informacje na temat przepływu kodu autoryzacji OAuth 2.0, zobacz Platforma tożsamości Microsoft i przepływ kodu autoryzacji OAuth 2.0.

Ta funkcja umożliwia uwidacznianie interfejsów API z kluczem subskrypcji lub bez tego klucza, przy użyciu autoryzacji OAuth 2.0 dla usług zaplecza oraz zmniejszenie kosztów programowania w zwiększaniu, implementowaniu i utrzymywaniu funkcji zabezpieczeń za pomocą integracji usług.

Przykładowe przypadki użycia

Za pomocą połączeń OAuth zarządzanych w usłudze API Management klienci mogą łatwo łączyć się z dostawcami SaaS lub usługami zaplecza korzystającymi z protokołu OAuth 2.0. Oto kilka przykładów:

Łatwe nawiązywanie połączenia z zapleczem SaaS przez dołączenie przechowywanego tokenu autoryzacji i żądań serwera proxy.

Żądania serwera proxy do aplikacji internetowej usługi Azure App Service lub zaplecza usługi Azure Functions przez dołączenie tokenu autoryzacji, który może później wysyłać żądania do zaplecza SaaS stosując logikę przekształcania.

Żądania proxy do zapleczy federacyjnych GraphQL poprzez dołączenie wielu tokenów dostępu, aby ułatwić wykonywanie federacji.

Udostępnij punkt końcowy pobierania tokenu, uzyskaj buforowany token i wywołaj zaplecze SaaS w imieniu użytkownika z dowolnej platformy obliczeniowej; na przykład aplikacja konsolowa lub usługa Kubernetes. Połącz swój ulubiony zestaw SDK SaaS w obsługiwanym języku.

Scenariusze bez nadzoru dla Azure Functions podczas nawiązywania połączenia z wieloma systemami zaplecza SaaS.

Funkcja Durable Functions przybliża się do usługi Logic Apps dzięki łączności SaaS.

W przypadku połączeń OAuth 2.0 każdy interfejs API w usłudze API Management może pełnić rolę łącznika niestandardowego usługi Logic Apps.

Jak działa menedżer poświadczeń?

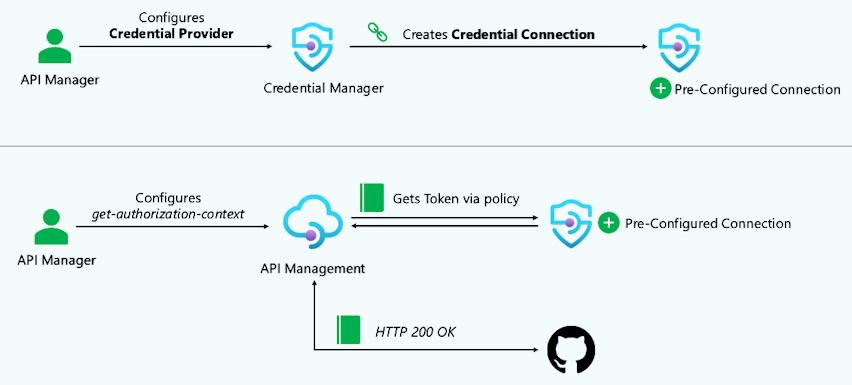

Poświadczenia tokenu w menedżerze poświadczeń składają się z dwóch części: zarządzania i uruchomienia.

Część zarządzania w menedżerze poświadczeń zajmuje się konfigurowaniem i konfigurowaniem dostawcy poświadczeń dla tokenów OAuth 2.0, włączając przepływ zgody dla dostawcy tożsamości i konfigurując co najmniej jedno połączenie z dostawcą poświadczeń w celu uzyskania dostępu do poświadczeń. Aby uzyskać szczegółowe informacje, zobacz Zarządzanie połączeniami.

Część środowiska uruchomieniowego używa

get-authorization-contextpolityki do pobierania i przechowywania tokenów dostępu i odświeżania połączeń. Gdy do API Management przychodzi wywołanie, a politykaget-authorization-contextjest wykonywana, najpierw sprawdza się, czy istniejący token autoryzacji jest prawidłowy. Jeśli token autoryzacji wygasł, usługa API Management używa przepływu OAuth 2.0 w celu odświeżenia przechowywanych tokenów od dostawcy tożsamości. Następnie token dostępu jest używany do autoryzowania dostępu do usługi zaplecza. Aby uzyskać szczegółowe informacje, zobacz Runtime of connections.

Kiedy używać menedżera poświadczeń?

Poniżej przedstawiono trzy scenariusze korzystania z menedżera poświadczeń.

Scenariusz konfiguracji

Po skonfigurowaniu dostawcy poświadczeń i połączeniu menedżer interfejsu API może przetestować połączenie. Menedżer interfejsu API konfiguruje testowy backendowy interfejs API OAuth do używania zasady get-authorization-context z wykorzystaniem tożsamości zarządzanej instancji. Menedżer interfejsów API może następnie przetestować połączenie, wywołując testowy interfejs API.

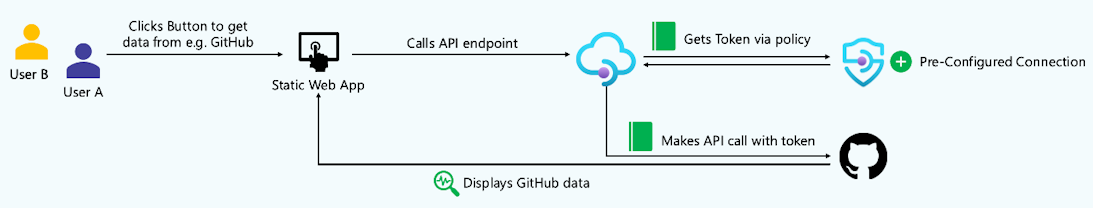

Scenariusz nienadzorowany

Domyślnie po utworzeniu połączenia zasady dostępu i połączenie są wstępnie skonfigurowane dla tożsamości zarządzanej wystąpienia usługi API Management. Aby użyć takiego połączenia, różni użytkownicy mogą zalogować się do aplikacji klienckiej, takiej jak statyczna aplikacja internetowa, która następnie wywołuje interfejs API zaplecza uwidoczniony za pośrednictwem usługi API Management. Aby wykonać to wywołanie, połączenia są realizowane przy użyciu polityki get-authorization-context. Ponieważ wywołanie interfejsu API używa wstępnie skonfigurowanego połączenia, które nie jest powiązane z kontekstem użytkownika, te same dane są zwracane do wszystkich użytkowników.

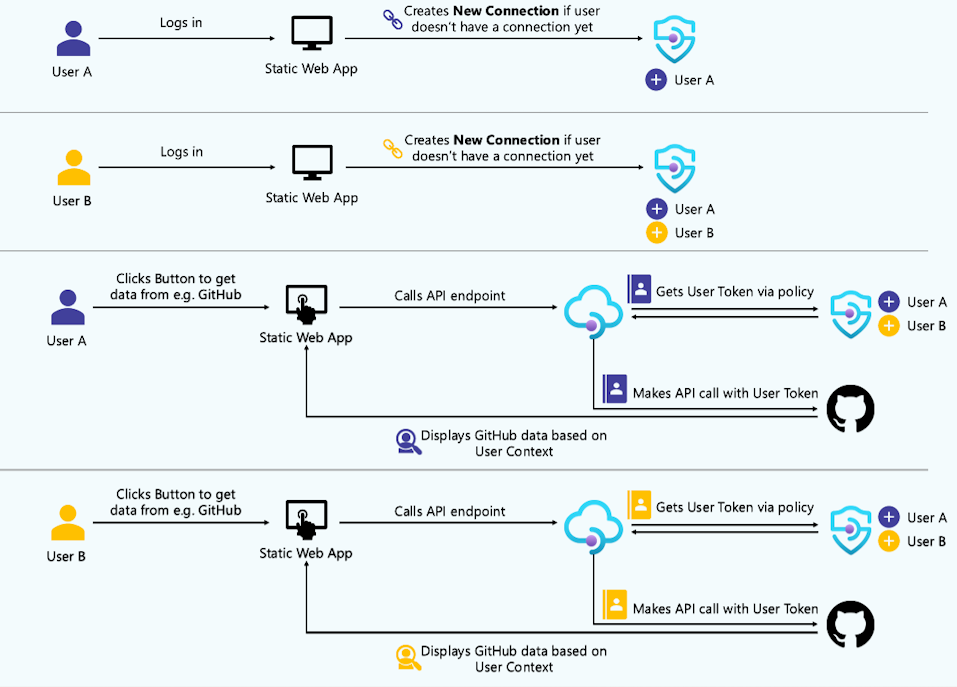

Scenariusz z udziałem (delegowany przez użytkownika)

Aby ułatwić uproszczone uwierzytelnianie dla użytkowników aplikacji klienckich (takich jak statyczne aplikacje internetowe), które komunikują się z backendowymi interfejsami API SaaS wymagającymi kontekstu użytkownika, możesz umożliwić dostęp do połączenia w imieniu użytkownika lub tożsamości grupy Microsoft Entra. W takim przypadku skonfigurowany użytkownik musi się zalogować i wyrazić zgodę tylko raz, a wystąpienie usługi API Management utworzy połączenie i będzie nim zarządzać. Gdy usługa API Management pobiera przychodzące wywołanie, które ma zostać przekazane do usługi zewnętrznej, dołącza token dostępu z połączenia do żądania. Jest to idealne rozwiązanie w przypadku, gdy żądania interfejsu API i odpowiedzi są kierowane do osoby fizycznej (na przykład pobierania informacji o profilu specyficznym dla użytkownika).

Jak skonfigurować menedżera poświadczeń?

Wymagania

Zarządzana tożsamość przypisana przez system musi być włączona dla instancji API Management.

Wystąpienie usługi API Management musi mieć łączność wychodzącą z Internetem na porcie 443 (HTTPS).

Dostępność

Wszystkie warstwy usługi API Management

Nieobsługiwane w bramie hostowanej samodzielnie

Nieobsługiwane w suwerennych chmurach lub w następujących regionach: australiacentral, australiacentral2, indiecentral

Przykłady krok po kroku

- Konfigurowanie menedżera poświadczeń — interfejs API usługi GitHub

- Konfigurowanie menedżera poświadczeń — interfejs API programu Microsoft Graph

- Konfigurowanie menedżera poświadczeń — dostęp delegowany przez użytkownika do interfejsu API zaplecza

Zagadnienia dotyczące zabezpieczeń

Token dostępu i inne tajemnice (na przykład tajemnice klienta) są szyfrowane za pomocą szyfrowania kopertowego i przechowywane w wewnętrznym magazynie wielodostępnym. Dane są szyfrowane przy użyciu protokołu AES-128 przy użyciu klucza unikatowego dla danych. Te klucze są szyfrowane asymetrycznie przy użyciu certyfikatu głównego przechowywanego w usłudze Azure Key Vault i obracane co miesiąc.

Limity

| Zasób | Limit |

|---|---|

| Maksymalna liczba dostawców poświadczeń na instancję usługi | 1000 |

| Maksymalna liczba połączeń na dostawcę poświadczeń | 10,000 |

| Maksymalna liczba zasad dostępu na połączenie | 100 |

| Maksymalna liczba żądań autoryzacji na minutę na połączenie | 250 |

Często zadawane pytania

Kiedy tokeny dostępu są odświeżane?

W przypadku połączenia typu kod autoryzacyjny, tokeny dostępu są odświeżane w następujący sposób:

Po wykonaniu get-authorization-context polityki w czasie wykonywania usługa API Management sprawdza, czy zapisany token dostępu jest prawidłowy. Jeśli token wygasł lub zbliża się do wygaśnięcia, usługa API Management używa tokenu odświeżania do pobrania nowego tokenu dostępu i nowego tokenu odświeżania od skonfigurowanego dostawcy tożsamości. Jeśli token odświeżania wygasł, zostanie zgłoszony błąd, a połączenie musi zostać ponownie uwierzytelnione, zanim będzie działać.

Co się stanie, jeśli tajny klucz klienta wygaśnie u dostawcy tożsamości?

W czasie wykonywania usługa API Management nie może pobrać nowych tokenów i wystąpi błąd.

Jeśli połączenie jest typu kod autoryzacji, tajny klucz klienta musi zostać zaktualizowany na poziomie dostawcy poświadczeń.

Jeśli połączenie jest typu poświadczenia klienta, klucz tajny klienta musi zostać zaktualizowany na poziomie połączenia.

Czy ta funkcja jest obsługiwana przy użyciu usługi API Management działającej wewnątrz sieci wirtualnej?

Tak, o ile łączność wychodząca na porcie 443 jest włączona do usługowego tagu AzureConnectors. Aby uzyskać więcej informacji, zobacz Dokumentacja konfiguracji sieci wirtualnej.

Co się stanie po usunięciu dostawcy poświadczeń?

Wszystkie podstawowe połączenia i zasady dostępu również są usuwane.

Czy tokeny dostępu są buforowane przez usługę API Management?

W warstwach usług klasyczne i v2 token dostępu jest buforowany przez wystąpienie usługi API Management na trzy minuty przed wygaśnięciem tokenu. Jeśli do wygaśnięcia tokenu dostępu pozostały mniej niż trzy minuty, czas w pamięci podręcznej będzie trwał do momentu wygaśnięcia tokenu dostępu.

Tokeny dostępu nie są buforowane w warstwie Zużycie.

Powiązana zawartość

- Konfigurowanie dostawców poświadczeń dla połączeń

- Konfigurowanie i używanie połączenia dla interfejsu API programu Microsoft Graph lub interfejsu API usługi GitHub

- Konfigurowanie połączenia na potrzeby dostępu delegowanego przez użytkownika

- Konfigurowanie wielu połączeń dla dostawcy poświadczeń