Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Aby zabezpieczyć wdrożenie aplikacji z komputera lokalnego, usługa Azure App Service obsługuje dwa typy poświadczeń dla lokalnego wdrożenia usługi Git i wdrożenia FTP/FTPS. Te poświadczenia różnią się od poświadczeń subskrypcji platformy Azure.

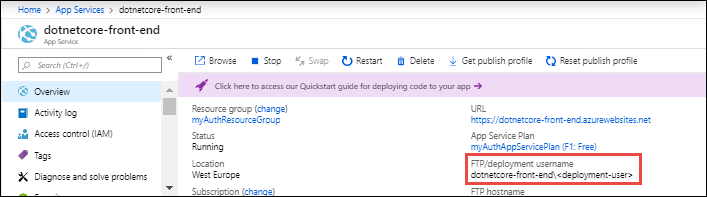

Poświadczenia na poziomie użytkownika: jeden zestaw poświadczeń dla całego konta platformy Azure. Te poświadczenia mogą służyć do wdrażania w usłudze App Service dla dowolnej aplikacji w dowolnej subskrypcji, do których konto platformy Azure ma uprawnienia dostępu. To ustawienie poświadczeń jest ustawieniem domyślnym, który jest wyświetlany w środowisku graficznym portalu, na przykład w obszarze Przegląd i Właściwości w okienku zasobów aplikacji. Gdy użytkownik otrzymuje dostęp do aplikacji za pośrednictwem kontroli dostępu opartej na rolach (RBAC) lub uprawnień współadministratora, może używać poświadczeń na poziomie użytkownika do momentu odwołania dostępu. Nie udostępniaj tych poświadczeń innym użytkownikom platformy Azure.

Poświadczenia na poziomie aplikacji: jeden zestaw poświadczeń dla każdej aplikacji. Te poświadczenia mogą służyć tylko do wdrażania w tej aplikacji. Poświadczenia dla każdej aplikacji są generowane automatycznie podczas tworzenia aplikacji. Nie można ich skonfigurować ręcznie, ale można je zresetować w dowolnym momencie. Aby udzielić użytkownikowi dostępu do poświadczeń na poziomie aplikacji za pośrednictwem kontroli dostępu opartej na rolach, użytkownik musi mieć uprawnienia współautora lub wyższe w aplikacji (w tym wbudowaną rolę Współautor witryny internetowej ). Czytelnicy nie mogą publikować i nie mogą uzyskiwać dostępu do tych poświadczeń.

Uwaga

Po wyłączeniu uwierzytelniania podstawowego nie można wyświetlić ani skonfigurować poświadczeń wdrożenia w Centrum wdrażania.

Konfigurowanie poświadczeń zakresu użytkownika

Uruchom polecenie az webapp deployment user set. Zastąp <username> i <password> nazwą użytkownika i hasłem użytkownika wdrożenia.

- Nazwa użytkownika musi być unikatowa w Azure oraz w przypadku lokalnego wypychania Git nie może zawierać symbolu @.

- Hasło musi mieć długość co najmniej ośmiu znaków, z dwoma z następujących trzech elementów: literami, cyframi i symbolami.

az webapp deployment user set --user-name <username> --password <password>

Dane wyjściowe JSON zawierają hasło jako null.

Używanie poświadczeń na poziomie użytkownika z protokołem FTP/FTPS

Aby uwierzytelnić się na punkcie końcowym FTP/FTPS, używając poświadczeń ograniczonych do użytkownika, Twoja nazwa użytkownika musi mieć następujący format: <app-name>\<user-name>

Ponieważ poświadczenia zakresu użytkownika są połączone z użytkownikiem, a nie z określonym zasobem, nazwa użytkownika musi być w tym formacie, aby kierować akcję logowania do odpowiedniego punktu końcowego aplikacji.

Uzyskiwanie poświadczeń dla zakresu aplikacji

Pobierz poświadczenia zakresu aplikacji za pomocą polecenia az webapp deployment list-publishing-profiles. Na przykład:

az webapp deployment list-publishing-profiles --resource-group <group-name> --name <app-name>

W przypadku lokalnego wdrożenia Git możesz również użyć polecenia az webapp deployment list-publishing-credentials. Gdy używasz tego polecenia, otrzymasz zdalny adres URI Git dla twojej aplikacji, który ma już osadzone poświadczenia zakresu aplikacji. Na przykład:

az webapp deployment list-publishing-credentials --resource-group <group-name> --name <app-name> --query scmUri

Uwaga

Zwrócony zdalny identyfikator URI usługi Git nie zawiera /<app-name>.git na końcu. Po dodaniu zdalnego identyfikatora URI pamiętaj, aby dodać /<app-name>.git, aby uniknąć błędu 22 z git-http-push. Ponadto w przypadku używania git remote add ... za pośrednictwem powłok, które używają znaku dolara do interpolacji zmiennych (takich jak powłoka Bash), należy uniknąć wszelkich logów \$ dolara w nazwie użytkownika lub haśle. Błąd ucieczki tego znaku może spowodować błędy uwierzytelniania.

Resetowanie poświadczeń powiązanych z zakresem aplikacji

Zresetuj poświadczenia w zakresie aplikacji używając polecenia az resource invoke-action.

az resource invoke-action --action newpassword --resource-group <group-name> --name <app-name> --resource-type Microsoft.Web/sites

Wyłączanie uwierzytelniania podstawowego

Zobacz Wyłączanie uwierzytelniania podstawowego we wdrożeniu usługi App Service.

Powiązana treść

Dowiedz się, jak za pomocą tych poświadczeń wdrożyć aplikację z lokalnego narzędzia Git lub przy użyciu protokołu FTP/FTPS.