Integrowanie aplikacji z usługą Azure Virtual Network

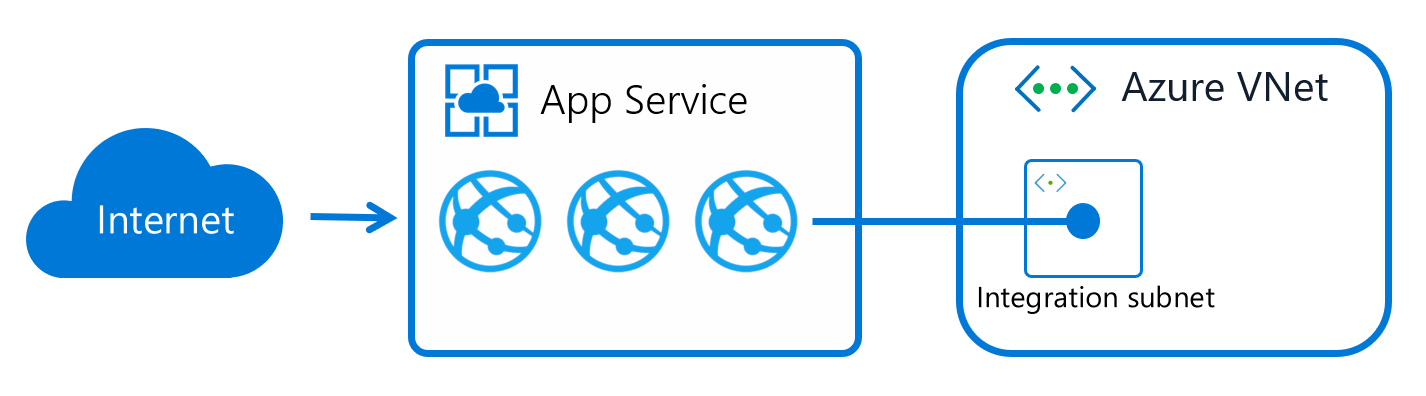

W tym artykule opisano funkcję integracji sieci wirtualnej usługi aplikacja systemu Azure Service oraz sposób konfigurowania jej za pomocą aplikacji w usłudze App Service. Za pomocą sieci wirtualnych platformy Azure można umieścić wiele zasobów platformy Azure w sieci nieinternetowej. Funkcja integracji sieci wirtualnej usługi App Service umożliwia aplikacjom uzyskiwanie dostępu do zasobów w sieci wirtualnej lub za pośrednictwem sieci wirtualnej.

Uwaga

Informacje o integracji sieci wirtualnej wymaganej przez bramę zostały przeniesione do nowej lokalizacji.

Usługa App Service ma dwie odmiany:

- Dedykowane warstwy cenowe obliczeniowe, które obejmują warstwy cenowe Podstawowa, Standardowa, Premium, Premium v2 i Premium w wersji 3.

- Środowisko App Service Environment, które jest wdrażane bezpośrednio w sieci wirtualnej z dedykowaną infrastrukturą pomocniczą i korzysta z warstw cenowych Izolowane i Izolowane w wersji 2.

Funkcja integracji sieci wirtualnej jest używana w warstwach cenowych dedykowanych zasobów obliczeniowych usługi aplikacja systemu Azure Service. Jeśli aplikacja znajduje się w środowisku App Service Environment, jest już zintegrowana z siecią wirtualną i nie wymaga skonfigurowania funkcji integracji sieci wirtualnej w celu uzyskania dostępu do zasobów w tej samej sieci wirtualnej. Aby uzyskać więcej informacji na temat wszystkich funkcji sieciowych, zobacz Funkcje sieciowe usługi App Service.

Integracja z siecią wirtualną zapewnia aplikacji dostęp do zasobów w sieci wirtualnej, ale nie udziela przychodzącego dostępu prywatnego do aplikacji z sieci wirtualnej. Dostęp do lokacji prywatnej odnosi się do udostępniania aplikacji tylko z sieci prywatnej, takiej jak z sieci wirtualnej platformy Azure. Integracja z siecią wirtualną służy tylko do nawiązywania połączeń wychodzących z aplikacji do sieci wirtualnej. Zapoznaj się z prywatnym punktem końcowym, aby uzyskać dostęp prywatny dla ruchu przychodzącego.

Funkcja integracji sieci wirtualnej:

- Wymaga obsługiwanej warstwy cenowej Podstawowa lub Standardowa, Premium, Premium v2, Premium v3 lub Elastic Premium App Service.

- Obsługuje protokoły TCP i UDP.

- Współpracuje z aplikacjami usługi App Service, aplikacjami funkcji i aplikacjami logiki.

Istnieje kilka rzeczy, których integracja z siecią wirtualną nie obsługuje, na przykład:

- Instalowanie dysku.

- Przyłączania do domeny usługi Active Directory systemu Windows Server.

- Netbios.

Integracja sieci wirtualnej obsługuje nawiązywanie połączenia z siecią wirtualną w tym samym regionie. Korzystanie z integracji z siecią wirtualną umożliwia aplikacji dostęp do:

- Zasoby w sieci wirtualnej, z którą się integrujesz.

- Zasoby w sieciach wirtualnych za pomocą komunikacji równorzędnej z siecią wirtualną, z która aplikacja jest zintegrowana z uwzględnieniem globalnych połączeń komunikacji równorzędnej.

- Zasoby w ramach połączeń usługi Azure ExpressRoute.

- Usługi zabezpieczone przez punkt końcowy usługi.

- Prywatne usługi z obsługą punktów końcowych.

W przypadku korzystania z integracji z siecią wirtualną można użyć następujących funkcji sieciowych platformy Azure:

- Sieciowe grupy zabezpieczeń: możesz zablokować ruch wychodzący z sieciową grupą zabezpieczeń używaną w podsieci integracji. Reguły ruchu przychodzącego nie mają zastosowania, ponieważ nie można używać integracji sieci wirtualnej w celu zapewnienia dostępu przychodzącego do aplikacji.

- Tabele tras (UDR): tabelę tras można umieścić w podsieci integracji, aby wysyłać ruch wychodzący, w którym chcesz.

- Brama translatora adresów sieciowych: brama translatora adresów sieciowych umożliwia uzyskanie dedykowanego adresu IP wychodzącego i ograniczenie wyczerpania portów SNAT.

Dowiedz się , jak włączyć integrację sieci wirtualnej.

Jak działa integracja sieci wirtualnej

Aplikacje w usłudze App Service są hostowane na rolach procesów roboczych. Integracja sieci wirtualnej działa przez instalowanie interfejsów wirtualnych w rolach procesów roboczych z adresami w delegowanej podsieci. Używane interfejsy wirtualne nie są zasobami, do których klienci mają bezpośredni dostęp. Ponieważ adres od znajduje się w sieci wirtualnej, może uzyskać dostęp do większości elementów w sieci wirtualnej lub za pośrednictwem sieci wirtualnej, takiej jak maszyna wirtualna w sieci wirtualnej.

Po włączeniu integracji z siecią wirtualną aplikacja wykonuje wywołania wychodzące za pośrednictwem sieci wirtualnej. Adresy wychodzące wymienione w portalu właściwości aplikacji to adresy nadal używane przez aplikację. Jeśli jednak połączenie wychodzące jest do maszyny wirtualnej lub prywatnego punktu końcowego w sieci wirtualnej integracji lub równorzędnej sieci wirtualnej, adres wychodzący jest adresem z podsieci integracji. Prywatny adres IP przypisany do wystąpienia jest uwidaczniany za pośrednictwem zmiennej środowiskowej WEBSITE_PRIVATE_IP.

Po włączeniu całego routingu ruchu cały ruch wychodzący jest wysyłany do sieci wirtualnej. Jeśli cały routing ruchu nie jest włączony, do sieci wirtualnej jest wysyłany tylko ruch prywatny (RFC1918) i punkty końcowe usługi skonfigurowane w podsieci integracji. Ruch wychodzący do Internetu jest kierowany bezpośrednio z aplikacji.

Funkcja integracji sieci wirtualnej obsługuje dwa interfejsy wirtualne na proces roboczy. Dwa interfejsy wirtualne na proces roboczy oznaczają dwie integracje sieci wirtualnej na plan usługi App Service. Innymi słowy, plan usługi App Service może mieć integrację sieci wirtualnej z maksymalnie dwiema podsieciami/sieciami wirtualnymi. Aplikacje w tym samym planie usługi App Service mogą używać tylko jednej integracji sieci wirtualnej z określoną podsiecią, co oznacza, że aplikacja może mieć tylko jedną integrację sieci wirtualnej w danym momencie.

Wymagania dotyczące podsieci

Integracja sieci wirtualnej zależy od dedykowanej podsieci. Podczas tworzenia podsieci podsieć platformy Azure od samego początku zużywa pięć adresów IP. Jeden adres jest używany z podsieci integracji dla każdego wystąpienia planu usługi App Service. W przypadku skalowania aplikacji do czterech wystąpień są używane cztery adresy.

W przypadku skalowania w górę/w dół w rozmiarze wystąpienia ilość adresów IP używanych przez plan usługi App Service jest tymczasowo podwojona podczas wykonywania operacji skalowania. Nowe wystąpienia muszą być w pełni funkcjonalne, zanim istniejące wystąpienia zostaną anulowane. Operacja skalowania wpływa na rzeczywiste, obsługiwane wystąpienia dla danego rozmiaru podsieci. Uaktualnienia platformy wymagają bezpłatnych adresów IP, aby zapewnić, że uaktualnienia mogą wystąpić bez przerw w ruchu wychodzącym. Na koniec po zakończeniu skalowania w górę, w dół lub w operacjach może upłynąć krótki okres czasu przed wydaniem adresów IP. W rzadkich przypadkach ta operacja może potrwać do 12 godzin.

Ponieważ nie można zmienić rozmiaru podsieci po przypisaniu, użyj podsieci, która jest wystarczająco duża, aby dopasować skalę aplikacji do osiągnięcia. Należy również zarezerwować adresy IP dla uaktualnień platformy. Aby uniknąć problemów z pojemnością podsieci, użyj adresu /26 z 64 adresami. Podczas tworzenia podsieci w witrynie Azure Portal w ramach integracji z siecią wirtualną wymagany jest minimalny rozmiar /27 . Jeśli podsieć już istnieje przed zintegrowaniem za pośrednictwem portalu, możesz użyć podsieci /28 .

W przypadku dołączania podsieci z wieloma planami (MPSJ) można dołączyć wiele planów usługi App Service do tej samej podsieci. Wszystkie plany usługi App Service muszą znajdować się w tej samej subskrypcji, ale sieć wirtualna/podsieć mogą znajdować się w innej subskrypcji. Każde wystąpienie z każdego planu usługi App Service wymaga adresu IP z podsieci i do korzystania z mpSJ wymagany jest minimalny rozmiar podsieci /26 . Jeśli planujesz dołączyć wiele i/lub planów na dużą skalę, należy zaplanować obsługę większych zakresów podsieci.

Uwaga

Dołączanie podsieci z wieloma planami jest obecnie dostępne w publicznej wersji zapoznawczej. Podczas korzystania z wersji zapoznawczej należy przestrzegać następujących znanych ograniczeń:

- Minimalne wymaganie dotyczące rozmiaru

/26podsieci nie jest obecnie wymuszane, ale będzie wymuszane w ogólnie dostępnej wersji. Jeśli dołączysz wiele planów do mniejszej podsieci podczas korzystania z wersji zapoznawczej, nadal będą działać, ale nie możesz połączyć dodatkowych planów i jeśli rozłączysz, nie będzie można nawiązać połączenia ponownie. - Obecnie nie ma walidacji, jeśli podsieć ma dostępne adresy IP, więc możesz dołączyć do planu N+1, ale wystąpienia nie otrzymają adresu IP. Dostępne adresy IP można wyświetlić na stronie integracji sieci wirtualnej w witrynie Azure Portal w aplikacjach, które są już połączone z podsiecią.

Limity specyficzne dla kontenerów systemu Windows

Kontenery systemu Windows używają dodatkowego adresu IP dla każdej aplikacji dla każdego wystąpienia planu usługi App Service i należy odpowiednio rozmiesić podsieć. Jeśli na przykład masz 10 wystąpień planu usługi App Service kontenera systemu Windows z czterema uruchomionymi aplikacjami, potrzebujesz 50 adresów IP i dodatkowych adresów, aby obsługiwać skalowanie w poziomie (w/w poziomie).

Przykładowe obliczenie:

Dla każdego wystąpienia planu usługi App Service potrzebne są: 4 aplikacje kontenera systemu Windows = 4 adresy IP 1 adres IP na wystąpienie planu usługi App Service 4 + 1 = 5 adresów IP

W przypadku 10 wystąpień: 5 x 10 = 50 adresów IP na plan usługi App Service

Ponieważ masz 1 plan usługi App Service, 1 x 50 = 50 adresów IP.

Ponadto liczba rdzeni dostępnych w używanej warstwie procesu roboczego jest ograniczona. Każdy rdzeń dodaje trzy jednostki sieciowe. Sam proces roboczy używa jednej jednostki, a każde połączenie sieci wirtualnej używa jednej jednostki. Pozostałe jednostki mogą być używane dla aplikacji.

Przykładowe obliczenie:

Wystąpienie planu usługi App Service z czterema uruchomionymi aplikacjami i korzystaniem z integracji z siecią wirtualną. Aplikacje są połączone z dwiema różnymi podsieciami (połączenia sieci wirtualnej). Ta konfiguracja wymaga siedmiu jednostek sieciowych (1 proces roboczy + 2 połączenia + 4 aplikacje). Minimalny rozmiar uruchamiania tej konfiguracji to I2v2 (cztery rdzenie x 3 jednostki = 12 jednostek).

Za pomocą protokołu I1v2 można uruchamiać maksymalnie cztery aplikacje przy użyciu tego samego połączenia (1) lub 3 aplikacji przy użyciu 2 połączeń.

Uprawnienia

Musisz mieć co najmniej następujące uprawnienia kontroli dostępu opartej na rolach w podsieci lub na wyższym poziomie, aby skonfigurować integrację sieci wirtualnej za pośrednictwem witryny Azure Portal, interfejsu wiersza polecenia lub podczas bezpośredniego ustawiania virtualNetworkSubnetId właściwości lokacji:

| Akcja | opis |

|---|---|

| Microsoft.Network/virtualNetworks/read | Odczytywanie definicji sieci wirtualnej |

| Microsoft.Network/virtualNetworks/subnets/read | Odczytywanie definicji podsieci sieci wirtualnej |

| Microsoft.Network/virtualNetworks/subnets/join/action | Dołącza do sieci wirtualnej |

Jeśli sieć wirtualna znajduje się w innej subskrypcji niż aplikacja, musisz upewnić się, że subskrypcja z siecią wirtualną jest zarejestrowana dla Microsoft.Web dostawcy zasobów. Możesz jawnie zarejestrować dostawcę , postępując zgodnie z tą dokumentacją, ale także automatycznie rejestruje się podczas tworzenia pierwszej aplikacji internetowej w ramach subskrypcji.

Trasy

Możesz kontrolować ruch przechodzący przez integrację z siecią wirtualną. Podczas konfigurowania integracji z siecią wirtualną należy wziąć pod uwagę trzy typy routingu. Routing aplikacji definiuje ruch kierowany z aplikacji i do sieci wirtualnej. Routing konfiguracji wpływa na operacje wykonywane przed uruchomieniem aplikacji lub podczas jej uruchamiania. Przykładami są ustawienia ściągania obrazu kontenera i aplikacji z odwołaniem do usługi Key Vault. Routing sieciowy to możliwość obsługi ruchu zarówno aplikacji, jak i konfiguracji z sieci wirtualnej i wychodzącej.

Za pomocą opcji routingu aplikacji lub routingu konfiguracji można skonfigurować ruch wysyłany za pośrednictwem integracji z siecią wirtualną. Ruch podlega routingowi sieciowemu tylko wtedy, gdy jest wysyłany za pośrednictwem integracji z siecią wirtualną.

Marszruta zgłoszenia

Routing aplikacji ma zastosowanie do ruchu wysyłanego z aplikacji po jego uruchomieniu. Zobacz routing konfiguracji dla ruchu podczas uruchamiania. Podczas konfigurowania routingu aplikacji można kierować cały ruch lub tylko ruch prywatny (znany również jako ruch RFC1918 ) do sieci wirtualnej. To zachowanie można skonfigurować za pomocą ustawienia ruchu internetowego dla ruchu wychodzącego. Jeśli routing ruchu wychodzącego z Internetu jest wyłączony, aplikacja kieruje tylko ruch prywatny do sieci wirtualnej. Jeśli chcesz kierować cały ruch aplikacji wychodzącej do sieci wirtualnej, upewnij się, że wychodzący ruch internetowy jest włączony.

- Tylko ruch skonfigurowany w routingu aplikacji lub konfiguracji podlega sieciowym grupom zabezpieczeń i trasom zdefiniowanym przez użytkownika, które są stosowane do podsieci integracji.

- Po włączeniu routingu ruchu wychodzącego z Internetu adres źródłowy dla ruchu wychodzącego z aplikacji jest nadal jednym z adresów IP wymienionych we właściwościach aplikacji. Jeśli kierujesz ruch przez zaporę lub bramę translatora adresów sieciowych, źródłowy adres IP pochodzi z tej usługi.

Dowiedz się , jak skonfigurować routing aplikacji.

Uwaga

Łączność wychodząca SMTP (port 25) jest obsługiwana w przypadku usługi App Service, gdy ruch SMTP jest kierowany przez integrację sieci wirtualnej. Możliwość obsługi jest określana przez ustawienie w subskrypcji, w której jest wdrażana sieć wirtualna. W przypadku sieci wirtualnych/podsieci utworzonych przed 1. W sierpniu 2022 r. należy zainicjować tymczasową zmianę konfiguracji w sieci wirtualnej/podsieci, aby ustawienie było synchronizowane z subskrypcji. Przykładem może być dodanie tymczasowej podsieci, tymczasowe skojarzenie/skojarzenie sieciowej grupy zabezpieczeń lub tymczasowe skonfigurowanie punktu końcowego usługi. Aby uzyskać więcej informacji, zobacz Rozwiązywanie problemów z łącznością wychodzącą SMTP na platformie Azure.

Routing konfiguracji

W przypadku korzystania z integracji z siecią wirtualną można skonfigurować sposób zarządzania częściami ruchu konfiguracyjnego. Domyślnie ruch konfiguracyjny przechodzi bezpośrednio przez trasę publiczną, ale dla wymienionych poszczególnych składników można aktywnie skonfigurować go do kierowania za pośrednictwem integracji sieci wirtualnej.

Udział zawartości

Udostępnianie własnego magazynu dla zawartości często używanej w usłudze Functions, w której udział zawartości jest konfigurowany jako część aplikacji usługi Functions.

Aby kierować ruch współużytkowania zawartości za pośrednictwem integracji z siecią wirtualną, należy upewnić się, że ustawienie routingu jest skonfigurowane. Dowiedz się , jak skonfigurować routing udziału zawartości.

Oprócz konfigurowania routingu należy również upewnić się, że każda zapora lub sieciowa grupa zabezpieczeń skonfigurowana w ruchu z podsieci zezwala na ruch do portu 443 i 445.

Ściąganie obrazu kontenera

W przypadku korzystania z kontenerów niestandardowych można ściągnąć kontener za pośrednictwem integracji z siecią wirtualną. Aby skierować ruch ściągnięcia kontenera przez integrację z siecią wirtualną, należy upewnić się, że ustawienie routingu jest skonfigurowane. Dowiedz się , jak skonfigurować routing ściągania obrazu.

Tworzenie/przywracanie kopii zapasowych

Usługa App Service ma wbudowaną kopię zapasową/przywracanie, ale jeśli chcesz utworzyć kopię zapasową na własnym koncie magazynu, możesz użyć niestandardowej funkcji tworzenia/przywracania kopii zapasowej. Jeśli chcesz kierować ruch do konta magazynu za pośrednictwem integracji z siecią wirtualną, musisz skonfigurować ustawienie trasy. Tworzenie kopii zapasowej bazy danych nie jest obsługiwane za pośrednictwem integracji z siecią wirtualną.

Ustawienia aplikacji korzystające z odwołań usługi Key Vault

Ustawienia aplikacji korzystające z odwołań usługi Key Vault próbują uzyskać wpisy tajne w ramach trasy publicznej. Jeśli usługa Key Vault blokuje ruch publiczny, a aplikacja korzysta z integracji z siecią wirtualną, podjęto próbę uzyskania wpisów tajnych za pośrednictwem integracji z siecią wirtualną.

Uwaga

- Konfigurowanie certyfikatów SSL/TLS z prywatnych magazynów kluczy nie jest obecnie obsługiwane.

- Dzienniki usługi App Service do prywatnych kont magazynu nie są obecnie obsługiwane. Zalecamy używanie rejestrowania diagnostycznego i zezwalanie na zaufane usługi dla konta magazynu.

Ustawienia aplikacji routingu

Usługa App Service ma istniejące ustawienia aplikacji do konfigurowania routingu aplikacji i konfiguracji. Właściwości witryny zastępują ustawienia aplikacji, jeśli oba te ustawienia istnieją. Właściwości lokacji mają zaletę inspekcji za pomocą usługi Azure Policy i weryfikowania w momencie konfiguracji. Zalecamy używanie właściwości witryny.

Nadal możesz użyć istniejącego WEBSITE_VNET_ROUTE_ALL ustawienia aplikacji, aby skonfigurować routing aplikacji.

Ustawienia aplikacji istnieją również dla niektórych opcji routingu konfiguracji. Te ustawienia aplikacji mają nazwy WEBSITE_CONTENTOVERVNET i WEBSITE_PULL_IMAGE_OVER_VNET.

Routing sieciowy

Tabele tras umożliwiają kierowanie ruchu wychodzącego z aplikacji bez ograniczeń. Typowe miejsca docelowe mogą obejmować urządzenia zapory lub bramy. Możesz również użyć sieciowej grupy zabezpieczeń do blokowania ruchu wychodzącego do zasobów w sieci wirtualnej lub w Internecie. Sieciowa grupa zabezpieczeń, która ma zastosowanie do podsieci integracji, jest w mocy niezależnie od wszystkich tabel tras zastosowanych do podsieci integracji.

Tabele tras i sieciowe grupy zabezpieczeń mają zastosowanie tylko do ruchu kierowanego przez integrację sieci wirtualnej. Aby uzyskać szczegółowe informacje, zobacz Routing i routing konfiguracji aplikacji. Trasy nie mają zastosowania do odpowiedzi z przychodzących żądań aplikacji i reguł ruchu przychodzącego w sieciowej grupie zabezpieczeń nie mają zastosowania do aplikacji. Integracja z siecią wirtualną wpływa tylko na ruch wychodzący z aplikacji. Aby kontrolować ruch przychodzący do aplikacji, użyj funkcji ograniczeń dostępu lub prywatnych punktów końcowych.

Podczas konfigurowania sieciowych grup zabezpieczeń lub tabel tras, które mają zastosowanie do ruchu wychodzącego, należy wziąć pod uwagę zależności aplikacji. Zależności aplikacji obejmują punkty końcowe, których aplikacja potrzebuje podczas wykonywania. Oprócz interfejsów API i usług wywoływanych przez aplikację te punkty końcowe mogą być również punktami końcowymi pochodnymi, takimi jak lista odwołania certyfikatów (CRL), sprawdź punkty końcowe i punkt końcowy tożsamości/uwierzytelniania, na przykład Identyfikator entra firmy Microsoft. Jeśli używasz ciągłego wdrażania w usłudze App Service, może być również konieczne zezwolenie na punkty końcowe w zależności od typu i języka. W szczególności w przypadku ciągłego wdrażania systemu Linux należy zezwolić na usługę oryx-cdn.microsoft.io:443. W przypadku języka Python należy dodatkowo zezwolić na korzystanie z files.pythonhosted.orgprogramu . pypi.org

Jeśli chcesz kierować ruch wychodzący lokalnie, możesz użyć tabeli tras do wysyłania ruchu wychodzącego do bramy usługi Azure ExpressRoute. Jeśli kierujesz ruch do bramy, ustaw trasy w sieci zewnętrznej, aby wysyłać odpowiedzi z powrotem. Trasy protokołu BGP (Border Gateway Protocol) wpływają również na ruch aplikacji. Jeśli masz trasy protokołu BGP z bramy usługi ExpressRoute, będzie to miało wpływ na ruch wychodzący aplikacji. Podobnie jak trasy zdefiniowane przez użytkownika, trasy protokołu BGP wpływają na ruch zgodnie z ustawieniem zakresu routingu.

Punkty końcowe usługi

Integracja z siecią wirtualną umożliwia dostęp do usług platformy Azure, które są zabezpieczone za pomocą punktów końcowych usługi. Aby uzyskać dostęp do usługi zabezpieczonej przez punkt końcowy usługi, wykonaj następujące kroki:

- Skonfiguruj integrację sieci wirtualnej z aplikacją internetową, aby nawiązać połączenie z określoną podsiecią na potrzeby integracji.

- Przejdź do usługi docelowej i skonfiguruj punkty końcowe usługi względem podsieci integracji.

Prywatne punkty końcowe

Jeśli chcesz wykonywać wywołania prywatnych punktów końcowych, upewnij się, że wyszukiwania DNS są rozpoznawane jako prywatny punkt końcowy. To zachowanie można wymusić na jeden z następujących sposobów:

- Integracja ze strefami prywatnymi usługi Azure DNS. Gdy sieć wirtualna nie ma niestandardowego serwera DNS, integracja odbywa się automatycznie, gdy strefy są połączone z siecią wirtualną.

- Zarządzaj prywatnym punktem końcowym na serwerze DNS używanym przez aplikację. Aby zarządzać konfiguracją, musisz znać prywatny adres IP punktu końcowego. Następnie wskaż punkt końcowy, do którego próbujesz uzyskać dostęp do tego adresu przy użyciu rekordu A.

- Skonfiguruj własny serwer DNS, aby przekazywać dalej do stref prywatnych usługi Azure DNS.

Strefy prywatne w usłudze Azure DNS

Po zintegrowaniu aplikacji z siecią wirtualną używa tego samego serwera DNS, z którego skonfigurowano sieć wirtualną. Jeśli nie określono niestandardowego systemu DNS, używa domyślnego systemu DNS platformy Azure i wszystkich stref prywatnych połączonych z siecią wirtualną.

Ograniczenia

Istnieją pewne ograniczenia dotyczące korzystania z integracji z siecią wirtualną:

- Ta funkcja jest dostępna we wszystkich wdrożeniach usługi App Service w warstwie Premium w wersji 2 i Premium w wersji 3. Jest ona również dostępna w warstwie Podstawowa i Standardowa, ale tylko z nowszych wdrożeń usługi App Service. Jeśli korzystasz ze starszego wdrożenia, możesz użyć tej funkcji tylko z planu usługi App Service w wersji Premium w wersji 2. Jeśli chcesz upewnić się, że możesz użyć funkcji w planie usługi App Service w warstwie Podstawowa lub Standardowa, utwórz aplikację w planie usługi App Service w wersji Premium w wersji 3. Te plany są obsługiwane tylko w przypadku naszych najnowszych wdrożeń. Możesz skalować w dół, jeśli chcesz po utworzeniu planu.

- Ta funkcja nie jest dostępna dla aplikacji planu izolowanego w środowisku App Service Environment.

- Nie można uzyskać dostępu do zasobów między połączeniami komunikacji równorzędnej z klasycznymi sieciami wirtualnymi.

- Ta funkcja wymaga nieużywanej podsieci, która jest blokiem IPv4

/28lub większym w sieci wirtualnej usługi Azure Resource Manager. Program MPSJ wymaga bloku lub większego/26. - Aplikacja i sieć wirtualna muszą być w tym samym regionie.

- Sieć wirtualna integracji nie może mieć zdefiniowanych przestrzeni adresowych IPv6.

- Podsieć integracji nie może mieć włączonych zasad punktu końcowego usługi.

- Nie można usunąć sieci wirtualnej ze zintegrowaną aplikacją. Usuń integrację przed usunięciem sieci wirtualnej.

- Nie można mieć więcej niż dwóch integracji sieci wirtualnych na plan usługi App Service. Wiele aplikacji w tym samym planie usługi App Service może korzystać z tej samej integracji sieci wirtualnej.

- Nie można zmienić subskrypcji aplikacji ani planu, gdy istnieje aplikacja korzystająca z integracji z siecią wirtualną.

Dostęp do zasobów lokalnych

Aby funkcja integracji sieci wirtualnej była dostępna za pośrednictwem sieci wirtualnej do zasobów lokalnych, nie jest wymagana żadna dodatkowa konfiguracja. Wystarczy połączyć sieć wirtualną z zasobami lokalnymi przy użyciu usługi ExpressRoute lub sieci VPN typu lokacja-lokacja.

Komunikacja równorzędna

Jeśli używasz komunikacji równorzędnej z integracją z siecią wirtualną, nie musisz wykonywać więcej konfiguracji.

Zarządzanie integracją sieci wirtualnej

Połączenie i rozłączanie z siecią wirtualną jest na poziomie aplikacji. Operacje, które mogą mieć wpływ na integrację sieci wirtualnej w wielu aplikacjach, są na poziomie planu usługi App Service. W portalu integracji sieci wirtualnej sieci>wirtualnej aplikacji >możesz uzyskać szczegółowe informacje na temat sieci wirtualnej. Podobne informacje można wyświetlić na poziomie planu usługi App Service w portalu integracji sieci wirtualnej sieci>wirtualnej usługi App Service.>

W widoku aplikacji wystąpienia integracji sieci wirtualnej możesz odłączyć aplikację od sieci wirtualnej i skonfigurować routing aplikacji. Aby odłączyć aplikację od sieci wirtualnej, wybierz pozycję Rozłącz. Aplikacja zostanie ponownie uruchomiona po rozłączeniu się z siecią wirtualną. Rozłączanie nie zmienia sieci wirtualnej. Podsieć nie jest usuwana. Jeśli chcesz usunąć sieć wirtualną, najpierw odłącz aplikację od sieci wirtualnej.

Prywatny adres IP przypisany do wystąpienia jest uwidaczniany za pośrednictwem zmiennej środowiskowej WEBSITE_PRIVATE_IP. Interfejs użytkownika konsoli Kudu pokazuje również listę zmiennych środowiskowych dostępnych dla aplikacji internetowej. Ten adres IP jest przypisywany z zakresu adresów zintegrowanej podsieci. Ten adres IP jest używany przez aplikację internetową do łączenia się z zasobami za pośrednictwem sieci wirtualnej platformy Azure.

Uwaga

Wartość WEBSITE_PRIVATE_IP jest powiązana ze zmianą. Jednak będzie to adres IP w zakresie adresów podsieci integracji, więc musisz zezwolić na dostęp z całego zakresu adresów.

Szczegóły cennika

Funkcja integracji sieci wirtualnej nie ma dodatkowych opłat za korzystanie poza opłatami za warstwę cenową planu usługi App Service.

Rozwiązywanie problemów

Ta funkcja jest łatwa do skonfigurowania, ale nie oznacza to, że środowisko jest bezpłatne. Jeśli wystąpią problemy z uzyskiwaniem dostępu do żądanego punktu końcowego, możesz wykonać różne kroki w zależności od obserwowanych elementów. Aby uzyskać więcej informacji, zobacz Przewodnik rozwiązywania problemów z integracją sieci wirtualnej.

Uwaga

- Integracja sieci wirtualnej nie jest obsługiwana w scenariuszach narzędzia Docker Compose w usłudze App Service.

- Ograniczenia dostępu nie mają zastosowania do ruchu przechodzącego przez prywatny punkt końcowy.

Usuwanie planu usługi App Service lub aplikacji przed odłączeniem integracji z siecią

Jeśli aplikacja lub plan usługi App Service zostały usunięte bez uprzedniego rozłączenia integracji z siecią wirtualną, nie można wykonać żadnych operacji aktualizacji/usuwania w sieci wirtualnej lub podsieci, która została użyta do integracji z usuniętym zasobem. Delegowanie podsieci "Microsoft.Web/serverFarms" pozostaje przypisane do podsieci i uniemożliwia operacje aktualizacji i usuwania.

Aby ponownie zaktualizować/usunąć podsieć lub sieć wirtualną, należy ponownie utworzyć integrację sieci wirtualnej, a następnie rozłączyć ją:

- Utwórz ponownie plan usługi App Service i aplikację (należy używać dokładnie tej samej nazwy aplikacji internetowej co poprzednio).

- Przejdź do obszaru Sieć w aplikacji w witrynie Azure Portal i skonfiguruj integrację sieci wirtualnej.

- Po skonfigurowaniu integracji z siecią wirtualną wybierz przycisk "Rozłącz".

- Usuń plan usługi App Service lub aplikację.

- Zaktualizuj/usuń podsieć lub sieć wirtualną.

Jeśli po wykonaniu tych kroków nadal występują problemy z integracją sieci wirtualnej, skontaktuj się z pomoc techniczna firmy Microsoft.