Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

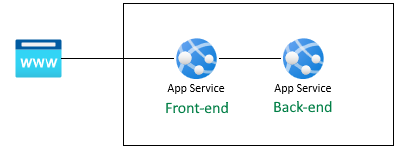

Usługa Azure App Service oferuje wysoce skalowalną i samonaprawialną usługę hostingu w Internecie. Usługa App Service ma wbudowaną obsługę uwierzytelniania i autoryzacji użytkownika. Ten samouczek przedstawia sposób zabezpieczania aplikacji za pomocą uwierzytelniania i autoryzacji usługi App Service. Używa Express.js z frontonem widoków. Usługa App Service obsługuje uwierzytelnianie i autoryzację dla wszystkich środowisk językowych. Aby dowiedzieć się, jak zastosować go do preferowanego języka, wykonaj czynności opisane w tym samouczku.

Usługa Azure App Service oferuje wysoce skalowalną, samonastosową usługę hostingu internetowego przy użyciu systemu operacyjnego Linux. Usługa App Service ma wbudowaną obsługę uwierzytelniania i autoryzacji użytkownika. Ten samouczek przedstawia sposób zabezpieczania aplikacji za pomocą uwierzytelniania i autoryzacji usługi App Service. Używa Express.js z frontonem widoków. Usługa App Service obsługuje uwierzytelnianie i autoryzację dla wszystkich środowisk językowych. Aby dowiedzieć się, jak zastosować go do preferowanego języka, wykonaj czynności opisane w tym samouczku.

Uwierzytelnianie w tej procedurze jest udostępniane w warstwie platformy hostingowej przez usługę Azure App Service. Należy wdrożyć aplikację front-endu i back-endu oraz skonfigurować uwierzytelnianie dla tej aplikacji internetowej, aby aplikacja działała prawidłowo.

Po ukończeniu tego scenariusza przejdź do następnego samouczka, aby dowiedzieć się, jak połączyć się z usługami platformy Azure jako uwierzytelniony użytkownik. Typowe scenariusze obejmują uzyskiwanie dostępu do usługi Azure Storage lub bazy danych jako użytkownika, który ma określone możliwości lub dostęp do określonych tabel lub plików.

W tym samouczku nauczysz się następujących rzeczy:

- Włączanie wbudowanego uwierzytelniania i autoryzacji

- Zabezpieczanie aplikacji przed nieuwierzytelnionymi żądaniami

- Używanie identyfikatora Entra firmy Microsoft jako dostawcy tożsamości

- Uzyskiwanie dostępu do zdalnej aplikacji w imieniu zalogowanego użytkownika

- Zabezpieczanie wywołań między usługami, korzystając z uwierzytelniania przy użyciu tokenów

- Używanie tokenów dostępu z poziomu kodu serwera

Wymagania wstępne

Jeśli nie masz jeszcze konta platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

Używaj środowiska Bash w Azure Cloud Shell. Aby uzyskać więcej informacji, zobacz Rozpoczynanie pracy z usługą Azure Cloud Shell.

Jeśli wolisz uruchamiać polecenia referencyjne interfejsu wiersza polecenia lokalnie, zainstaluj interfejs wiersza polecenia platformy Azure. Jeśli korzystasz z systemu Windows lub macOS, rozważ uruchomienie interfejsu wiersza polecenia platformy Azure w kontenerze Docker. Aby uzyskać więcej informacji, zobacz Jak uruchomić interfejs wiersza polecenia platformy Azure w kontenerze platformy Docker.

Jeśli korzystasz z instalacji lokalnej, zaloguj się do interfejsu wiersza polecenia platformy Azure za pomocą polecenia az login. Aby ukończyć proces uwierzytelniania, wykonaj kroki wyświetlane w terminalu. Aby uzyskać inne opcje logowania, zobacz Uwierzytelnianie na platformie Azure przy użyciu interfejsu wiersza polecenia platformy Azure.

Zainstaluj rozszerzenie Azure CLI przy pierwszym użyciu, gdy pojawi się monit. Aby uzyskać więcej informacji na temat rozszerzeń, zobacz Używanie rozszerzeń i zarządzanie nimi za pomocą interfejsu wiersza polecenia platformy Azure.

Uruchom polecenie az version, aby znaleźć zainstalowane wersje i biblioteki zależne. Aby uaktualnić do najnowszej wersji, uruchom polecenie az upgrade.

Pobieranie profilu użytkownika

Aplikacja front-end jest skonfigurowana do bezpiecznego korzystania z interfejsu API back-end. Aplikacja front-end udostępnia logowanie Microsoft dla użytkownika, a następnie umożliwia użytkownikowi uzyskanie fałszywego profilu z zaplecza. W tym samouczku użyto fałszywego profilu, aby uprościć kroki potrzebne do ukończenia scenariusza.

Przed uruchomieniem kodu źródłowego na frontendzie, usługa App Service dodaje uwierzytelnione accessToken z nagłówka usługi App Service x-ms-token-aad-access-token. Kod źródłowy front-endu uzyskuje dostęp do accessToken, a następnie wysyła go do serwera zaplecza. Serwer frontonu wysyła token jako bearerToken, aby bezpiecznie uzyskać dostęp do zaplecza API. Serwer back-end weryfikuje bearerToken przed przekazaniem go do kodu źródłowego back-end. Po odebraniu kodu źródłowego zaplecza bearerTokenmożna go użyć.

W następnym samouczku z tej serii bearerToken element zostaje zastąpiony przez token, który umożliwia dostęp do Microsoft Graph API. Interfejs API programu Microsoft Graph zwraca informacje o profilu użytkownika.

Klonowanie przykładowej aplikacji

W usłudze Azure Cloud Shell uruchom następujące polecenie, aby sklonować przykładowe repozytorium.

git clone https://github.com/Azure-Samples/js-e2e-web-app-easy-auth-app-to-app

Tworzenie i wdrażanie aplikacji

Utwórz grupę zasobów, plan aplikacji internetowej i aplikację internetową, a następnie wdróż je w jednym kroku.

Przejdź do

frontendkatalogu aplikacji internetowej.cd js-e2e-web-app-easy-auth-app-to-app/frontendUtwórz i wdróż aplikację internetową front-end za pomocą polecenia az webapp up. Nazwa aplikacji internetowej musi być globalnie unikatowa. Zastąp ciąg

<front-end-app-name>unikatową nazwą.az webapp up --resource-group myAuthResourceGroup --name <front-end-app-name> --plan myPlan --sku FREE --os-type Windows --location "West Europe" --runtime "NODE:24LTS"Przejdź do

backendkatalogu aplikacji internetowej.cd ../backendWdróż aplikację typu back-end do tej samej grupy zasobów i planu aplikacji. Nazwa aplikacji internetowej musi być globalnie unikatowa. Zastąp

<back-end-app-name>ciąg unikatowymi literami i cyframi.az webapp up --resource-group myAuthResourceGroup --name <back-end-app-name> --plan myPlan --os-type Windows --location "West Europe" --runtime "NODE:24LTS"

Przejdź do

frontendkatalogu aplikacji internetowej.cd frontendUtwórz i wdróż aplikację internetową front-end za pomocą polecenia az webapp up. Nazwa aplikacji internetowej musi być globalnie unikatowa. Zastąp

<front-end-app-name>ciąg unikatowymi literami i cyframi.az webapp up --resource-group myAuthResourceGroup --name <front-end-app-name> --plan myPlan --sku FREE --location "West Europe" --os-type Linux --runtime "NODE:24-lts"Przejdź do

backendkatalogu aplikacji internetowej.cd ../backendWdróż aplikację typu back-end do tej samej grupy zasobów i planu aplikacji. Nazwa aplikacji internetowej musi być globalnie unikatowa. Zastąp

<back-end-app-name>ciąg unikatowymi literami i cyframi.az webapp up --resource-group myAuthResourceGroup --name <back-end-app-name> --plan myPlan --sku FREE --location "West Europe" --runtime "NODE:24-lts"

Konfigurowanie ustawienia aplikacji

Aplikacja front-endowa musi znać adres URL aplikacji backendowej dla żądań API. Użyj następującego polecenia interfejsu wiersza polecenia platformy Azure, aby skonfigurować ustawienie aplikacji. Adres URL powinien mieć wartość https://<back-end-app-name>.azurewebsites.net.

az webapp config appsettings set --resource-group myAuthResourceGroup --name <front-end-app-name> --settings BACKEND_URL="https://<back-end-app-name>.azurewebsites.net"

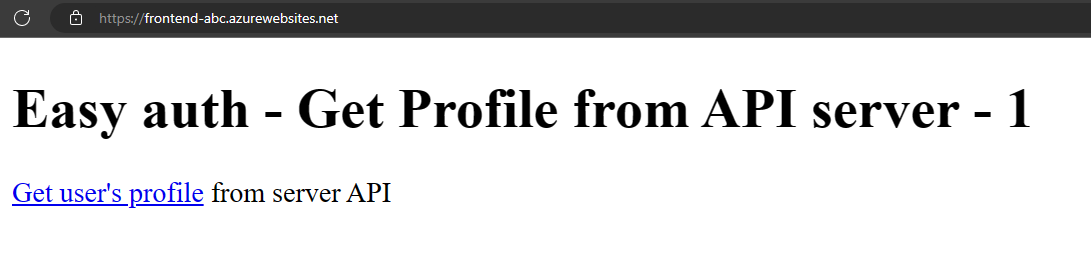

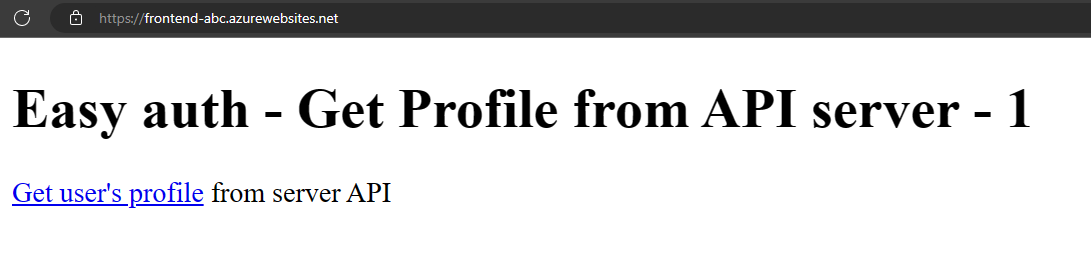

Front-end wywołuje back-end

Przejdź do aplikacji front-endowej i zwróć fałszywy profil z zaplecza. Ta akcja sprawdza, czy frontend pomyślnie wysyła żądanie profilu z backendu, a backend zwraca profil.

Otwórz aplikację webową front-end w przeglądarce:

https://<front-end-app-name>.azurewebsites.net.

Wybierz link Pobierz profil użytkownika .

Wyświetl fałszywy profil zwrócony z aplikacji internetowej zaplecza.

Wartość

withAuthenticationfalse wskazuje, że uwierzytelnianie nie zostało jeszcze skonfigurowane.

Konfigurowanie uwierzytelniania

W tej sekcji włącz uwierzytelnianie i autoryzację dla dwóch aplikacji internetowych. W tym samouczku użyto identyfikatora Entra firmy Microsoft jako dostawcy tożsamości.

Skonfigurujesz również aplikację frontonu w taki sposób, aby:

- Udzielanie aplikacji front-end dostępu do aplikacji back-end

- Skonfigurowanie usługi App Service do zwracania tokenu nadającego się do użycia

- Użyj tokenu w swoim kodzie

Aby uzyskać więcej informacji, zobacz Configure Microsoft Entra authentication for your App Services application (Konfigurowanie uwierzytelniania entra firmy Microsoft dla aplikacji usługi App Services).

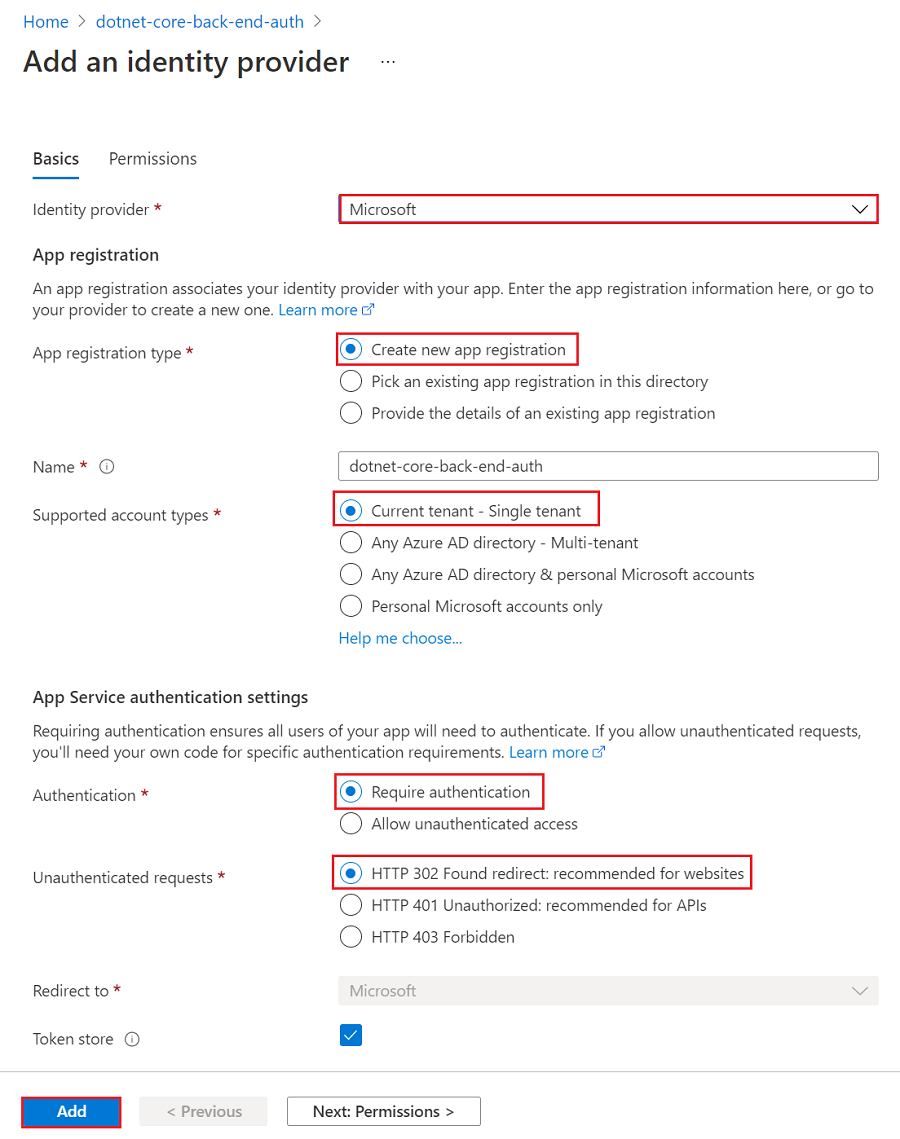

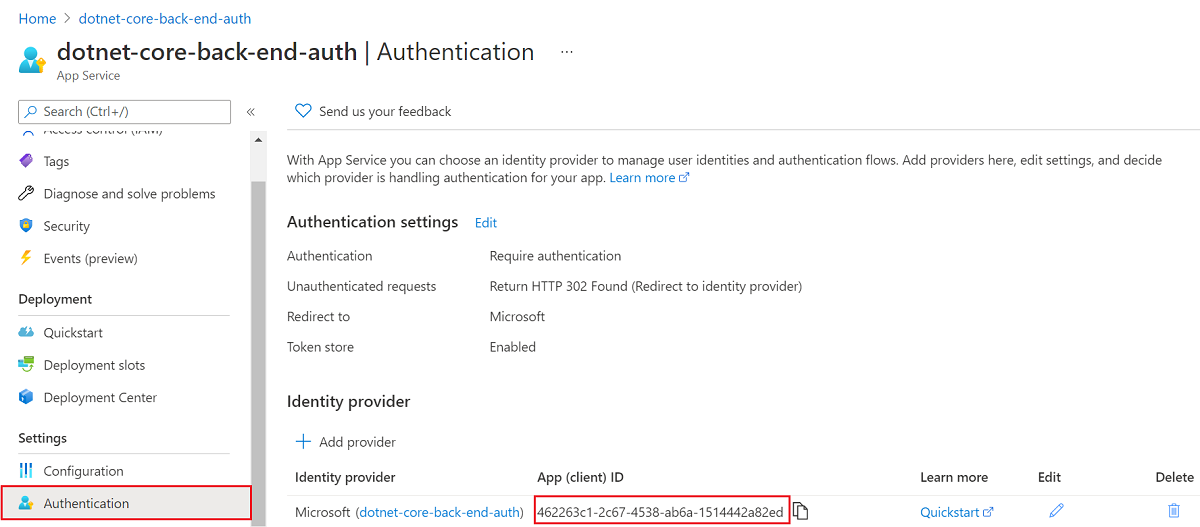

Włączanie uwierzytelniania i autoryzacji dla aplikacji zaplecza

W witrynie Azure Portal wyszukaj i wybierz pozycję Grupy zasobów.

W Grupach zasobów znajdź i wybierz swoją grupę zasobów. W obszarze Przegląd wybierz aplikację zaplecza.

W menu po lewej stronie aplikacji zaplecza wybierz pozycję Ustawienia>, Uwierzytelnianie, a następnie wybierz pozycję Dodaj dostawcę tożsamości.

Na stronie Dodawanie dostawcy tożsamości w polu Dostawca tożsamości wybierz pozycję Microsoft , aby zalogować się przy użyciu tożsamości firmy Microsoft i firmy Microsoft Entra.

Wybierz wartość wygaśnięcia tajnego klucza klienta.

W przypadku innych wartości zaakceptuj ustawienia domyślne i wybierz pozycję Dodaj.

Otwiera się strona Uwierzytelniania. Skopiuj identyfikator klienta aplikacji Microsoft Entra do Notatnika. Ta wartość będzie potrzebna później.

Jeśli zatrzymasz się tutaj, masz niezależną aplikację, której uwierzytelnianie i autoryzację zabezpiecza App Service. W pozostałych sekcjach pokazano, jak zabezpieczyć rozwiązanie dla wielu aplikacji przez przekazywanie uwierzytelnionego użytkownika z front-endu do back-endu.

Włącz uwierzytelnianie i autoryzację dla front-endowej aplikacji

W witrynie Azure Portal wyszukaj i wybierz pozycję Grupy zasobów.

W Grupach zasobów znajdź i wybierz swoją grupę zasobów. W sekcji Przegląd wybierz aplikację front-end.

W menu po lewej aplikacji frontendowej wybierz pozycję ustawienia, a następnie wybierz >, a potem wybierz pozycję Dodaj dostawcę tożsamości.

Na stronie Dodawanie dostawcy tożsamości w polu Dostawca tożsamości wybierz pozycję Microsoft , aby zalogować się przy użyciu tożsamości firmy Microsoft i firmy Microsoft Entra.

Wybierz wartość wygaśnięcia tajnego klucza klienta. W przypadku innych wartości zaakceptuj ustawienia domyślne i wybierz pozycję Dodaj.

Otwiera się strona Uwierzytelniania. Skopiuj identyfikator klienta aplikacji Microsoft Entra do Notatnika. Ta wartość będzie potrzebna później.

Udzielanie aplikacji front-endowej dostępu do aplikacji back-endowej

Włączono uwierzytelnianie i autoryzację dla obu aplikacji. Aby ukończyć uwierzytelnianie, należy wykonać trzy czynności:

- Uwidaczniaj aplikację zaplecza jako interfejs API, definiując zakres

- Udzielanie aplikacji frontonu dostępu do aplikacji zaplecza

- Skonfigurowanie usługi App Service do zwracania tokenu nadającego się do użycia

- Użyj tokenu w swoim kodzie

Uwaga / Notatka

Przed udzieleniem aplikacji frontonu dostępu do zaplecza należy uwidocznić interfejs API zaplecza, ustawiając identyfikator URI identyfikatora aplikacji i definiując co najmniej jeden zakres. Dzięki temu zaplecze może być wybierane w obszarze "Moje interfejsy API" podczas przypisywania uprawnień interfejsu API.

Napiwek

Jeśli wystąpią błędy i ponownie skonfigurujesz ustawienia uwierzytelniania/autoryzacji aplikacji, tokeny w magazynie tokenów mogą nie być ponownie generowane z nowych ustawień. Aby upewnić się, że tokeny są ponownie generowane, musisz wylogować się i zalogować się ponownie do aplikacji. Jedną z metod jest użycie przeglądarki w trybie prywatnym. Zamknij i otwórz ponownie przeglądarkę w trybie prywatnym po zmianie ustawień w aplikacjach.

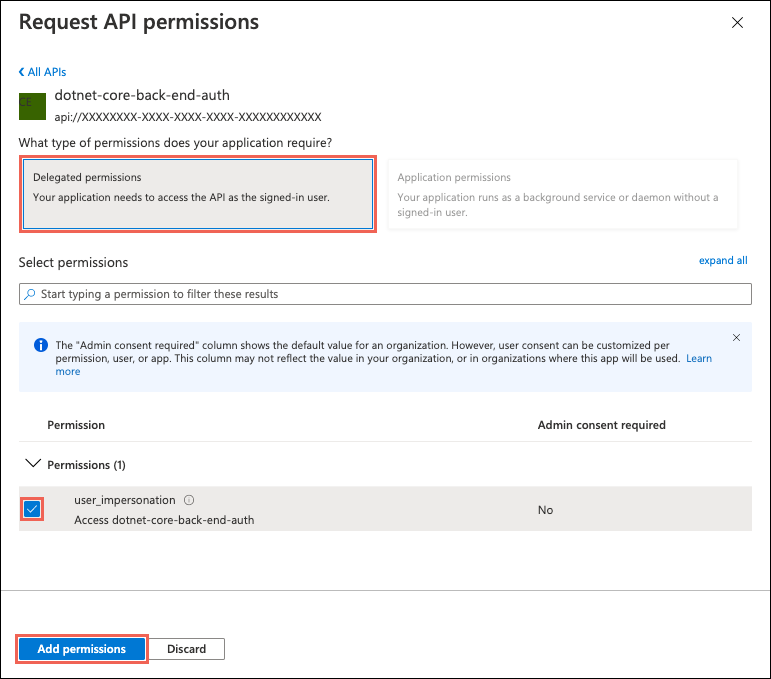

W tej sekcji przyznasz aplikacji front-endowej dostęp do aplikacji back-endowej w imieniu użytkownika. Technicznie, należy przyznać aplikacji AD interfejsu frontowego uprawnienia dostępu do aplikacji AD zaplecza w imieniu użytkownika.

Na stronie Uwierzytelnianie aplikacji front-endowej, w sekcji Dostawca tożsamości, wybierz nazwę swojej aplikacji front-endowej. Ta rejestracja aplikacji została wygenerowana automatycznie.

W menu po lewej stronie wybierz pozycję Zarządzaj uprawnieniami>interfejsu API .

Wybierz Dodaj uprawnienie, a następnie wybierz Moje API><back-end-app-name>.

Na stronie Żądanie uprawnień interfejsu API dla aplikacji zaplecza wybierz pozycję Delegowane uprawnienia i user_impersonation, a następnie wybierz pozycję Dodaj uprawnienia.

Konfigurowanie usługi App Service do zwracania nadającego się do użycia tokenu dostępu

Aplikacja front-endowa teraz ma wymagane uprawnienia dostępu do aplikacji back-endowej, na koncie zalogowanego użytkownika. W tej sekcji skonfiguruj uwierzytelnianie i autoryzację usługi App Service w celu udzielenia użytecznego tokenu dostępu na potrzeby uzyskiwania dostępu do zaplecza. W tym kroku potrzebny jest identyfikator klienta zaplecza skopiowany z sekcji Włączanie uwierzytelniania i autoryzacji dla aplikacji zaplecza.

W usłudze Cloud Shell uruchom następujące polecenia w aplikacji front-endowej, aby dodać scope parametr do ustawienia identityProviders.azureActiveDirectory.login.loginParameters uwierzytelniania. Zastąp <nazwa-aplikacji-frontowej> i <identyfikator-klienta-zaplecza>.

az extension add --name authV2

authSettings=$(az webapp auth show -g myAuthResourceGroup -n <front-end-app-name>)

authSettings=$(echo "$authSettings" | jq '.properties' | jq '.identityProviders.azureActiveDirectory.login += {"loginParameters":["scope=openid offline_access api://<back-end-client-id>/user_impersonation"]}')

az webapp auth set --resource-group myAuthResourceGroup --name <front-end-app-name> --body "$authSettings"

Polecenia dodają loginParameters właściwość z innymi niestandardowymi zakresami. Oto wyjaśnienie żądanych zakresów:

-

openidjest żądane przez App Service domyślnie. Aby uzyskać więcej informacji, zobacz OpenID Connect Scopes (Zakresy połączeń OpenID). - offline_access jest uwzględniona w tym miejscu dla wygody, na wypadek, gdy chcesz odświeżyć tokeny.

-

api://<back-end-client-id>/user_impersonationto odkryty interfejs API w rejestracji aplikacji po stronie serwera. Jest to zakres, który zapewnia JWT zawierający aplikację zaplecza jako odbiorcę tokenu.

Napiwek

- Aby wyświetlić

api://<back-end-client-id>/user_impersonationzakres w portalu Azure, przejdź do strony Uwierzytelnianie aplikacji zaplecza, wybierz link w obszarze Dostawca tożsamości, a następnie wybierz opcję Udostępnij API w menu po lewej stronie. - Aby skonfigurować wymagane zakresy przy użyciu interfejsu internetowego, zobacz Odświeżanie tokenów uwierzytelniania.

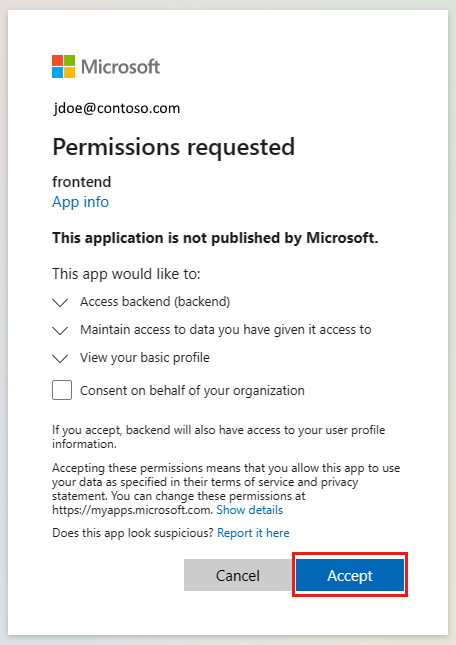

- Niektóre zakresy wymagają zgody administratora lub użytkownika. To wymaganie powoduje wyświetlenie strony żądania zgody, gdy użytkownik zaloguje się do aplikacji front-end w przeglądarce. Aby uniknąć tej strony zgody, dodaj rejestrację aplikacji front-end jako autoryzowaną aplikację kliencką na stronie Udostępnianie interfejsu API. Wybierz pozycję Dodaj aplikację kliencką i podaj identyfikator klienta rejestracji aplikacji części frontowej.

Aplikacje są teraz skonfigurowane. Frontend jest teraz gotowy do uzyskania dostępu do backendu przy użyciu odpowiedniego tokenu dostępu.

Aby uzyskać informacje na temat konfigurowania tokenu dostępu dla innych dostawców, zobacz Odśwież tokeny dostawcy tożsamości.

Konfigurowanie zapleczowej usługi App Service, aby akceptowała tokeny tylko z frontowej usługi App Service

Należy również skonfigurować usługę zaplecza App Service, aby akceptowała token tylko z usługi frontonu App Service. Nie wykonanie tej konfiguracji skutkuje błędem 403: Zabronione podczas przekazywania tokenu z frontonu do zaplecza.

To podejście można zaimplementować przy użyciu tego samego procesu interfejsu wiersza polecenia platformy Azure, który został użyty w poprzednim kroku.

appIdPobierz usługę App Service front-end. Tę wartość można uzyskać na stronie Uwierzytelnianie usługi App Service front-end.Uruchom następujący Azure CLI, zastępując zmienne

<back-end-app-name>i<front-end-app-id>.

authSettings=$(az webapp auth show -g myAuthResourceGroup -n <back-end-app-name>)

authSettings=$(echo "$authSettings" | jq '.properties' | jq '.identityProviders.azureActiveDirectory.validation.defaultAuthorizationPolicy.allowedApplications += ["<front-end-app-id>"]')

az webapp auth set --resource-group myAuthResourceGroup --name <back-end-app-name> --body "$authSettings"

Frontend wywołuje uwierzytelniony backend

Aplikacja front-endowa musi przekazać uwierzytelnienie użytkownika z prawidłowym user_impersonation zakresem do back-endu. W poniższych krokach zapoznaj się z kodem podanym w przykładzie dla tej funkcji.

Wyświetl kod źródłowy aplikacji frontendowej:

Użyj nagłówka wstrzykniętego przez usługę front-end App Service, aby programowo uzyskać token dostępu użytkownika.

// ./src/server.js const accessToken = req.headers['x-ms-token-aad-access-token'];Użyj tokenu accessToken w nagłówku

AuthenticationjakobearerTokenwartości.// ./src/remoteProfile.js // Get profile from backend const response = await fetch(remoteUrl, { cache: "no-store", // no caching -- for demo purposes only method: 'GET', headers: { 'Authorization': `Bearer ${accessToken}` } }); if (response.ok) { const { profile } = await response.json(); console.log(`profile: ${profile}`); } else { // error handling }Ten samouczek zwraca fałszywy profil, aby uprościć scenariusz. W następnym samouczku z tej serii pokazano, jak wymienić zaplecze

bearerTokendla nowego tokenu z zakresem podrzędnej usługi platformy Azure, takiej jak Microsoft Graph.

System zaplecza zwraca profil do interfejsu użytkownika

Jeśli żądanie z frontonu nie jest autoryzowane, usługa App Service zaplecza odrzuca żądanie z kodem błędu HTTP 401 , zanim żądanie osiągnie kod aplikacji. Po osiągnięciu kodu zaplecza, ponieważ zawiera autoryzowany token, wyodrębnij element bearerToken , aby pobrać element accessToken.

Wyświetl kod źródłowy aplikacji zaplecza:

// ./src/server.js

const bearerToken = req.headers['Authorization'] || req.headers['authorization'];

if (bearerToken) {

const accessToken = bearerToken.split(' ')[1];

console.log(`backend server.js accessToken: ${!!accessToken ? 'found' : 'not found'}`);

// TODO: get profile from Graph API

// provided in next article in this series

// return await getProfileFromMicrosoftGraph(accessToken)

// return fake profile for this tutorial

return {

"displayName": "John Doe",

"withAuthentication": !!accessToken ? true : false

}

}

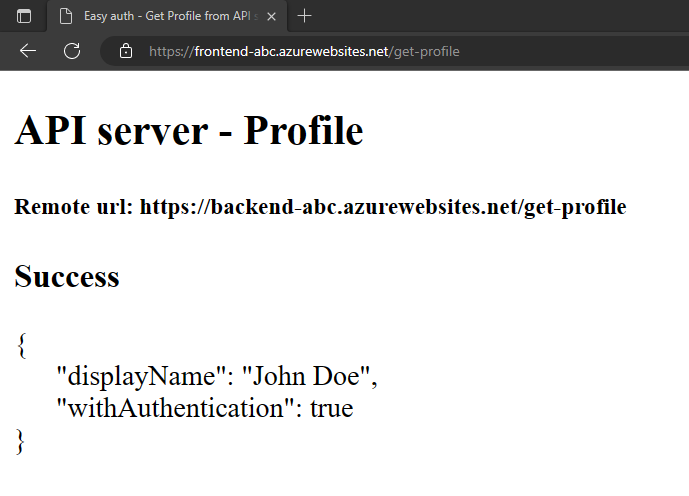

Przechodzenie do aplikacji

Użyj frontendu witryny internetowej w przeglądarce. Adres internetowy to

https://<front-end-app-name>.azurewebsites.net/.Przeglądarka żąda uwierzytelnienia do aplikacji internetowej. Ukończ uwierzytelnianie.

Po zakończeniu uwierzytelniania aplikacja front-end zwraca stronę główną aplikacji.

Wybierz pozycję Pobierz profil użytkownika. Ta akcja przekazuje informacje uwierzytelniające w tokenie typu bearer do backendu.

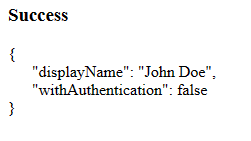

Zaplecze odpowiada za pomocą fałszywej zakodowanej nazwy profilu:

John Doe.

Wartość

withAuthenticationtrue wskazuje, że uwierzytelnianie jest teraz skonfigurowane.

Uprzątnij zasoby

W poprzednich krokach utworzono zasoby platformy Azure w grupie zasobów.

Usuń grupę zasobów, uruchamiając następujące polecenie w usłudze Cloud Shell. Wykonanie tego polecenia może potrwać około minutę.

az group delete --name myAuthResourceGroupUżyj identyfikatora klienta aplikacji do uwierzytelniania, który wcześniej znaleziono i zanotowano w

Enable authentication and authorizationsekcjach aplikacji zaplecza i interfejsu użytkownika.Usuń rejestracje aplikacji zarówno dla aplikacji frontonu, jak i zaplecza.

# delete app - do this for both frontend and backend client ids az ad app delete --id <client-id>

Często zadawane pytania

Jak mogę przetestować to uwierzytelnianie na maszynie deweloperów lokalnych?

Uwierzytelnianie w tej procedurze jest udostępniane w warstwie platformy hostingowej przez usługę Azure App Service. Nie ma równoważnego emulatora. Należy wdrożyć aplikację frontonu i zaplecza oraz skonfigurować uwierzytelnianie dla każdego z nich w celu korzystania z uwierzytelniania.

Aplikacja nie wyświetla fałszywego profilu, jak ją debugować?

Zarówno aplikacje front-end, jak i back-end mają /debug ścieżki, które pomagają w debugowaniu uwierzytelniania, gdy ta aplikacja nie zwraca fałszywego profilu. Trasa debugowania front-endu udostępnia kluczowe elementy do weryfikacji:

Zmienne środowiskowe:

- Element

BACKEND_URLjest poprawnie skonfigurowany jakohttps://<back-end-app-name>.azurewebsites.net. Nie dołączaj tego ukośnika do przodu ani trasy.

- Element

Nagłówki HTTP:

- Nagłówki

x-ms-token-*są wstrzykiwane.

- Nagłówki

Zostanie wyświetlona nazwa profilu programu Microsoft Graph dla zalogowanych użytkowników.

Zakres aplikacji front-endowej dla tokenu ma wartość

user_impersonation. Jeśli zakres nie zawiera tej wartości, może to być kwestia czasu. Sprawdź parametry aplikacjiloginfront-endowej w zasobach Azure. Poczekaj kilka minut na replikację uwierzytelniania.

Czy kod źródłowy aplikacji został prawidłowo wdrożony w każdej aplikacji internetowej?

W portalu Azure dla aplikacji internetowej wybierz pozycję Narzędzia programistyczne>Zaawansowane narzędzia, a następnie wybierz pozycję Przejdź. Ta akcja powoduje otwarcie nowej karty lub okna przeglądarki.

Na nowej karcie przeglądarki wybierz pozycję Przeglądaj katalog>witryny wwwroot.

Sprawdź, czy w katalogu znajdują się następujące elementy:

- package.json

- node_modules.tar.gz

- /src/index.js

Sprawdź, czy właściwość package.json

namejest taka sama jak nazwa sieci Web lubfrontendbackend.Jeśli kod źródłowy został zmieniony i trzeba go ponownie wdrożyć, użyj polecenia az webapp up z katalogu zawierającego plik package.json dla tej aplikacji.

Czy aplikacja została uruchomiona poprawnie?

Obie aplikacje internetowe powinny zwrócić odpowiedź na żądanie strony głównej. Jeśli nie możesz nawiązać połączenia z /debug aplikacją internetową, aplikacja nie uruchamiała się poprawnie. Przejrzyj dzienniki błędów dla tej aplikacji internetowej.

- W portalu Azure dla aplikacji internetowej wybierz pozycję Narzędzia programistyczne>Zaawansowane narzędzia, a następnie wybierz pozycję Przejdź. Ta akcja powoduje otwarcie nowej karty lub okna przeglądarki.

- Na nowej karcie przeglądarki wybierz Przeglądaj katalog>dzienniki wdrażania.

- Przejrzyj każdy dziennik, aby znaleźć zgłoszone problemy.

Czy aplikacja front-endowa może komunikować się z aplikacją back-endową?

Ponieważ aplikacja front-end wywołuje aplikację back-end bezpośrednio z kodu źródłowego serwera, takie zachowanie nie jest widoczne w ruchu sieciowym przeglądarki. Użyj poniższej listy, aby określić powodzenie żądania profilu zaplecza:

Aplikacja internetowa zaplecza zwraca wszelkie błędy do aplikacji front-end, jeśli została osiągnięta. Jeśli nie został osiągnięty, aplikacja front-endowa zgłasza kod stanu i komunikat.

- 401: Użytkownik nie przeszedł poprawnie uwierzytelniania. Ten komunikat może wskazywać, że zakres nie jest poprawnie ustawiony.

- 404: Adres URL serwera nie jest zgodny z trasą, którą ma serwer

Użyj dzienników przesyłania strumieniowego aplikacji zaplecza, aby obserwować, jak składasz żądanie front-end dotyczące profilu użytkownika. W kodzie

console.logźródłowym znajdują się informacje debugowania, które pomagają określić, gdzie wystąpił błąd.

Co się dzieje, gdy wygasa token frontendowy?

Token dostępu wygasa po pewnym czasie. Aby uzyskać informacje na temat odświeżania tokenów dostępu bez konieczności ponownego uwierzytelniania użytkowników w aplikacji, zobacz Odświeżanie tokenów dostawców tożsamości.

Jeśli mam aplikację front-end opartą na przeglądarce, czy może komunikować się bezpośrednio z zapleczem?

Takie podejście wymaga, aby kod serwera przekazał token dostępu do kodu JavaScript uruchomionego w przeglądarce klienta. Ponieważ nie ma możliwości zabezpieczenia tokenu dostępu w przeglądarce, nie zalecamy tego podejścia. Obecnie zalecamy wzorzec Backend dla Frontendu.

Jeśli zostanie zastosowany do przykładu w tym samouczku, kod przeglądarki w aplikacji frontendowej będzie wykonywał wywołania API w uwierzytelnionej sesji do kodu serwera działającego jako pośrednik. Kod serwera w aplikacji frontendowej następnie wykona wywołania interfejsu API do aplikacji backendowej, używając wartości nagłówka x-ms-token-aad-access-token jako tokenu typu bearer. Wszystkie wywołania z kodu przeglądarki do kodu serwera są chronione przez uwierzytelnioną sesją.

Następny krok

Przejdź do następnego samouczka, aby dowiedzieć się, jak używać tożsamości tego użytkownika do uzyskiwania dostępu do usługi platformy Azure.