Rozwiązanie w tym artykule umożliwia ochronę usługi obsługi komunikatów (Outlook w sieci Web lub Exchange Panel sterowania), gdy skrzynki pocztowe są hostowane w lokalnej usłudze Exchange Online lub exchange.

Architektura

W tej architekturze dzielimy rozwiązanie na dwa obszary, opisując zabezpieczenia:

- Usługa Exchange Online po prawej stronie diagramu.

- Lokalny program Exchange w scenariuszu hybrydowym lub nie hybrydowym po lewej stronie diagramu.

Pobierz plik programu Visio z tą architekturą.

Uwagi ogólne

- Ta architektura korzysta z federacyjnego modelu tożsamości firmy Microsoft Entra. W przypadku synchronizacji skrótów haseł i modeli uwierzytelniania przekazywanego logika i przepływ są takie same. Jedyną różnicą jest fakt, że microsoft Entra ID nie przekierowuje żądania uwierzytelniania do lokalna usługa Active Directory Federation Services (AD FS).

- Diagram przedstawia dostęp do usługi Outlook w sieci Web, która odpowiada ścieżce .../owa. Dostęp użytkownika do centrum administracyjnego programu Exchange (lub programu Exchange Panel sterowania), który odpowiada ścieżce .../ecp, jest zgodny z tym samym przepływem.

- Na diagramie linie przerywane pokazują podstawowe interakcje między lokalnymi składnikami active directory, Microsoft Entra Connect, Microsoft Entra ID, AD FS i Web serwer proxy aplikacji. Aby dowiedzieć się więcej na temat tych interakcji, zobacz Wymagane porty i protokoły tożsamości hybrydowej.

- W środowisku lokalnym programu Exchange oznaczamy program Exchange 2019 z najnowszymi aktualizacjami, rolą skrzynki pocztowej. Lokalnie w programie Exchange Edge oznaczamy program Exchange 2019 z najnowszymi aktualizacjami, rolą Edge Transport. Serwer edge znajduje się na diagramie, aby podkreślić, że można go użyć w tych scenariuszach. Nie jest ona zaangażowana w pracę z protokołami klienta, które zostały tu omówione.

- W rzeczywistym środowisku nie będziesz mieć tylko jednego serwera. W celu zapewnienia wysokiej dostępności będzie dostępna tablica serwerów exchange o zrównoważonym obciążeniu. Scenariusze opisane tutaj są odpowiednie dla tej konfiguracji.

Przepływ użytkownika usługi Exchange Online

Użytkownik próbuje uzyskać dostęp do usługi Outlook w sieci Web za pośrednictwem usługi https://outlook.office.com/owa.

Usługa Exchange Online przekierowuje użytkownika do identyfikatora Entra firmy Microsoft w celu uwierzytelnienia.

Jeśli domena jest federacyjna, identyfikator Entra firmy Microsoft przekierowuje użytkownika do lokalnego wystąpienia usług AD FS na potrzeby uwierzytelniania. Jeśli uwierzytelnianie zakończy się pomyślnie, użytkownik zostanie przekierowany z powrotem do identyfikatora Entra firmy Microsoft. (Aby zachować prosty diagram, pozostawiliśmy ten scenariusz federacyjny).

Aby wymusić uwierzytelnianie wieloskładnikowe, identyfikator Entra firmy Microsoft stosuje zasady dostępu warunkowego platformy Azure z wymaganiem uwierzytelniania wieloskładnikowego dla aplikacji klienckiej przeglądarki. Zapoznaj się z sekcją dotyczącą wdrażania tego artykułu, aby uzyskać informacje na temat konfigurowania tych zasad.

Zasady dostępu warunkowego wywołuje uwierzytelnianie wieloskładnikowe firmy Microsoft. Użytkownik otrzymuje żądanie ukończenia uwierzytelniania wieloskładnikowego.

Użytkownik ukończy uwierzytelnianie wieloskładnikowe.

Identyfikator entra firmy Microsoft przekierowuje uwierzytelnioną sesję internetową do usługi Exchange Online, a użytkownik może uzyskać dostęp do programu Outlook.

Przepływ użytkownika lokalnego programu Exchange

Użytkownik próbuje uzyskać dostęp do usługi Outlook w sieci Web za pośrednictwem

https://mail.contoso.com/owaadresu URL wskazującego serwer Exchange na potrzeby dostępu wewnętrznego lub do serwera serwer proxy aplikacji sieci Web w celu uzyskania dostępu zewnętrznego.Lokalny program Exchange (na potrzeby dostępu wewnętrznego) lub serwer proxy aplikacji sieci Web (na potrzeby dostępu zewnętrznego) przekierowuje użytkownika do usług AD FS w celu uwierzytelnienia.

Usługi AD FS używa zintegrowanego uwierzytelniania systemu Windows na potrzeby dostępu wewnętrznego lub udostępnia formularz internetowy, w którym użytkownik może wprowadzić poświadczenia dostępu zewnętrznego.

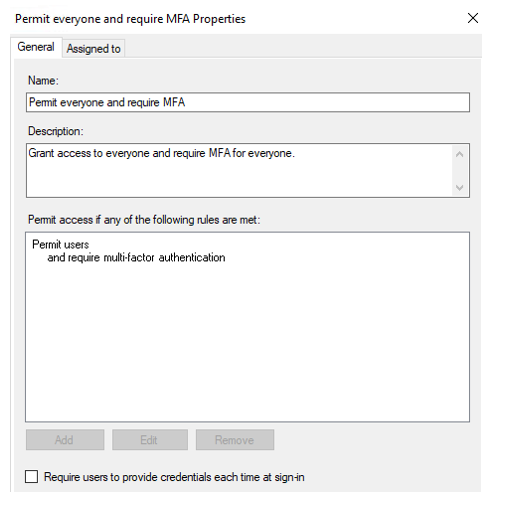

W odpowiedzi na zasady kontroli dostępu usług AF DS usługi AD FS wywołuje uwierzytelnianie wieloskładnikowe firmy Microsoft w celu ukończenia uwierzytelniania. Oto przykład zasad kontroli dostępu usług AD FS tego typu:

Użytkownik otrzymuje żądanie ukończenia uwierzytelniania wieloskładnikowego.

Użytkownik ukończy uwierzytelnianie wieloskładnikowe. Usługi AD FS przekierowuje uwierzytelnionej sesji internetowej do lokalnego programu Exchange.

Użytkownik może uzyskać dostęp do programu Outlook.

Aby zaimplementować ten scenariusz dla użytkownika lokalnego, należy skonfigurować program Exchange i usługi AD FS w celu skonfigurowania usług AD FS w celu wstępnego uwierzytelniania żądań dostępu do sieci Web. Aby uzyskać więcej informacji, zobacz Używanie uwierzytelniania opartego na oświadczeniach usług AD FS z Outlook w sieci Web.

Należy również włączyć integrację usług AD FS i uwierzytelniania wieloskładnikowego firmy Microsoft. Aby uzyskać więcej informacji, zobacz Konfigurowanie usługi Azure MFA jako dostawcy uwierzytelniania za pomocą usług AD FS. (Ta integracja wymaga usług AD FS 2016 lub 2019). Na koniec należy zsynchronizować użytkowników z identyfikatorem Entra firmy Microsoft i przypisać im licencje na uwierzytelnianie wieloskładnikowe firmy Microsoft.

Składniki

Microsoft Entra ID. Microsoft Entra ID to oparta na chmurze usługa zarządzania tożsamościami i dostępem firmy Microsoft. Zapewnia nowoczesne uwierzytelnianie oparte na EvoSTS (usłudze tokenu zabezpieczającego używanego przez identyfikator Firmy Microsoft Entra). Jest on używany jako serwer uwierzytelniania dla lokalnego programu Exchange Server.

Uwierzytelnianie wieloskładnikowe firmy Microsoft. Uwierzytelnianie wieloskładnikowe to proces, w którym użytkownicy są monitowani podczas procesu logowania o inną formę identyfikacji, na przykład kod na telefonie komórkowym lub skanowanie odcisku palca.

Dostęp warunkowy firmy Microsoft Entra. Dostęp warunkowy jest funkcją używaną przez firmę Microsoft Entra ID do wymuszania zasad organizacji, takich jak uwierzytelnianie wieloskładnikowe.

AD FS. Usługi AD FS umożliwiają zarządzanie tożsamościami federacyjnymi i dostępem przez udostępnianie tożsamości cyfrowej i praw uprawnień w granicach zabezpieczeń i przedsiębiorstwa z lepszymi zabezpieczeniami. W tej architekturze jest używana do ułatwienia logowania użytkowników z tożsamością federacyjną.

Serwer proxy aplikacji sieci Web. Usługa Web serwer proxy aplikacji wstępnie uwierzytelnia dostęp do aplikacji internetowych przy użyciu usług AD FS. Działa również jako serwer proxy usług AD FS.

Exchange Server. Program Exchange Server hostuje lokalne skrzynki pocztowe użytkowników. W tej architekturze używa tokenów wystawionych dla użytkownika przez firmę Microsoft Entra ID, aby autoryzować dostęp do skrzynek pocztowych.

Usługi Active Directory. Usługi Active Directory przechowują informacje o elementach członkowskich domeny, w tym urządzeniach i użytkownikach. W tej architekturze konta użytkowników należą do usług Active Directory i są synchronizowane z identyfikatorem Entra firmy Microsoft.

Szczegóły scenariusza

Infrastruktura EMI (Enterprise Messaging Infrastructure) to kluczowa usługa dla organizacji. Przejście ze starszych, mniej bezpiecznych metod uwierzytelniania i autoryzacji do nowoczesnego uwierzytelniania jest krytycznym wyzwaniem w świecie, w którym praca zdalna jest powszechna. Implementowanie wymagań dotyczących uwierzytelniania wieloskładnikowego na potrzeby dostępu do usługi obsługi komunikatów jest jednym z najskuteczniejszych sposobów spełnienia tego wyzwania.

W tym artykule opisano architekturę zwiększającą bezpieczeństwo w scenariuszu dostępu do internetu przy użyciu uwierzytelniania wieloskładnikowego firmy Microsoft.

W tym miejscu opisano scenariusze, które ułatwiają ochronę usługi obsługi komunikatów (Outlook w sieci Web lub exchange Panel sterowania), gdy skrzynki pocztowe są hostowane w lokalnej usłudze Exchange Online lub exchange.

Aby uzyskać informacje na temat stosowania uwierzytelniania wieloskładnikowego w innych scenariuszach obsługi komunikatów hybrydowych, zobacz następujące artykuły:

- Infrastruktura obsługi komunikatów hybrydowych z rozszerzonymi zabezpieczeniami w scenariuszu dostępu do klienta pulpitu

- Infrastruktura obsługi komunikatów hybrydowych z rozszerzonymi zabezpieczeniami w scenariuszu dostępu do urządzeń przenośnych

W tym artykule nie omówiono innych protokołów, takich jak IMAP lub POP. Nie zalecamy używania ich do zapewnienia dostępu użytkowników.

Potencjalne przypadki użycia

Ta architektura jest odpowiednia w następujących scenariuszach:

- Zwiększ bezpieczeństwo EMI.

- Przyjęcie strategii zabezpieczeń Zero Trust.

- Zastosuj standardowy wysoki poziom ochrony lokalnej usługi obsługi komunikatów podczas przejścia do usługi Exchange Online lub współistnienia z usługą Exchange Online.

- Wymuszanie rygorystycznych wymagań dotyczących zabezpieczeń lub zgodności w zamkniętych lub wysoce zabezpieczonych organizacjach, takich jak te w sektorze finansowym.

Kwestie wymagające rozważenia

Te zagadnienia implementują filary struktury Azure Well-Architected Framework, która jest zestawem wytycznych, które mogą służyć do poprawy jakości obciążenia. Aby uzyskać więcej informacji, zobacz Microsoft Azure Well-Architected Framework.

Niezawodność

Niezawodność gwarantuje, że aplikacja może spełnić zobowiązania, które należy wykonać dla klientów. Aby uzyskać więcej informacji, zobacz Omówienie filaru niezawodności.

Dostępność

Ogólna dostępność zależy od dostępności zaangażowanych składników. Aby uzyskać informacje o dostępności, zobacz następujące zasoby:

- Zaawansowana dostępność firmy Microsoft

- Usługi w chmurze, którym można ufać: dostępność usługi Office 365

- Co to jest architektura firmy Microsoft Entra?

Dostępność składników rozwiązań lokalnych zależy od zaimplementowanego projektu, dostępności sprzętu oraz procedur wewnętrznej konserwacji i operacji. Aby uzyskać informacje o dostępności niektórych z tych składników, zobacz następujące zasoby:

- Konfigurowanie wdrożenia usług AD FS z zawsze włączonymi grupami dostępności

- Wdrażanie wysokiej dostępności i odporności lokacji w programie Exchange Server

- Serwer proxy aplikacji sieci Web w systemie Windows Server

Odporność

Aby uzyskać informacje o odporności składników w tej architekturze, zobacz następujące zasoby.

- W przypadku identyfikatora Entra firmy Microsoft: rozwijanie dostępności entra firmy Microsoft

- W przypadku scenariuszy korzystających z usług AD FS: wdrożenie usług AD FS o wysokiej dostępności między geograficznymi usługami AD FS na platformie Azure za pomocą usługi Azure Traffic Manager

- W przypadku rozwiązania lokalnego programu Exchange: wysoka dostępność programu Exchange

Zabezpieczenia

Zabezpieczenia zapewniają ochronę przed celowymi atakami i nadużyciami cennych danych i systemów. Aby uzyskać więcej informacji, zobacz Omówienie filaru zabezpieczeń.

Aby uzyskać informacje o zabezpieczeniach składników w tej architekturze, zobacz następujące zasoby:

- Przewodnik po operacjach zabezpieczeń firmy Microsoft Entra

- Najlepsze rozwiązania dotyczące zabezpieczania usług AD FS i sieci Web serwer proxy aplikacji

- Konfigurowanie ochrony przed inteligentną blokadą ekstranetu usług AD FS

Optymalizacja kosztów

Optymalizacja kosztów dotyczy sposobów zmniejszenia niepotrzebnych wydatków i poprawy wydajności operacyjnej. Aby uzyskać więcej informacji, zobacz Omówienie filaru optymalizacji kosztów.

Koszt implementacji zależy od kosztów licencji microsoft Entra ID i Microsoft 365. Całkowity koszt obejmuje również koszty oprogramowania i sprzętu dla składników lokalnych, operacji IT, szkoleń i edukacji oraz implementacji projektu.

Rozwiązanie wymaga co najmniej microsoft Entra ID P1. Aby uzyskać szczegółowe informacje o cenach, zobacz Cennik firmy Microsoft Entra.

Aby uzyskać informacje o programie Exchange, zobacz Cennik programu Exchange Server.

Aby uzyskać informacje na temat usług AD FS i sieci Web serwer proxy aplikacji, zobacz Cennik i licencjonowanie dla systemu Windows Server 2022.

Efektywność wydajności

Wydajność to możliwość skalowania obciążenia w wydajny sposób, aby sprostać wymaganiom użytkowników. Aby uzyskać więcej informacji, zobacz Omówienie filaru wydajności.

Wydajność zależy od wydajności składników i wydajności sieci firmy. Aby uzyskać więcej informacji, zobacz Dostosowywanie wydajności usługi Office 365 przy użyciu punktów odniesienia i historii wydajności.

Aby uzyskać informacje o czynnikach lokalnych mających wpływ na wydajność scenariuszy obejmujących usługi AD FS, zobacz następujące zasoby:

- Konfigurowanie monitorowania wydajności

- Dostrajanie bazy danych SQL i rozwiązywanie problemów z opóźnieniami w usługach AD FS

Skalowalność

Aby uzyskać informacje o skalowalności usług AD FS, zobacz Planowanie pojemności serwera usług AD FS.

Aby uzyskać informacje o skalowalności lokalnej programu Exchange Server, zobacz Preferowana architektura programu Exchange 2019.

Wdrażanie tego scenariusza

Aby wdrożyć ten scenariusz, wykonaj następujące ogólne kroki:

- Zacznij od usługi dostępu do internetu. Zwiększ bezpieczeństwo przy użyciu zasad dostępu warunkowego platformy Azure dla usługi Exchange Online.

- Zwiększ bezpieczeństwo dostępu do sieci Web dla lokalnego EMI przy użyciu uwierzytelniania opartego na oświadczeniach usług AD FS.

Konfigurowanie zasad dostępu warunkowego

Aby skonfigurować zasady dostępu warunkowego firmy Microsoft Entra, które wymuszają uwierzytelnianie wieloskładnikowe, zgodnie z opisem w kroku 3 przepływu użytkownika online we wcześniejszej części tego artykułu:

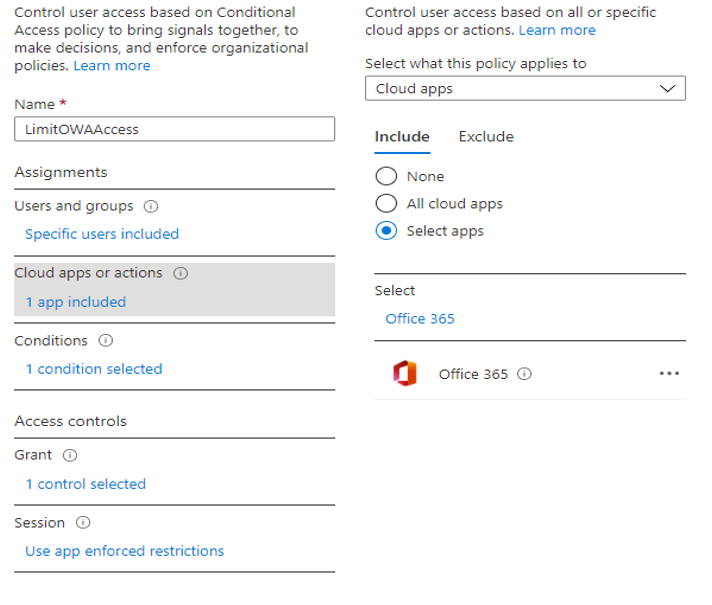

Skonfiguruj usługę Office 365 Exchange Online lub Office 365 jako aplikację w chmurze:

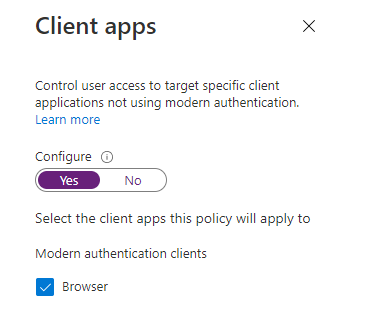

Skonfiguruj przeglądarkę jako aplikację kliencką:

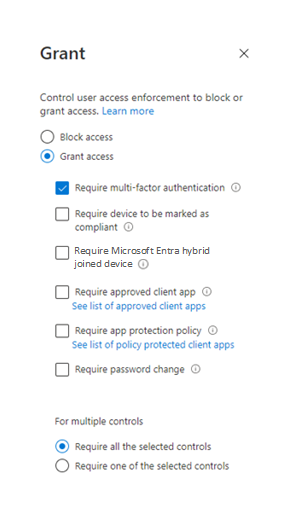

Zastosuj wymaganie uwierzytelniania wieloskładnikowego w oknie Udzielanie :

Współautorzy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następujących współautorów.

Autorzy zabezpieczeń:

- Pavel Kondrashov | Architekt rozwiązań w chmurze

- Ella Parkm | Główny architekt rozwiązań klienta — inżynieria

Aby wyświetlić niepubalne profile serwisu LinkedIn, zaloguj się do serwisu LinkedIn.

Następne kroki

- Ogłoszenie nowoczesnego uwierzytelniania hybrydowego dla lokalnego programu Exchange

- Omówienie nowoczesnego uwierzytelniania hybrydowego i wymagania wstępne dotyczące używania z lokalnymi serwerami Skype dla firm i Exchange

- Używanie uwierzytelniania opartego na oświadczeniach usług AD FS z Outlook w sieci Web

- Preferowana architektura programu Exchange 2019

- Wdrażanie geograficznie rozproszonych usług AD FS o wysokiej dostępności na platformie Azure przy użyciu usługi Azure Traffic Manager