Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

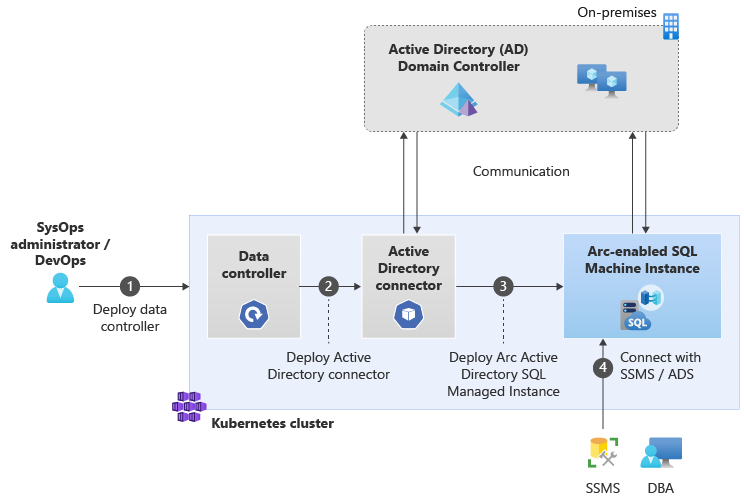

Usługi Azure Arc obsługujące dane obsługują usługę Active Directory (AD) do zarządzania tożsamościami i dostępem (IAM). SQL Managed Instance włączona przez Azure Arc używa istniejącej domeny Active Directory na miejscu do uwierzytelniania.

W tym artykule opisano sposób włączania SQL Managed Instance zarządzanej przez Azure Arc z uwierzytelnianiem przez Active Directory (AD). W tym artykule przedstawiono dwa możliwe tryby integracji usługi AD:

- Klucz tablicowy zarządzany przez klienta (CMK)

- Karta keytab zarządzana przez usługę (SMK)

Tryb integracji z usługą Active Directory (AD) opisuje proces zarządzania plikami keytab, w tym:

- Tworzenie konta usługi AD używanego przez usługę SQL Managed Instance

- Rejestrowanie nazw głównych usług (SPN) na powyższym koncie usługowym AD.

- Generowanie pliku keytab

Tło

Aby włączyć uwierzytelnianie usługi Active Directory dla programu SQL Server na systemie Linux i w kontenerach Linux, użyj pliku keytab. Plik keytab to plik kryptograficzny zawierający nazwy główne usługi (SPN), nazwy kont i nazwy hostów. Program SQL Server używa pliku karty kluczy do uwierzytelniania się w domenie usługi Active Directory (AD) i uwierzytelniania swoich klientów przy użyciu usługi Active Directory (AD). Aby włączyć uwierzytelnianie Active Directory dla wystąpienia zarządzanego SQL z obsługą Arc, wykonaj następujące kroki:

- Wdrażanie kontrolera danych

- Wdróż łącznik AD z keytab zarządzanym przez klienta lub wdróż łącznik AD z keytab zarządzanym przez usługę

- Wdrażanie wystąpień zarządzanych SQL

Na poniższym diagramie przedstawiono sposób włączania uwierzytelniania usługi Active Directory dla wystąpienia zarządzanego SQL włączonego przez usługę Azure Arc:

Co to jest łącznik usługi Active Directory (AD)?

Aby włączyć uwierzytelnianie usługi Active Directory dla usługi SQL Managed Instance, wystąpienie musi zostać wdrożone w środowisku, które umożliwia komunikację z domeną usługi Active Directory.

Aby to ułatwić, usługi danych obsługiwane przez Azure Arc wprowadzają nową niestandardową natywną definicję zasobów Kubernetes (CRD) o nazwie Active Directory Connector. Umożliwia wystąpieniom uruchomionym na tym samym kontrolerze danych przeprowadzanie uwierzytelniania w usłudze Active Directory.

Porównanie trybów integracji usługi AD

Jaka jest różnica między dwoma trybami integracji usługi Active Directory?

Aby włączyć uwierzytelnianie usługi Active Directory dla usługi SQL Managed Instance włączonej przez usługę Azure Arc, potrzebny jest łącznik usługi Active Directory, w którym określono tryb wdrażania integracji usługi Active Directory. Dwa tryby integracji usługi Active Directory to:

- Keytab zarządzany przez klienta

- Kartę klucza zarządzanego przez usługę

W poniższej sekcji porównane są te tryby.

| Keytab zarządzany przez klienta | Keytab zarządzany przez system | |

|---|---|---|

| Przypadki użycia | Małe i średnie firmy, które znają zarządzanie obiektami usługi Active Directory i chcą elastyczności w procesie automatyzacji | Wszystkie rozmiary firm — dążenie do wysoce zautomatyzowanego środowiska zarządzania usługą Active Directory |

| Użytkownik udostępnia | Konto usługi Active Directory i nazwy SPN w ramach tego konta oraz plik tab klucza na potrzeby uwierzytelniania w usłudze Active Directory | Jednostka organizacyjna (OU) i konto usługi domeny mają wystarczające uprawnienia do tej jednostki organizacyjnej w usłudze Active Directory. |

| Charakterystyka | Zarządzana przez użytkownika. Użytkownicy uzyskują konto usługi Active Directory, które personifikuje tożsamość wystąpienia zarządzanego i pliku tab. | Zarządzana przez system. System tworzy konto usługi domeny dla każdego wystąpienia zarządzanego i automatycznie ustawia nazwy SPN na tym koncie. Tworzy również i dostarcza plik keytab do wystąpienia zarządzanego. |

| Proces wdrażania | 1. Wdrażanie kontrolera danych 2. Utwórz plik keytab 3. Skonfiguruj informacje o keytab jako sekret Kubernetes 4. Wdrąż łącznik usługi AD, wdrąż wystąpienie zarządzane SQL Aby uzyskać więcej informacji, zobacz Wdrażanie łącznika usługi Active Directory zarządzanego przez klienta |

1. Wdróż kontroler danych, wdróż łącznik AD 2. Wdróż zarządzane wystąpienie SQL Aby uzyskać więcej informacji, zobacz Wdrażanie łącznika usługi Active Directory zarządzanego przez system |

| Łatwość zarządzania | Możesz utworzyć plik keytab, postępując zgodnie z instrukcjami z narzędzia usługi Active Directory (adutil). Ręczna rotacja pliku keytab. |

Zarządzana rotacja keytab. |

| Ograniczenia | Nie zalecamy udostępniania plików keytab między usługami. Każda usługa powinna mieć określony plik keytab. Wraz ze wzrostem liczby plików keytab zwiększa się poziom nakładu pracy i złożoności. | Zarządzanie generowaniem i rotacją keytabów. Konto usługi będzie wymagać wystarczających uprawnień w usłudze Active Directory do zarządzania poświadczeniami. Rozproszona grupa dostępności nie jest obsługiwana. |

W przypadku dowolnego trybu potrzebujesz określonego konta usługi Active Directory, karty kluczy i wpisu tajnego kubernetes dla każdego wystąpienia zarządzanego SQL.

Włączanie uwierzytelniania usługi Active Directory

Podczas wdrażania instancji z zamiarem włączenia uwierzytelniania przez Active Directory, wdrożenie musi odnosić się do instancji łącznika Active Directory, aby z niej korzystać. Odwoływanie się do łącznika usługi Active Directory w specyfikacji wystąpienia zarządzanego automatycznie konfiguruje wymagane środowisko w kontenerze wystąpień w celu uwierzytelniania w usłudze Active Directory.

Powiązana zawartość

- Wdrażanie łącznika usługi Active Directory (AD) zarządzanego przez klienta

- Wdróż łącznik Active Directory (AD) zarządzany przez system, używając keytab

- Wdróż zarządzane wystąpienie SQL, włączone przez Azure Arc, w usłudze Active Directory (AD)

- Nawiązywanie połączenia z wystąpieniem zarządzanym SQL włączonym przez usługę Azure Arc przy użyciu uwierzytelniania usługi Active Directory