Łączność prywatna dla klastrów Kubernetes z obsługą usługi Arc przy użyciu usługi Private Link (wersja zapoznawcza)

Usługa Azure Private Link umożliwia bezpieczne łączenie usług platformy Azure z siecią wirtualną przy użyciu prywatnych punktów końcowych. Oznacza to, że możesz połączyć lokalne klastry Kubernetes z usługą Azure Arc i wysyłać cały ruch przez usługę Azure ExpressRoute lub połączenie sieci VPN typu lokacja-lokacja zamiast korzystać z sieci publicznych. W usłudze Azure Arc można użyć modelu zakresu usługi Private Link, aby umożliwić wielu klastrom Kubernetes komunikowanie się z zasobami usługi Azure Arc przy użyciu jednego prywatnego punktu końcowego.

W tym dokumencie opisano, kiedy należy używać usługi i jak skonfigurować usługę Azure Arc Private Link (wersja zapoznawcza).

Ważne

Funkcja usługi Azure Arc Private Link jest obecnie dostępna w wersji zapoznawczej we wszystkich regionach, w których jest obecna platforma Kubernetes z obsługą usługi Azure Arc, z wyjątkiem Azji Południowo-Wschodniej. Zobacz Dodatkowe warunki użytkowania wersji zapoznawczych platformy Microsoft Azure, aby zapoznać się z postanowieniami prawnymi dotyczącymi funkcji platformy Azure, które są w wersji beta lub wersji zapoznawczej albo w inny sposób nie zostały jeszcze wydane jako ogólnie dostępne.

Zalety

Za pomocą usługi Private Link możesz wykonywać następujące czynności:

- Połączenie prywatnie do usługi Azure Arc bez otwierania dostępu do sieci publicznej.

- Upewnij się, że dane z klastra Kubernetes z obsługą usługi Arc są dostępne tylko za pośrednictwem autoryzowanych sieci prywatnych.

- Zapobiegaj eksfiltracji danych z sieci prywatnych, definiując określone klastry Kubernetes z włączoną usługą Azure Arc i inne zasoby usług platformy Azure, takie jak Azure Monitor, które łączą się za pośrednictwem prywatnego punktu końcowego.

- Bezpiecznie połącz prywatną sieć lokalną z usługą Azure Arc przy użyciu usługi ExpressRoute i usługi Private Link.

- Zachowaj cały ruch wewnątrz sieci szkieletowej platformy Microsoft Azure.

Aby uzyskać więcej informacji, zobacz Najważniejsze korzyści wynikające z usługi Azure Private Link.

Jak to działa

Zakres usługi Azure Arc Private Link łączy prywatne punkty końcowe (i zawarte w nich sieci wirtualne) z zasobem platformy Azure, w tym przypadku klastry Kubernetes z włączoną usługą Azure Arc. Po włączeniu dowolnego z obsługiwanych rozszerzeń klastra Kubernetes z obsługą usługi Arc, takich jak usługa Azure Monitor, połączenie z innymi zasobami platformy Azure może być wymagane w tych scenariuszach. Na przykład w przypadku usługi Azure Monitor dzienniki zebrane z klastra są wysyłane do obszaru roboczego usługi Log Analytics.

Połączenie ivity do innych zasobów platformy Azure z klastra Kubernetes z obsługą usługi Arc wymienionych wcześniej wymaga skonfigurowania usługi Private Link dla każdej usługi. Przykład można znaleźć w artykule Private Link for Azure Monitor (Usługa Private Link dla usługi Azure Monitor).

Bieżące ograniczenia

Podczas planowania konfiguracji usługi Private Link należy wziąć pod uwagę te bieżące ograniczenia.

Można skojarzyć co najwyżej jeden zakres usługi Azure Arc Private Link z siecią wirtualną.

Klaster Kubernetes z włączoną usługą Azure Arc może łączyć się tylko z jednym zakresem usługi Azure Arc Private Link.

Wszystkie lokalne klastry Kubernetes muszą używać tego samego prywatnego punktu końcowego, rozwiązując poprawne informacje o prywatnym punkcie końcowym (nazwa rekordu FQDN i prywatny adres IP) przy użyciu tego samego usługi przesyłania dalej DNS. Aby uzyskać więcej informacji, zobacz Konfiguracja usługi DNS prywatnego punktu końcowego platformy Azure. Klaster Kubernetes z obsługą usługi Azure Arc, zakres usługi Azure Arc Private Link i sieć wirtualna muszą znajdować się w tym samym regionie świadczenia usługi Azure. Prywatny punkt końcowy i sieć wirtualna muszą również znajdować się w tym samym regionie świadczenia usługi Azure, ale ten region może się różnić od zakresu usługi Azure Arc Private Link i klastra Kubernetes z obsługą usługi Arc.

Ruch do usługi Microsoft Entra ID, Azure Resource Manager i Microsoft Container Registry musi być dozwolony za pośrednictwem lokalnej zapory sieciowej w okresie obowiązywania wersji zapoznawczej.

Inne usługi platformy Azure, których będziesz używać, na przykład Azure Monitor, wymagają własnych prywatnych punktów końcowych w sieci wirtualnej.

Uwaga

Funkcja klastra Połączenie (i dlatego lokalizacja niestandardowa) nie jest obsługiwana w klastrach Kubernetes z włączoną obsługą usługi Azure Arc z włączoną łącznością prywatną. Jest to planowane i zostanie dodane później. Łączność sieciowa korzystająca z linków prywatnych dla usług Azure Arc, takich jak usługi danych z obsługą usługi Azure Arc i usługi App Services z obsługą usługi Azure Arc, które korzystają z tych funkcji, również nie są jeszcze obsługiwane. Zapoznaj się z poniższą sekcją, aby uzyskać listę rozszerzeń klastra lub usług Azure Arc, które obsługują łączność sieciową za pośrednictwem linków prywatnych.

Rozszerzenia klastra obsługujące łączność sieciową za pośrednictwem łączy prywatnych

W klastrach Kubernetes z włączoną usługą Azure Arc skonfigurowanych przy użyciu linków prywatnych następujące rozszerzenia obsługują kompleksową łączność za pośrednictwem linków prywatnych. Zapoznaj się ze wskazówkami połączonymi z poszczególnymi rozszerzeniami klastra, aby uzyskać dodatkowe kroki konfiguracji i szczegółowe informacje na temat obsługi linków prywatnych.

Planowanie konfiguracji usługi Private Link

Aby połączyć klaster Kubernetes z usługą Azure Arc za pośrednictwem łącza prywatnego, należy skonfigurować sieć w celu wykonania następujących czynności:

- Ustanów połączenie między siecią lokalną a siecią wirtualną platformy Azure przy użyciu sieci VPN typu lokacja-lokacja lub obwodu usługi ExpressRoute .

- Wdróż zakres usługi Azure Arc Private Link, który kontroluje, które klastry Kubernetes mogą komunikować się z usługą Azure Arc za pośrednictwem prywatnych punktów końcowych i skojarzyć je z siecią wirtualną platformy Azure przy użyciu prywatnego punktu końcowego.

- Zaktualizuj konfigurację DNS w sieci lokalnej, aby rozwiązać problemy z prywatnymi adresami punktów końcowych.

- Skonfiguruj zaporę lokalną, aby zezwolić na dostęp do usługi Microsoft Entra ID, Azure Resource Manager i Microsoft Container Registry.

- Skojarz klastry Kubernetes z włączoną usługą Azure Arc z zakresem usługi Azure Arc Private Link.

- Opcjonalnie możesz wdrożyć prywatne punkty końcowe dla innych usług platformy Azure, które są zarządzane przez klaster Kubernetes z włączoną usługą Azure Arc, na przykład Azure Monitor. W pozostałej części tego dokumentu założono, że skonfigurowaliśmy już obwód usługi ExpressRoute lub połączenie sieci VPN typu lokacja-lokacja.

Konfiguracja sieci

Platforma Kubernetes z obsługą usługi Azure Arc integruje się z kilkoma usługami platformy Azure, aby zapewnić zarządzanie chmurą i ład w hybrydowych klastrach Kubernetes. Większość tych usług oferuje już prywatne punkty końcowe, ale należy skonfigurować reguły zapory i routingu, aby zezwolić na dostęp do identyfikatora Entra firmy Microsoft i usługi Azure Resource Manager przez Internet, dopóki te usługi nie oferują prywatnych punktów końcowych. Należy również zezwolić na dostęp do usługi Microsoft Container Registry (i AzureFrontDoor.FirstParty jako prekursor rejestru kontenerów firmy Microsoft) w celu ściągnięcia obrazów i wykresów Helm w celu włączenia usług, takich jak Azure Monitor, a także do wstępnej konfiguracji agentów usługi Azure Arc w klastrach Kubernetes.

Istnieją dwa sposoby osiągnięcia tego celu:

Jeśli sieć jest skonfigurowana do kierowania całego ruchu powiązanego z Internetem za pośrednictwem obwodu sieci VPN platformy Azure lub usługi ExpressRoute, możesz skonfigurować sieciową grupę zabezpieczeń skojarzoną z podsiecią na platformie Azure, aby zezwolić na wychodzący dostęp tcp 443 (HTTPS) do identyfikatora Entra firmy Microsoft, usługi Azure Resource Manager, usługi Azure Front Door i usługi Microsoft Container Registry przy użyciu tagów usługi. Reguły sieciowej grupy zabezpieczeń powinny wyglądać następująco:

Ustawienie Reguła identyfikatora Entra firmy Microsoft Reguła usługi Azure Resource Manager Reguła AzureFrontDoorFirstParty Reguła usługi Microsoft Container Registry Źródło Virtual Network Virtual Network Virtual Network Virtual Network Zakresy portów źródłowych * * * * Element docelowy Tag usługi Tag usługi Tag usługi Tag usługi Docelowy tag usługi AzureActiveDirectory AzureResourceManager AzureFrontDoor.FirstParty MicrosoftContainerRegistry Zakresy portów docelowych 443 443 443 443 Protokół TCP TCP TCP TCP Akcja Zezwalaj Zezwalaj Zezwalaj (zarówno dla ruchu przychodzącego, jak i wychodzącego) Zezwalaj Priorytet 150 (muszą być niższe niż wszystkie reguły blokujące dostęp do Internetu) 151 (musi być niższa niż każda reguła blokująca dostęp do Internetu) 152 (musi być niższa niż każda reguła blokująca dostęp do Internetu) 153 (musi być niższa niż każda reguła blokująca dostęp do Internetu) Nazwisko AllowAADOutboundAccess ZezwalajazOutboundAccess AllowAzureFrontDoorFirstPartyAccess AllowMCROutboundAccess Skonfiguruj zaporę w sieci lokalnej, aby zezwolić na wychodzący dostęp tcp 443 (HTTPS) do identyfikatora Entra firmy Microsoft, usługi Azure Resource Manager i usługi Microsoft Container Registry oraz dostępu przychodzącego i wychodzącego do usługi AzureFrontDoor.FirstParty przy użyciu plików tagów usługi do pobrania. Plik JSON zawiera wszystkie zakresy publicznych adresów IP używane przez usługę Microsoft Entra ID, Azure Resource Manager, AzureFrontDoor.FirstParty i Microsoft Container Registry oraz są aktualizowane co miesiąc w celu odzwierciedlenia wszelkich zmian. Tag usługi Microsoft Entra to AzureActiveDirectory, tag usługi azure Resource Manager to AzureResourceManager, tag usługi microsoft Container Registry to MicrosoftContainerRegistry, a tag usługi azure Front Door to AzureFrontDoor.FirstParty. Skontaktuj się z administratorem sieci i dostawcą zapory sieciowej, aby dowiedzieć się, jak skonfigurować reguły zapory.

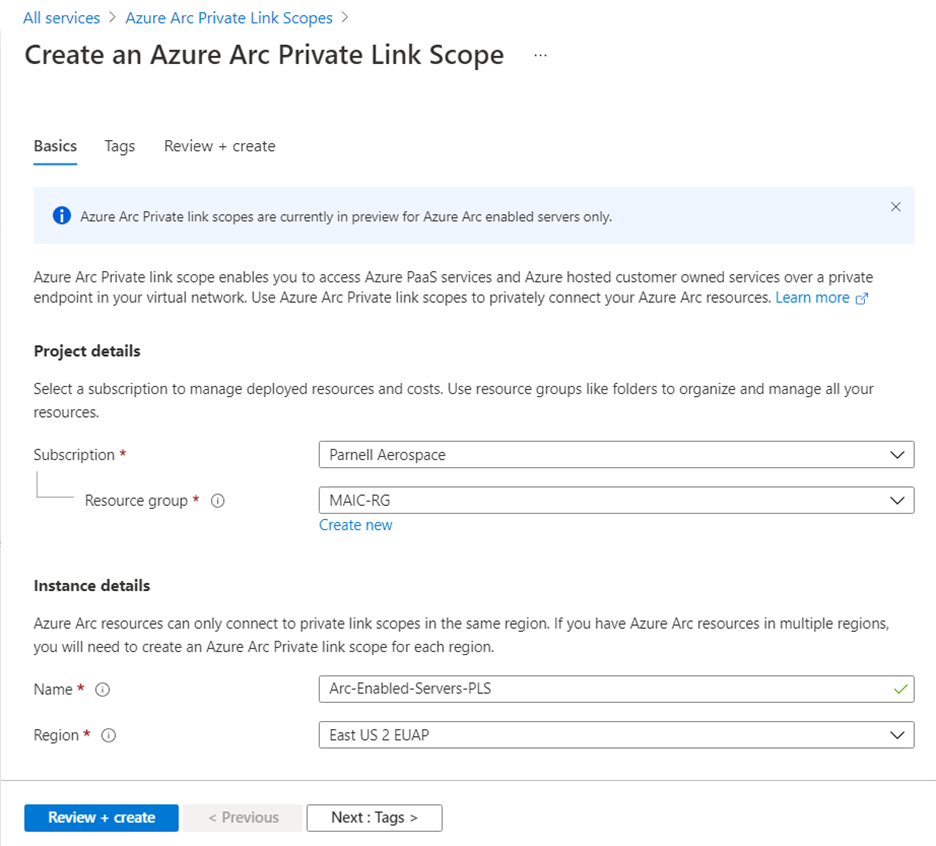

Tworzenie zakresu usługi Azure Arc Private Link

Zaloguj się w witrynie Azure Portal.

Przejdź do pozycji Utwórz zasób w witrynie Azure Portal, a następnie wyszukaj pozycję Zakres usługi Azure Arc Private Link. Możesz też przejść bezpośrednio do strony Zakres usługi Azure Arc Private Link w portalu.

Wybierz pozycję Utwórz.

Wybierz subskrypcję i grupę zasobów. W okresie obowiązywania wersji zapoznawczej sieć wirtualna i klastry Kubernetes z obsługą usługi Azure Arc muszą znajdować się w tej samej subskrypcji co zakres usługi Azure Arc Private Link.

Nadaj zakresowi usługi Azure Arc Private Link nazwę.

Opcjonalnie możesz wymagać, aby każdy klaster Kubernetes z obsługą usługi Arc skojarzony z tym zakresem usługi Azure Arc Private Link wysyłał dane do usługi za pośrednictwem prywatnego punktu końcowego. W przypadku wybrania pozycji Włącz dostęp do sieci publicznej klastry Kubernetes skojarzone z tym zakresem usługi Azure Arc Private Link mogą komunikować się z usługą za pośrednictwem sieci prywatnych lub publicznych. To ustawienie można zmienić po utworzeniu zakresu zgodnie z potrzebami.

Wybierz pozycję Przejrzyj i utwórz.

Po zakończeniu walidacji wybierz pozycję Utwórz.

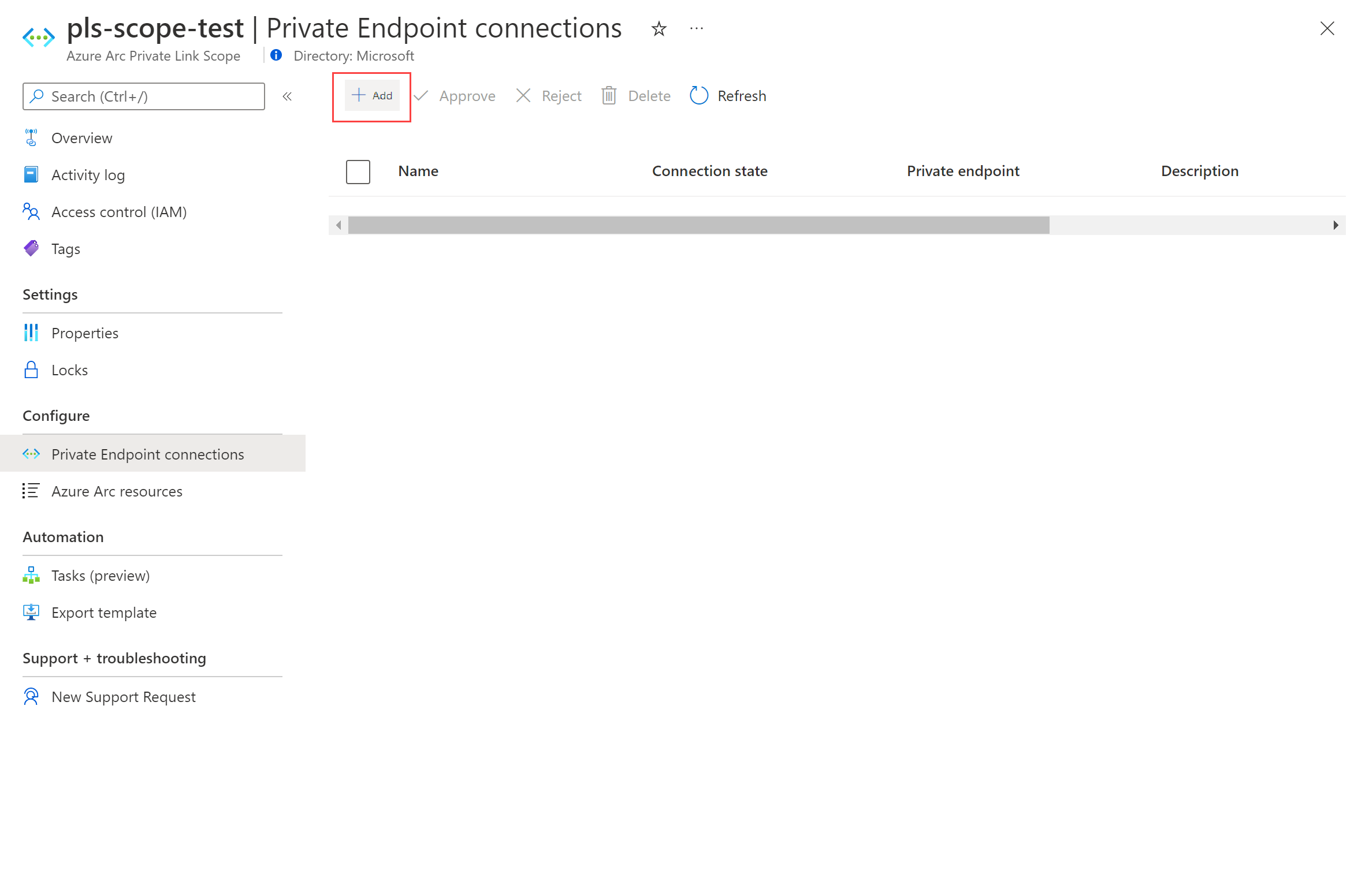

Tworzenie prywatnego punktu końcowego

Po utworzeniu zakresu usługi Azure Arc Private Link należy połączyć go z co najmniej jedną siecią wirtualną przy użyciu prywatnego punktu końcowego. Prywatny punkt końcowy uwidacznia dostęp do usług Azure Arc na prywatnym adresie IP w przestrzeni adresowej sieci wirtualnej.

Prywatny punkt końcowy w sieci wirtualnej umożliwia dostęp do punktów końcowych klastra Kubernetes z włączoną usługą Azure Arc za pośrednictwem prywatnych adresów IP z puli sieci, a nie do publicznych adresów IP tych punktów końcowych. Dzięki temu można nadal korzystać z klastrów Kubernetes z włączoną usługą Azure Arc bez otwierania sieci wirtualnej do niekwestionowanego ruchu wychodzącego. Ruch z prywatnego punktu końcowego do zasobów będzie przechodził przez platformę Microsoft Azure i nie jest kierowany do sieci publicznych.

W zasobie zakresu wybierz pozycję Połączenia prywatnego punktu końcowego w menu zasobów po lewej stronie. Wybierz pozycję Dodaj , aby rozpocząć proces tworzenia punktu końcowego. Możesz również zatwierdzić połączenia, które zostały uruchomione w centrum usługi Private Link, wybierając je, a następnie wybierając pozycję Zatwierdź.

Wybierz subskrypcję, grupę zasobów i nazwę punktu końcowego oraz region, którego chcesz użyć. Musi to być ten sam region co sieć wirtualna.

Wybierz pozycję Dalej: Zasób.

Na stronie Zasób wykonaj następujące czynności:

- Wybierz subskrypcję zawierającą zasób zakresu usługi Azure Arc Private Link.

- W polu Typ zasobu wybierz pozycję Microsoft.HybridCompute/privateLinkScopes.

- Z listy rozwijanej Zasób wybierz utworzony wcześniej zakres usługi Azure Arc Private Link.

- Wybierz pozycję Dalej: Konfiguracja.

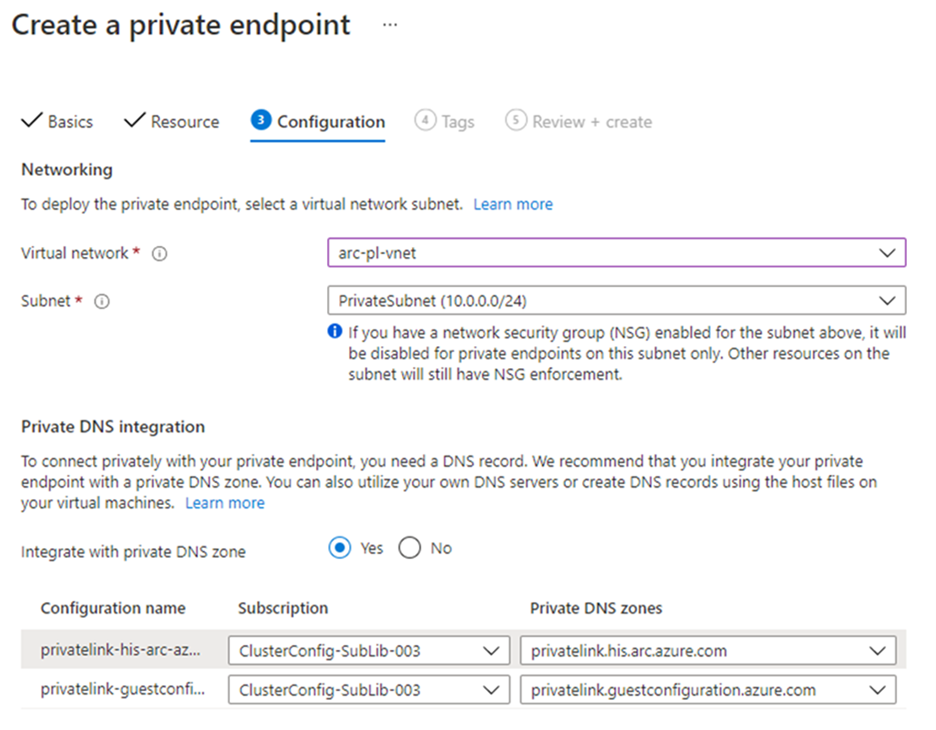

Na stronie Konfiguracja wykonaj następujące czynności:

Wybierz sieć wirtualną i podsieć, z której chcesz nawiązać połączenie z klastrami Kubernetes z włączoną usługą Azure Arc.

W obszarze Integracja z prywatną strefą DNS wybierz pozycję Tak. Zostanie utworzona nowa strefa Prywatna strefa DNS. Rzeczywiste strefy DNS mogą się różnić od tego, co pokazano na poniższym zrzucie ekranu.

Uwaga

Jeśli wybierzesz opcję Nie i chcesz ręcznie zarządzać rekordami DNS, najpierw ukończ konfigurowanie usługi Private Link, w tym tego prywatnego punktu końcowego i konfiguracji zakresu prywatnego. Następnie skonfiguruj usługę DNS zgodnie z instrukcjami w konfiguracji dns prywatnego punktu końcowego platformy Azure. Pamiętaj, aby nie tworzyć pustych rekordów podczas przygotowywania się do konfiguracji łącza prywatnego. Utworzone rekordy DNS mogą zastąpić istniejące ustawienia i wpłynąć na łączność z klastrami Kubernetes z obsługą usługi Arc.

Wybierz pozycję Przejrzyj i utwórz.

Niech walidacja przejdzie pomyślnie.

Wybierz pozycję Utwórz.

Konfigurowanie lokalnego przekazywania DNS

Lokalne klastry Kubernetes muszą być w stanie rozpoznać rekordy DNS łącza prywatnego z prywatnymi adresami IP punktu końcowego. Sposób konfigurowania tej konfiguracji zależy od tego, czy używasz prywatnych stref DNS platformy Azure do obsługi rekordów DNS, czy używania własnego serwera DNS lokalnie, wraz z liczbą konfigurowanych klastrów.

Konfiguracja DNS przy użyciu zintegrowanych z platformą Azure prywatnych stref DNS

Jeśli podczas tworzenia prywatnego punktu końcowego skonfigurowano prywatne strefy DNS dla klastrów Kubernetes z włączoną usługą Azure Arc, lokalne klastry Kubernetes muszą mieć możliwość przekazywania zapytań DNS do wbudowanych serwerów USŁUGI Azure DNS w celu poprawnego rozpoznawania prywatnych adresów punktów końcowych. Potrzebujesz usługi przesyłania dalej DNS na platformie Azure (specjalnie utworzonej maszyny wirtualnej lub wystąpienia usługi Azure Firewall z włączonym serwerem proxy DNS), po czym można skonfigurować lokalny serwer DNS do przekazywania zapytań do platformy Azure w celu rozpoznawania prywatnych adresów IP punktów końcowych.

Dokumentacja prywatnego punktu końcowego zawiera wskazówki dotyczące konfigurowania obciążeń lokalnych przy użyciu usługi przesyłania dalej DNS.

Ręczna konfiguracja serwera DNS

Jeśli zrezygnowano z używania prywatnych stref DNS platformy Azure podczas tworzenia prywatnego punktu końcowego, musisz utworzyć wymagane rekordy DNS na lokalnym serwerze DNS.

Przejdź do portalu Azure Portal.

Przejdź do zasobu prywatnego punktu końcowego skojarzonego z siecią wirtualną i zakresem usługi Azure Arc Private Link.

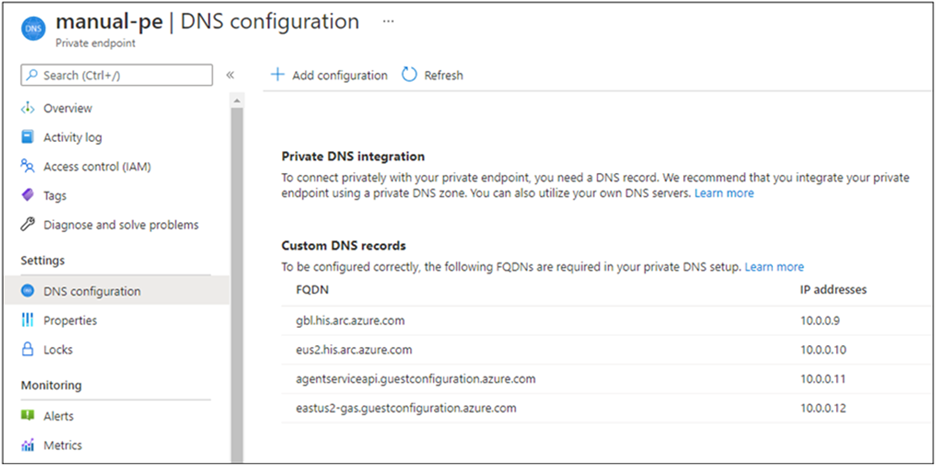

W okienku po lewej stronie wybierz pozycję Konfiguracja DNS, aby wyświetlić listę rekordów DNS i odpowiednie adresy IP, które należy skonfigurować na serwerze DNS. Nazwy FQDN i adresy IP zmienią się w zależności od regionu wybranego dla prywatnego punktu końcowego i dostępnych adresów IP w podsieci.

Postępuj zgodnie ze wskazówkami od dostawcy serwera DNS, aby dodać niezbędne strefy DNS i rekordy A, aby dopasować tabelę w portalu. Upewnij się, że wybrano serwer DNS, który ma odpowiedni zakres dla sieci. Każdy klaster Kubernetes używający tego serwera DNS rozpoznaje teraz prywatne adresy IP punktu końcowego i musi być skojarzony z zakresem usługi Azure Arc Private Link lub połączenie zostanie odrzucone.

Konfigurowanie łącz prywatnych

Uwaga

Konfigurowanie linków prywatnych dla klastrów Kubernetes z obsługą usługi Azure Arc jest obsługiwane od wersji 1.3.0 rozszerzenia interfejsu wiersza polecenia, ale wymaga interfejsu connectedk8s wiersza polecenia platformy Azure w wersji nowszej niż 2.3.0. Jeśli używasz wersji nowszej niż 1.3.0 dla rozszerzenia interfejsu connectedk8s wiersza polecenia, wprowadziliśmy walidacje, aby sprawdzić i pomyślnie połączyć klaster z usługą Azure Arc tylko wtedy, gdy używasz interfejsu wiersza polecenia platformy Azure w wersji nowszej niż 2.3.0.

Możesz skonfigurować łącza prywatne dla istniejącego klastra Kubernetes z włączoną usługą Azure Arc lub podczas dołączania klastra Kubernetes do usługi Azure Arc po raz pierwszy przy użyciu poniższego polecenia:

az connectedk8s connect -g <resource-group-name> -n <connected-cluster-name> -l <location> --enable-private-link true --private-link-scope-resource-id <pls-arm-id>

| Nazwa parametru | opis |

|---|---|

| --enable-private-link | Właściwość umożliwiająca włączanie/wyłączanie funkcji łączy prywatnych. Ustaw wartość "True", aby włączyć łączność z łączami prywatnymi. |

| --private-link-scope-resource-id | Identyfikator utworzonego wcześniej zasobu zakresu łącza prywatnego. Na przykład: /subscriptions//resourceGroups//providers/Microsoft.HybridCompute/privateLinkScopes/ |

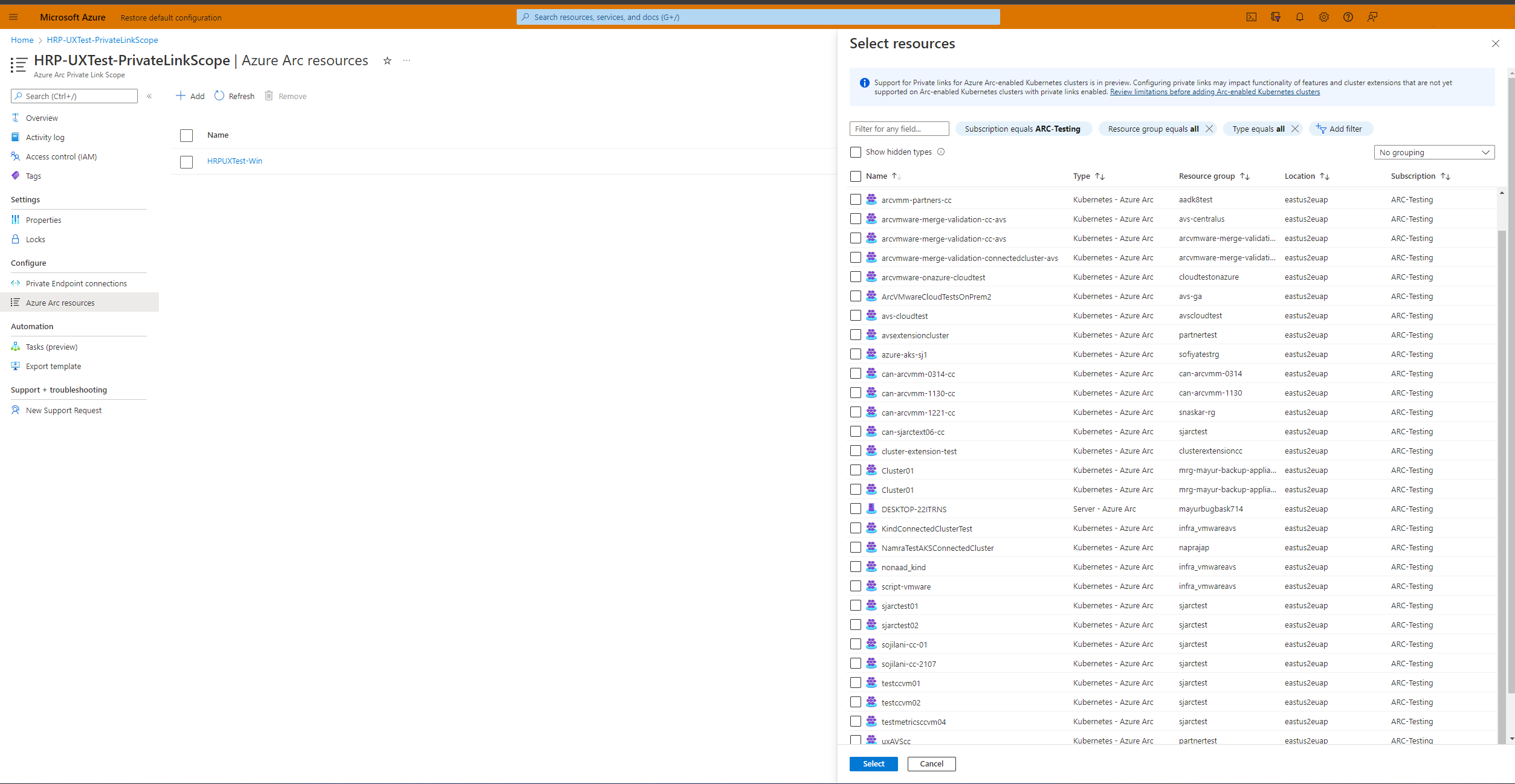

W przypadku klastrów Kubernetes z włączoną usługą Azure Arc, które zostały skonfigurowane przed skonfigurowaniem zakresu łącza prywatnego usługi Azure Arc, można skonfigurować linki prywatne za pośrednictwem witryny Azure Portal, wykonując następujące kroki:

W witrynie Azure Portal przejdź do zasobu Zakresu usługi Azure Arc Private Link.

W okienku po lewej stronie wybierz pozycję Zasoby usługi Azure Arc, a następnie pozycję + Dodaj.

Wybierz klastry Kubernetes na liście, które chcesz skojarzyć z zakresem usługi Private Link, a następnie wybierz pozycję Wybierz , aby zapisać zmiany.

Uwaga

Lista zawiera tylko klastry Kubernetes z obsługą usługi Azure Arc, które znajdują się w tej samej subskrypcji i regionie co zakres usługi Private Link.

Rozwiązywanie problemów

Jeśli wystąpią problemy, mogą pomóc następujące sugestie:

Sprawdź lokalne serwery DNS, aby sprawdzić, czy jest ono przekazywane do usługi Azure DNS lub jest skonfigurowane przy użyciu odpowiednich rekordów A w strefie łącza prywatnego. Te polecenia wyszukiwania powinny zwracać prywatne adresy IP w sieci wirtualnej platformy Azure. Jeśli rozpoznają publiczne adresy IP, sprawdź dokładnie konfigurację DNS maszyny lub serwera i sieci.

nslookup gbl.his.arc.azure.com nslookup agentserviceapi.guestconfiguration.azure.com nslookup dp.kubernetesconfiguration.azure.comJeśli masz problemy z dołączaniem klastra Kubernetes, upewnij się, że do zapory sieci lokalnej dodano tagi usługi Microsoft Entra ID, Azure Resource Manager, AzureFrontDoor.FirstParty i Microsoft Container Registry.

Następne kroki

- Dowiedz się więcej o prywatnym punkcie końcowym platformy Azure.

- Dowiedz się, jak rozwiązywać problemy z łącznością z prywatnym punktem końcowym platformy Azure.

- Dowiedz się, jak skonfigurować usługę Private Link dla usługi Azure Monitor.