Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ważne

Usługa Azure Cache for Redis ogłosiła harmonogram wycofania wszystkich SKU. Zalecamy przeniesienie istniejących wystąpień usługi Azure Cache for Redis do usługi Azure Managed Redis tak szybko, jak to możliwe.

Aby uzyskać więcej informacji na temat przejścia na emeryturę:

Dane na serwerze Redis są domyślnie przechowywane w pamięci. Te dane nie są szyfrowane. Możesz zaimplementować własne szyfrowanie danych przed zapisaniem ich w pamięci podręcznej. W niektórych przypadkach dane mogą znajdować się na dysku ze względu na operacje systemu operacyjnego lub z powodu celowych akcji utrwalania danych przy użyciu eksportu lub trwałości danych.

Usługa Azure Cache for Redis oferuje klucze zarządzane przez platformę (PMK), znane również jako klucze zarządzane przez firmę Microsoft (MMKs), domyślnie szyfrując dane na dysku we wszystkich warstwach. Warstwy Enterprise i Enterprise Flash usługi Azure Cache for Redis dodatkowo oferują możliwość szyfrowania dysków systemu operacyjnego i trwałości danych przy użyciu klucza zarządzanego przez klienta (CMK). Klucze zarządzane przez klienta mogą służyć do opakowywanie mmKs w celu kontrolowania dostępu do tych kluczy. Dzięki temu klucz szyfrowania klucza (CMK) jest kluczem szyfrowania klucza lub kluczem KEK. Aby uzyskać więcej informacji, zobacz zarządzanie kluczami na platformie Azure.

Zakres dostępności szyfrowania dysków CMK

Warstwy Podstawowa, Standardowa, Premium:

- Klucze zarządzane przez firmę Microsoft (MMK) są używane do szyfrowania dysków w większości rozmiarów pamięci podręcznej, z wyjątkiem rozmiarów podstawowych i standardowych C0 i C1.

- Klucze zarządzane przez klienta (CMK) nie są obsługiwane.

Warstwy Enterprise, Enterprise Flash:

- Obsługiwane są klucze zarządzane przez firmę Microsoft (MMK).

- Obsługiwane są klucze zarządzane przez klienta (CMK).

Ostrzeżenie

Domyślnie wszystkie warstwy usługi Azure Cache for Redis używają kluczy zarządzanych przez firmę Microsoft do szyfrowania dysków zainstalowanych w wystąpieniach pamięci podręcznej. Jednak w warstwach Podstawowa i Standardowa jednostki SKU C0 i C1 nie obsługują żadnego szyfrowania dysków.

Ważne

W warstwie Premium trwałość danych przesyła strumieniowo dane bezpośrednio do usługi Azure Storage, dlatego szyfrowanie dysków jest mniej ważne. Usługa Azure Storage oferuje różne metody szyfrowania do użycia.

Szyfrowanie dla warstwy Enterprise

W warstwie Enterprise szyfrowanie dysków jest używane do szyfrowania dysku trwałego, plików tymczasowych i dysku systemu operacyjnego:

- trwały dysk: przechowuje utrwalone pliki RDB lub AOF w ramach trwałości danych

- pliki tymczasowe używane w eksporcie: wyeksportowane dane tymczasowe są szyfrowane. Podczas eksportowania danych szyfrowanie końcowych wyeksportowanych danych jest kontrolowane przez ustawienia na koncie magazynu.

- dysk systemu operacyjnego

Klucz MMK jest używany do szyfrowania tych dysków domyślnie, ale można również użyć klucza cmK.

W warstwie Flash przedsiębiorstwa klucze i wartości są również częściowo przechowywane na dysku przy użyciu magazynu flash express pamięci (NVMe, nonvolatile memory express). Jednak ten dysk nie jest taki sam jak dysk używany do utrwalania danych. Zamiast tego jest efemeryczna, a dane nie są utrwalane po zatrzymaniu, cofnięciu przydziału lub ponownym uruchomieniu pamięci podręcznej. Klucz MMK jest obsługiwany tylko na tym dysku, ponieważ te dane są przejściowe i efemeryczne.

| Przechowywane dane | Disk | Opcje szyfrowania |

|---|---|---|

| Pliki trwałości | Dysk trwały | MmK lub CMK |

| Pliki RDB oczekujące na wyeksportowanie | Dysk systemu operacyjnego i dysk trwały | MmK lub CMK |

| Klucze i wartości (tylko warstwa Flash przedsiębiorstwa) | Przejściowy dysk NVMe | MMK |

Szyfrowanie dla warstw Podstawowa, Standardowa i Premium

W warstwach Podstawowa , Standardowa i Premium dysk systemu operacyjnego jest domyślnie szyfrowany przy użyciu klucza MMK. Nie ma zainstalowanego dysku trwałego, a zamiast tego jest używana usługa Azure Storage. Jednostki SKU C0 i C1 nie używają szyfrowania dysków.

Wymagania wstępne i ograniczenia

Ogólne wymagania wstępne i ograniczenia

- Szyfrowanie dysków nie jest dostępne w warstwach Podstawowa i Standardowa dla jednostek SKU C0 lub C1

- Tylko tożsamość zarządzana przypisana przez użytkownika jest obsługiwana w celu nawiązania połączenia z usługą Azure Key Vault. Tożsamość zarządzana przypisana przez system nie jest obsługiwana.

- Zmiana między kluczami MMK i CMK w istniejącym wystąpieniu pamięci podręcznej wyzwala długotrwałą operację konserwacji. Nie zalecamy tego do użytku produkcyjnego, ponieważ występują zakłócenia usługi.

Wymagania wstępne i ograniczenia usługi Azure Key Vault

- Zasób usługi Azure Key Vault zawierający klucz zarządzany przez klienta musi znajdować się w tym samym regionie co zasób pamięci podręcznej.

- W wystąpieniu usługi Azure Key Vault należy włączyć ochronę przed przeczyszczeniem i usuwanie nietrwałe. Ochrona przed przeczyszczaniem nie jest domyślnie włączona.

- W przypadku używania reguł zapory w usłudze Azure Key Vault wystąpienie usługi Key Vault musi być skonfigurowane tak, aby zezwalało na zaufane usługi.

- Obsługiwane są tylko klucze RSA

- Tożsamość zarządzana przypisana przez użytkownika musi mieć uprawnienia Get, Unwrap Key i Wrap Key w zasadach dostępu usługi Key Vault lub równoważne uprawnienia w ramach kontroli dostępu opartej na rolach platformy Azure. Zalecana wbudowana definicja roli z najmniejszymi uprawnieniami wymaganymi w tym scenariuszu jest nazywana użytkownikiem szyfrowania usługi kryptograficznej KeyVault.

Jak skonfigurować szyfrowanie CMK w pamięciach podręcznych przedsiębiorstwa

Tworzenie nowej pamięci podręcznej z włączonym kluczem cmK za pomocą portalu

Utwórz pamięć podręczną Redis Enterprise.

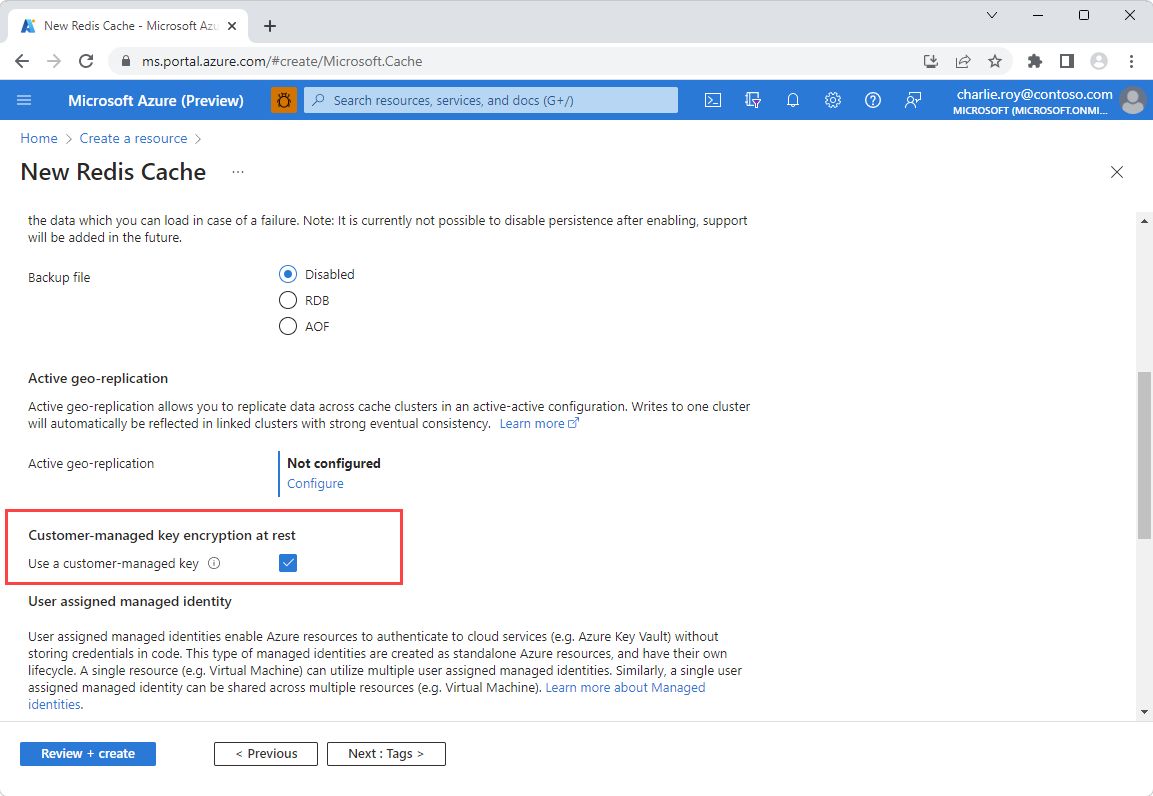

Na stronie Zaawansowane przejdź do sekcji zatytułowanej Szyfrowanie kluczy zarządzanych przez klienta magazynowanych i włącz opcję Użyj klucza zarządzanego przez klienta.

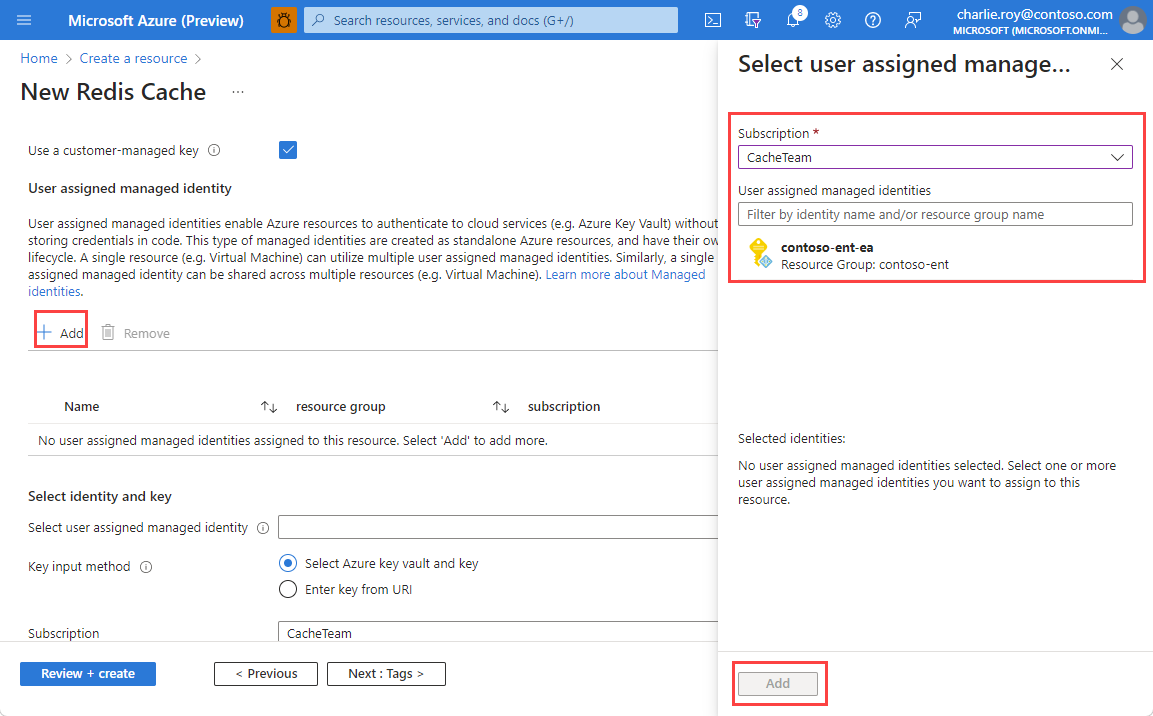

Wybierz pozycję Dodaj, aby przypisać tożsamość zarządzaną przypisaną przez użytkownika do zasobu. Ta tożsamość zarządzana służy do nawiązywania połączenia z wystąpieniem usługi Azure Key Vault , które przechowuje klucz zarządzany przez klienta.

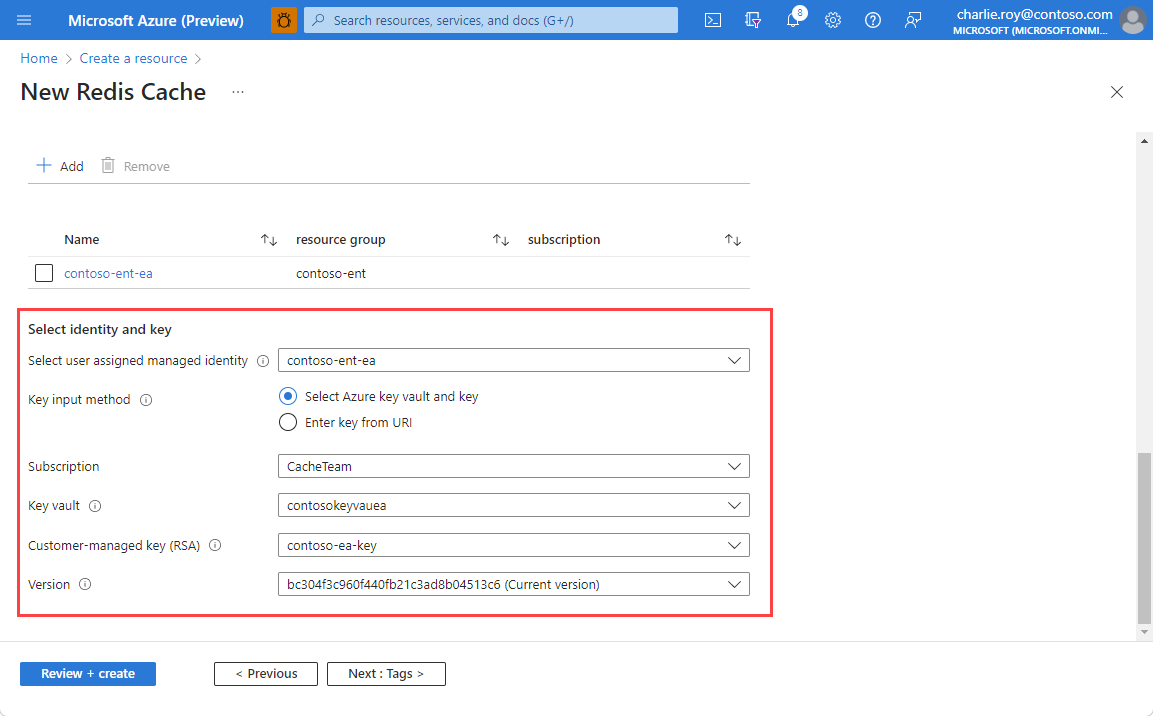

Wybierz wybraną tożsamość zarządzaną przypisaną przez użytkownika, a następnie wybierz metodę wprowadzania klucza do użycia.

Jeśli używasz metody Select Azure Key Vault and key, wybierz instancję usługi Key Vault, która przechowuje klucz zarządzany przez klienta. To wystąpienie musi znajdować się w tym samym regionie co pamięć podręczna.

Uwaga

Aby uzyskać instrukcje dotyczące konfigurowania wystąpienia usługi Azure Key Vault, zobacz przewodnik Szybki start dotyczący usługi Azure Key Vault. Możesz również wybrać link Utwórz magazyn kluczy pod wyborem usługi Key Vault, aby utworzyć nowe wystąpienie usługi Key Vault. Należy pamiętać, że zarówno ochrona przed przeczyszczeniem, jak i usuwanie nietrwałe muszą być włączone w wystąpieniu usługi Key Vault.

Wybierz określony klucz i wersję przy użyciu listy rozwijanej Klucz zarządzany przez klienta (RSA) i Wersja .

Jeśli używasz metody wejściowej identyfikatora URI , wprowadź identyfikator URI identyfikatora klucza dla wybranego klucza z usługi Azure Key Vault.

Po wprowadzeniu wszystkich informacji dotyczących pamięci podręcznej wybierz pozycję Przejrzyj i utwórz.

Dodawanie szyfrowania CMK do istniejącej pamięci podręcznej przedsiębiorstwa

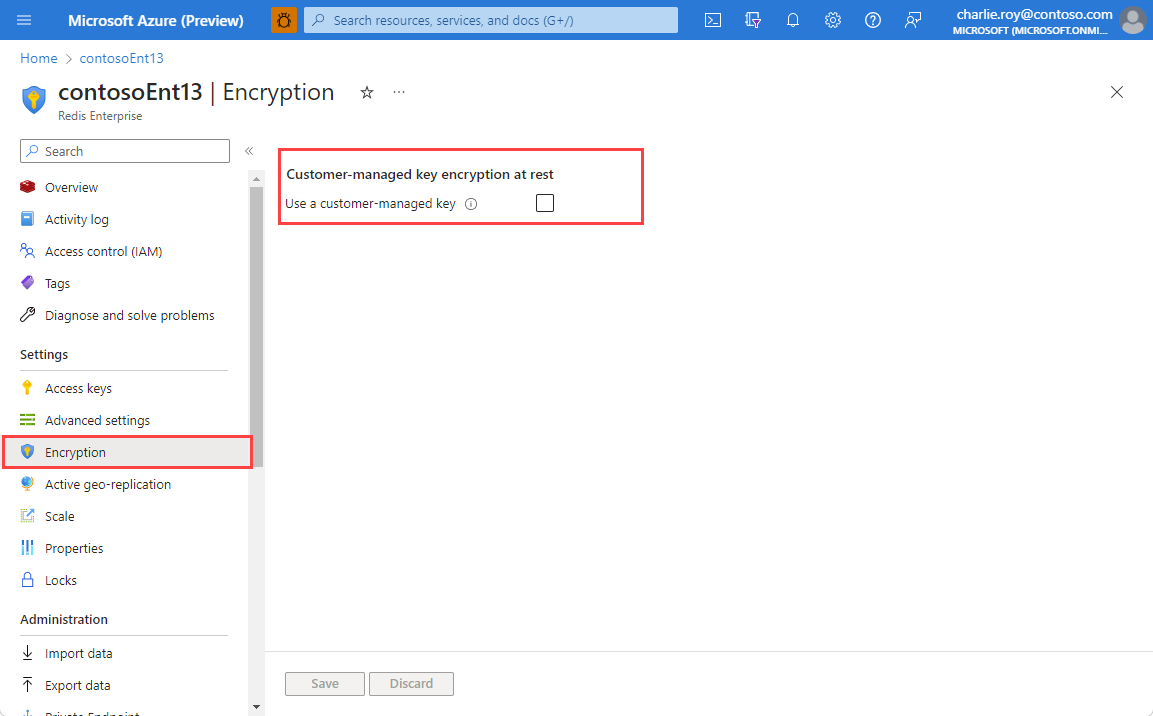

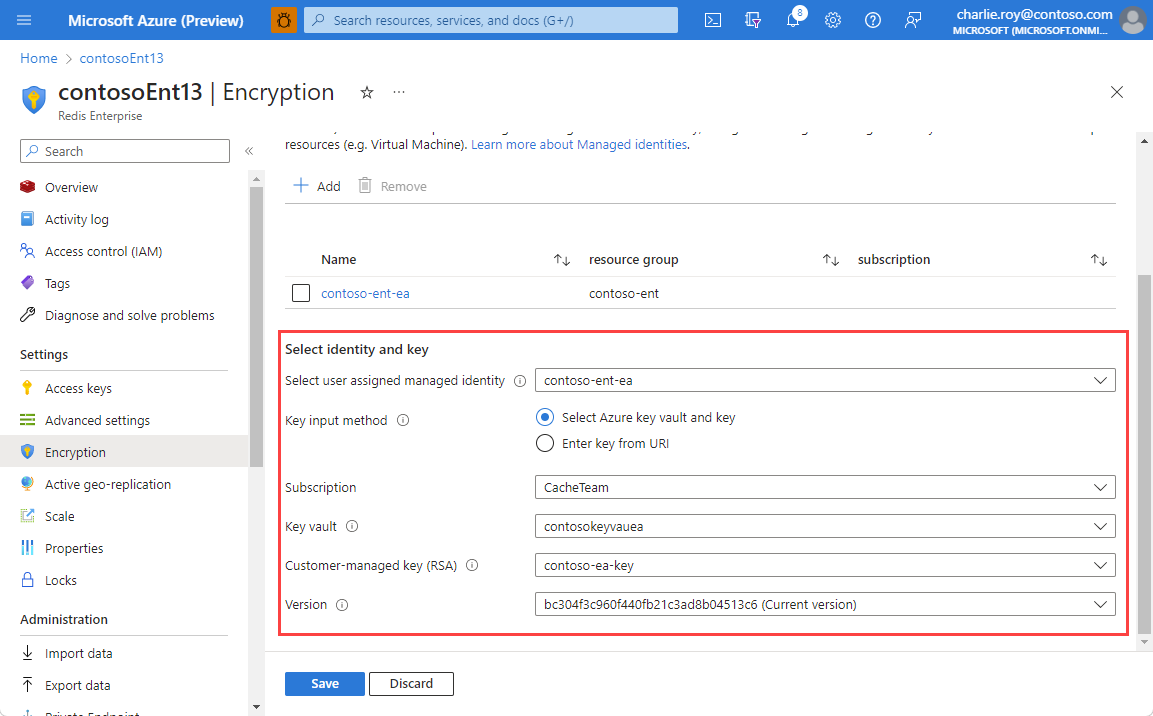

Przejdź do pozycji Szyfrowanie w menu Zasób wystąpienia pamięci podręcznej. Jeśli klucz zarządzania kluczami jest już skonfigurowany, zobaczysz informacje o kluczu.

Jeśli nie skonfigurowałeś CMK lub chcesz zmienić ustawienia CMK, wybierz pozycję Zmień ustawienia szyfrowania.

Wybierz pozycję Użyj klucza zarządzanego przez klienta, aby wyświetlić opcje konfiguracji.

Wybierz pozycję Dodaj, aby przypisać tożsamość zarządzaną przypisaną przez użytkownika do zasobu. Ta tożsamość zarządzana służy do nawiązywania połączenia z wystąpieniem usługi Azure Key Vault , które przechowuje klucz zarządzany przez klienta.

Wybierz wybraną tożsamość zarządzaną przypisaną przez użytkownika, a następnie wybierz metodę wprowadzania klucza do użycia.

Jeśli używasz metody Select Azure Key Vault and key, wybierz instancję usługi Key Vault, która przechowuje klucz zarządzany przez klienta. To wystąpienie musi znajdować się w tym samym regionie co pamięć podręczna.

Uwaga

Aby uzyskać instrukcje dotyczące konfigurowania wystąpienia usługi Azure Key Vault, zobacz przewodnik Szybki start dotyczący usługi Azure Key Vault. Możesz również wybrać link Utwórz magazyn kluczy pod wyborem usługi Key Vault, aby utworzyć nowe wystąpienie usługi Key Vault.

Wybierz konkretny klucz przy użyciu listy rozwijanej Klucz zarządzany przez klienta (RSA ). Jeśli istnieje wiele wersji klucza do wyboru, użyj listy rozwijanej Wersja .

Jeśli używasz metody wejściowej identyfikatora URI , wprowadź identyfikator URI identyfikatora klucza dla wybranego klucza z usługi Azure Key Vault.

Wybierz pozycję Zapisz

Następne kroki

Dowiedz się więcej o funkcjach usługi Azure Cache for Redis: