Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Jeśli monitorowana aplikacja lub infrastruktura znajduje się za zaporą, musisz skonfigurować dostęp sieciowy, aby umożliwić komunikację z usługami Azure Monitor .

Usługa Azure Monitor używa tagów usług, które zapewniają bardziej niezawodny i dynamiczny sposób zarządzania dostępem do sieci. Tagi usług są regularnie aktualizowane i można je pobierać za pośrednictwem interfejsu API, zapewniając, że masz najnowsze dostępne informacje o adresie IP bez konieczności ręcznego aktualizowania.

Jeśli używasz sieciowych grup zabezpieczeń platformy Azure, możesz zarządzać dostępem za pomocą tagów usługi sieciowej platformy Azure. W przypadku zasobów hybrydowych lub lokalnych można pobrać równoważne listy adresów IP jako pliki JSON, które są odświeżane co tydzień. Aby uwzględnić wszystkie niezbędne wyjątki, użyj tagów ActionGroupusługi , ApplicationInsightsAvailabilityi AzureMonitor. Aby uzyskać więcej informacji, zobacz Omówienie tagów usługi platformy Azure.

Uwaga / Notatka

- Cały ruch usługi Application Insights reprezentuje ruch wychodzący z wyjątkiem grup akcji monitorowania dostępności i elementów webhook, które również wymagają reguł zapory dla ruchu przychodzącego.

- Tagi usług nie zastępują sprawdzania poprawności/uwierzytelniania wymaganych do komunikacji między dzierżawami między zasobem platformy Azure a innymi zasobami tagów usługi.

Porty wychodzące

Musisz otworzyć niektóre porty wychodzące w zaporze serwera, aby umożliwić zestawowi SDK usługi Application Insights lub agentowi usługi Application Insights wysyłanie danych do portalu.

| Przeznaczenie | Nazwa hosta | Typ | Porty |

|---|---|---|---|

| Telemetria | dc.applicationinsights.azure.comdc.applicationinsights.microsoft.comdc.services.visualstudio.com{region}.in.applicationinsights.azure.com |

Światowy Światowy Światowy Regionalne |

443 |

| Metryki na żywo | live.applicationinsights.azure.comrt.applicationinsights.microsoft.comrt.services.visualstudio.com{region}.livediagnostics.monitor.azure.comPrzykład dla : {region}westus2 |

Światowy Światowy Światowy Regionalne |

443 |

Uwaga / Notatka

Punkty końcowe pozyskiwania usługi Application Insights są tylko protokołem IPv4.

Usługa Azure Government używa domeny

.usnajwyższego poziomu zamiast.com. Porównanie publicznych punktów końcowych platformy Azure i punktów końcowych platformy Azure dla instytucji rządowych dla typowych usług platformy Azure.

Agent usługi Application Insights

Konfiguracja agenta usługi Application Insights jest wymagana tylko wtedy, gdy wprowadzasz zmiany.

| Przeznaczenie | Nazwa hosta | Porty |

|---|---|---|

| Konfiguracja | management.core.windows.net |

443 |

| Konfiguracja | management.azure.com |

443 |

| Konfiguracja | login.windows.net |

443 |

| Konfiguracja | login.microsoftonline.com |

443 |

| Konfiguracja | secure.aadcdn.microsoftonline-p.com |

443 |

| Konfiguracja | auth.gfx.ms |

443 |

| Konfiguracja | login.live.com |

443 |

| Instalacja |

globalcdn.nuget.org, , packages.nuget.org ,api.nuget.org/v3/index.jsonnuget.org, , api.nuget.orgdc.services.vsallin.net |

443 |

Testy dostępności

Aby uzyskać więcej informacji na temat testów dostępności, zobacz Prywatne testowanie dostępności.

Dzienniki punktów końcowych interfejsu API zapytań

Od 1 lipca 2025 r. usługa Log Analytics wymusza protokół TLS 1.2 lub nowszy na potrzeby bezpiecznej komunikacji. Aby uzyskać więcej informacji, zobacz Bezpieczne dzienniki danych podczas przesyłania.

| Przeznaczenie | Nazwa hosta | Porty |

|---|---|---|

| Application Insights | api.applicationinsights.ioapi1.applicationinsights.ioapi2.applicationinsights.ioapi3.applicationinsights.ioapi4.applicationinsights.ioapi5.applicationinsights.ioapi.applicationinsights.azure.com*.api.applicationinsights.azure.com |

443 |

| Log Analytics | api.loganalytics.io*.api.loganalytics.ioapi.loganalytics.azure.comapi.monitor.azure.com*.api.monitor.azure.com |

443 |

| Azure Data Explorer | ade.loganalytics.ioade.applicationinsights.ioadx.monitor.azure.com*.adx.monitor.azure.com*.adx.applicationinsights.azure.comadx.applicationinsights.azure.comadx.loganalytics.azure.com*.adx.loganalytics.azure.com |

443 |

Punkty końcowe interfejsu API pozyskiwania dzienników

Od 1 marca 2026 r. pozyskiwanie dzienników wymusza protokół TLS 1.2 lub nowszy w celu zapewnienia bezpiecznej komunikacji. Aby uzyskać więcej informacji, zobacz Bezpieczne dzienniki danych podczas przesyłania.

| Przeznaczenie | Nazwa hosta | Porty |

|---|---|---|

| API przyjmowania dzienników | *.ingest.monitor.azure.comprod.la.ingest.monitor.core.windows.NET*.prod.la.ingestion.msftcloudes.comprod.la.ingestion.msftcloudes.com*.prod.la.ingest.monitor.core.windows.NET |

443 |

Analiza usługi Application Insights

| Przeznaczenie | Nazwa hosta | Porty |

|---|---|---|

| CDN (Content Delivery Network) | applicationanalytics.azureedge.net |

80 443 |

| Media CDN | applicationanalyticsmedia.azureedge.net |

80 443 |

Zespół usługi Application Insights jest właścicielem domeny *.applicationinsights.io.

Portal usługi Log Analytics

| Przeznaczenie | Nazwa hosta | Porty |

|---|---|---|

| Portal | portal.loganalytics.io |

443 |

Zespół usługi Log Analytics jest właścicielem domeny *.loganalytics.io.

Rozszerzenie witryny Azure Portal usługi Application Insights

| Przeznaczenie | Nazwa hosta | Porty |

|---|---|---|

| Rozszerzenie usługi Application Insights | stamp2.app.insightsportal.visualstudio.com |

80 443 |

| Usługa CDN rozszerzenia usługi Application Insights | insightsportal-prod2-cdn.aisvc.visualstudio.cominsightsportal-prod2-asiae-cdn.aisvc.visualstudio.cominsightsportal-cdn-aimon.applicationinsights.io |

80 443 |

Zestawy SDK usługi Application Insights (software development kit)

| Przeznaczenie | Nazwa hosta | Porty |

|---|---|---|

| Application Insights JS SDK CDN | az416426.vo.msecnd.netjs.monitor.azure.com |

80 443 |

Elementy webhook grupy akcji

Listę adresów IP używanych przez grupy akcji można wykonać za pomocą polecenia Get-AzNetworkServiceTag programu PowerShell.

Tag usługi grupy akcji

Zarządzanie zmianami w źródłowych adresach IP może być czasochłonne. Użycie tagów usługi eliminuje konieczność aktualizowania konfiguracji. Tag usługi reprezentuje grupę prefiksów adresów IP z określonej usługi platformy Azure. Firma Microsoft zarządza adresami IP i automatycznie aktualizuje tag usługi w miarę zmiany adresów, co eliminuje konieczność aktualizowania reguł zabezpieczeń sieci dla grupy akcji.

W witrynie Azure Portal w obszarze Usługi platformy Azure wyszukaj pozycję Sieciowa grupa zabezpieczeń.

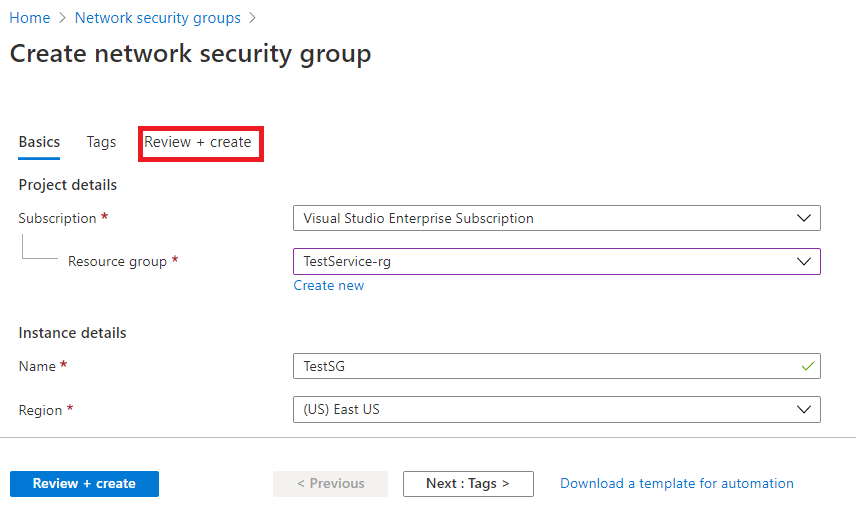

Wybierz pozycję Dodaj i utwórz sieciową grupę zabezpieczeń:

- Dodaj nazwę grupy zasobów, a następnie wprowadź informacje o szczegółach wystąpienia.

- Wybierz Przejrzyj i utwórz, a następnie Utwórz.

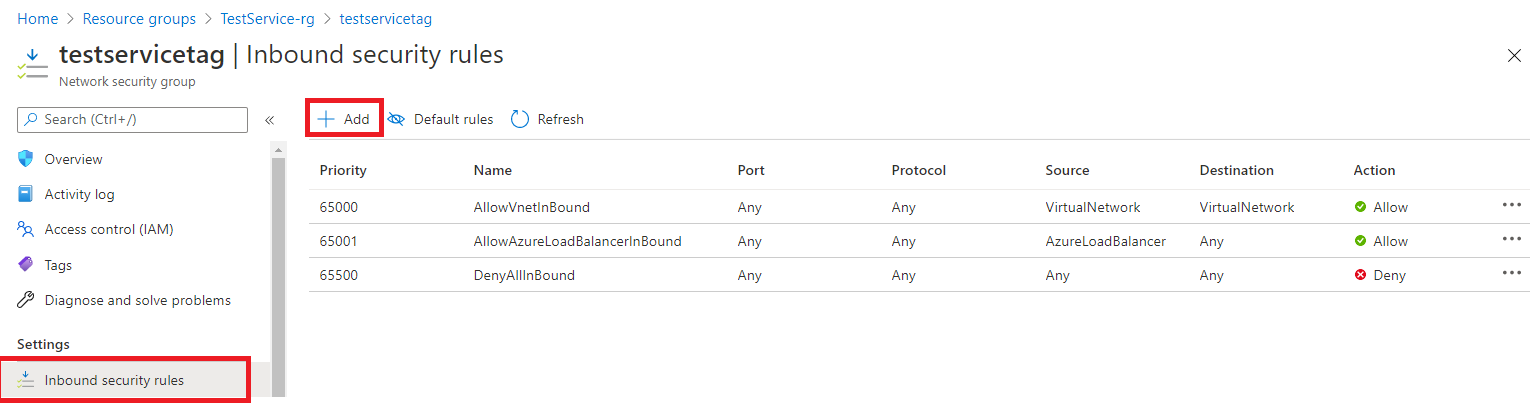

Przejdź do pozycji Grupa zasobów, a następnie wybierz utworzoną sieciową grupę zabezpieczeń:

- Wybierz pozycję Reguły zabezpieczeń dla ruchu przychodzącego.

- Wybierz Dodaj.

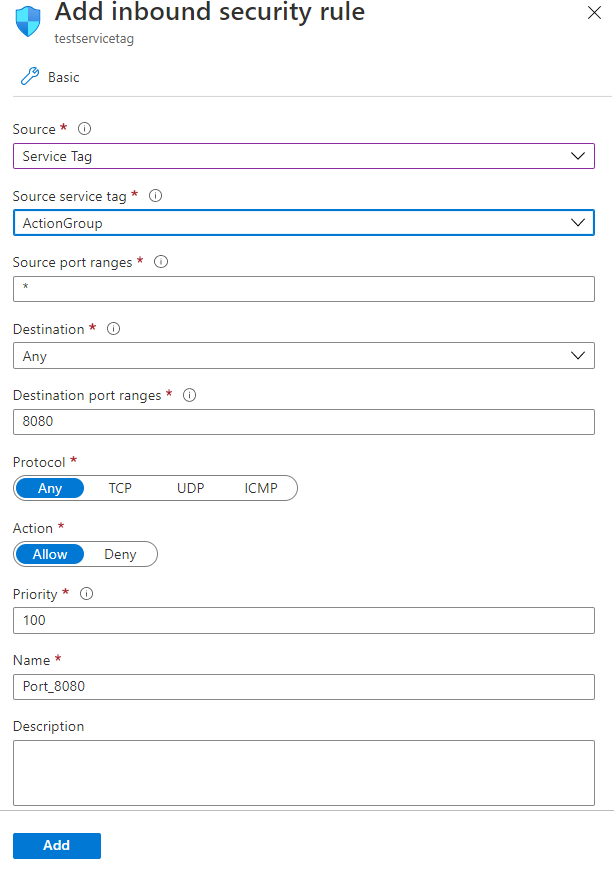

W okienku po prawej stronie zostanie otwarte nowe okno:

- W obszarze Źródło wprowadź tag usługi.

- W obszarze Tag usługi źródłowej wprowadź wartość ActionGroup.

- Wybierz Dodaj.

Profiler usługi Application Insights dla platformy .NET

| Przeznaczenie | Nazwa hosta | Porty |

|---|---|---|

| Przedstawiciel | agent.azureserviceprofiler.net*.agent.azureserviceprofiler.netprofiler.monitor.azure.com |

443 |

| Portal | gateway.azureserviceprofiler.netdataplane.diagnosticservices.azure.com |

443 |

| Magazyn | *.core.windows.net |

443 |

Snapshot Debugger

Uwaga / Notatka

Profiler usługi Application Insights dla platformy .NET i debugera migawek współużytkuje ten sam zestaw adresów IP.

| Przeznaczenie | Nazwa hosta | Porty |

|---|---|---|

| Przedstawiciel | agent.azureserviceprofiler.net*.agent.azureserviceprofiler.netsnapshot.monitor.azure.com |

443 |

| Portal | gateway.azureserviceprofiler.netdataplane.diagnosticservices.azure.com |

443 |

| Magazyn | *.core.windows.net |

443 |

Najczęściej zadawane pytania

Ta sekcja zawiera odpowiedzi na typowe pytania.

Czy mogę monitorować intranetowy serwer internetowy?

Tak, ale musisz zezwolić na ruch do naszych usług przez wyjątki zapory lub przekierowania serwera proxy.

Zobacz Adresy IP używane przez usługę Azure Monitor , aby przejrzeć pełną listę usług i adresów IP.

Jak mogę przekierować ruch z serwera do bramy w intranecie?

Kierowanie ruchu z serwera do bramy w intranecie przez zastąpienie punktów końcowych w konfiguracji.

Endpoint Jeśli właściwości nie są obecne w konfiguracji, te klasy używają wartości domyślnych udokumentowanych w adresach IP używanych przez usługę Azure Monitor.

Brama powinna kierować ruch do podstawowego adresu punktu końcowego. W konfiguracji zastąp wartości domyślne wartości .http://<your.gateway.address>/<relative path>

Co zrobić, jeśli mój produkt nie obsługuje tagów usługi?

Jeśli produkt nie obsługuje tagów usług, wykonaj następujące kroki, aby zapewnić pełną łączność:

- Sprawdź najnowsze zakresy adresów IP w pobranych zakresach adresów IP platformy Azure i pliku JSON tagów usługi, który jest aktualizowany co tydzień.

- Przejrzyj dzienniki zapory pod kątem zablokowanych żądań i zaktualizuj listę dozwolonych zgodnie z potrzebami.

Aby uzyskać więcej informacji, zobacz Omówienie tagów usługi platformy Azure.