Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Uwaga

Wystąpienie zarządzane SCOM usługi Azure Monitor nie jest już obsługiwane i planuje zostać wycofane do 30 września 2026 r. Ta zawartość nie będzie już aktualizowana. Zalecamy usługę Azure Monitor lub system Center Operations Manager jako alternatywne rozwiązanie na podstawie Twoich wymagań.

W tym artykule opisano sposób konfigurowania reguł zapory sieciowej i sieciowej grupy zabezpieczeń platformy Azure.

Wymagania wstępne dotyczące sieci

W tej sekcji omówiono wymagania wstępne dotyczące sieci z trzema przykładami modeli sieciowych.

Ustanawianie łączności bezpośredniej (zasięg wzroku) między kontrolerem domeny a siecią platformy Azure

Upewnij się, że istnieje bezpośrednia łączność sieciowa (widok) między siecią żądanego kontrolera domeny a podsiecią platformy Azure (siecią wirtualną), w której chcesz wdrożyć wystąpienie wystąpienia wystąpienia wystąpienia zarządzanego programu SCOM. Upewnij się, że istnieje bezpośrednia łączność sieciowa (widok) między obciążeniami/agentami a podsiecią platformy Azure, w której wdrożono wystąpienie zarządzane programu SCOM.

Wymagana jest bezpośrednia łączność, aby wszystkie następujące zasoby mogły komunikować się ze sobą za pośrednictwem sieci:

- Kontroler domeny

- Agenci

- Składniki programu System Center Operations Manager, takie jak konsola Operacje

- Składniki wystąpienia zarządzanego SCOM, takie jak serwery zarządzania

Następujące trzy odrębne modele sieciowe są wizualnie reprezentowane w celu utworzenia wystąpienia zarządzanego programu SCOM.

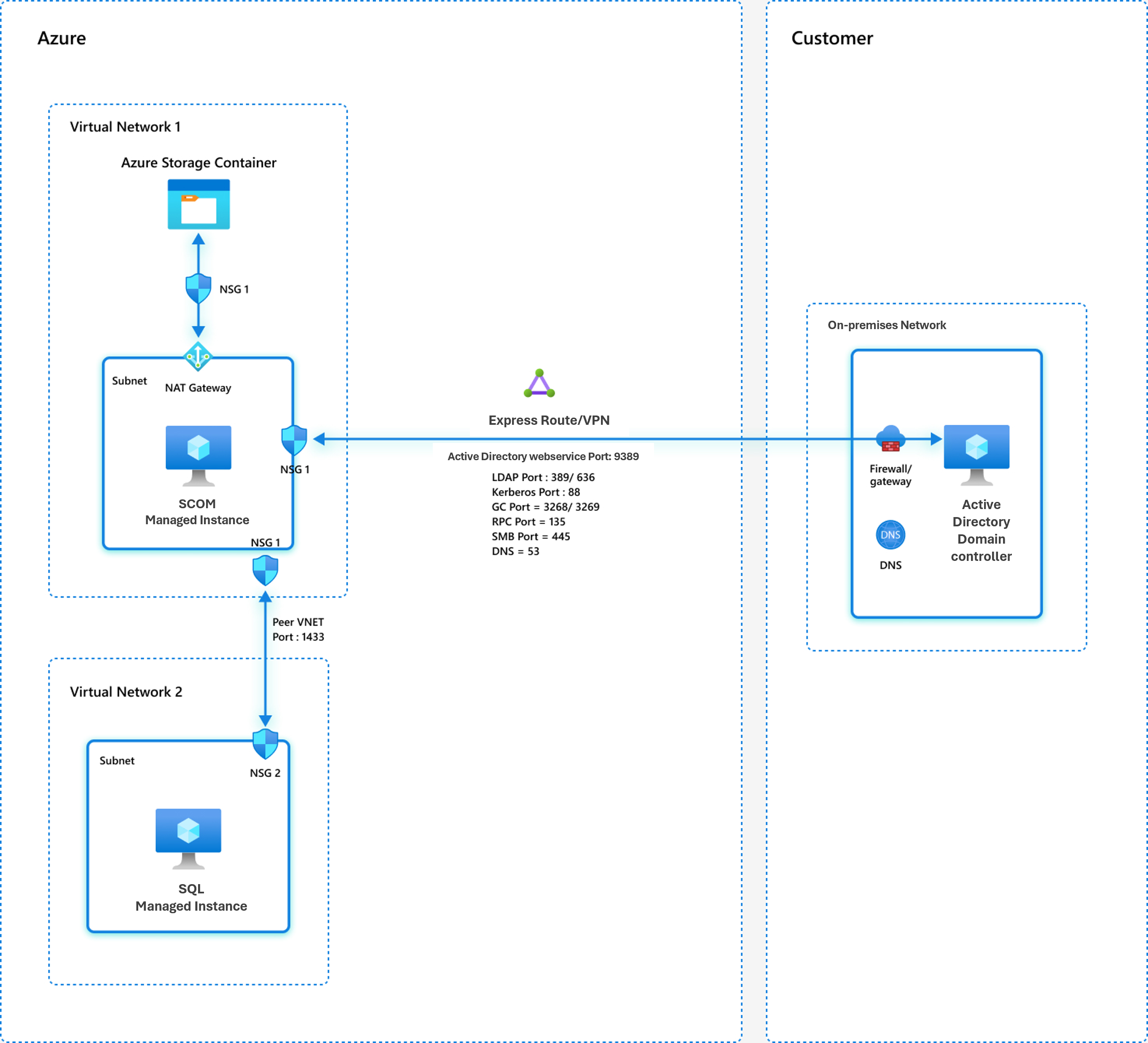

Model sieci 1: kontroler domeny znajduje się lokalnie

W tym modelu żądany kontroler domeny znajduje się w sieci lokalnej. Musisz ustanowić połączenie usługi Azure ExpressRoute między siecią lokalną a podsiecią platformy Azure używaną dla wystąpienia zarządzanego programu SCOM.

Jeśli kontroler domeny i inny składnik są lokalne, należy ustanowić linię wzroku za pośrednictwem usługi ExpressRoute lub wirtualnej sieci prywatnej (VPN). Aby uzyskać więcej informacji, zobacz dokumentację usługi ExpressRoute i dokumentację usługi Azure VPN Gateway.

Poniższy model sieci pokazuje, gdzie znajduje się żądany kontroler domeny w sieci lokalnej. Istnieje bezpośrednie połączenie (za pośrednictwem usługi ExpressRoute lub sieci VPN) między siecią lokalną a podsiecią platformy Azure używaną do tworzenia wystąpienia zarządzanego programu SCOM.

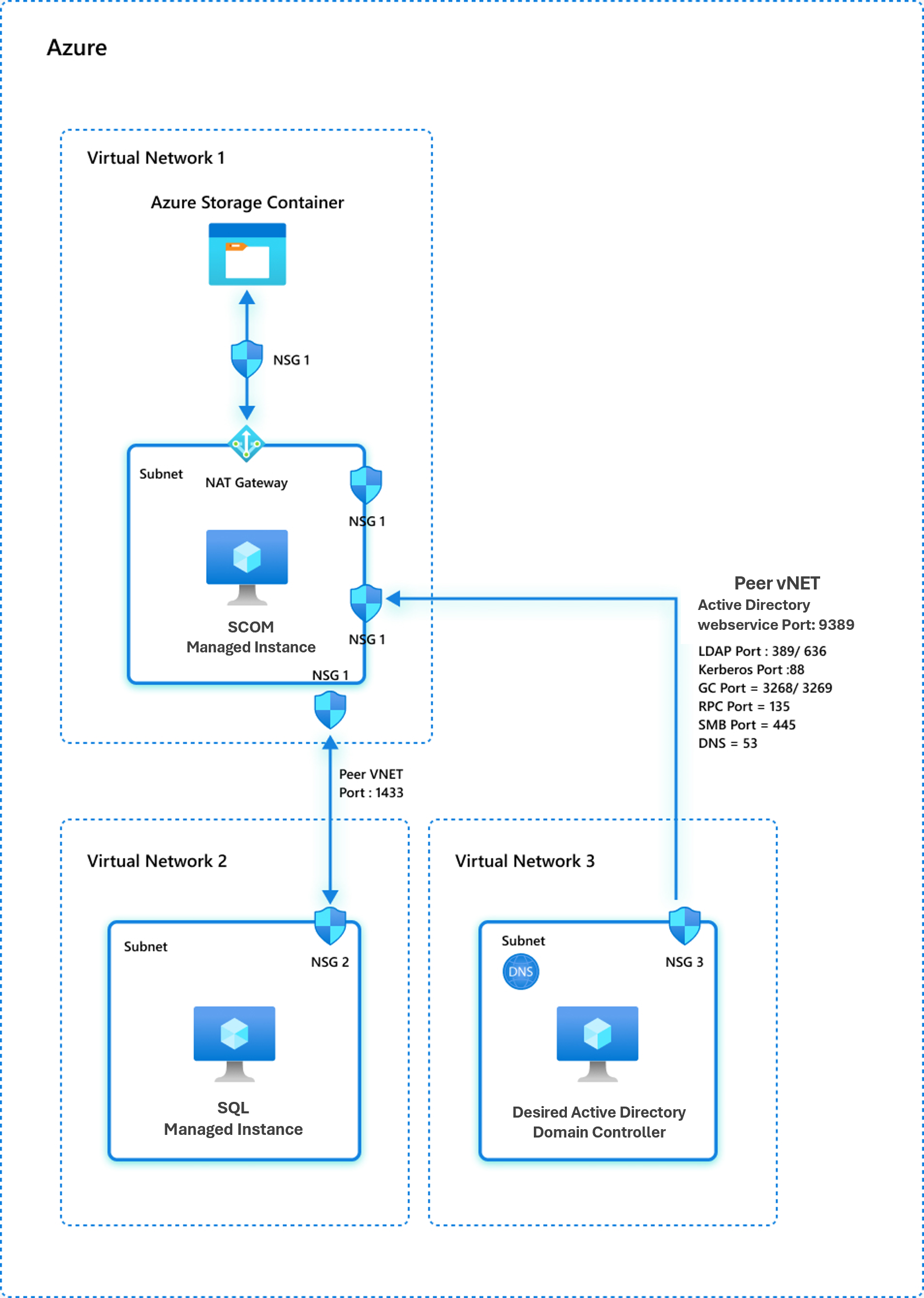

Model sieci 2: kontroler domeny jest hostowany na platformie Azure

W tej konfiguracji wyznaczony kontroler domeny jest hostowany na platformie Azure i musisz ustanowić połączenie usługi ExpressRoute lub sieci VPN między siecią lokalną a podsiecią platformy Azure. Jest on używany do tworzenia wystąpienia zarządzanego programu SCOM i podsieci platformy Azure używanej dla wyznaczonego kontrolera domeny. Aby uzyskać więcej informacji, zobacz ExpressRoute i VPN Gateway.

W tym modelu żądany kontroler domeny pozostaje zintegrowany z lokalnym lasem domeny. Jednak wybrano utworzenie dedykowanego kontrolera usługi Active Directory na platformie Azure w celu obsługi zasobów platformy Azure korzystających z infrastruktury lokalna usługa Active Directory.

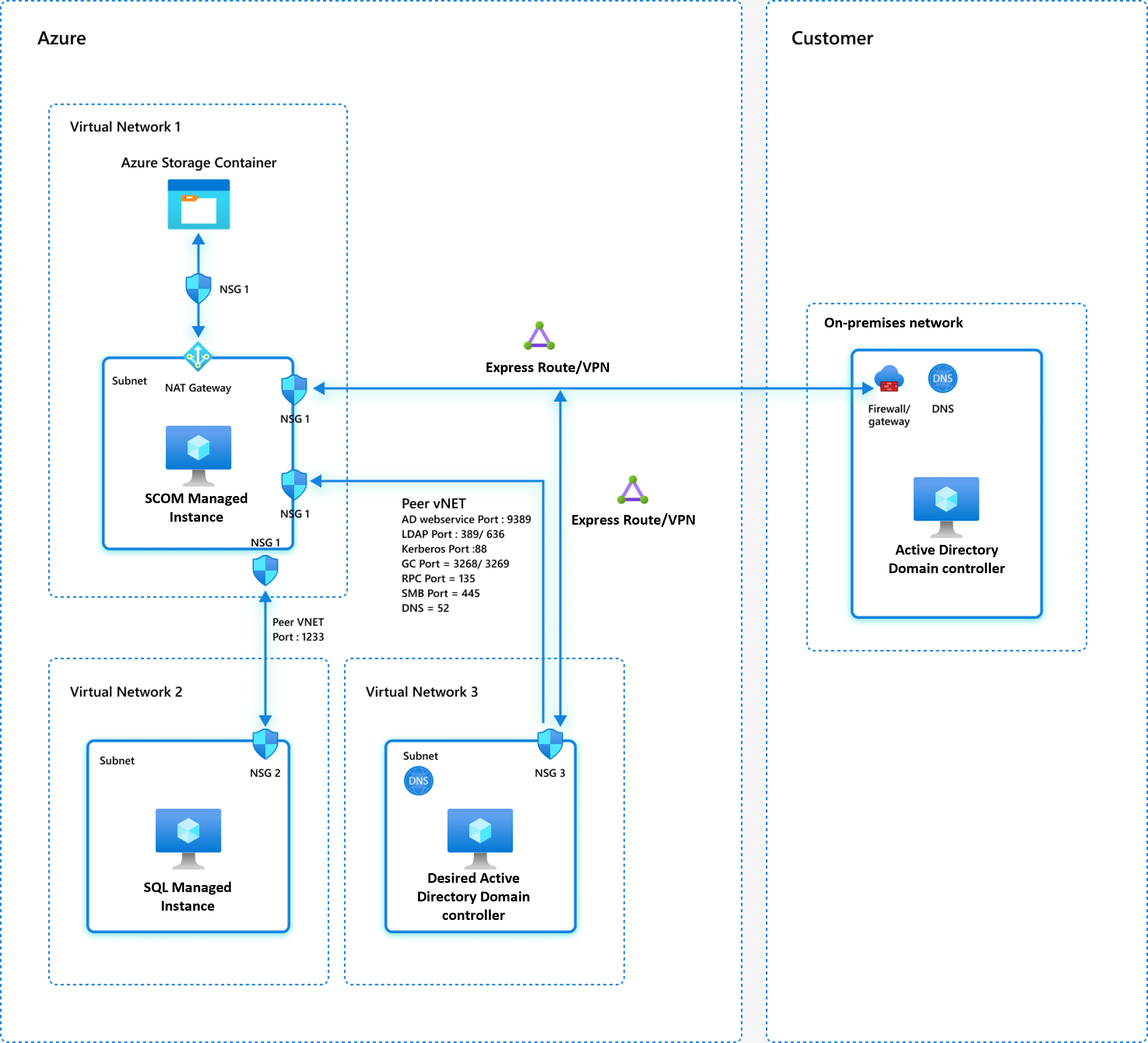

Model sieci 3: Kontroler domeny i wystąpienia zarządzane SCOM znajdują się w sieciach wirtualnych platformy Azure

W tym modelu zarówno żądany kontroler domeny, jak i wystąpienia zarządzane SCOM są umieszczane w oddzielnych i dedykowanych sieciach wirtualnych na platformie Azure.

Jeśli żądany kontroler domeny i wszystkie inne składniki znajdują się w tej samej sieci wirtualnej platformy Azure (konwencjonalnego aktywnego kontrolera domeny) bez obecności w środowisku lokalnym, masz już widok między wszystkimi składnikami.

Jeśli żądany kontroler domeny i wszystkie inne składniki znajdują się w różnych sieciach wirtualnych platformy Azure (konwencjonalny aktywny kontroler domeny) bez obecności w środowisku lokalnym, należy wykonać komunikację równorzędną sieci wirtualnych między wszystkimi sieciami wirtualnymi, które znajdują się w sieci. Aby uzyskać więcej informacji, zobacz Komunikacja równorzędna sieci wirtualnych na platformie Azure.

Zapoznaj się z następującymi problemami dotyczącymi wszystkich trzech modeli sieciowych wymienionych wcześniej:

Upewnij się, że podsieć wystąpienia zarządzanego programu SCOM może nawiązać łączność z wyznaczonym kontrolerem domeny skonfigurowanym dla usługi Azure lub SCOM Managed Instance. Upewnij się również, że rozpoznawanie nazw domen w podsieci wystąpienia zarządzanego SCOM zawiera listę wyznaczonego kontrolera domeny jako najwyższego wpisu wśród rozwiązanych kontrolerów domeny, aby uniknąć problemów z opóźnieniami sieci lub wydajnością i zaporą.

Następujące porty na wyznaczonym kontrolerze domeny i systemie nazw domen (DNS) muszą być dostępne z podsieci wystąpienia zarządzanego SCOM:

Port TCP 389 lub 636 dla protokołu LDAP

Port TCP 3268 lub 3269 dla wykazu globalnego

Port TCP i UDP 88 dla protokołu Kerberos

Port TCP i UDP 53 dla systemu DNS

TCP 9389 dla usługi internetowej Active Directory

TCP 445 dla protokołu SMB

TCP 135 dla RPC

Wewnętrzne reguły zapory i sieciowa grupa zabezpieczeń muszą zezwalać na komunikację z sieci wirtualnej wystąpienia zarządzanego SCOM oraz wyznaczony kontroler domeny/DNS dla wszystkich portów wymienionych wcześniej.

Aby nawiązać łączność, należy nawiązać komunikację równorzędną z siecią wirtualną usługi Azure SQL Managed Instance i wystąpieniem zarządzanym SCOM. W szczególności port 1433 (port prywatny) lub 3342 (port publiczny) musi być dostępny z wystąpienia zarządzanego SCOM do wystąpienia zarządzanego SQL. Skonfiguruj reguły sieciowej grupy zabezpieczeń i reguły zapory w obu sieciach wirtualnych, aby zezwalać na porty 1433 i 3342.

Zezwalaj na komunikację na portach 5723, 5724 i 443 z monitorowanego komputera do wystąpienia zarządzanego programu SCOM.

Jeśli maszyna jest lokalna, skonfiguruj reguły sieciowej grupy zabezpieczeń i reguły zapory w podsieci wystąpienia zarządzanego SCOM i w sieci lokalnej, w której znajduje się monitorowana maszyna, aby zapewnić określone podstawowe porty (5723, 5724 i 443) z monitorowanej maszyny do podsieci wystąpienia zarządzanego SCOM.

Jeśli maszyna znajduje się na platformie Azure, skonfiguruj reguły sieciowej grupy zabezpieczeń i reguły zapory w sieci wirtualnej wystąpienia zarządzanego SCOM i w sieci wirtualnej, w której znajduje się monitorowana maszyna, aby zapewnić określone niezbędne porty (5723, 5724 i 443) są dostępne z monitorowanej maszyny do podsieci wystąpienia zarządzanego SCOM.

Wymagania dotyczące zapory

Aby działać prawidłowo, wystąpienie zarządzane programu SCOM musi mieć dostęp do następującego numeru portu i adresów URL. Skonfiguruj sieciową grupę zabezpieczeń i reguły zapory, aby zezwolić na tę komunikację.

| Zasób | Port | Kierunek | Tagi usługi | Purpose |

|---|---|---|---|---|

| *.blob.core.windows.net | 443 | Wychodzący | Magazyn | Azure Storage |

| management.azure.com | 443 | Wychodzący | AzureResourceManager | Azure Resource Manager |

| gcs.prod.monitoring.core.windows.net *.prod.warm.ingest.monitor.core.windows.net |

443 | Wychodzący | AzureMonitor | Dzienniki SCOM MI |

| *.prod.microsoftmetrics.com *.prod.hot.ingest.monitor.core.windows.net *.prod.hot.ingestion.msftcloudes.com |

443 | Wychodzący | AzureMonitor | Metryki SCOM MI |

| *.workloadnexus.azure.com | 443 | Wychodzący | Usługa Nexus | |

| *.azuremonitor-scommiconnect.azure.com | 443 | Wychodzący | Usługa mostka |

Ważne

Aby zminimalizować potrzebę rozległej komunikacji zarówno z administratorem usługi Active Directory, jak i administratorem sieci, zobacz Samodzielna weryfikacja. W tym artykule opisano procedury, których administrator usługi Active Directory i administrator sieci używają do weryfikowania zmian konfiguracji i zapewnienia pomyślnej implementacji. Ten proces zmniejsza niepotrzebne interakcje między administratorem programu Operations Manager a administratorem usługi Active Directory i administratorem sieci. Ta konfiguracja pozwala zaoszczędzić czas dla administratorów.