Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

NFSv4 wprowadza koncepcję domeny uwierzytelniania ID. Usługa Azure NetApp Files używa wartości defaultv4iddomain.com wpisu jako domeny uwierzytelniania, a klienci NFS używają własnej konfiguracji do uwierzytelniania użytkowników chcących mieć dostęp do plików na tych woluminach. Domyślnie klienci systemu plików NFS będą używać nazwy domeny DNS jako domeny identyfikatora NFSv4. To ustawienie można zastąpić przy użyciu pliku konfiguracji NFSv4 o nazwie idmapd.conf.

Jeśli ustawienia domeny uwierzytelniania na kliencie NFS i usłudze Azure NetApp Files nie są zgodne, dostęp do plików może zostać odrzucony, ponieważ mapowanie użytkownika i grupy NFSv4 może zakończyć się niepowodzeniem. W takim przypadku użytkownicy i grupy, które nie pasują prawidłowo, zmiażdżą użytkownika i grupę skonfigurowaną w idmapd.conf pliku (zazwyczaj nikt:99), a zdarzenie zostanie zarejestrowane na kliencie.

W tym artykule opisano domyślne zachowanie mapowania użytkowników/grup oraz sposób konfigurowania klientów systemu plików NFS w celu poprawnego uwierzytelniania i zezwalania na dostęp.

Domyślne zachowanie mapowania użytkowników/grup

Mapowanie użytkownika głównego może zilustrować, co się stanie w przypadku niezgodności między klientami usługi Azure NetApp Files i NFS. Proces instalacji aplikacji często wymaga użycia użytkownika głównego. Usługę Azure NetApp Files można skonfigurować tak, aby zezwolić na dostęp do usługi root.

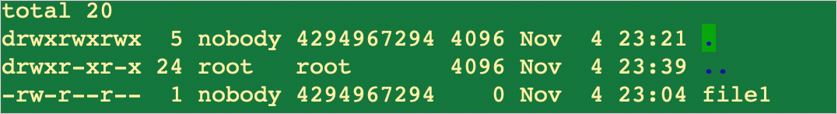

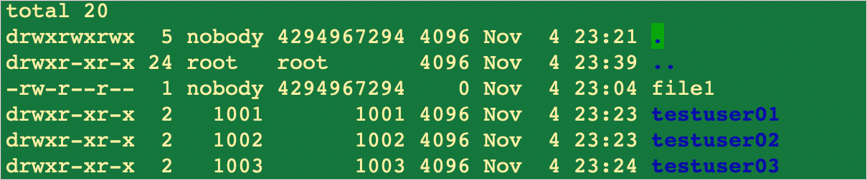

W poniższym przykładzie z listą katalogów użytkownik root montuje wolumin na kliencie systemu Linux, który korzysta z jego domyślnej konfiguracji dla domeny uwierzytelniania ID, różniącej się od domyślnej konfiguracji usługi Azure NetApp Files localdomain.

Na liście plików w katalogu file1 jest wyświetlana jako mapowana na nobody, kiedy powinna być własnością użytkownika głównego.

Istnieją dwa sposoby dostosowywania domeny uwierzytelniania po obu stronach: Azure NetApp Files jako serwer NFS i Linux jako klienci NFS:

Centralne zarządzanie użytkownikami: jeśli już używasz centralnego zarządzania użytkownikami, takiego jak usługi domenowe Active Directory (AD DS), możesz skonfigurować klientów systemu Linux do używania protokołu LDAP i ustawić domenę skonfigurowaną w usługach AD DS jako domenę do uwierzytelniania. Po stronie serwera należy włączyć usługę domenową AD dla usługi Azure NetApp Files i utworzyć woluminy z obsługą protokołu LDAP. Woluminy z obsługą protokołu LDAP automatycznie używają domeny skonfigurowanej w usługach AD DS jako domeny uwierzytelniania.

Aby uzyskać więcej informacji na temat tego procesu, zobacz także Włączanie uwierzytelniania LDAP usługi Active Directory Domain Services (AD DS) dla woluminów NFS.

Ręcznie skonfiguruj klienta systemu Linux: jeśli nie używasz centralnego zarządzania użytkownikami dla klientów z systemem Linux, możesz ręcznie skonfigurować klientów systemu Linux tak, aby pasowali do domyślnej domeny uwierzytelniania usługi Azure NetApp Files dla woluminów bez obsługi protokołu LDAP.

W tej sekcji skoncentrujemy się na tym, jak skonfigurować klienta systemu Linux i jak zmienić domenę uwierzytelniania usługi Azure NetApp Files dla wszystkich woluminów bez obsługi protokołu LDAP.

Konfigurowanie domeny identyfikatora NFSv4.1 w usłudze Azure NetApp Files

W witrynie Azure Portal można określić żądaną domenę identyfikatora NFSv4.1 dla wszystkich woluminów innych niż LDAP. To ustawienie dotyczy wszystkich woluminów innych niż LDAP na wszystkich kontach usługi NetApp w tej samej subskrypcji i regionie. Nie ma to wpływu na woluminy z obsługą protokołu LDAP w tej samej subskrypcji i regionie usługi NetApp.

Rejestrowanie funkcji

Usługa Azure NetApp Files obsługuje możliwość ustawiania domeny identyfikatora NFSv4.1 dla wszystkich woluminów innych niż LDAP w subskrypcji przy użyciu witryny Azure Portal. Ta funkcja jest aktualnie dostępna jako funkcja podglądu. Musisz zarejestrować funkcję przed jej użyciem po raz pierwszy. Po rejestracji funkcja jest włączona i działa w tle.

Rejestrowanie funkcji

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFNFSV4IDDomainSprawdź stan rejestracji funkcji:

Uwaga

Stan RegistrationState może być w stanie

Registeringprzez maksymalnie 60 minut, zanim zmieni się naRegistered. Poczekaj, aż stan będzieRegistered, zanim przejdziesz dalej.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFNFSV4IDDomain

Możesz również użyć poleceń Azure CLI, aby zarejestrować funkcję i wyświetlić jej stan rejestracji.

Kroki

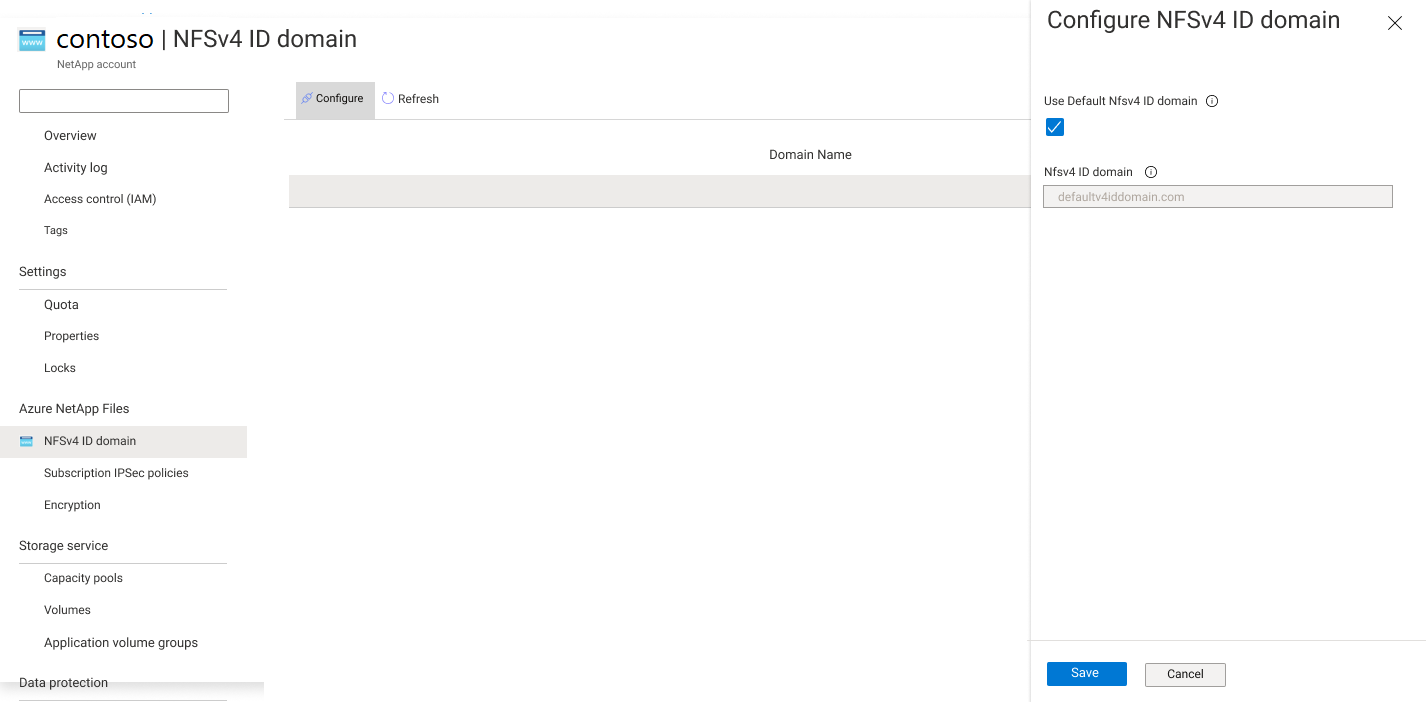

W subskrypcji usługi Azure NetApp Files wybierz Domena identyfikacji NFSv4.1.

Wybierz Konfiguruj.

Aby użyć domyślnej domeny

defaultv4iddomain.com, zaznacz pole obok Użyj domyślnej domeny identyfikatora NFSv4. Aby użyć innej domeny, usuń zaznaczenie pola tekstowego i podaj nazwę domeny identyfikatora NFSv4.1.Wybierz pozycję Zapisz.

Konfigurowanie domeny identyfikatora NFSv4.1 na klientach NFS

/etc/idmapd.confEdytuj plik na kliencie NFS.

Usuń komentarz z wiersza#Domain(czyli usuń element#z wiersza) i zmień wartośćlocaldomainw następujący sposób:- Jeśli wolumin nie jest włączony dla protokołu LDAP, użyj domeny

defaultv4iddomain.comdomyślnej, określającDomain = defaultv4iddomain.com, lub określ domenę identyfikatora NFSv4.1 zgodnie z konfiguracją w usłudze Azure NetApp Files. - Jeśli wolumin jest włączony dla protokołu LDAP, ustaw

Domainna domenę skonfigurowaną w połączeniu z usługą Active Directory na Twoim koncie NetApp. Jeśli na przykładcontoso.comjest skonfigurowaną domeną w koncie NetApp, to ustawDomain = contoso.com.

W poniższych przykładach przedstawiono początkową konfigurację

/etc/idmapd.confprzed zmianami:[General] Verbosity = O Pipefs—Directory = /run/rpc_pipefs # set your own domain here, if it differs from FQDN minus hostname # Domain = localdomain [Mapping] Nobody-User = nobody Nobody-Group = nogroupW poniższym przykładzie pokazano zaktualizowaną konfigurację woluminów innych niż LDAP NFSv4.1 dla domeny

defaultv4iddomain.comdomyślnej:[General] Verbosity = O Pipefs—Directory = /run/rpc_pipefs # set your own domain here, if it differs from FQDN minus hostname Domain = defaultv4iddomain.com [Mapping] Nobody-User = nobody Nobody-Group = nogroupW poniższym przykładzie przedstawiono zaktualizowaną konfigurację woluminów NFSv4.1 z obsługą protokołu LDAP. W tym przykładzie

contoso.comjest skonfigurowana domena na koncie usługi NetApp:[General] Verbosity = O Pipefs—Directory = /run/rpc_pipefs # set your own domain here, if it differs from FQDN minus hostname Domain = contoso.com [Mapping] Nobody-User = nobody Nobody-Group = nogroup- Jeśli wolumin nie jest włączony dla protokołu LDAP, użyj domeny

Odinstalowywanie wszystkich aktualnie zainstalowanych woluminów NFS.

/etc/idmapd.confZaktualizuj plik.Wyczyść klucz NFS

idmapper(nfsidmap -c).Zainstaluj woluminy NFS zgodnie z potrzebami.

Zobacz Instalowanie woluminu dla maszyn wirtualnych z systemem Windows lub Linux.

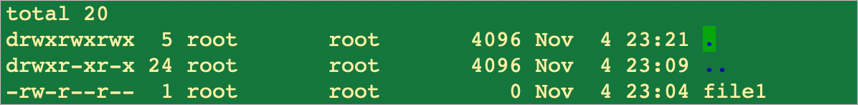

W poniższym przykładzie przedstawiono wynikowa zmiana użytkownika/grupy:

Jak pokazano w przykładzie, użytkownik/grupa zmienił się z nobody na root.

Zachowanie innych (niepodstawowych) użytkowników i grup

Usługa Azure NetApp Files obsługuje lokalnych użytkowników i grupy (utworzone lokalnie na kliencie NFS i reprezentowane przez identyfikatory użytkowników i grup) oraz odpowiednie prawa własności i uprawnień skojarzonych z plikami lub folderami w woluminach NFSv4.1. Jednak usługa nie rozwiązuje się automatycznie w przypadku mapowania lokalnych użytkowników i grup na klientach NFS. Użytkownicy i grupy utworzone na jednym hoście mogą lub nie istnieją na innym kliencie systemu plików NFS (lub istnieją z różnymi identyfikatorami użytkowników i grup), dlatego nie będą mapować poprawnie, jak opisano w poniższym przykładzie.

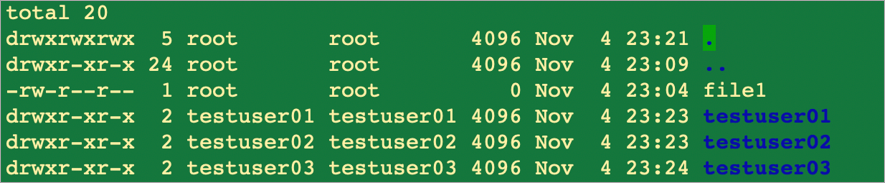

W poniższym przykładzie Host1 istnieją trzy konta użytkowników (testuser01, testuser02, testuser03):

W systemie Host2nie istnieją żadne odpowiednie konta użytkowników, ale ten sam wolumin jest zainstalowany na obu hostach:

Aby rozwiązać ten problem, utwórz brakujące konta na kliencie NFS lub skonfiguruj klientów NFS do korzystania z serwera LDAP używanego przez usługę Azure NetApp Files dla centralnie zarządzanych tożsamości systemu UNIX.