Inspekcja zgodności zasobów usługi Azure SignalR Service przy użyciu usługi Azure Policy

Azure Policy to usługa platformy Azure, która służy do tworzenia, przypisywania i zarządzania zasadami. Te zasady wymuszają różne reguły i efekty dotyczące zasobów, dzięki czemu zasoby te pozostają zgodne ze standardami firmy i umowami dotyczącymi poziomu usług.

W tym artykule przedstawiono wbudowane zasady (wersja zapoznawcza) dla usługi Azure SignalR Service. Te zasady umożliwiają inspekcję nowych i istniejących zasobów usługi SignalR pod kątem zgodności.

Za korzystanie z usługi Azure Policy nie są naliczane żadne opłaty.

Wbudowane definicje zasad

Następujące wbudowane definicje zasad są specyficzne dla usługi Azure SignalR Service:

| Nazwisko (Azure Portal) |

opis | Efekty | Wersja (GitHub) |

|---|---|---|---|

| Usługa Azure SignalR Service powinna wyłączyć dostęp do sieci publicznej | Aby zwiększyć bezpieczeństwo zasobu usługi Azure SignalR Service, upewnij się, że nie jest on udostępniany publicznemu Internetowi i można uzyskać do niego dostęp tylko z prywatnego punktu końcowego. Wyłącz właściwość dostępu do sieci publicznej zgodnie z opisem w temacie https://aka.ms/asrs/networkacls. Ta opcja wyłącza dostęp z dowolnej przestrzeni adresów publicznych spoza zakresu adresów IP platformy Azure i odrzuca wszystkie identyfikatory logowania zgodne z regułami zapory opartymi na adresach IP lub sieci wirtualnej. Zmniejsza to ryzyko wycieku danych. | Inspekcja, Odmowa, Wyłączone | 1.1.0 |

| Usługa Azure SignalR Service powinna włączyć dzienniki diagnostyczne | Inspekcja włączania dzienników diagnostycznych. Dzięki temu można odtworzyć ślady aktywności do użytku w celach badania; w przypadku wystąpienia zdarzenia zabezpieczeń lub naruszenia zabezpieczeń sieci | AuditIfNotExists, Disabled | 1.0.0 |

| Usługa Azure SignalR Service powinna mieć wyłączone lokalne metody uwierzytelniania | Wyłączenie lokalnych metod uwierzytelniania zwiększa bezpieczeństwo, zapewniając, że usługa Azure SignalR Service wymaga wyłącznie tożsamości usługi Azure Active Directory na potrzeby uwierzytelniania. | Inspekcja, Odmowa, Wyłączone | 1.0.0 |

| Usługa Azure SignalR Service powinna używać jednostki SKU z obsługą usługi Private Link | Usługa Azure Private Link umożliwia łączenie sieci wirtualnej z usługami platformy Azure bez publicznego adresu IP w źródle lub miejscu docelowym, które chronią zasoby przed ryzykiem wycieku danych publicznych. Zasady ograniczają jednostki SKU z obsługą usługi Private Link dla usługi Azure SignalR Service. Dowiedz się więcej o linku prywatnym pod adresem: https://aka.ms/asrs/privatelink. | Inspekcja, Odmowa, Wyłączone | 1.0.0 |

| Usługa Azure SignalR Service powinna używać łącza prywatnego | Usługa Azure Private Link umożliwia łączenie sieci wirtualnej z usługami platformy Azure bez publicznego adresu IP w źródle lub miejscu docelowym. Platforma łącza prywatnego obsługuje łączność między konsumentami i usługami za pośrednictwem sieci szkieletowej platformy Azure. Mapując prywatne punkty końcowe na zasób usługi Azure SignalR Service zamiast całej usługi, zmniejszysz ryzyko wycieku danych. Dowiedz się więcej o linkach prywatnych pod adresem: https://aka.ms/asrs/privatelink. | Inspekcja, wyłączone | 1.0.0 |

| Konfigurowanie usługi Azure SignalR Service w celu wyłączenia uwierzytelniania lokalnego | Wyłącz lokalne metody uwierzytelniania, aby usługa Azure SignalR Service wymagała wyłącznie tożsamości usługi Azure Active Directory do uwierzytelniania. | Modyfikowanie, wyłączone | 1.0.0 |

| Konfigurowanie prywatnych punktów końcowych w usłudze Azure SignalR Service | Prywatne punkty końcowe łączą sieć wirtualną z usługami platformy Azure bez publicznego adresu IP w źródle lub miejscu docelowym. Mapując prywatne punkty końcowe na zasoby usługi Azure SignalR Service, można zmniejszyć ryzyko wycieku danych. Dowiedz się więcej na https://aka.ms/asrs/privatelink. | DeployIfNotExists, Disabled | 1.0.0 |

| Wdrażanie — konfigurowanie prywatnych stref DNS dla prywatnych punktów końcowych na potrzeby nawiązywania połączenia z usługą Azure SignalR Service | Użyj prywatnych stref DNS, aby zastąpić rozpoznawanie nazw DNS dla prywatnego punktu końcowego. Prywatna strefa DNS łączy się z siecią wirtualną w celu rozpoznania zasobu usługi Azure SignalR Service. Dowiedz się więcej na stronie: https://aka.ms/asrs/privatelink. | DeployIfNotExists, Disabled | 1.0.0 |

| Modyfikowanie zasobów usługi Azure SignalR Service w celu wyłączenia dostępu do sieci publicznej | Aby zwiększyć bezpieczeństwo zasobu usługi Azure SignalR Service, upewnij się, że nie jest on udostępniany publicznemu Internetowi i można uzyskać do niego dostęp tylko z prywatnego punktu końcowego. Wyłącz właściwość dostępu do sieci publicznej zgodnie z opisem w temacie https://aka.ms/asrs/networkacls. Ta opcja wyłącza dostęp z dowolnej przestrzeni adresów publicznych spoza zakresu adresów IP platformy Azure i odrzuca wszystkie identyfikatory logowania zgodne z regułami zapory opartymi na adresach IP lub sieci wirtualnej. Zmniejsza to ryzyko wycieku danych. | Modyfikowanie, wyłączone | 1.1.0 |

Przypisywanie definicji zasad

- Przypisz definicje zasad przy użyciu witryny Azure Portal, interfejsu wiersza polecenia platformy Azure, szablonu usługi Resource Manager lub zestawów SDK usługi Azure Policy.

- Określanie zakresu przypisania zasad do grupy zasobów, subskrypcji lub grupy zarządzania platformy Azure. Przypisania zasad usługi SignalR mają zastosowanie do istniejących i nowych zasobów usługi SignalR w zakresie.

- Włączanie lub wyłączanie wymuszania zasad w dowolnym momencie.

Uwaga

Po przypisaniu lub zaktualizowaniu zasad przypisanie do zasobów w zdefiniowanym zakresie zajmuje trochę czasu. Zobacz informacje o wyzwalaczach oceny zasad.

Przegląd zgodności zasad

Uzyskaj dostęp do informacji o zgodności generowanych przez przypisania zasad przy użyciu witryny Azure Portal, narzędzi wiersza polecenia platformy Azure lub zestawów SDK usługi Azure Policy. Aby uzyskać szczegółowe informacje, zobacz Pobieranie danych zgodności zasobów platformy Azure.

Jeśli zasób jest niezgodny, istnieje wiele możliwych powodów. Aby określić przyczynę lub znaleźć zmianę odpowiedzialną, zobacz Określanie niezgodności.

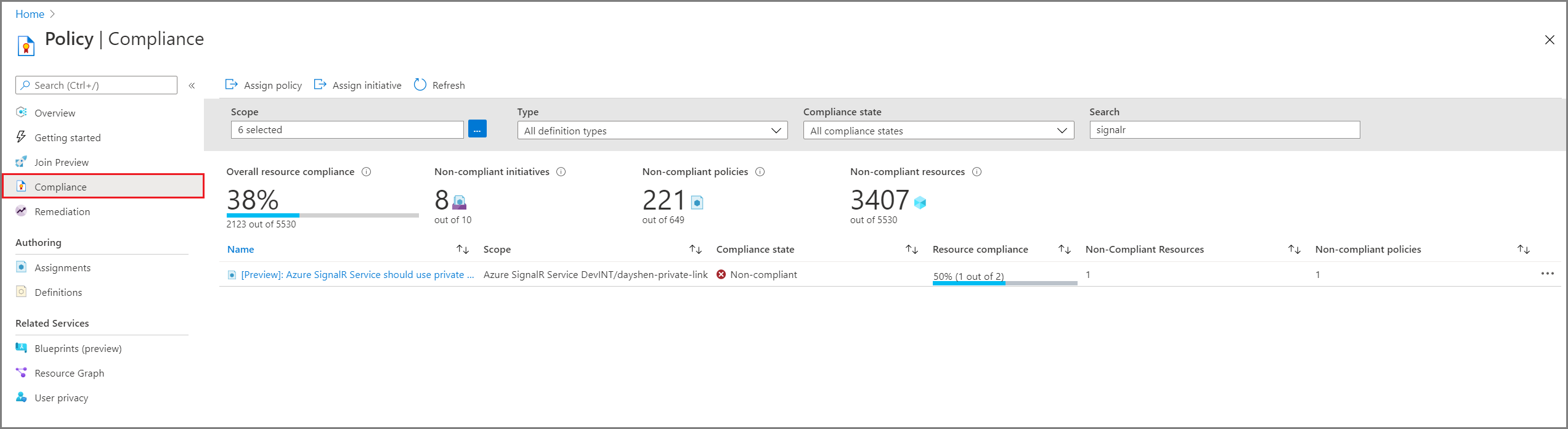

Zgodność zasad w portalu:

Wybierz pozycję Wszystkie usługi i wyszukaj pozycję Zasady.

Wybierz pozycję Zgodność.

Użyj filtrów, aby ograniczyć stany zgodności lub wyszukać zasady

Wybierz zasady, aby przejrzeć zagregowane szczegóły zgodności i zdarzenia. W razie potrzeby wybierz konkretną usługę SignalR pod kątem zgodności zasobów.

Zgodność zasad w interfejsie wiersza polecenia platformy Azure

Możesz również użyć interfejsu wiersza polecenia platformy Azure, aby uzyskać dane zgodności. Na przykład użyj polecenia az policy assignment list w interfejsie wiersza polecenia, aby pobrać identyfikatory zasad usługi Azure SignalR Service, które są stosowane:

az policy assignment list --query "[?contains(displayName,'SignalR')].{name:displayName, ID:id}" --output table

Przykładowe dane wyjściowe:

Name ID

------------------------------------------------------------------------------------- --------------------------------------------------------------------------------------------------------------------------------

[Preview]: Azure SignalR Service should use private links /subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Authorization/policyAssignments/<assignmentId>

Następnie uruchom polecenie az policy state list , aby zwrócić stan zgodności w formacie JSON dla wszystkich zasobów w ramach określonej grupy zasobów:

az policy state list --g <resourceGroup>

Możesz też uruchomić polecenie az policy state list , aby zwrócić stan zgodności w formacie JSON określonego zasobu usługi SignalR:

az policy state list \

--resource /subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.SignalRService/SignalR/<resourceName> \

--namespace Microsoft.SignalRService \

--resource-group <resourceGroup>

Następne kroki

Dowiedz się więcej o definicjach i skutkach usługi Azure Policy

Tworzenie niestandardowej definicji zasad

Dowiedz się więcej o możliwościach zapewniania ładu na platformie Azure