Używanie usługi Azure Policy do wymuszania uwierzytelniania tylko firmy Microsoft w usłudze Azure SQL

Dotyczy: Azure SQL Database

Azure SQL Managed Instance

W tym artykule opisano proces tworzenia usługi Azure Policy, który wymusza uwierzytelnianie tylko firmy Microsoft podczas tworzenia wystąpienia zarządzanego Usługi Azure SQL lub serwera logicznego dla usługi Azure SQL Database. Aby dowiedzieć się więcej na temat uwierzytelniania tylko firmy Microsoft podczas tworzenia zasobów, zobacz Create server with Microsoft Entra-only authentication enabled in Azure SQL (Tworzenie serwera z włączonym uwierzytelnianiem tylko w usłudze Microsoft Entra w usłudze Azure SQL).

Uwaga

Mimo że nazwa usługi Azure Active Directory (Azure AD) została zmieniona na Microsoft Entra ID, nazwy zasad zawierają obecnie oryginalną nazwę usługi Azure AD, więc uwierzytelnianie tylko w usłudze Microsoft Entra i Azure AD jest używane zamiennie w tym artykule.

W tym artykule omówiono sposób wykonywania następujących zadań:

- Tworzenie usługi Azure Policy, która wymusza tworzenie serwera logicznego lub wystąpienia zarządzanego przy użyciu włączonego uwierzytelniania tylko w usłudze Microsoft Entra

- Sprawdzanie zgodności z usługą Azure Policy

Warunek wstępny

- Mieć uprawnienia do zarządzania usługą Azure Policy. Aby uzyskać więcej informacji, zobacz Uprawnienia RBAC platformy Azure w usłudze Azure Policy.

Tworzenie usługi Azure Policy

Zacznij od utworzenia usługi Azure Policy wymuszającej aprowizację usługi SQL Database lub wystąpienia zarządzanego z włączonym uwierzytelnianiem tylko w usłudze Azure AD.

Przejdź do portalu Azure Portal.

Wyszukaj zasady usługi.

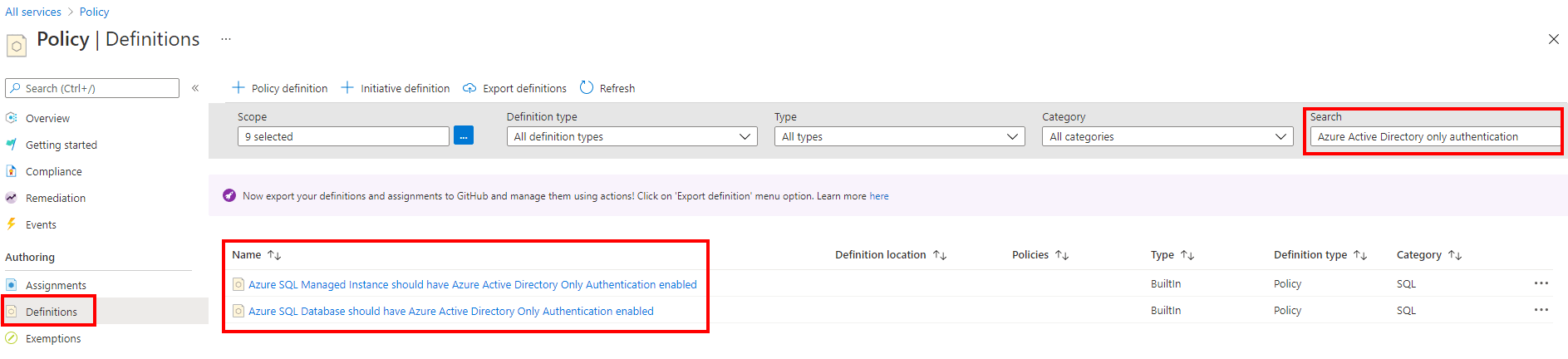

W obszarze Ustawienia tworzenia wybierz pozycję Definicje.

W polu Wyszukiwania wyszukaj tylko uwierzytelnianie usługi Azure Active Directory.

Dostępne są dwie wbudowane zasady wymuszania uwierzytelniania tylko w usłudze Azure AD. Jedna jest dla usługi SQL Database, a druga dotyczy usługi SQL Managed Instance.

- Usługa Azure SQL Database powinna mieć włączone tylko uwierzytelnianie usługi Azure Active Directory

- Usługa Azure SQL Managed Instance powinna mieć włączone tylko uwierzytelnianie usługi Azure Active Directory

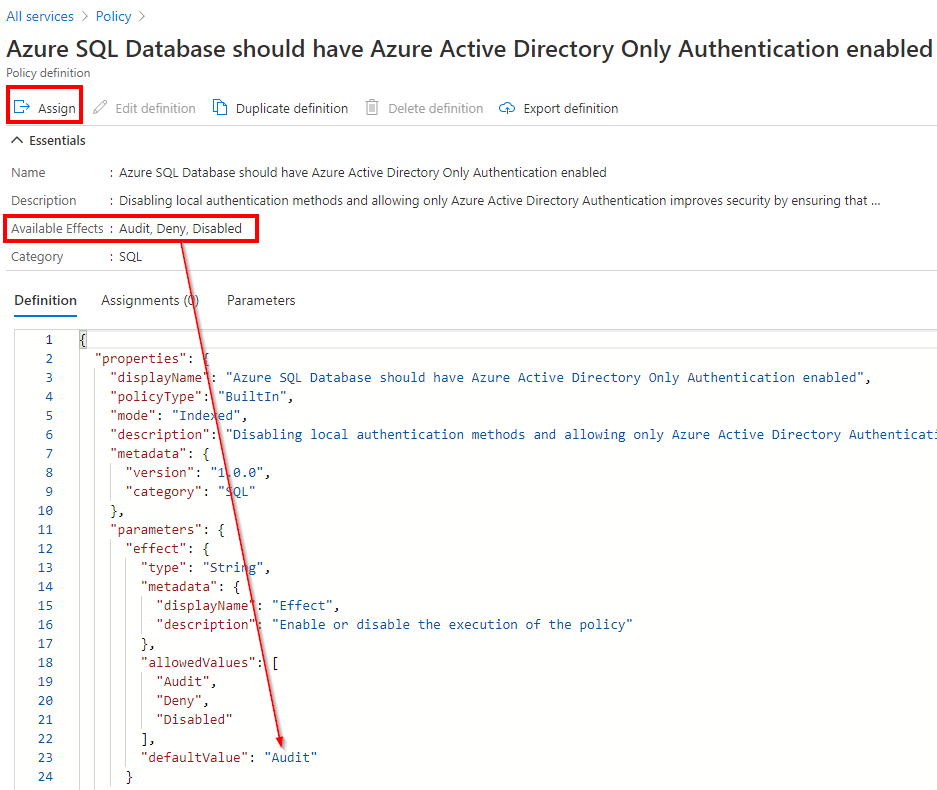

Wybierz nazwę zasad usługi. W tym przykładzie użyjemy usługi Azure SQL Database. Wybierz pozycję Azure SQL Database powinna mieć włączone tylko uwierzytelnianie usługi Azure Active Directory.

Wybierz pozycję Przypisz w nowym menu.

Uwaga

Skrypt JSON w menu przedstawia wbudowaną definicję zasad, która może służyć jako szablon do tworzenia niestandardowej usługi Azure Policy dla usługi SQL Database. Wartość domyślna to

Audit.

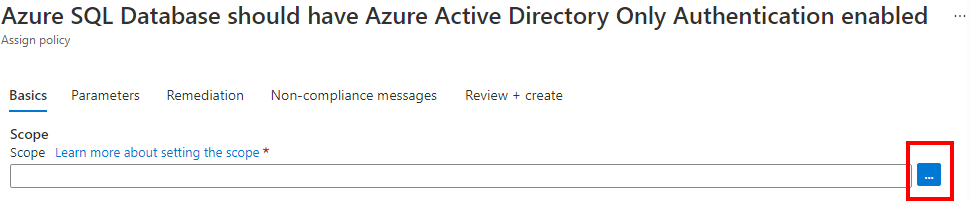

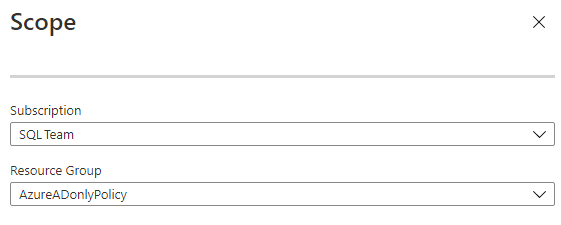

Na karcie Podstawy dodaj zakres przy użyciu selektora (...) po stronie pola.

W okienku Zakres wybierz swoją subskrypcję z menu rozwijanego i wybierz grupę zasobów dla tych zasad. Gdy wszystko będzie gotowe, użyj przycisku Wybierz , aby zapisać zaznaczenie.

Uwaga

Jeśli nie wybierzesz grupy zasobów, zasady będą stosowane do całej subskrypcji.

Po powrocie do karty Podstawy dostosuj nazwę przypisania i podaj opcjonalny opis. Upewnij się, że wymuszanie zasad jest włączone.

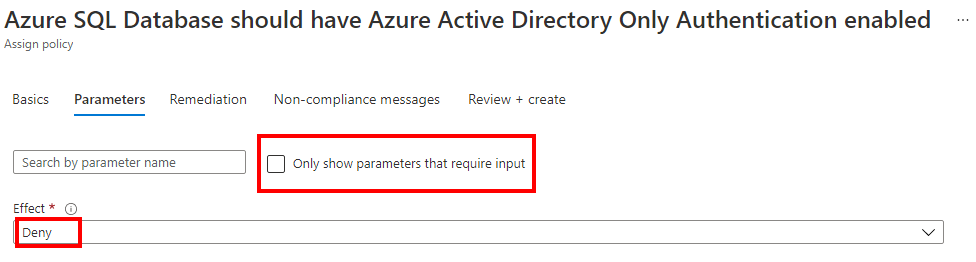

Przejdź do karty Parametry. Usuń zaznaczenie opcji Pokaż tylko parametry, które wymagają danych wejściowych.

W obszarze Efekt wybierz pozycję Odmów. To ustawienie uniemożliwia tworzenie serwera logicznego bez włączonego uwierzytelniania tylko w usłudze Azure AD.

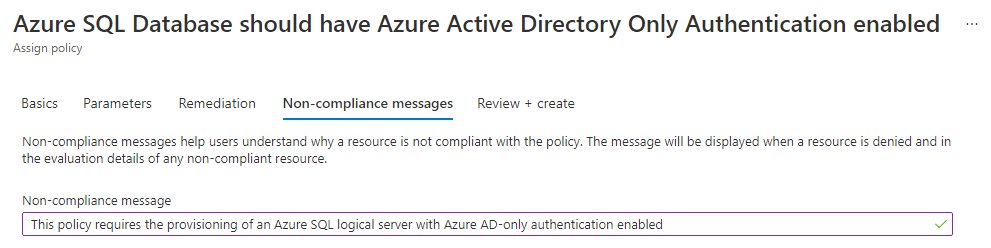

Na karcie Komunikaty o niezgodności można dostosować komunikat zasad wyświetlany w przypadku naruszenia zasad. Komunikat poinformuje użytkowników, jakie zasady zostały wymuszone podczas tworzenia serwera.

Wybierz pozycję Przejrzyj i utwórz. Przejrzyj zasady i wybierz przycisk Utwórz .

Uwaga

Wymuszanie nowo utworzonych zasad może zająć trochę czasu.

Sprawdzanie zgodności z zasadami

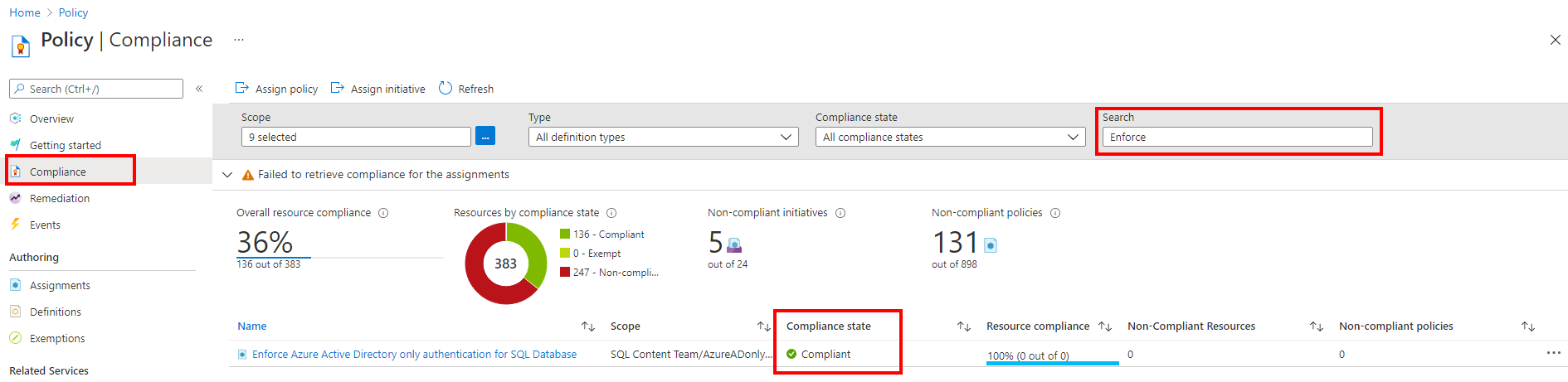

Możesz sprawdzić ustawienie Zgodność w usłudze Zasady , aby zobaczyć stan zgodności.

Wyszukaj nazwę przypisania nadaną wcześniej zasadom.

Po utworzeniu serwera logicznego przy użyciu uwierzytelniania tylko w usłudze Azure AD raport zasad zwiększy licznik w obszarze Zasoby według wizualizacji stanu zgodności. Zobaczysz, które zasoby są zgodne lub niezgodne.

Jeśli grupa zasobów wybrana do pokrycia zasad zawiera już utworzone serwery, raport zasad będzie wskazywać te zasoby, które są zgodne i niezgodne.

Uwaga

Aktualizowanie raportu zgodności może zająć trochę czasu. Zmiany związane z tworzeniem zasobów lub ustawieniami uwierzytelniania tylko firmy Microsoft nie są natychmiast zgłaszane.

Aprowizuj serwer

Następnie możesz spróbować aprowizować serwer logiczny lub wystąpienie zarządzane w grupie zasobów, do której przypisano usługę Azure Policy. Jeśli podczas tworzenia serwera włączono uwierzytelnianie tylko w usłudze Azure AD, aprowizacja powiedzie się. Jeśli uwierzytelnianie tylko w usłudze Azure AD nie jest włączone, aprowizacja zakończy się niepowodzeniem.

Aby uzyskać więcej informacji, zobacz Create server with Microsoft Entra-only authentication enabled in Azure SQL (Tworzenie serwera z włączonym uwierzytelnianiem tylko firmy Microsoft w usłudze Azure SQL).

Następne kroki

- Omówienie uwierzytelniania tylko w usłudze Azure AD w usłudze Azure Policy

- Tworzenie serwera z włączonym uwierzytelnianiem tylko w usłudze Microsoft Entra w usłudze Azure SQL

- Omówienie uwierzytelniania tylko firmy Microsoft

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla