Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Dotyczy:Azure SQL Database

Żądania aplikacji do usługi Azure SQL Database muszą być uwierzytelnione. Chociaż istnieje wiele opcji uwierzytelniania w usłudze Azure SQL Database, należy określić priorytety połączeń bez hasła w aplikacjach, jeśli to możliwe. Tradycyjne metody uwierzytelniania korzystające z haseł lub kluczy tajnych tworzą zagrożenia bezpieczeństwa i komplikacje. Odwiedź centrum usług platformy Azure bez hasła, aby dowiedzieć się więcej o zaletach przechodzenia do połączeń bez hasła. W poniższym samouczku wyjaśniono, jak przeprowadzić migrację istniejącej aplikacji w języku Python w celu nawiązania połączenia z usługą Azure SQL Database w celu używania połączeń bez hasła zamiast nazwy użytkownika i rozwiązania haseł.

Sterownik mssql-python zapewnia wbudowaną obsługę uwierzytelniania Firmy Microsoft Entra, dzięki czemu połączenia bez hasła są proste z minimalnymi zmianami kodu.

Konfigurowanie usługi Azure SQL Database

Połączenia bez hasła używają uwierzytelniania Entra firmy Microsoft do łączenia się z usługami platformy Azure, w tym z usługą Azure SQL Database. Uwierzytelnianie firmy Microsoft Entra umożliwia zarządzanie tożsamościami w centralnej lokalizacji w celu uproszczenia zarządzania uprawnieniami. Dowiedz się więcej o konfigurowaniu uwierzytelniania usługi Microsoft Entra dla usługi Azure SQL Database:

- Omówienie uwierzytelniania entra firmy Microsoft

- Konfigurowanie uwierzytelniania entra firmy Microsoft

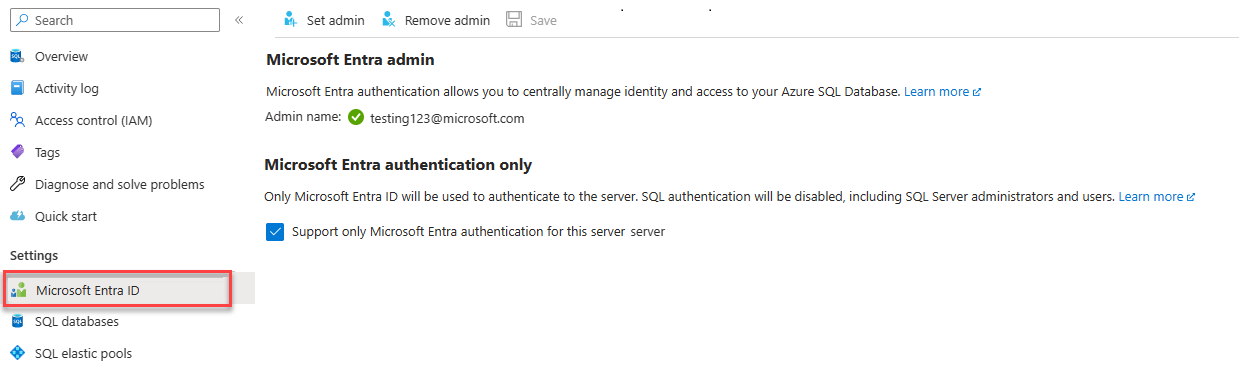

W tym przewodniku migracji upewnij się, że masz administratora firmy Microsoft Entra przypisanego do usługi Azure SQL Database.

Przejdź do strony Microsoft Entra serwera logicznego.

Wybierz pozycję Ustaw administratora , aby otworzyć menu wysuwane Identyfikator entra firmy Microsoft.

W menu wysuwany Microsoft Entra ID wyszukaj użytkownika, który chcesz przypisać jako administrator.

Wybierz użytkownika i wybierz pozycję Wybierz.

Konfigurowanie lokalnego środowiska deweloperskiego

Połączenia bez hasła można skonfigurować tak, aby działały zarówno w środowiskach lokalnych, jak i hostowanych na platformie Azure. W tej sekcji zastosujesz konfiguracje, aby umożliwić poszczególnym użytkownikom uwierzytelnianie w usłudze Azure SQL Database na potrzeby programowania lokalnego.

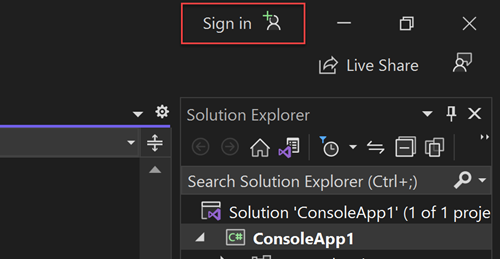

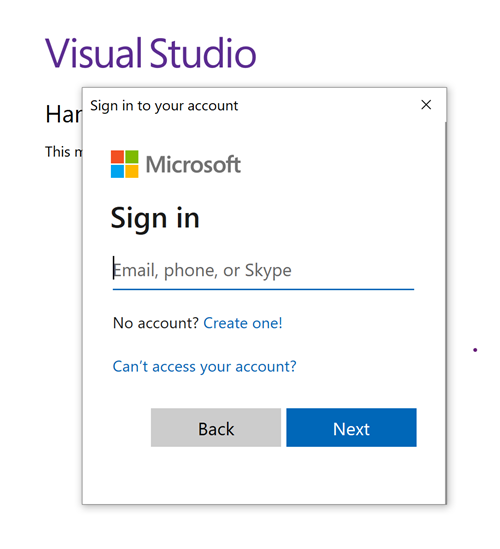

Logowanie do platformy Azure

W przypadku lokalnego rozwoju upewnij się, że jesteś zalogowany/zalogowana przy użyciu tego samego konta Microsoft Entra, którego chcesz użyć do uzyskania dostępu do Azure SQL Database. Możesz uwierzytelnić się za pomocą popularnych narzędzi programistycznych, takich jak interfejs wiersza polecenia platformy Azure lub program Azure PowerShell. Narzędzia programistyczne, za pomocą których można uwierzytelniać się w różnych językach.

- Interfejs wiersza polecenia platformy Azure

- Program Visual Studio

- Visual Studio Code

- Program PowerShell

Zaloguj się do platformy Azure za pomocą interfejsu wiersza polecenia platformy Azure przy użyciu następującego polecenia. Działa to w systemach Windows, macOS i Linux.

az login

Tworzenie użytkownika bazy danych i przypisywanie ról

Tworzenie użytkownika w usłudze Azure SQL Database. Użytkownik powinien odpowiadać kontu platformy Azure użytego do logowania lokalnego w sekcji Logowanie do platformy Azure .

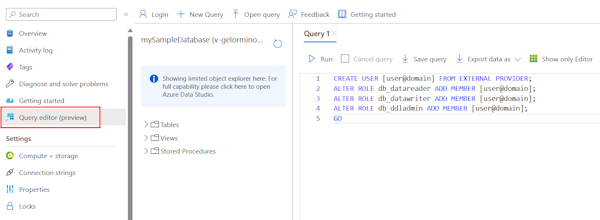

W witrynie Azure Portal przejdź do bazy danych SQL i wybierz pozycję Edytor zapytań (wersja zapoznawcza).

Wybierz pozycję Kontynuuj po

<your-username>prawej stronie ekranu, aby zalogować się do bazy danych przy użyciu konta.W widoku edytora zapytań uruchom następujące polecenia języka T-SQL:

CREATE USER [user@domain] FROM EXTERNAL PROVIDER; ALTER ROLE db_datareader ADD MEMBER [user@domain]; ALTER ROLE db_datawriter ADD MEMBER [user@domain]; ALTER ROLE db_ddladmin ADD MEMBER [user@domain]; GOUruchomienie tych poleceń powoduje przypisanie roli Współautor bazy danych SQL do określonego konta. Ta rola umożliwia tożsamości odczytywanie, zapisywanie i modyfikowanie danych i schematu bazy danych. Aby uzyskać więcej informacji na temat przypisanych ról, zobacz Stałe role bazy danych.

Aktualizowanie konfiguracji połączenia lokalnego

Migracja do połączeń bez hasła za pomocą języka mssql-python wymaga tylko zmiany parametrów połączenia. Sterownik ma wbudowaną obsługę trybów uwierzytelniania firmy Microsoft Entra, eliminując konieczność ręcznej obsługi tokenów.

from os import getenv

from dotenv import load_dotenv

from mssql_python import connect

load_dotenv()

connection_string = getenv("AZURE_SQL_CONNECTIONSTRING")

def get_all():

with connect(connection_string) as conn:

cursor = conn.cursor()

cursor.execute("SELECT * FROM Persons")

# Do something with the data

return

Aby zaktualizować przywołyne parametry połączenia (AZURE_SQL_CONNECTIONSTRING) na potrzeby programowania lokalnego, utwórz .env plik w folderze projektu przy użyciu formatu parametrów połączenia bez hasła przy użyciu ActiveDirectoryDefault uwierzytelniania:

AZURE_SQL_CONNECTIONSTRING=Server=tcp:<database-server-name>.database.windows.net,1433;Database=<database-name>;Encrypt=yes;TrustServerCertificate=no;Connection Timeout=30;Authentication=ActiveDirectoryDefault

ActiveDirectoryDefault automatycznie odnajduje poświadczenia z wielu źródeł (interfejs wiersza polecenia platformy Azure, zmienne środowiskowe, program Visual Studio itp.) bez konieczności logowania interakcyjnego. Takie podejście jest wygodne w przypadku rozwoju, ale dodaje opóźnienie, ponieważ próbuje każdego źródła poświadczeń po kolei.

Ważne

ActiveDirectoryDefault jest przeznaczony tylko do lokalnego rozwoju. Próbuje wiele metod uwierzytelniania w sekwencji, co zwiększa opóźnienie i może spowodować nieoczekiwane zachowanie w środowisku produkcyjnym. W przypadku aplikacji produkcyjnych użyj określonej metody uwierzytelniania dla danego scenariusza:

-

Azure App Service/Functions: użyj

ActiveDirectoryMSI(tożsamość zarządzana) -

Logowanie użytkownika interakcyjnego: użyj polecenia

ActiveDirectoryInteractive -

Usługa główna: użyj

ActiveDirectoryServicePrincipal

Testowanie aplikacji

Uruchom aplikację lokalnie i sprawdź, czy połączenia z usługą Azure SQL Database działają zgodnie z oczekiwaniami. Należy pamiętać, że propagowanie zmian użytkowników i ról platformy Azure za pośrednictwem środowiska platformy Azure może potrwać kilka minut. Aplikacja jest teraz skonfigurowana do uruchamiania lokalnie bez konieczności zarządzania wpisami tajnymi w samej aplikacji.

Konfigurowanie środowiska hostingu platformy Azure

Po skonfigurowaniu aplikacji do lokalnego używania połączeń bez hasła ten sam kod może uwierzytelniać się w usłudze Azure SQL Database po jej wdrożeniu na platformie Azure. W poniższych sekcjach opisano sposób konfigurowania wdrożonej aplikacji w celu nawiązania połączenia z usługą Azure SQL Database przy użyciu tożsamości zarządzanej. Tożsamości zarządzane zapewniają automatyczną tożsamość zarządzaną w usłudze Microsoft Entra ID (dawniej Azure Active Directory) dla aplikacji używanych podczas nawiązywania połączenia z zasobami obsługującymi uwierzytelnianie firmy Microsoft Entra. Dowiedz się więcej o tożsamościach zarządzanych:

Tworzenie tożsamości zarządzanej

Utwórz tożsamość zarządzaną przypisaną przez użytkownika przy użyciu witryny Azure Portal lub interfejsu wiersza polecenia platformy Azure. Aplikacja używa tożsamości do uwierzytelniania w innych usługach.

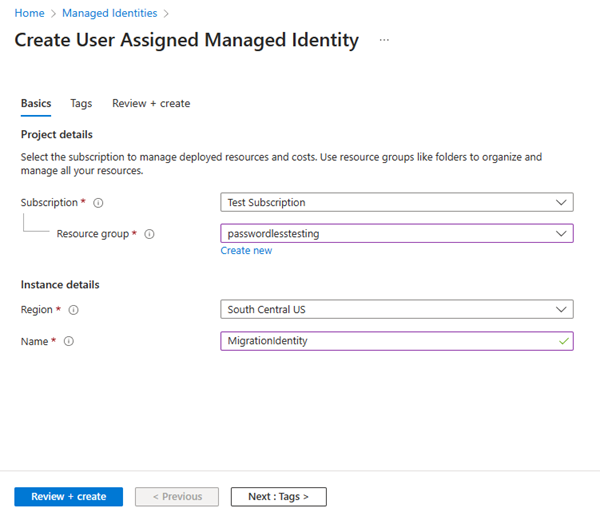

- W górnej części witryny Azure Portal wyszukaj pozycję Tożsamości zarządzane. Wybierz wynik tożsamości zarządzanych.

- Wybierz pozycję + Utwórz w górnej części strony przeglądu tożsamości zarządzanych .

-

Na karcie Podstawy wprowadź następujące wartości:

- Subskrypcja: wybierz żądaną subskrypcję.

- Grupa zasobów: wybierz żądaną grupę zasobów.

- Region: wybierz region w pobliżu lokalizacji.

- Nazwa: wprowadź rozpoznawalną nazwę tożsamości, taką jak MigrationIdentity.

- Wybierz pozycję Przejrzyj i utwórz w dolnej części strony.

- Po zakończeniu sprawdzania poprawności wybierz pozycję Utwórz. Platforma Azure tworzy nową tożsamość przypisaną przez użytkownika.

Po utworzeniu zasobu wybierz pozycję Przejdź do zasobu , aby wyświetlić szczegóły tożsamości zarządzanej.

Kojarzenie tożsamości zarządzanej z aplikacją internetową

Skonfiguruj aplikację internetową tak, aby korzystała z utworzonej tożsamości zarządzanej przypisanej przez użytkownika.

Wykonaj następujące kroki w witrynie Azure Portal, aby skojarzyć tożsamość zarządzaną przypisaną przez użytkownika z aplikacją. Te same kroki dotyczą następujących usług platformy Azure:

- Azure Spring Apps

- Azure Container Apps

- Maszyny wirtualne platformy Azure

- Azure Kubernetes Service

Przejdź do strony przeglądu aplikacji internetowej.

Wybierz pozycję Tożsamość w obszarze nawigacji po lewej stronie.

Na stronie Tożsamość przejdź do karty Przypisane przez użytkownika.

Wybierz pozycję + Dodaj, aby otworzyć okno wysuwane Dodawanie tożsamości zarządzanej przypisanej przez użytkownika.

Wybierz subskrypcję użytą wcześniej do utworzenia tożsamości.

Wyszukaj pozycję MigrationIdentity według nazwy i wybierz ją z wyników wyszukiwania.

Wybierz pozycję Dodaj , aby skojarzyć tożsamość z aplikacją.

Tworzenie użytkownika bazy danych dla tożsamości i przypisywanie ról

Utwórz użytkownika bazy danych SQL, który mapuje z powrotem na tożsamość zarządzaną przypisaną przez użytkownika. Przypisz użytkownikowi niezbędne role SQL, aby umożliwić aplikacji odczytywanie, zapisywanie i modyfikowanie danych i schematu bazy danych.

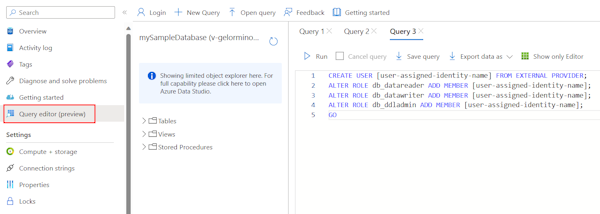

W witrynie Azure Portal przejdź do bazy danych SQL i wybierz pozycję Edytor zapytań (wersja zapoznawcza).

Wybierz pozycję Kontynuuj po

<username>prawej stronie ekranu, aby zalogować się do bazy danych przy użyciu konta.W widoku edytora zapytań uruchom następujące polecenia języka T-SQL:

CREATE USER [user-assigned-identity-name] FROM EXTERNAL PROVIDER; ALTER ROLE db_datareader ADD MEMBER [user-assigned-identity-name]; ALTER ROLE db_datawriter ADD MEMBER [user-assigned-identity-name]; ALTER ROLE db_ddladmin ADD MEMBER [user-assigned-identity-name]; GOUruchomienie tych poleceń powoduje przypisanie roli Współautor bazy danych SQL do tożsamości zarządzanej przypisanej przez użytkownika. Ta rola umożliwia tożsamości odczytywanie, zapisywanie i modyfikowanie danych i schematu bazy danych.

Ważne

Należy zachować ostrożność podczas przypisywania ról użytkowników bazy danych w środowiskach produkcyjnych przedsiębiorstwa. W tych scenariuszach aplikacja nie powinna wykonywać wszystkich operacji przy użyciu jednej tożsamości z podwyższonym poziomem uprawnień. Spróbuj zaimplementować zasadę najniższych uprawnień, konfigurując wiele tożsamości z określonymi uprawnieniami dla określonych zadań.

Więcej informacji na temat konfigurowania ról bazy danych i zabezpieczeń można uzyskać w następujących zasobach:

Aktualizowanie parametrów połączenia

Zaktualizuj konfigurację aplikacji platformy Azure, aby używać formatu łańcucha połączenia bez hasła z uwierzytelnianiem ActiveDirectoryMSI dla tożsamości zarządzanej.

Parametry połączenia mogą być przechowywane jako zmienne środowiskowe w środowisku hostingu aplikacji. Poniższe instrukcje koncentrują się na usłudze App Service, ale inne usługi hostingowe platformy Azure zapewniają podobne konfiguracje.

Server=tcp:<database-server-name>.database.windows.net,1433;Database=<database-name>;Encrypt=yes;TrustServerCertificate=no;Connection Timeout=30;Authentication=ActiveDirectoryMSI

<database-server-name> to nazwa serwera usługi Azure SQL Database i <database-name> jest nazwą usługi Azure SQL Database.

Tworzenie ustawienia aplikacji dla identyfikatora klienta tożsamości zarządzanej

Aby użyć tożsamości zarządzanej przypisanej przez użytkownika, utwórz zmienną AZURE_CLIENT_ID środowiskową i ustaw ją równą identyfikatorowi klienta tożsamości zarządzanej. Tę zmienną można ustawić w sekcji Konfiguracja aplikacji w witrynie Azure Portal. Identyfikator klienta można znaleźć w sekcji Przegląd zasobu tożsamości zarządzanej w witrynie Azure Portal.

Zapisz zmiany i uruchom ponownie aplikację, jeśli nie zostanie to wykonane automatycznie.

Uwaga

W przypadku korzystania z tożsamości zarządzanej przypisanej przez użytkownika dołącz identyfikator klienta w parametrach połączenia przy użyciu parametru User Id :

Server=tcp:<database-server-name>.database.windows.net,1433;Database=<database-name>;Encrypt=yes;TrustServerCertificate=no;Connection Timeout=30;Authentication=ActiveDirectoryMSI;User Id=<managed-identity-client-id>

Jeśli pominiesz parametr User Id, sterownik użyje zarządzanej tożsamości przypisanej przez system, jeśli została skonfigurowana.

Testowanie aplikacji

Przetestuj aplikację, aby upewnić się, że wszystko nadal działa. Propagacja wszystkich zmian w środowisku platformy Azure może potrwać kilka minut.