Wprowadzenie do dynamicznego maskowania danych usługi SQL Database w witrynie Azure Portal

Dotyczy:Azure SQL Database

W tym artykule pokazano, jak zaimplementować dynamiczne maskowanie danych w witrynie Azure Portal. Można również zaimplementować dynamiczne maskowanie danych przy użyciu poleceń cmdlet usługi Azure SQL Database lub interfejsu API REST.

Uwaga

Nie można ustawić tej funkcji przy użyciu portalu dla usługi SQL Managed Instance (użyj programu PowerShell lub interfejsu API REST). Aby uzyskać więcej informacji, zobacz Dynamiczne maskowanie danych.

Włączanie dynamicznego maskowania danych

Uruchom witrynę Azure Portal pod adresem https://portal.azure.com.

Przejdź do zasobu bazy danych w witrynie Azure Portal.

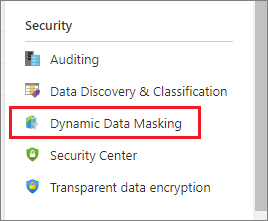

Wybierz okienko Dynamiczne maskowanie danych w sekcji Zabezpieczenia.

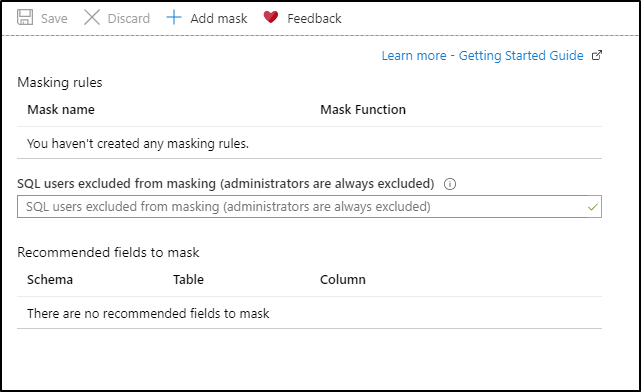

Na stronie konfiguracja dynamicznego maskowania danych mogą zostać wyświetlone kolumny bazy danych oflagowane przez aparat rekomendacji na potrzeby maskowania. Aby zaakceptować zalecenia, kliknij pozycję Dodaj maskę dla co najmniej jednej kolumny, a maska jest tworzona na podstawie domyślnego typu dla tej kolumny. Funkcję maskowania można zmienić, klikając regułę maskowania i edytując format pola maskowania do innego wybranego formatu. Pamiętaj, aby kliknąć przycisk Zapisz , aby zapisać ustawienia.

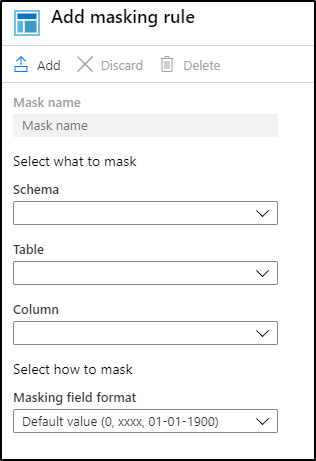

Aby dodać maskę dla dowolnej kolumny w bazie danych, w górnej części strony konfiguracji dynamicznego maskowania danych kliknij pozycję Dodaj maskę , aby otworzyć stronę Konfiguracji dodaj regułę maskowania.

Wybierz pole Schemat, Tabela i Kolumna, aby zdefiniować wyznaczone pole do maskowania.

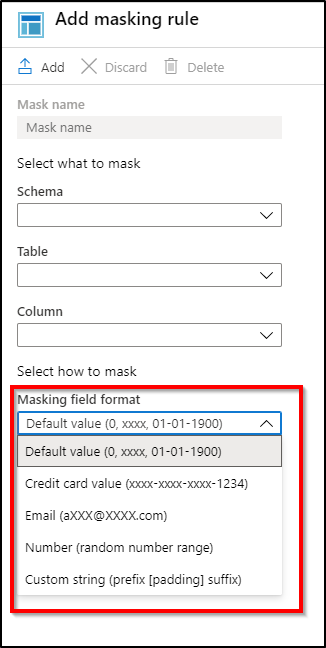

Wybierz sposób maskowania z listy kategorii maskowania poufnych danych.

Kliknij przycisk Dodaj na stronie reguły maskowania danych, aby zaktualizować zestaw reguł maskowania w zasadach dynamicznego maskowania danych.

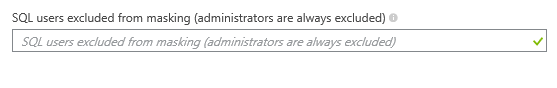

Wpisz uwierzytelnionych użytkowników SQL lub uwierzytelnionych tożsamości z usługi Microsoft Entra ID (dawniej Azure Active Directory), które powinny zostać wykluczone z maskowania i mają dostęp do niemaskowanych poufnych danych. Powinna to być rozdzielana średnikami lista użytkowników. Użytkownicy z uprawnieniami administratora zawsze mają dostęp do oryginalnych niemaskowanych danych.

Napiwek

Aby umożliwić warstwie aplikacji wyświetlanie poufnych danych dla uprzywilejowanych użytkowników aplikacji, dodaj użytkownika SQL lub tożsamość firmy Microsoft Entra używaną przez aplikację do wykonywania zapytań dotyczących bazy danych. Zdecydowanie zaleca się, aby ta lista zawierała minimalną liczbę uprzywilejowanych użytkowników, aby zminimalizować narażenie poufnych danych.

Kliknij przycisk Zapisz na stronie konfiguracji maskowania danych, aby zapisać nowe lub zaktualizowane zasady maskowania.

Następne kroki

- Aby zapoznać się z omówieniem dynamicznego maskowania danych, zobacz dynamiczne maskowanie danych.

- Można również zaimplementować dynamiczne maskowanie danych przy użyciu poleceń cmdlet usługi Azure SQL Database lub interfejsu API REST.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla