Tworzenie serwera skonfigurowanego przy użyciu tożsamości zarządzanej przypisanej przez użytkownika i funkcji TDE zarządzanej przez klienta

Dotyczy: Azure SQL Database

W tym przewodniku z instrukcjami opisano kroki tworzenia serwera logicznego na platformie Azure skonfigurowanego za pomocą funkcji Transparent Data Encryption (TDE) z kluczami zarządzanymi przez klienta (CMK) przy użyciu tożsamości zarządzanej przypisanej przez użytkownika w celu uzyskania dostępu do usługi Azure Key Vault.

Uwaga

Microsoft Entra ID był wcześniej znany jako Azure Active Directory (Azure AD).

Wymagania wstępne

- W tym przewodniku z instrukcjami założono, że utworzono już usługę Azure Key Vault i zaimportowaliśmy do niego klucz do użycia jako funkcja ochrony TDE dla usługi Azure SQL Database. Aby uzyskać więcej informacji, zobacz Transparent Data Encryption with BYOK support (Przezroczyste szyfrowanie danych z obsługą funkcji BYOK).

- Ochrona przed usuwaniem nietrwałym i przeczyszczaniem musi być włączona w magazynie kluczy

- Musisz utworzyć tożsamość zarządzaną przypisaną przez użytkownika i zapewnić jej wymagane uprawnienia TDE (Get, Wrap Key, Unwrap Key) w powyższym magazynie kluczy. Aby utworzyć tożsamość zarządzaną przypisaną przez użytkownika, zobacz Tworzenie tożsamości zarządzanej przypisanej przez użytkownika.

- Musisz mieć zainstalowany i uruchomiony program Azure PowerShell.

- [Zalecane, ale opcjonalne] Utwórz materiał klucza dla funkcji ochrony TDE w sprzętowym module zabezpieczeń (HSM) lub lokalnym magazynie kluczy, a następnie zaimportuj materiał klucza do usługi Azure Key Vault. Postępuj zgodnie z instrukcjami dotyczącymi korzystania ze sprzętowego modułu zabezpieczeń (HSM) i usługi Key Vault , aby dowiedzieć się więcej.

Tworzenie serwera skonfigurowanego przy użyciu funkcji TDE przy użyciu klucza zarządzanego przez klienta (CMK)

W poniższych krokach opisano proces tworzenia nowego serwera logicznego usługi Azure SQL Database i nowej bazy danych z przypisaną przez użytkownika tożsamością zarządzaną. Tożsamość zarządzana przypisana przez użytkownika jest wymagana do konfigurowania klucza zarządzanego przez klienta dla funkcji TDE w czasie tworzenia serwera.

Przejdź do strony Wybierz wdrożenie SQL w witrynie Azure Portal.

Jeśli jeszcze nie zalogowano się do witryny Azure Portal, zaloguj się po wyświetleniu monitu.

W obszarze Bazy danych SQL pozostaw wartość Typ zasobu ustawioną na Pojedyncza baza danych, a następnie wybierz pozycję Utwórz.

Na karcie Podstawy formularza Tworzenie bazy danych SQL Database w obszarze Szczegóły projektu wybierz odpowiednią subskrypcję platformy Azure.

W obszarze Grupa zasobów wybierz pozycję Utwórz nową, wprowadź nazwę grupy zasobów i wybierz przycisk OK.

W polu Nazwa bazy danych wprowadź wartość

ContosoHR.W polu Serwer wybierz pozycję Utwórz nowy i wypełnij formularz Nowy serwer następującymi wartościami:

- Nazwa serwera: wprowadź unikatową nazwę serwera. Nazwy serwerów muszą być globalnie unikatowe dla wszystkich serwerów na platformie Azure, a nie tylko unikatowych w ramach subskrypcji. Wprowadź ciąg podobny do

mysqlserver135, a witryna Azure Portal poinformuje Cię, czy jest dostępna, czy nie. - Identyfikator logowania administratora serwera: wprowadź nazwę logowania administratora, na przykład:

azureuser. - Hasło: wprowadź hasło spełniające wymagania dotyczące hasła i wprowadź je ponownie w polu Potwierdź hasło .

- Lokalizacja: wybierz lokalizację z listy rozwijanej

- Nazwa serwera: wprowadź unikatową nazwę serwera. Nazwy serwerów muszą być globalnie unikatowe dla wszystkich serwerów na platformie Azure, a nie tylko unikatowych w ramach subskrypcji. Wprowadź ciąg podobny do

Wybierz pozycję Dalej: Sieć w dolnej części strony.

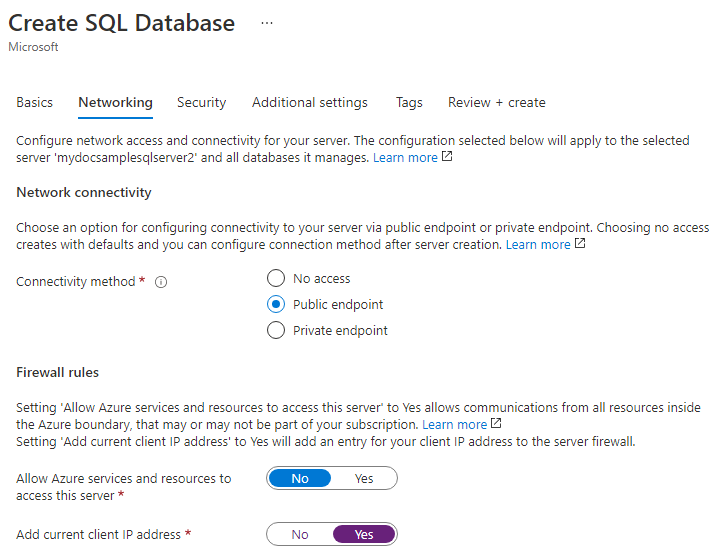

Na karcie Sieć w polu Metoda łączności wybierz pozycję Publiczny punkt końcowy.

W obszarze Reguły zapory ustaw wartość Dodaj bieżący adres IP klienta na Wartość Tak. Pozostaw opcję Zezwalaj usługom i zasobom platformy Azure na dostęp do tego serwera ustawionego na nie.

Wybierz pozycję Dalej: Zabezpieczenia w dolnej części strony.

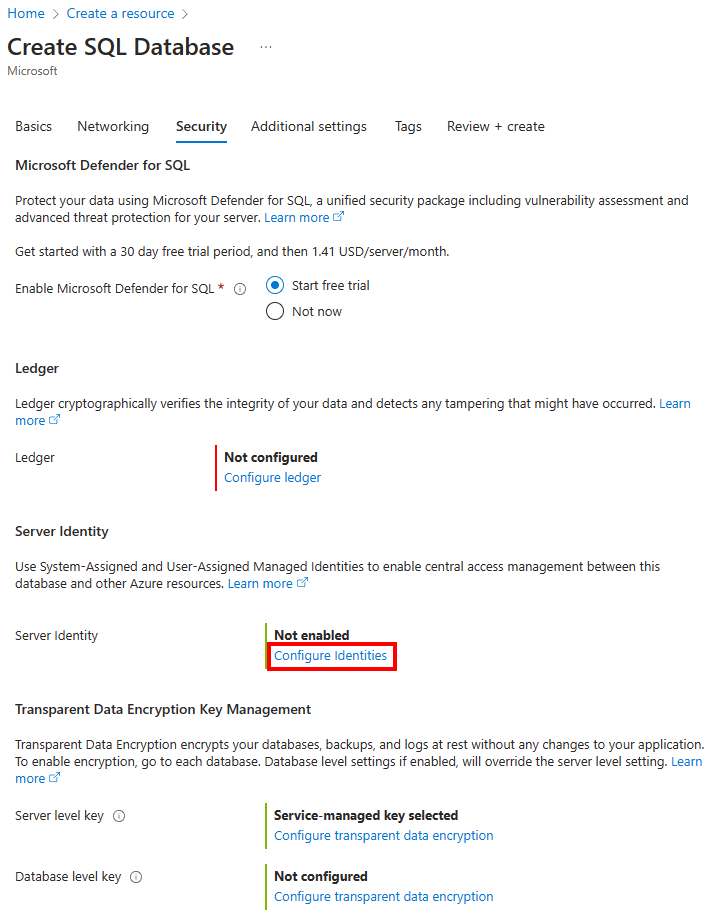

Na karcie Zabezpieczenia w obszarze Tożsamość serwera wybierz pozycję Konfiguruj tożsamości.

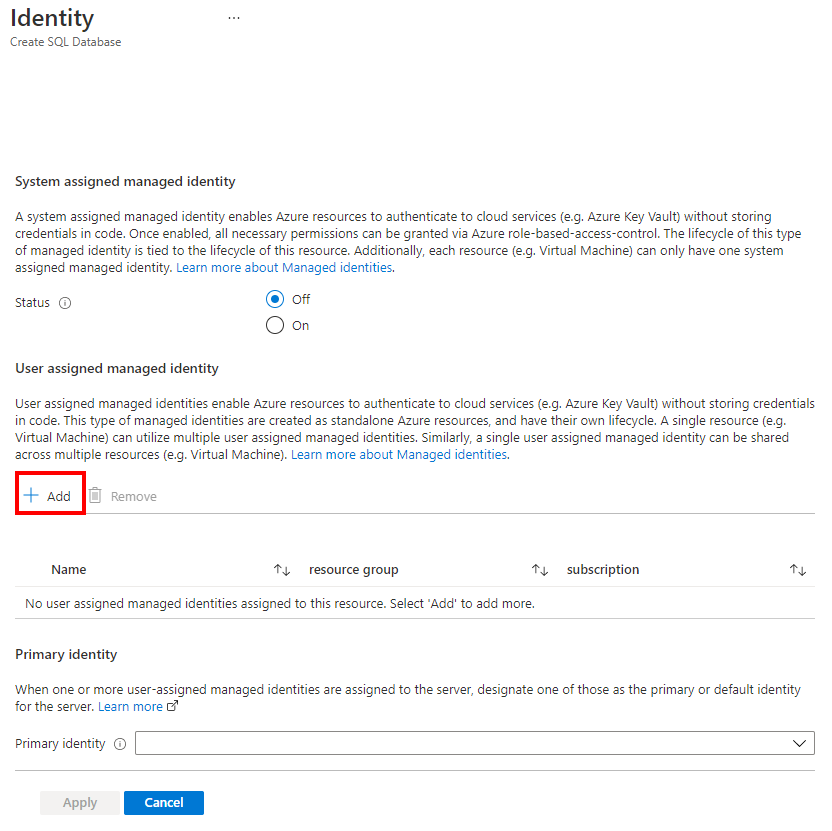

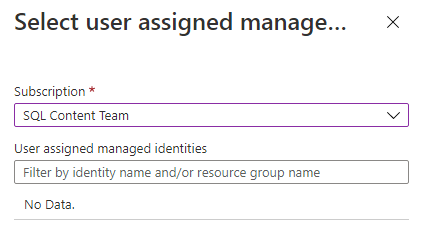

W okienku Tożsamość wybierz pozycję Wył. dla pozycji Tożsamość zarządzana przypisana przez system, a następnie wybierz pozycję Dodaj w obszarze Tożsamość zarządzana przypisana przez użytkownika. Wybierz żądaną subskrypcję , a następnie w obszarze Tożsamości zarządzane przypisane przez użytkownika wybierz odpowiednią tożsamość zarządzaną przypisaną przez użytkownika z wybranej subskrypcji. Następnie wybierz przycisk Dodaj .

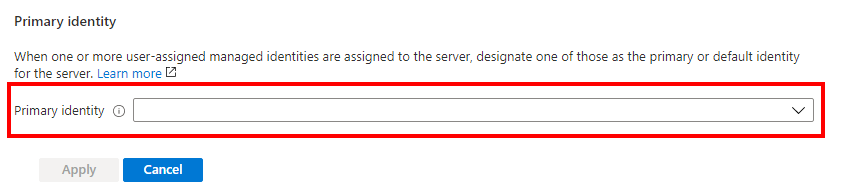

W obszarze Tożsamość podstawowa wybierz tę samą tożsamość zarządzaną przypisaną przez użytkownika wybraną w poprzednim kroku.

Wybierz Zastosuj

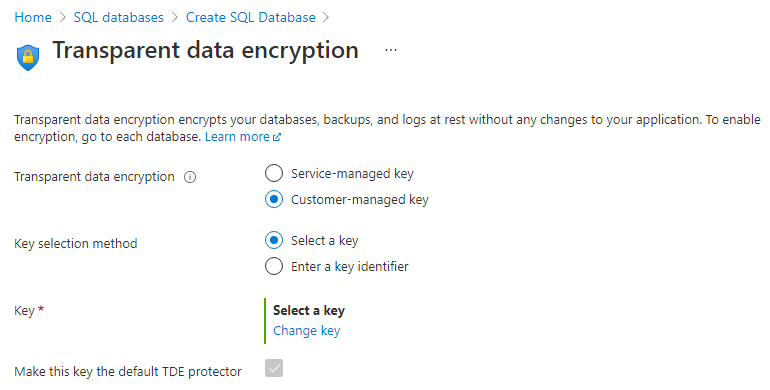

Na karcie Zabezpieczenia w obszarze Zarządzanie kluczami transparent Data Encryption można skonfigurować przezroczyste szyfrowanie danych dla serwera lub bazy danych.

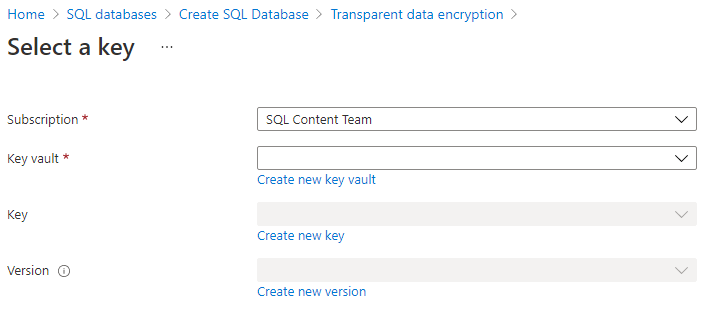

- W polu Klucz na poziomie serwera: wybierz pozycję Konfiguruj przezroczyste szyfrowanie danych. Wybierz pozycję Klucz zarządzany przez klienta, a zostanie wyświetlona opcja Wybierz klucz . Wybierz pozycję Zmień klucz. Wybierz odpowiednią subskrypcję, magazyn kluczy, klucz i wersję klucza zarządzanego przez klienta, która ma być używana na potrzeby funkcji TDE. Wybierz przycisk Wybierz.

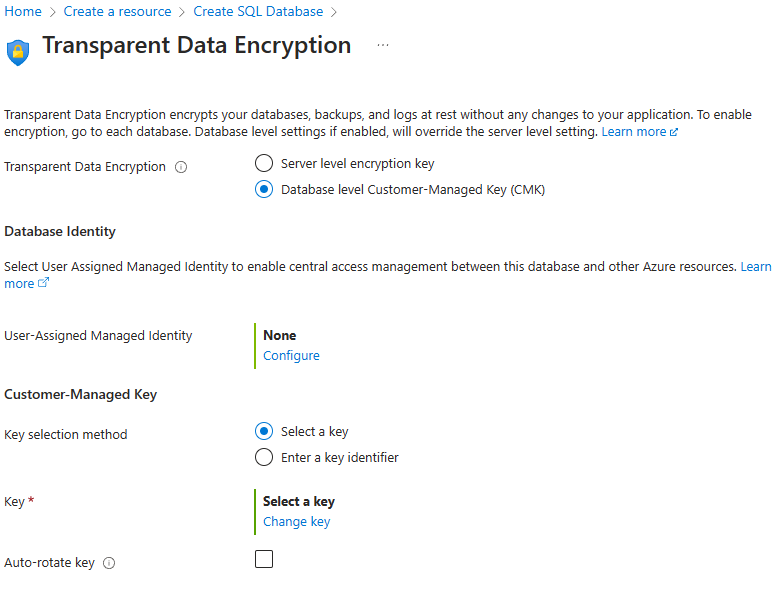

- W polu Klucz na poziomie bazy danych: wybierz pozycję Konfiguruj przezroczyste szyfrowanie danych. Wybierz pozycję Klucz zarządzany przez klienta na poziomie bazy danych, a zostanie wyświetlona opcja skonfigurowania tożsamości bazy danych i klucza zarządzanego przez klienta. Wybierz pozycję Konfiguruj, aby skonfigurować tożsamość zarządzaną przypisaną przez użytkownika dla bazy danych, podobnie jak w kroku 13. Wybierz pozycję Zmień klucz, aby skonfigurować klucz zarządzany przez klienta. Wybierz odpowiednią subskrypcję, magazyn kluczy, klucz i wersję klucza zarządzanego przez klienta, która ma być używana na potrzeby funkcji TDE. Istnieje również możliwość włączenia automatycznego obracania klucza w menu Transparent Data Encryption. Wybierz przycisk Wybierz.

Wybierz Zastosuj

Wybierz pozycję Przejrzyj i utwórz w dolnej części strony

Na stronie Przeglądanie i tworzenie po przejrzeniu wybierz pozycję Utwórz.

Następne kroki

- Rozpocznij pracę z integracją usługi Azure Key Vault i obsługą funkcji Bring Your Own Key dla funkcji TDE: włączanie funkcji TDE przy użyciu własnego klucza z usługi Key Vault.