Pojęcia dotyczące tożsamości usługi Azure VMware Solution

Chmury prywatne usługi Azure VMware Solution są aprowizowane za pomocą serwera vCenter i menedżera NSX. Program vCenter Server służy do zarządzania obciążeniami maszyn wirtualnych i menedżerem NSX w celu zarządzania i rozszerzania chmury prywatnej. Rola Chmura Administracja jest używana dla programu vCenter Server i roli Chmura Administracja (z ograniczonymi uprawnieniami) dla menedżera NSX.

Dostęp i tożsamość programu vCenter Server

W usłudze Azure VMware Solution program VMware vCenter Server ma wbudowane konto użytkownika lokalnego o nazwie Cloud Administracja które ma przypisaną rolę Cloud Administracja. Użytkownicy i grupy można skonfigurować w usłudze Active Directory systemu Windows Server przy użyciu roli Chmura Administracja dla chmury prywatnej. Ogólnie rzecz biorąc, rola Chmura Administracja tworzy obciążenia w chmurze prywatnej i zarządza nimi. Jednak w usłudze Azure VMware Solution rola Chmura Administracja ma uprawnienia serwera vCenter, które różnią się od innych rozwiązań w chmurze VMware i wdrożeń lokalnych.

Ważne

Lokalne konto użytkownika w chmurze Administracja powinno być używane jako konto dostępu awaryjnego dla scenariuszy "break glass" w chmurze prywatnej. Nie jest przeznaczona do codziennego działania administracyjnego ani do integracji z innymi usługami.

We wdrożeniu lokalnym programu vCenter Server i ESXi administrator ma dostęp do konta programu vCenter Server administrator@vsphere.local i konta głównego ESXi. Administrator może być również przypisany do większej liczby użytkowników i grup usługi Active Directory systemu Windows Server.

We wdrożeniu usługi Azure VMware Solution administrator nie ma dostępu do konta użytkownika Administracja istrator ani konta głównego ESXi. Jednak administrator może przypisać użytkowników i grupy usługi Active Directory systemu Windows Server w chmurze Administracja rolę w programie vCenter Server. Rola Chmura Administracja nie ma uprawnień do dodawania źródła tożsamości, takiego jak lokalny protokół LDAP (Lightweight Directory Access Protocol) lub serwer Secure LDAP (LDAPS) do serwera vCenter Server. Można jednak użyć poleceń Uruchom, aby dodać źródło tożsamości i przypisać rolę Chmura Administracja do użytkowników i grup.

Konto użytkownika w chmurze prywatnej nie może uzyskać dostępu do określonych składników zarządzania, które firma Microsoft obsługuje i zarządza nimi. Przykłady obejmują klastry, hosty, magazyny danych i rozproszone przełączniki wirtualne.

Uwaga

W usłudze Azure VMware Solution domena logowania jednokrotnego vsphere.local jest udostępniana jako zasób zarządzany do obsługi operacji platformy. Nie można jej używać do tworzenia grup lokalnych i użytkowników ani zarządzania nimi z wyjątkiem tych, które są domyślnie udostępniane w chmurze prywatnej.

Ważne

Rozwiązanie Azure VMware Solution oferuje role niestandardowe na serwerze vCenter Server, ale obecnie nie oferuje ich w portalu usługi Azure VMware Solution. Aby uzyskać więcej informacji, zobacz sekcję Tworzenie ról niestandardowych w programie vCenter Server w dalszej części tego artykułu.

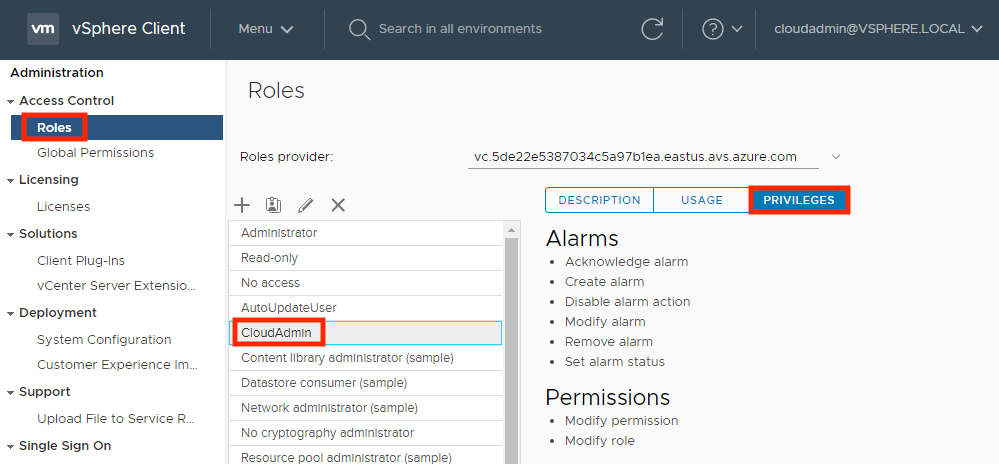

Wyświetlanie uprawnień programu vCenter Server

Wykonaj poniższe kroki, aby wyświetlić uprawnienia przyznane usłudze Azure VMware Solution Cloud Administracja w centrum wirtualnym chmury prywatnej usługi Azure VMware Solution.

Zaloguj się do klienta vSphere i przejdź do menu> Administracja istration.

W obszarze Kontrola dostępu wybierz pozycję Role.

Z listy ról wybierz pozycję Chmura Administracja a następnie wybierz pozycję Uprawnienia.

Rola Cloud Administracja w usłudze Azure VMware Solution ma następujące uprawnienia na serwerze vCenter Server. Aby uzyskać więcej informacji, zobacz dokumentację produktu VMware.

| Uprawnienie | opis |

|---|---|

| Alarmy | Potwierdzanie alarmu Tworzenie alarmu Wyłącz akcję alarmu Modyfikowanie alarmu Usuń alarm Ustawianie stanu alarmu |

| Biblioteka zawartości | Dodawanie elementu biblioteki Dodawanie certyfikatu głównego do magazynu zaufania Zaewidencjonuj szablon Wyewidencjonowywanie szablonu Tworzenie subskrypcji dla opublikowanej biblioteki Tworzenie biblioteki lokalnej Tworzenie lub usuwanie rejestru Harbor Tworzenie subskrybowanego biblioteki Tworzenie, usuwanie lub przeczyszczanie projektu rejestru Harbor Usuwanie elementu biblioteki Usuwanie biblioteki lokalnej Usuwanie certyfikatu głównego z magazynu zaufania Usuń subskrybowaną bibliotekę Usuwanie subskrypcji opublikowanej biblioteki Pobieranie plików Eksmituj elementy biblioteki Eksmitować subskrybowaną bibliotekę Importowanie magazynu Zarządzanie zasobami rejestru Harbor w określonym zasobie obliczeniowym Informacje o subskrypcji sondy Publikowanie elementu biblioteki dla subskrybentów Publikowanie biblioteki dla jej subskrybentów Odczyt magazynu Element biblioteki synchronizacji Synchronizowanie subskrybowanych bibliotek Introspekcja typu Aktualizowanie ustawień konfiguracji Aktualizowanie plików Aktualizowanie biblioteki Aktualizowanie elementu biblioteki Aktualizowanie biblioteki lokalnej Aktualizowanie subskrybowanego biblioteki Aktualizowanie subskrypcji opublikowanej biblioteki Wyświetlanie ustawień konfiguracji |

| Operacje kryptograficzne | Bezpośredni dostęp |

| Datastore | Przydzielanie miejsca Przeglądanie magazynu danych Konfigurowanie magazynu danych Operacje na plikach niskiego poziomu Usuwanie plików Aktualizowanie metadanych maszyny wirtualnej |

| Folder | Utwórz folder Usuń folder Przenieś folder Zmień nazwę folderu |

| Globalne | Anuluj zadanie Tag globalny Służba zdrowia Zdarzenie dziennika Zarządzanie atrybutami niestandardowymi Menedżerowie usług Ustawianie atrybutu niestandardowego Tag systemowy |

| Host | Replikacja vSphere Zarządzanie replikacją |

| Sieciowe | Przypisywanie sieci |

| Uprawnienia | Modyfikuj uprawnienia Modyfikowanie roli |

| Magazyn oparty na profilu | Widok magazynu opartego na profilu |

| Zasób | Stosowanie rekomendacji Przypisywanie aplikacji vApp do puli zasobów Przypisywanie maszyny wirtualnej do puli zasobów Tworzenie puli zasobów Migrowanie wyłączonej maszyny wirtualnej Migrowanie włączone na maszynie wirtualnej Modyfikowanie puli zasobów Przenoszenie puli zasobów Wykonywanie zapytań w programie vMotion Usuwanie puli zasobów Zmienianie nazwy puli zasobów |

| Zaplanowane zadanie | Tworzenie zadania Modyfikowanie zadania Usuń zadanie Uruchom zadanie |

| Sesje | Komunikat Weryfikowanie sesji |

| Widok magazynu | Widok |

| vApp | Dodawanie maszyny wirtualnej Przypisywanie puli zasobów Przypisywanie aplikacji wirtualnej Klonowanie Utwórz Usuń Eksport Importowanie Przesuń Wyłącz zasilanie Włącz Zmień nazwę Wstrzymanie Unregister Wyświetlanie środowiska OVF Konfiguracja aplikacji vApp Konfiguracja wystąpienia aplikacji vApp Konfiguracja zarządzanej przez usługę vApp Konfiguracja zasobów usługi vApp |

| Maszyna wirtualna | Zmień konfigurację Uzyskiwanie dzierżawy dysku Dodawanie istniejącego dysku Dodawanie nowego dysku Dodawanie lub usuwanie urządzenia Konfiguracja zaawansowana Zmienianie liczby procesorów CPU Zmienianie pamięci Zmienianie ustawień Zmienianie umieszczania pliku swapfile Zmień zasób Konfigurowanie urządzenia USB hosta Konfigurowanie nieprzetworzonego urządzenia Konfigurowanie elementu managedBy Wyświetlanie ustawień połączenia Rozszerzanie dysku wirtualnego Modyfikowanie ustawień urządzenia Zgodność z odpornością na uszkodzenia zapytań Wykonywanie zapytań dotyczących nieuznanych plików Ponowne ładowanie ze ścieżek Usuwanie dysku Zmień nazwę Resetowanie informacji o gościu Ustawianie adnotacji Przełączanie śledzenia zmian dysku Przełącz rozwidlenie nadrzędne Uaktualnianie zgodności maszyn wirtualnych Edytowanie spisu Utwórz na podstawie istniejącej Tworzyć w programie Przesuń Zarejestruj Usuń Unregister Operacje gościa Modyfikacja aliasu operacji gościa Kwerenda aliasu operacji gościa Modyfikacje operacji gościa Wykonywanie programu operacji gościa Zapytania dotyczące operacji gościa Interakcja Odpowiedź na pytanie Operacja tworzenia kopii zapasowej na maszynie wirtualnej Konfigurowanie nośnika cd Konfigurowanie nośnika dyskietki Łączenie urządzeń Interakcja z konsolą Tworzenie zrzutu ekranu Defragmentowanie wszystkich dysków Przeciągnij i upuść Zarządzanie systemem operacyjnym gościa przez interfejs API VIX Wstrzykiwanie kodów skanowania USB HID Instalowanie narzędzi VMware Wstrzymywanie lub usuwanie wstrzymywania Operacje czyszczenia lub zmniejszania Wyłącz zasilanie Włącz Rejestrowanie sesji na maszynie wirtualnej Ponowne odtwarzanie sesji na maszynie wirtualnej Reset Wznawianie odporności na uszkodzenia Wstrzymanie Wstrzymywanie odporności na uszkodzenia Testowanie pracy w trybie failover Testowanie ponownego uruchamiania pomocniczej maszyny wirtualnej Wyłącz odporność na uszkodzenia Włączanie odporności na uszkodzenia Inicjowanie obsługi Zezwalaj na dostęp do dysku Zezwalaj na dostęp do plików Zezwalaj na dostęp do dysku tylko do odczytu Zezwalaj na pobieranie maszyn wirtualnych Klonowanie szablonu Klonowanie maszyny wirtualnej Tworzenie szablonu na podstawie maszyny wirtualnej Dostosowywanie gościa Wdrażanie szablonu Oznacz jako szablon Modyfikowanie specyfikacji dostosowywania Podwyższanie poziomu dysków Odczytywanie specyfikacji dostosowywania Konfiguracja usługi Zezwalaj na powiadomienia Zezwalaj na sondowanie globalnych powiadomień o zdarzeniach Zarządzanie konfiguracją usługi Modyfikowanie konfiguracji usługi Konfiguracje usługi zapytań Odczyt konfiguracji usługi Zarządzanie migawkami Utwórz migawkę Usuwanie migawki Zmienianie nazwy migawki Przywracanie migawki Replikacja vSphere Konfigurowanie replikacji Zarządzanie replikacją Monitorowanie replikacji |

| vService | Tworzenie zależności Niszczenie zależności Ponowne konfigurowanie konfiguracji zależności Aktualizowanie zależności |

| Tagowanie vSphere | Przypisywanie i anulowanie przypisania tagu vSphere Tworzenie tagu vSphere Tworzenie kategorii tagów vSphere Usuń tag vSphere Usuń kategorię tagów vSphere Edytowanie tagu vSphere Edytowanie kategorii tagów vSphere Modyfikowanie pola UsedBy dla kategorii Modyfikowanie pola UsedBy dla tagu |

Tworzenie ról niestandardowych na serwerze vCenter

Usługa Azure VMware Solution obsługuje używanie ról niestandardowych z równymi lub mniejszymi uprawnieniami niż rola Chmura Administracja. Rola Chmura Administracja umożliwia tworzenie, modyfikowanie lub usuwanie ról niestandardowych z uprawnieniami mniejszymi lub równymi ich bieżącej roli.

Uwaga

Role można tworzyć z uprawnieniami większymi niż chmura Administracja. Nie można jednak przypisać roli do żadnych użytkowników lub grup ani usunąć roli. Role, które mają uprawnienia większe niż w chmurze Administracja nie są obsługiwane.

Aby zapobiec tworzeniu ról, których nie można przypisać ani usunąć, sklonuj rolę Chmura Administracja jako podstawę tworzenia nowych ról niestandardowych.

Tworzenie roli niestandardowej

Zaloguj się do programu vCenter Server przy użyciu cloudadmin@vsphere.local roli Cloud Administracja lub użytkownika.

Przejdź do sekcji Konfiguracja ról i wybierz pozycję Menu> Administracja istration>Role kontroli>dostępu.

Wybierz rolę Chmura Administracja i wybierz ikonę akcji Klonuj rolę.

Uwaga

Nie klonuj roli Administracja istratora, ponieważ nie można jej używać. Ponadto nie można usunąć utworzonej roli niestandardowej przez cloudadmin@vsphere.localprogram .

Podaj nazwę, którą chcesz mieć dla sklonowanej roli.

Usuń uprawnienia dla roli i wybierz przycisk OK. Sklonowana rola jest widoczna na liście Role .

Stosowanie roli niestandardowej

Przejdź do obiektu, który wymaga dodanego uprawnienia. Aby na przykład zastosować uprawnienie do folderu, przejdź do pozycji Menu>Maszyny wirtualne i szablony>Nazwa folderu.

Kliknij prawym przyciskiem myszy obiekt i wybierz polecenie Dodaj uprawnienie.

Wybierz źródło tożsamości na liście rozwijanej Użytkownik , w którym można znaleźć grupę lub użytkownika.

Wyszukaj użytkownika lub grupę po wybraniu źródła tożsamości w sekcji Użytkownik .

Wybierz rolę, którą chcesz zastosować do użytkownika lub grupy.

Uwaga

Próba zastosowania użytkownika lub grupy do roli, która ma uprawnienia większe niż w chmurze Administracja spowoduje błędy.

Sprawdź propagację elementów podrzędnych w razie potrzeby i wybierz przycisk OK. Dodane uprawnienie zostanie wyświetlone w sekcji Uprawnienia .

Dostęp i tożsamość programu VMware NSX Manager

Gdy chmura prywatna jest aprowizowana przy użyciu witryny Azure Portal, składniki zarządzania centrum danych zdefiniowane programowo (SDDC), takie jak vCenter Server i VMware NSX Manager, są aprowizowane dla klientów.

Firma Microsoft jest odpowiedzialna za zarządzanie cyklem życia urządzeń NSX, takich jak VMware NSX Manager i VMware NSX Edge. Są one odpowiedzialne za konfigurację sieci bootstrapping, na przykład tworzenie bramy warstwy 0.

Odpowiadasz za konfigurację sieci komputerowej VMware NSX (SDN), na przykład:

- Segmenty sieci

- Inne bramy warstwy 1

- Reguły rozproszonej zapory

- Usługi stanowe, takie jak zapora bramy

- Moduł równoważenia obciążenia w bramach warstwy 1

Dostęp do programu VMware NSX Manager można uzyskać przy użyciu wbudowanego użytkownika lokalnego "cloudadmin" przypisanego do roli niestandardowej, która zapewnia użytkownikowi ograniczone uprawnienia do zarządzania programem VMware NSX. Chociaż firma Microsoft zarządza cyklem życia oprogramowania VMware NSX, niektóre operacje nie są dozwolone przez użytkownika. Operacje niedozwolone obejmują edytowanie konfiguracji węzłów transportu hosta i krawędzi lub rozpoczęcie uaktualniania. W przypadku nowych użytkowników rozwiązanie Azure VMware Solution wdraża je z określonym zestawem uprawnień wymaganych przez tego użytkownika. Celem jest zapewnienie wyraźnego rozdzielenia kontroli między konfiguracją płaszczyzny sterowania usługi Azure VMware Solution i użytkownikiem chmury prywatnej usługi Azure VMware Solution.

W przypadku nowych wdrożeń chmury prywatnej dostęp VMware NSX jest dostarczany z wbudowanym administratorem chmury użytkownika lokalnego przypisanym do roli cloudadmin z określonym zestawem uprawnień do korzystania z funkcji VMware NSX dla obciążeń.

Uprawnienia użytkownika administratora chmury programu VMware NSX

Następujące uprawnienia są przypisywane do użytkownika cloudadmin w usłudze Azure VMware Solution NSX.

Uwaga

Użytkownik chmury VMware NSX w usłudze Azure VMware Solution nie jest taki sam jak użytkownik cloudadmin wymieniony w dokumentacji produktu VMware. Następujące uprawnienia dotyczą interfejsu API zasad VMware NSX. Funkcjonalność interfejsu API menedżera może być ograniczona.

| Kategoria | Typ | Operacja | Uprawnienie |

|---|---|---|---|

| Sieć | Łączność | Bramy warstwy 0 Bramy warstwy 1 Segments |

Tylko do odczytu Pełny dostęp Pełny dostęp |

| Sieć | Network Services | VPN NAT Równoważenie obciążenia Zasady przekazywania Statystyki |

Pełny dostęp Pełny dostęp Pełny dostęp Tylko do odczytu Pełny dostęp |

| Sieć | Zarządzanie adresami IP | DNS DHCP Pule adresów IP |

Pełny dostęp Pełny dostęp Pełny dostęp |

| Sieć | Profile | Pełny dostęp | |

| Zabezpieczenia | Bezpieczeństwo Wschodnie Zachód | Rozproszona zapora Rozproszone identyfikatory i adresy IP Zapora tożsamości |

Pełny dostęp Pełny dostęp Pełny dostęp |

| Zabezpieczenia | Bezpieczeństwo PółnocneGo Południa | Zapora bramy Analiza adresów URL |

Pełny dostęp Pełny dostęp |

| Zabezpieczenia | Introspekcja sieci | Tylko do odczytu | |

| Zabezpieczenia | Ochrona punktu końcowego | Tylko do odczytu | |

| Zabezpieczenia | Ustawienia | Pełny dostęp | |

| Zapasy | Pełny dostęp | ||

| Rozwiązywanie problemów | ADRES IPFIX | Pełny dostęp | |

| Rozwiązywanie problemów | Dublowanie portów | Pełny dostęp | |

| Rozwiązywanie problemów | Traceflow | Pełny dostęp | |

| System | Konfigurowanie Ustawienia Ustawienia Ustawienia |

Zapora tożsamości Użytkownicy i role Zarządzanie certyfikatami (tylko certyfikat usługi) Ustawienia interfejsu użytkownika |

Pełny dostęp Pełny dostęp Pełny dostęp Pełny dostęp |

| System | Wszystkie inne | Tylko do odczytu |

Uprawnienia przyznane roli administratora chmury usługi Azure VMware Solution można wyświetlić w prywatnej chmurze usługi Azure VMware Solution VMware NSX.

- Zaloguj się do menedżera NSX.

- Przejdź do obszaru Systemy i znajdź pozycję Użytkownicy i role.

- Wybierz i rozwiń rolę cloudadmin znajdującą się w obszarze Role.

- Wybierz kategorię, na przykład Sieć lub Zabezpieczenia, aby wyświetlić określone uprawnienia.

Uwaga

Chmury prywatne utworzone przed czerwcem 2022 r. przejdą z roli administratora do roli cloudadmin . Otrzymasz powiadomienie za pośrednictwem usługi Azure Service Health, które zawiera oś czasu tej zmiany, aby można było zmienić poświadczenia NSX używane na potrzeby innej integracji.

Integracja protokołu LDAP NSX na potrzeby kontroli dostępu opartej na rolach (RBAC)

We wdrożeniu usługi Azure VMware Solution program VMware NSX można zintegrować z zewnętrzną usługą katalogową LDAP, aby dodać użytkowników lub grupę katalogów zdalnych i przypisać im rolę RBAC programu VMware NSX, na przykład wdrożenie lokalne. Aby uzyskać więcej informacji na temat włączania integracji protokołu LDAP VMware NSX, zobacz dokumentację produktu VMware.

W przeciwieństwie do wdrożenia lokalnego, nie wszystkie wstępnie zdefiniowane role kontroli RBAC NSX są obsługiwane w przypadku rozwiązania Azure VMware, aby zachować zarządzanie konfiguracją płaszczyzny sterowania IaaS usługi Azure VMware Solution niezależnie od konfiguracji sieci dzierżawy i zabezpieczeń. Aby uzyskać więcej informacji, zobacz następną sekcję Obsługiwane role RBAC NSX.

Uwaga

Integracja protokołu LDAP VMware NSX jest obsługiwana tylko w przypadku klientów SDDC z użytkownikiem VMware NSX "cloudadmin".

Obsługiwane i nieobsługiwane role kontroli dostępu opartej na rolach NSX

We wdrożeniu usługi Azure VMware Solution następujące wstępnie zdefiniowane role RBAC programu VMware NSX są obsługiwane z integracją LDAP:

- Audytor

- Administrator chmury

- Administracja modułu równoważenia obciążenia

- Operator modułu równoważenia obciążenia

- Administracja sieci VPN

- Operator sieci

We wdrożeniu usługi Azure VMware Solution następujące wstępnie zdefiniowane role RBAC programu VMware NSX nie są obsługiwane z integracją LDAP:

- Administrator przedsiębiorstwa

- Administracja sieci

- Administrator zabezpieczeń

- Administracja partnerów NetX

- Administracja partnera GI

Role niestandardowe można tworzyć w NSX z uprawnieniami mniejszymi lub równymi w chmurze Administracja rola utworzona przez firmę Microsoft. Poniżej przedstawiono przykłady tworzenia obsługiwanej roli "Administracja sieci" i "Zabezpieczenia Administracja".

Uwaga

Tworzenie roli niestandardowej zakończy się niepowodzeniem, jeśli przypiszesz uprawnienie niedozwolone przez rolę Cloud Administracja.

Tworzenie roli "Administrator sieci AVS"

Aby utworzyć tę rolę niestandardową, wykonaj następujące kroki.

Przejdź do pozycji Użytkownicy systemu>i role.>

Sklonuj Administracja sieci i podaj nazwę AVS Network Administracja.

Zmodyfikuj następujące uprawnienia do opcji "Tylko do odczytu" lub "Brak", jak pokazano w kolumnie Uprawnienie w poniższej tabeli.

Kategoria Podkategoria Funkcja Uprawnienie Sieć Łączność

Network ServicesBramy warstwy 0

OSPF bram warstwy > 0

Zasady przekazywaniaTylko do odczytu

Brak

BrakZastosuj zmiany i zapisz rolę.

Tworzenie roli "Administrator zabezpieczeń usługi AVS"

Aby utworzyć tę rolę niestandardową, wykonaj następujące kroki.

Przejdź do pozycji Użytkownicy systemu>i role.>

Sklonuj Administracja zabezpieczeń i podaj nazwę "AVS Security Administracja".

Zmodyfikuj następujące uprawnienia do opcji "Tylko do odczytu" lub "Brak", jak pokazano w kolumnie Uprawnienie w poniższej tabeli.

| Kategoria | Podkategoria | Funkcja | Uprawnienie |

|---|---|---|---|

| Sieć | Network Services | Zasady przekazywania | Brak |

| Zabezpieczenia |

Introspekcja sieci Ochrona punktu końcowego Ustawienia |

Profile usług |

Brak None Brak |

- Zastosuj zmiany i zapisz rolę.

Uwaga

Opcja konfiguracji ad zapory tożsamości systemu>VMware NSX nie jest obsługiwana przez rolę niestandardową NSX. Zaleca się przypisanie użytkownikowi roli Operator zabezpieczeń z rolą niestandardową w celu umożliwienia zarządzania funkcją Zapory tożsamości (IDFW) dla tego użytkownika.

Uwaga

Funkcja VMware NSX Traceflow nie jest obsługiwana przez rolę niestandardową VMware NSX. Zaleca się przypisanie użytkownikowi roli audytora wraz z rolą niestandardową w celu włączenia funkcji Traceflow dla tego użytkownika.

Uwaga

Integracja programu VMware Aria Operations Automation ze składnikiem NSX rozwiązania Azure VMware Solution wymaga dodania roli "audytora" do użytkownika z rolą cloudadmin menedżera NSX.

Następne kroki

Teraz, po zapoznaniu się z pojęciami dotyczącymi dostępu i tożsamości usługi Azure VMware Solution, warto dowiedzieć się więcej o: