Konfigurowanie szyfrowania kluczy zarządzanych przez klienta magazynowanych w rozwiązaniu Azure VMware Solution

W tym artykule pokazano, jak szyfrować klucze szyfrowania kluczy VMware vSAN (KEKs) przy użyciu kluczy zarządzanych przez klienta (CMK) zarządzanych przez wystąpienie usługi Azure Key Vault należące do klienta.

Po włączeniu szyfrowania cmK w chmurze prywatnej usługi Azure VMware Solution usługa Azure VMware Solution używa klucza cmK z magazynu kluczy do szyfrowania kluczy kluczy. Każdy host ESXi, który uczestniczy w klastrze vSAN, używa losowo wygenerowanych kluczy szyfrowania dysku (DEKs), których używa program ESXi do szyfrowania danych dysku magazynowanych. Rozwiązanie vSAN szyfruje wszystkie klucze SZYFROWANIA przy użyciu klucza klucza udostępnionego przez system zarządzania kluczami rozwiązania VMware Platformy Azure. Chmura prywatna rozwiązania Azure VMware Solution i magazyn kluczy nie muszą znajdować się w tej samej subskrypcji.

Podczas zarządzania własnymi kluczami szyfrowania można wykonywać następujące czynności:

- Kontrolowanie dostępu platformy Azure do kluczy vSAN.

- Centralnie zarządzaj cyklem życia zestawów cmks.

- Odwoływanie dostępu platformy Azure do klucza KEK.

Funkcja cmKs obsługuje następujące typy kluczy i ich rozmiary kluczy:

- RSA: 2048, 3072, 4096

- RSA-HSM: 2048, 3072, 4096

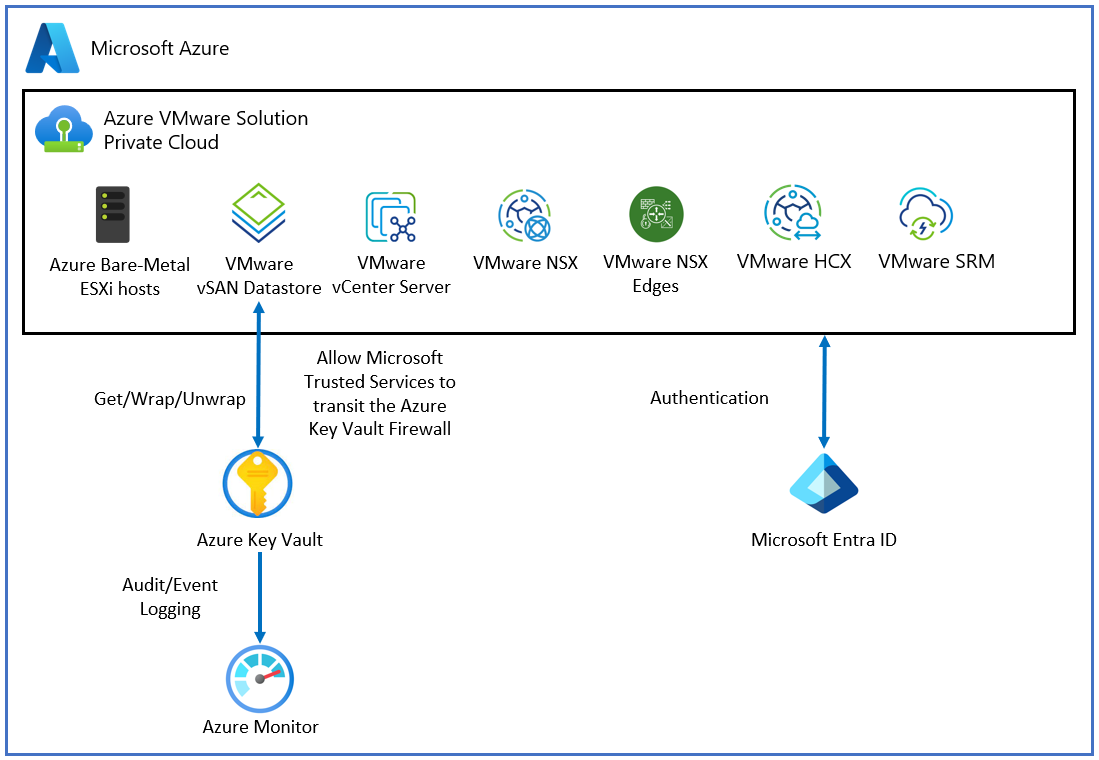

Topologia

Na poniższym diagramie pokazano, jak rozwiązanie Azure VMware Solution używa identyfikatora Microsoft Entra i magazynu kluczy do dostarczania klucza zarządzanego przez klienta.

Wymagania wstępne

Przed rozpoczęciem włączania funkcji cmK upewnij się, że zostały spełnione następujące wymagania:

Do korzystania z funkcji cmK potrzebny jest magazyn kluczy. Jeśli nie masz magazynu kluczy, możesz go utworzyć przy użyciu przewodnika Szybki start: tworzenie magazynu kluczy przy użyciu witryny Azure Portal.

Jeśli włączono ograniczony dostęp do usługi Key Vault, musisz zezwolić usługom zaufanym firmy Microsoft na obejście zapory usługi Key Vault. Przejdź do tematu Konfigurowanie ustawień sieci usługi Azure Key Vault, aby dowiedzieć się więcej.

Uwaga

Po wprowadzeniu reguł zapory użytkownicy mogą wykonywać operacje płaszczyzny danych usługi Key Vault tylko wtedy, gdy ich żądania pochodzą z dozwolonych maszyn wirtualnych lub zakresów adresów IPv4. To ograniczenie dotyczy również uzyskiwania dostępu do usługi Key Vault z witryny Azure Portal. Ma to również wpływ na selektor usługi Key Vault przez rozwiązanie Azure VMware Solution. Użytkownicy mogą wyświetlać listę magazynów kluczy, ale nie wyświetlać kluczy, jeśli reguły zapory uniemożliwiają komputer kliencki lub użytkownik nie ma uprawnień do listy w usłudze Key Vault.

Włącz tożsamość przypisaną przez system w chmurze prywatnej usługi Azure VMware Solution, jeśli nie włączono jej podczas aprowizacji centrum danych zdefiniowanego programowo (SDDC).

Aby włączyć tożsamość przypisaną przez system:

Zaloguj się w witrynie Azure Portal.

Przejdź do usługi Azure VMware Solution i znajdź chmurę prywatną.

W okienku po lewej stronie otwórz pozycję Zarządzaj i wybierz pozycję Tożsamość.

W obszarze Przypisane przez system wybierz pozycję Włącz>zapisywanie. Tożsamość przypisana przez system powinna być teraz włączona.

Po włączeniu tożsamości przypisanej przez system zostanie wyświetlona karta Identyfikator obiektu. Zanotuj identyfikator obiektu do późniejszego użycia.

Skonfiguruj zasady dostępu magazynu kluczy, aby udzielić uprawnień tożsamości zarządzanej. Służy do autoryzowania dostępu do magazynu kluczy.

- Zaloguj się w witrynie Azure Portal.

- Przejdź do pozycji Magazyny kluczy i znajdź magazyn kluczy, którego chcesz użyć.

- W okienku po lewej stronie w obszarze Ustawienia wybierz pozycję Zasady dostępu.

- W obszarze Zasady dostępu wybierz pozycję Dodaj zasady dostępu, a następnie:

- Na liście rozwijanej Uprawnienia klucza wybierz pozycję Wybierz, Pobierz, Zawijaj klucz i Odpakuj klucz.

- W obszarze Wybierz podmiot zabezpieczeń wybierz pozycję Brak wybrane. Zostanie otwarte nowe okno Podmiot zabezpieczeń z polem wyszukiwania.

- W polu wyszukiwania wklej identyfikator obiektu z poprzedniego kroku. Możesz też wyszukać nazwę chmury prywatnej, której chcesz użyć. Wybierz pozycję Wybierz po zakończeniu.

- Wybierz pozycję DODAJ.

- Sprawdź, czy nowe zasady są wyświetlane w sekcji Aplikacja bieżącego zasad.

- Wybierz pozycję Zapisz , aby zatwierdzić zmiany.

Cykl życia wersji klucza zarządzanego przez klienta

Klucz zarządzania kluczem można zmienić, tworząc nową wersję klucza. Tworzenie nowej wersji nie przerywa przepływu pracy maszyny wirtualnej.

W usłudze Azure VMware Solution rotacja wersji klucza cmK zależy od ustawienia wyboru klucza wybranego podczas konfigurowania klucza cmk.

Ustawienie wyboru klucza 1

Klient umożliwia szyfrowanie cmK bez podawania określonej wersji klucza dla klucza cmK. Usługa Azure VMware Solution wybiera najnowszą wersję klucza dla klucza cmK z magazynu kluczy klienta w celu zaszyfrowania kluczy vSAN KEKs. Usługa Azure VMware Solution śledzi klucz zarządzania kluczami klienta na potrzeby rotacji wersji. Po utworzeniu nowej wersji klucza CMK w usłudze Key Vault jest on przechwytywany przez rozwiązanie Azure VMware Solution automatycznie w celu szyfrowania kluczy VSAN.

Uwaga

Usługa Azure VMware Solution może potrwać do 10 minut, aby wykryć nową, autoryzowaną wersję klucza.

Ustawienie wyboru klucza 2

Klient może włączyć szyfrowanie klucza zarządzanego przez klienta dla określonej wersji klucza cmK, aby podać pełny identyfikator URI wersji klucza w ramach opcji Enter Key from URI (Wprowadź klucz z identyfikatora URI ). Gdy bieżący klucz klienta wygaśnie, musi przedłużyć wygaśnięcie klucza cmK lub wyłączyć klucz cmK.

Włączanie klucza zarządzanego przez klienta przy użyciu tożsamości przypisanej przez system

Tożsamość przypisana przez system jest ograniczona do jednego zasobu i jest powiązana z cyklem życia zasobu. Możesz udzielić uprawnień tożsamości zarządzanej w zasobie platformy Azure. Tożsamość zarządzana jest uwierzytelniana przy użyciu identyfikatora Entra firmy Microsoft, więc nie trzeba przechowywać żadnych poświadczeń w kodzie.

Ważne

Upewnij się, że usługa Key Vault znajduje się w tym samym regionie co chmura prywatna usługi Azure VMware Solution.

Przejdź do wystąpienia usługi Key Vault i zapewnij dostęp do centrum danych SDDC w usłudze Key Vault przy użyciu identyfikatora podmiotu zabezpieczeń przechwyconego na karcie Włącz tożsamość usługi zarządzanej.

W chmurze prywatnej usługi Azure VMware Solution w obszarze Zarządzanie wybierz pozycję Szyfrowanie. Następnie wybierz pozycję Klucze zarządzane przez klienta (CMKs).

Klucz cmK oferuje dwie opcje wyboru klucza z usługi Key Vault:

Opcja 1:

- W obszarze Klucz szyfrowania wybierz pozycję z usługi Key Vault.

- Wybierz typ szyfrowania. Następnie wybierz opcję Wybierz magazyn kluczy i klucz .

- Wybierz usługę Key Vault i klucz z listy rozwijanej. Następnie naciśnij przycisk Wybierz.

Opcja 2.

- W obszarze Klucz szyfrowania wybierz pozycję Wprowadź klucz z identyfikatora URI.

- Wprowadź określony identyfikator URI klucza w polu Identyfikator URI klucza.

Ważne

Jeśli chcesz wybrać określoną wersję klucza zamiast automatycznie wybranej najnowszej wersji, musisz określić identyfikator URI klucza z wersją klucza. Ten wybór ma wpływ na cykl życia wersji klucza cmK.

Opcja Zarządzanego sprzętowego modułu zabezpieczeń usługi Key Vault (HSM) jest obsługiwana tylko w przypadku opcji Identyfikator URI klucza.

Wybierz pozycję Zapisz , aby udzielić dostępu do zasobu.

Zmiana klucza zarządzanego przez klienta na klucz zarządzany przez firmę Microsoft

Gdy klient chce zmienić klucz zarządzany przez firmę Microsoft na klucz zarządzany przez firmę Microsoft, obciążenie maszyny wirtualnej nie zostanie przerwane. Aby wprowadzić zmianę z klucza cmK na mmK:

- W obszarze Zarządzanie wybierz pozycję Szyfrowanie z chmury prywatnej usługi Azure VMware Solution.

- Wybierz pozycję Klucze zarządzane przez firmę Microsoft (MMK).

- Wybierz pozycję Zapisz.

Ograniczenia

Usługa Key Vault musi być skonfigurowana jako możliwe do odzyskania. Należy wykonać:

- Skonfiguruj usługę Key Vault przy użyciu opcji Usuwanie nietrwałe.

- Włącz opcję Przeczyść ochronę , aby chronić przed wymuszonym usunięciem magazynu wpisów tajnych, nawet po usunięciu nietrwałym.

Aktualizowanie ustawień klucza zarządzanego przez klienta nie działa, jeśli klucz wygasł lub klucz dostępu usługi Azure VMware Solution został odwołany.

Rozwiązywanie problemów i najlepsze rozwiązania

Poniżej przedstawiono porady dotyczące rozwiązywania niektórych typowych problemów, które mogą wystąpić, a także najlepsze rozwiązania do naśladowania.

Przypadkowe usunięcie klucza

Jeśli przypadkowo usuniesz klucz w magazynie kluczy, chmura prywatna nie może wykonać niektórych operacji modyfikacji klastra. Aby uniknąć tego scenariusza, zalecamy zachowanie funkcji usuwania nietrwałego włączonego w magazynie kluczy. Ta opcja gwarantuje, że jeśli klucz zostanie usunięty, można go odzyskać w ciągu 90 dni w ramach domyślnego przechowywania usuwania nietrwałego. Jeśli jesteś w ciągu 90 dni, możesz przywrócić klucz, aby rozwiązać ten problem.

Uprawnienie do przywracania magazynu kluczy

Jeśli masz chmurę prywatną, która utraciła dostęp do klucza cmK, sprawdź, czy tożsamość systemu zarządzanego (MSI) wymaga uprawnień w magazynie kluczy. Powiadomienie o błędzie zwrócone z platformy Azure może nie wskazywać poprawnie tożsamości usługi zarządzanej wymagającej uprawnień w magazynie kluczy jako głównej przyczyny. Należy pamiętać, że wymagane uprawnienia to get, wrapKeyi unwrapKey. Zobacz krok 4 w temacie Wymagania wstępne.

Naprawianie wygasłego klucza

Jeśli nie używasz funkcji autorotate, a klucz zarządzania kluczem zarządzanym wygasł w usłudze Key Vault, możesz zmienić datę wygaśnięcia klucza.

Przywracanie dostępu do magazynu kluczy

Upewnij się, że tożsamość usługi zarządzanej jest używana do zapewniania dostępu do magazynu kluczy w chmurze prywatnej.

Usuwanie tożsamości usługi zarządzanej

Jeśli przypadkowo usuniesz tożsamość usługi zarządzanej skojarzonej z chmurą prywatną, musisz wyłączyć klucz zarządzania kluczem sieciowym. Następnie wykonaj kroki, aby włączyć klucz cmK od samego początku.

Następne kroki

- Dowiedz się więcej o tworzeniu i przywracaniu kopii zapasowych usługi Azure Key Vault.

- Dowiedz się więcej o odzyskiwaniu usługi Azure Key Vault.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla