Uzyskiwanie dostępu do certyfikatów usługi Azure Key Vault przy użyciu tożsamości zarządzanych dla usługi Azure Content Delivery Network

Tożsamość zarządzana wygenerowana przez usługę Microsoft Entra ID umożliwia wystąpieniu usługi Azure Content Delivery Network łatwe i bezpieczne uzyskiwanie dostępu do innych zasobów chronionych przez firmę Microsoft Entra, takich jak usługa Azure Key Vault. Platforma Azure zarządza zasobem tożsamości, więc nie trzeba tworzyć ani obracać żadnych wpisów tajnych. Aby uzyskać więcej informacji na temat tożsamości zarządzanych, zobacz Co to są tożsamości zarządzane dla zasobów platformy Azure?.

Po włączeniu tożsamości zarządzanej dla usługi Azure Front Door i przyznaniu odpowiednich uprawnień dostępu do magazynu kluczy platformy Azure usługa Azure Front Door używa tożsamości zarządzanej tylko do uzyskiwania dostępu do certyfikatów. Jeśli nie dodasz uprawnień tożsamości zarządzanej do usługi Key Vault, autorotacja certyfikatu niestandardowego i dodawanie nowych certyfikatów nie powiedzie się bez uprawnień do usługi Key Vault. Jeśli wyłączysz tożsamość zarządzaną, usługa Azure Front Door wróci do korzystania z oryginalnej skonfigurowanej aplikacji Microsoft Entra App. To rozwiązanie nie jest zalecane i zostanie wycofane w przyszłości.

Do profilu usługi Azure Front Door można udzielić dwóch typów tożsamości:

Tożsamość przypisana przez system jest powiązana z usługą i jest usuwana, gdy usługa zostanie usunięta. Usługa może mieć tylko jedną tożsamość przypisaną przez system.

Tożsamość przypisana przez użytkownika to autonomiczny zasób platformy Azure, który można przypisać do usługi. Usługa może mieć wiele tożsamości przypisanych przez użytkownika.

Tożsamości zarządzane są specyficzne dla dzierżawy firmy Microsoft Entra, w której jest hostowana twoja subskrypcja platformy Azure. Nie są one aktualizowane, jeśli subskrypcja zostanie przeniesiona do innego katalogu. Jeśli subskrypcja zostanie przeniesiona, musisz ponownie utworzyć i ponownie skonfigurować tożsamość.

Wymagania wstępne

Aby można było skonfigurować tożsamość zarządzaną dla usługi Azure Front Door, musisz mieć utworzony profil usługi Azure Front Door w warstwie Standardowa lub Premium. Aby utworzyć nowy profil usługi Azure Front Door, zobacz Tworzenie profilu usługi Azure Content Delivery Network.

Włączanie tożsamości zarządzanej

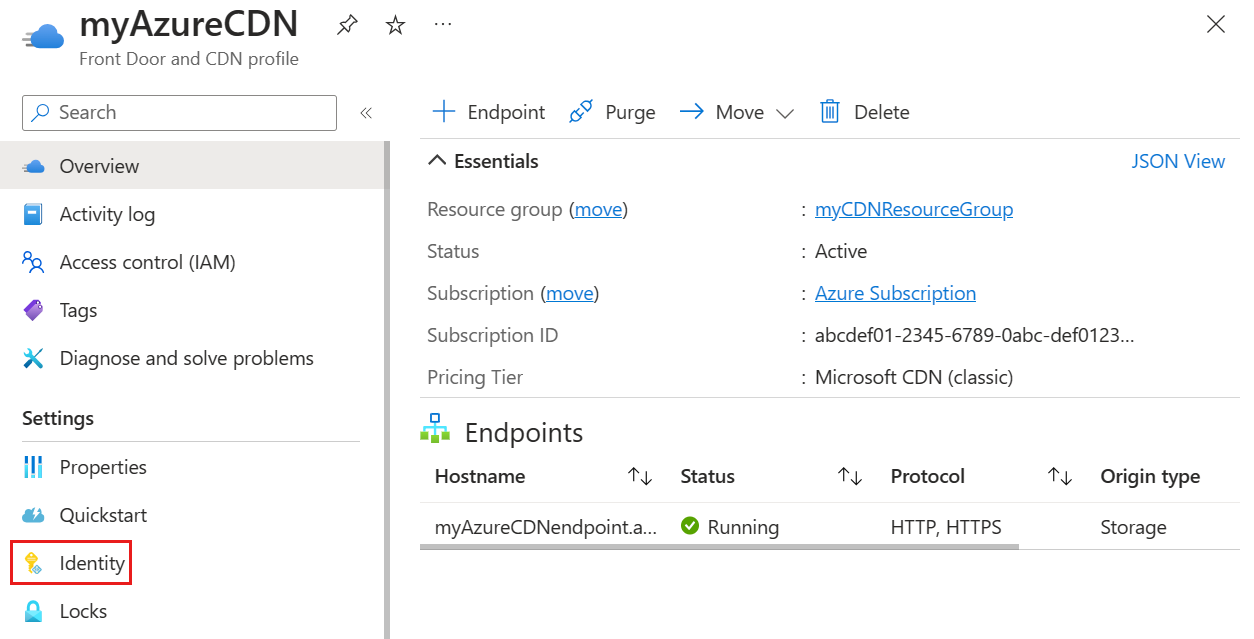

Przejdź do istniejącego profilu usługi Azure Content Delivery Network. Wybierz pozycję Tożsamość w obszarze Ustawienia w okienku menu po lewej stronie.

Wybierz przypisaną przez system lub tożsamość zarządzaną przypisaną przez użytkownika.

Przypisane przez system — tożsamość zarządzana jest tworzona dla cyklu życia profilu usługi Azure Content Delivery Network i służy do uzyskiwania dostępu do usługi Azure Key Vault.

Przypisany przez użytkownika — autonomiczny zasób tożsamości zarządzanej służy do uwierzytelniania w usłudze Azure Key Vault i ma własny cykl życia.

Przypisana przez system

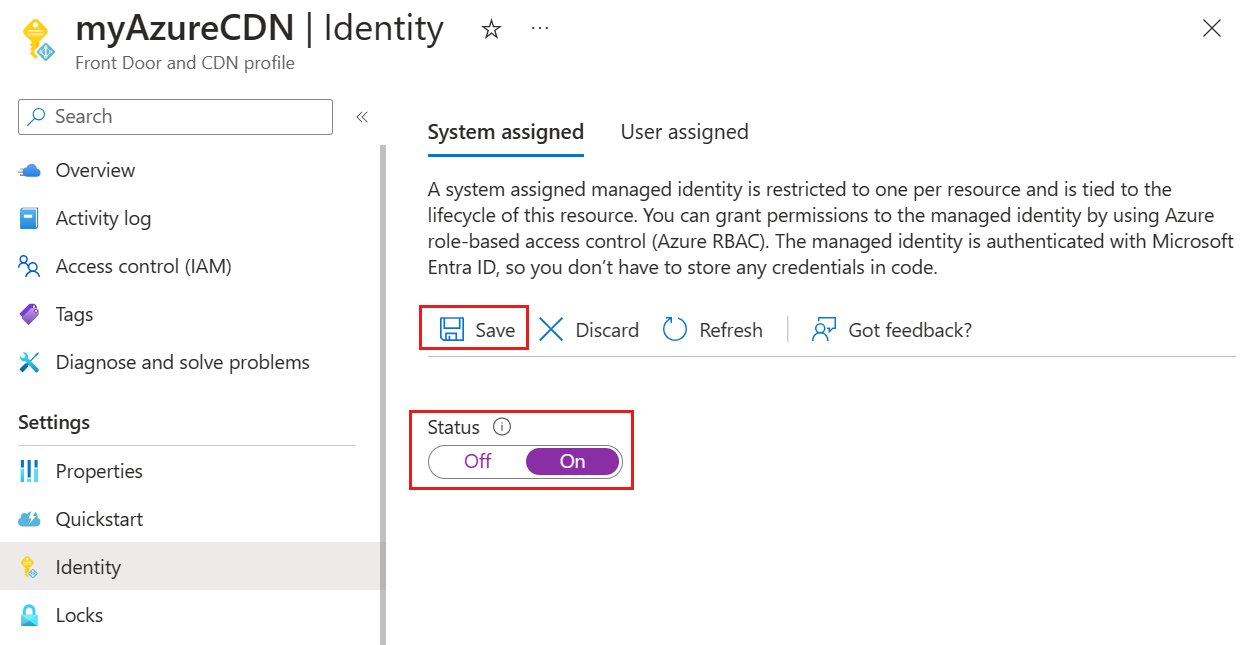

Przełącz pozycję Stan na Włączone, a następnie wybierz pozycję Zapisz.

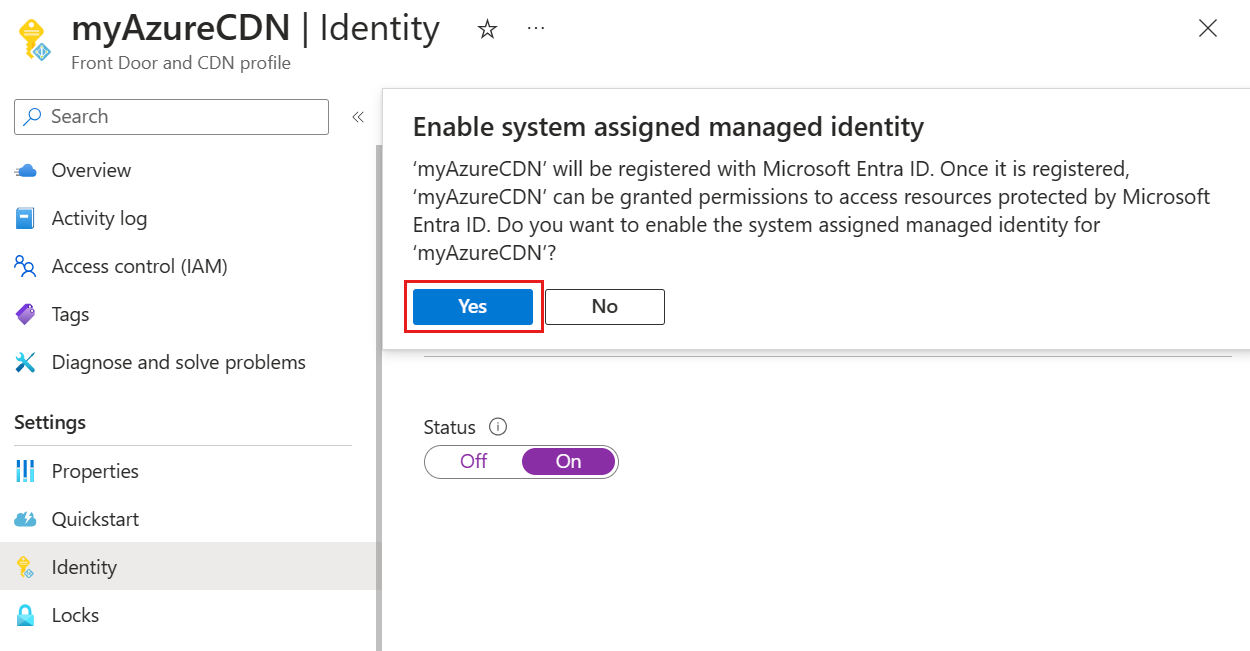

Zostanie wyświetlony monit o potwierdzenie, że chcesz utworzyć tożsamość zarządzaną systemu dla profilu usługi Azure Front Door. Wybierz Tak, aby potwierdzić.

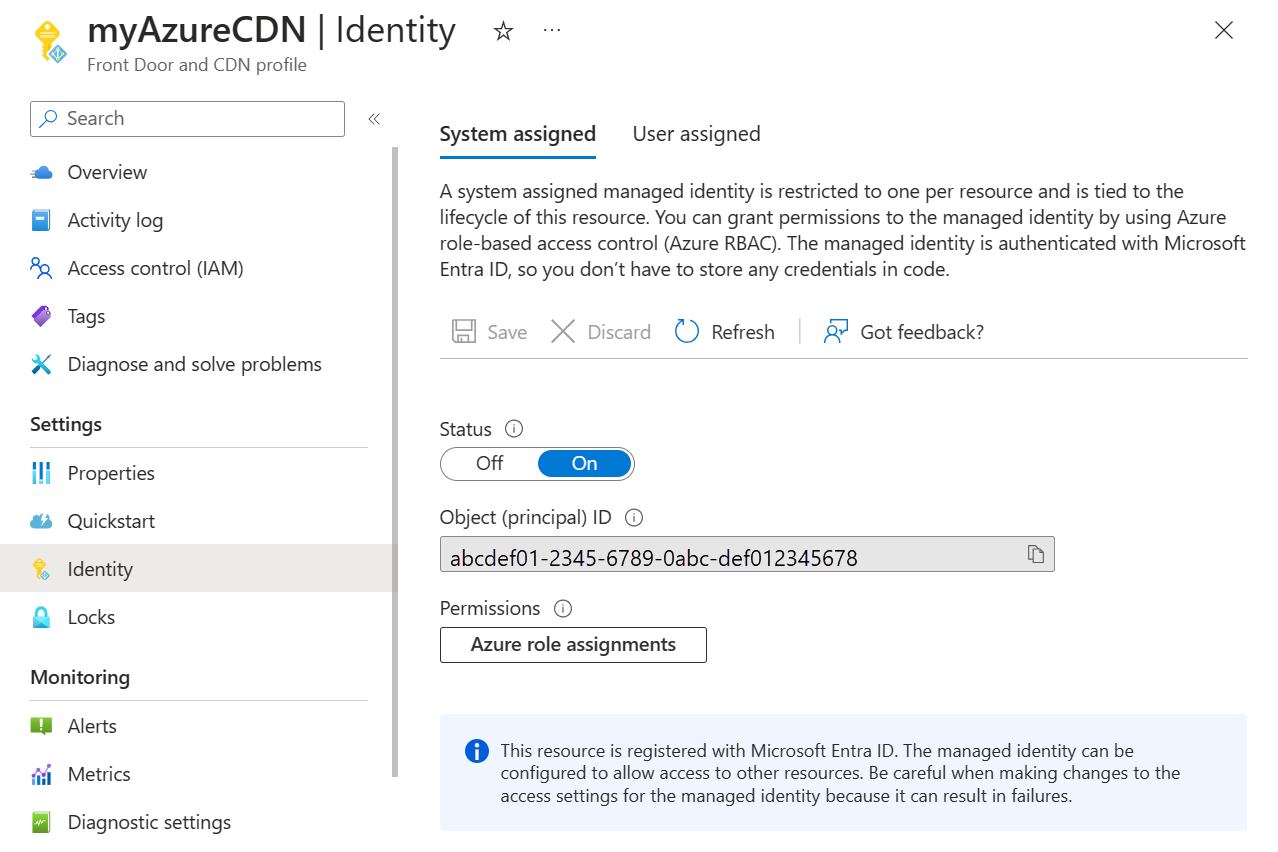

Gdy tożsamość zarządzana przypisana przez system zostanie utworzona i zarejestrowana w usłudze Microsoft Entra ID, możesz użyć identyfikatora obiektu (podmiotu zabezpieczeń), aby udzielić usłudze Azure Content Delivery Network dostępu do magazynu kluczy platformy Azure.

Przypisana przez użytkownika

Musisz mieć już utworzoną tożsamość zarządzaną użytkownika. Aby utworzyć nową tożsamość, zobacz Tworzenie tożsamości zarządzanej przypisanej przez użytkownika.

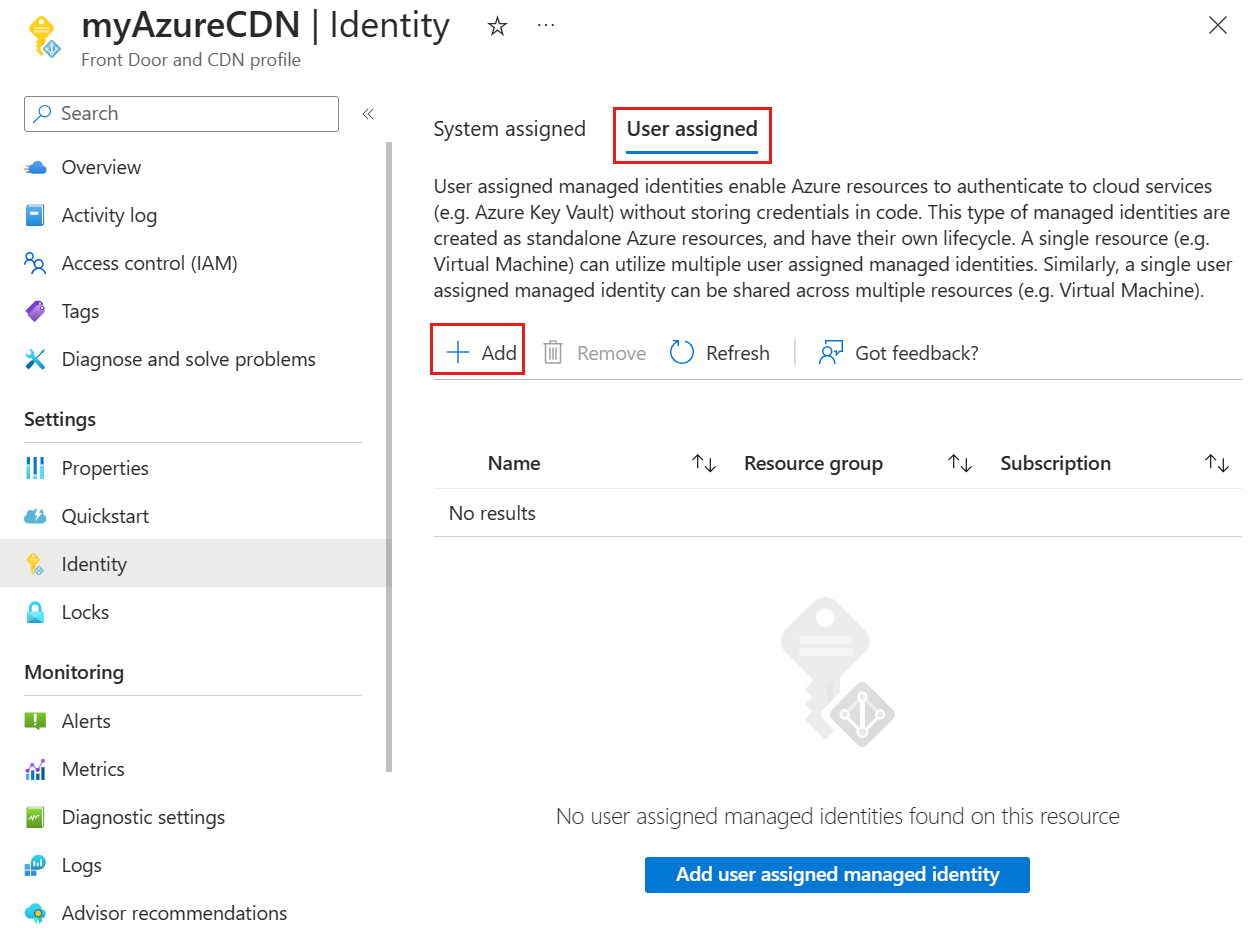

Na karcie Przypisane przez użytkownika wybierz pozycję + Dodaj, aby dodać tożsamość zarządzaną przypisaną przez użytkownika.

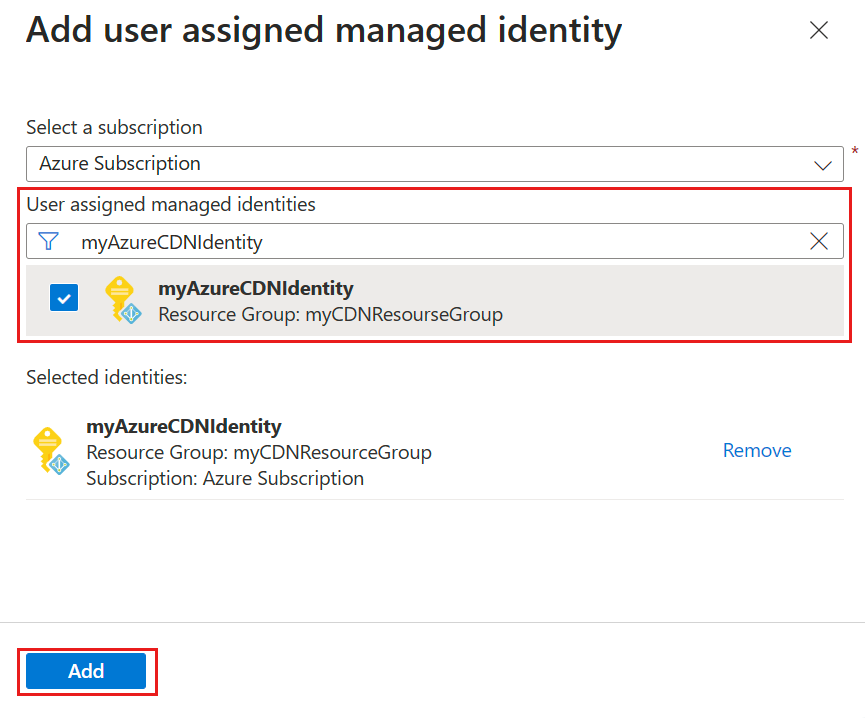

Wyszukaj i wybierz tożsamość zarządzaną przypisaną przez użytkownika. Następnie wybierz pozycję Dodaj , aby dodać tożsamość zarządzaną użytkownika do profilu usługi Azure Content Delivery Network.

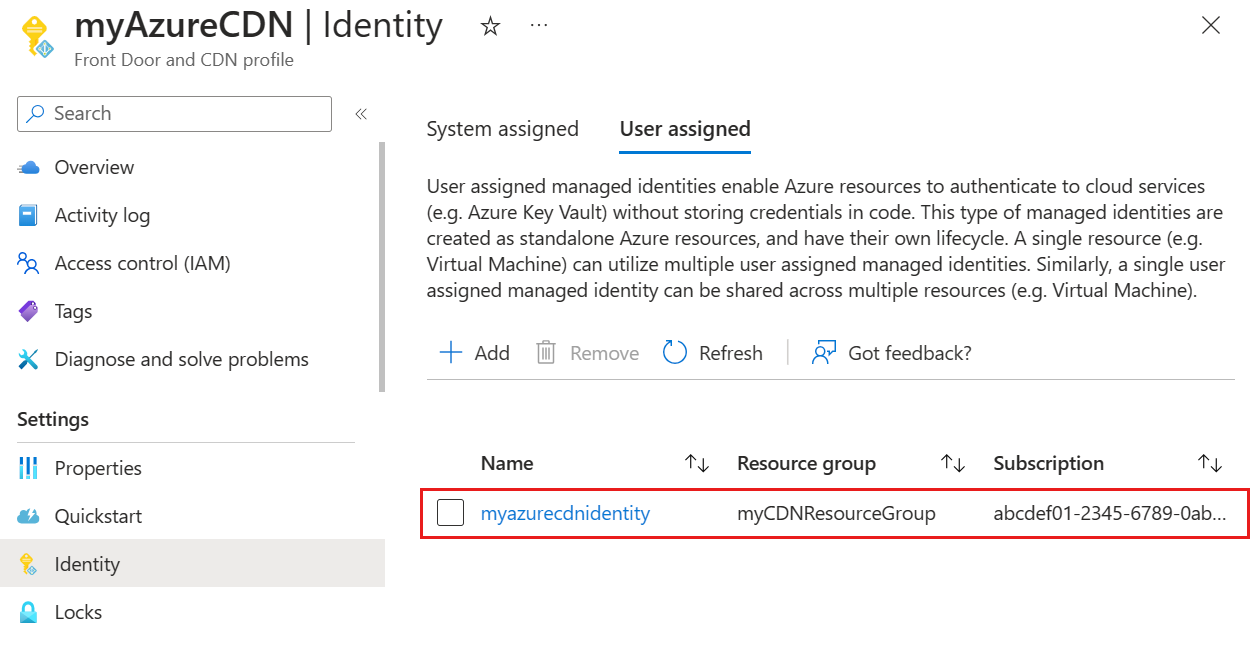

Zostanie wyświetlona nazwa wybranej tożsamości zarządzanej przypisanej przez użytkownika w profilu usługi Azure Content Delivery Network.

Konfigurowanie zasad dostępu usługi Key Vault

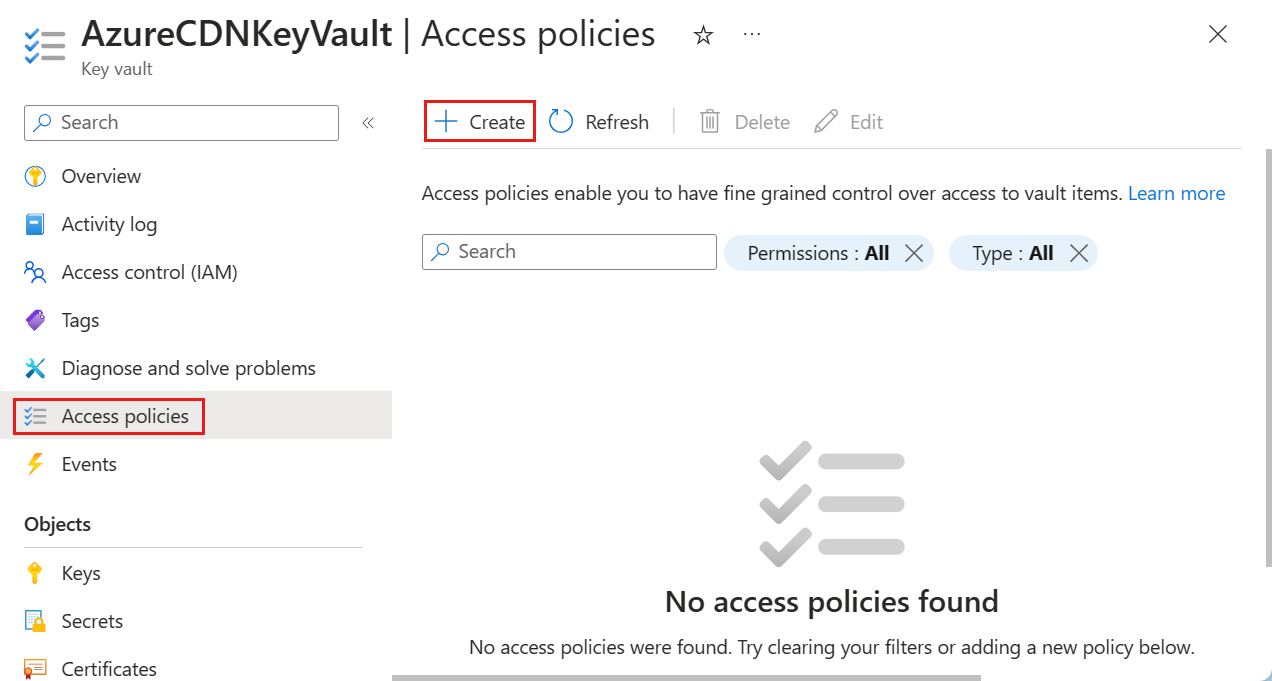

Przejdź do magazynu kluczy platformy Azure. Wybierz pozycję Zasady dostępu z obszaru Ustawienia, a następnie wybierz pozycję + Utwórz.

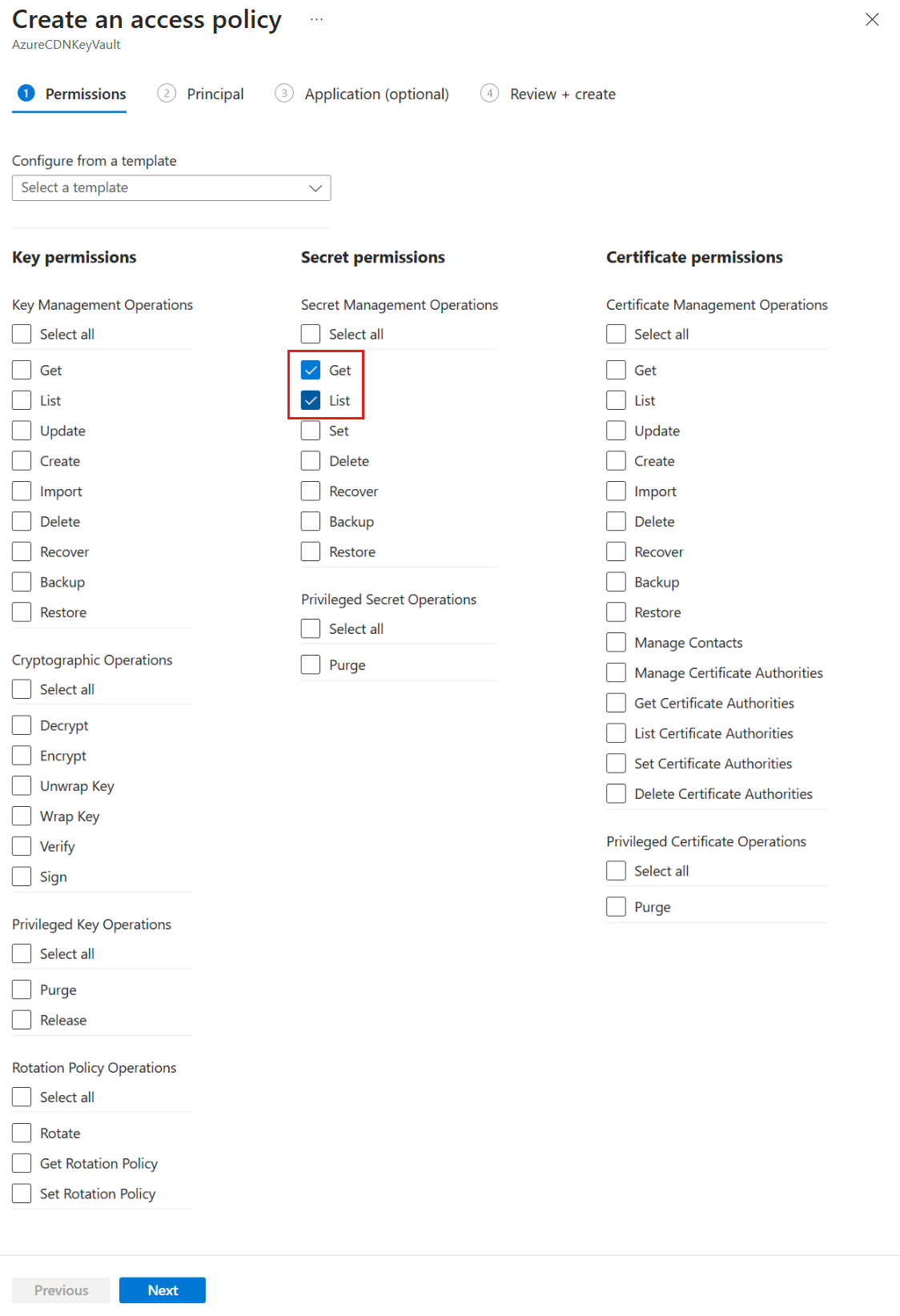

Na karcie Uprawnienia na stronie Tworzenie zasad dostępu wybierz pozycję Lista i Pobierz dla uprawnień wpisów tajnych. Następnie wybierz przycisk Dalej , aby skonfigurować kartę podmiotu zabezpieczeń.

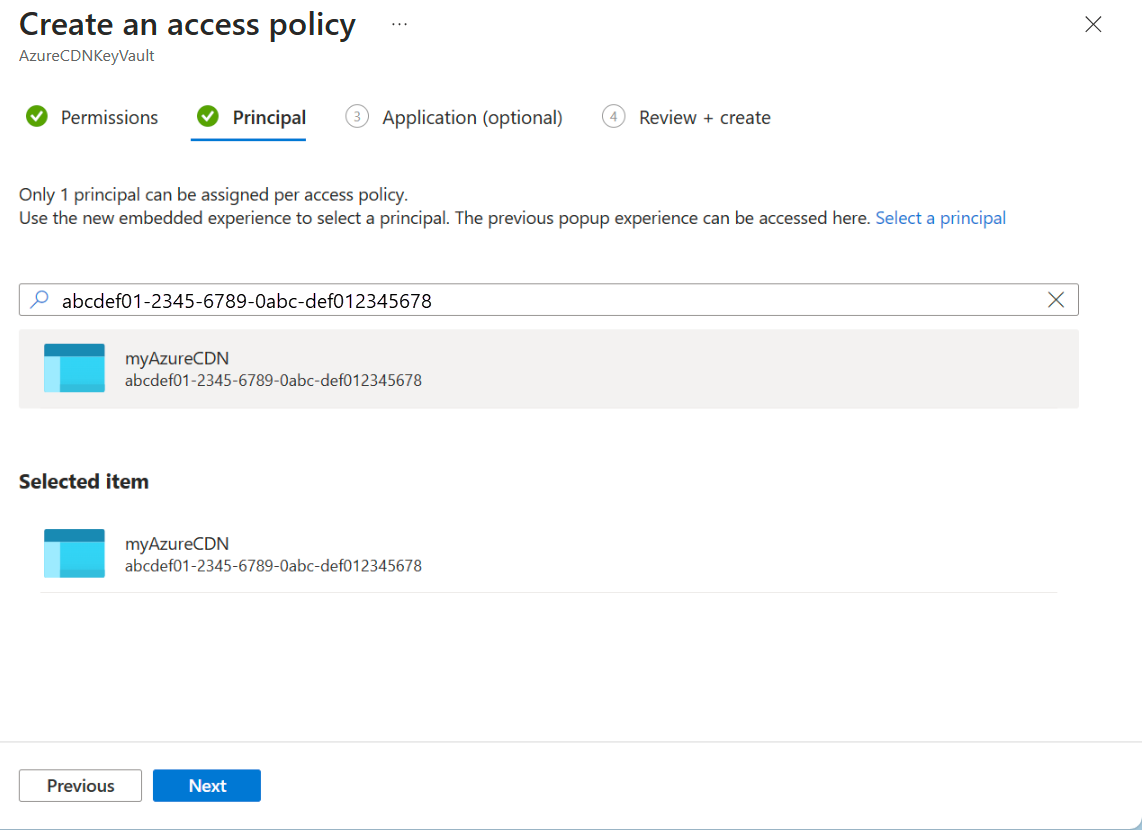

Na karcie Podmiot zabezpieczeń wklej identyfikator obiektu (podmiot zabezpieczeń), jeśli używasz tożsamości zarządzanej przez system lub wprowadź nazwę, jeśli używasz tożsamości zarządzanej przypisanej przez użytkownika. Następnie wybierz kartę Przeglądanie i tworzenie . Karta Aplikacja jest pomijana, ponieważ usługa Azure Front Door jest już wybrana.

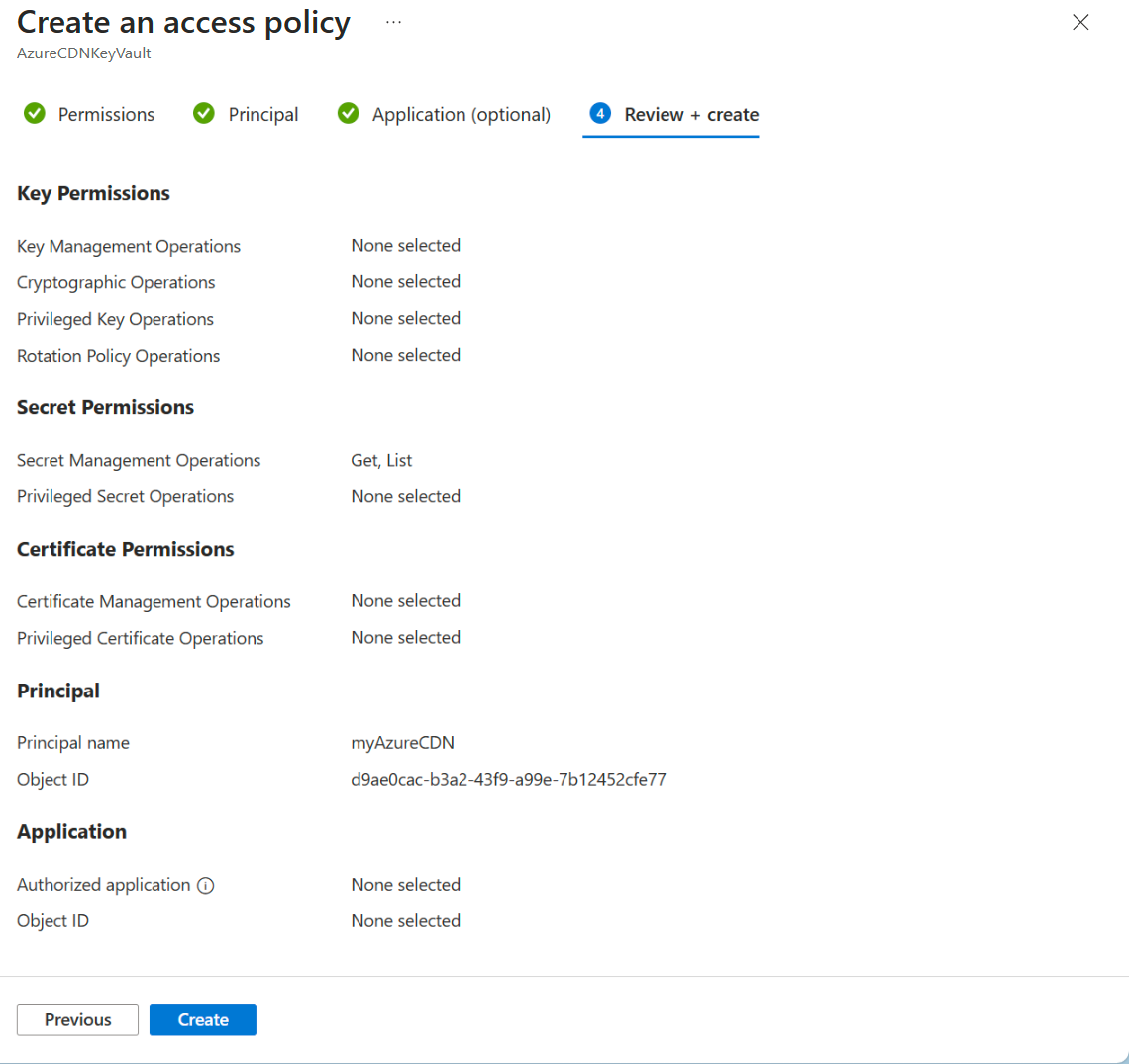

Przejrzyj ustawienia zasad dostępu, a następnie wybierz pozycję Utwórz , aby skonfigurować zasady dostępu.

Następne kroki

- Dowiedz się, jak przekierowywać użytkowników do protokołu HTTPS przy użyciu aparatu reguł w warstwie Standardowa

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla