Definiowanie wymagań dotyczących szyfrowania sieci

W tej sekcji poznać najważniejsze zalecenia dotyczące szyfrowania sieci między środowiskiem lokalnym i platformą Azure, a także w różnych regionach świadczenia usługi Azure.

Uwagi dotyczące projektowania

Koszt i dostępna przepustowość są odwrotnie proporcjonalne do długości tunelu szyfrowania między punktami końcowymi.

Szyfrowanie usługi Azure Virtual Network zwiększa istniejące możliwości szyfrowania podczas przesyłania na platformie Azure i umożliwia bezproblemowe szyfrowanie ruchu i odszyfrowywanie między maszynami wirtualnymi i zestawami skalowania maszyn wirtualnych.

Gdy używasz sieci VPN do nawiązywania połączenia z platformą Azure, ruch jest szyfrowany przez Internet za pośrednictwem tuneli IPsec.

W przypadku korzystania z usługi Azure ExpressRoute z prywatną komunikacją równorzędną ruch nie jest obecnie szyfrowany.

Istnieje możliwość skonfigurowania połączenia sieci VPN typu lokacja-lokacja za pośrednictwem prywatnej komunikacji równorzędnej usługi ExpressRoute.

Szyfrowanie zabezpieczeń kontroli dostępu do multimediów (MACsec) można zastosować do usługi ExpressRoute Direct w celu uzyskania szyfrowania sieci.

Gdy ruch platformy Azure przechodzi między centrami danych (poza granicami fizycznymi, które nie są kontrolowane przez firmę Microsoft lub w imieniu firmy Microsoft), szyfrowanie warstwy łącza danych MACsec jest używane na podstawowym sprzęcie sieciowym. Dotyczy to ruchu komunikacji równorzędnej sieci wirtualnych.

Zalecenia dotyczące projektowania

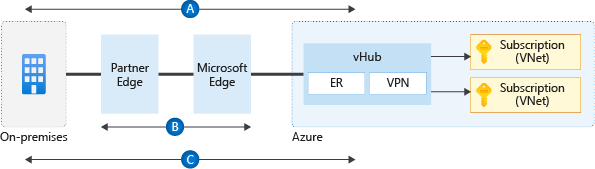

Rysunek 1. Przepływy szyfrowania.

Podczas nawiązywania połączeń sieci VPN ze środowiska lokalnego do platformy Azure przy użyciu bram sieci VPN ruch jest szyfrowany na poziomie protokołu za pośrednictwem tuneli IPsec. Na powyższym diagramie przedstawiono to szyfrowanie w przepływie

A.Jeśli musisz zaszyfrować ruch między maszynami wirtualnymi w tej samej sieci wirtualnej lub w regionalnych lub globalnych sieciach wirtualnych równorzędnych, użyj szyfrowania sieci wirtualnej.

W przypadku korzystania z usługi ExpressRoute Direct skonfiguruj protokół MACsec w celu szyfrowania ruchu w warstwie 2 między routerami organizacji i protokołem MSEE. Na diagramie przedstawiono to szyfrowanie w przepływie

B.W przypadku scenariuszy usługi Virtual WAN, w których protokół MACsec nie jest opcją (na przykład nie korzysta z usługi ExpressRoute Direct), użyj bramy sieci VPN usługi Virtual WAN w celu ustanowienia tuneli IPsec za pośrednictwem prywatnej komunikacji równorzędnej usługi ExpressRoute. Na diagramie przedstawiono to szyfrowanie w przepływie

C.W przypadku scenariuszy nienależących do usługi Virtual WAN i gdy protokół MACsec nie jest opcją (na przykład nie korzysta z usługi ExpressRoute Direct), jedynymi opcjami są:

- Użyj wirtualnych urządzeń sieciowych partnera, aby ustanowić tunele IPsec za pośrednictwem prywatnej komunikacji równorzędnej usługi ExpressRoute.

- Ustanów tunel vpn za pośrednictwem usługi ExpressRoute za pomocą komunikacji równorzędnej firmy Microsoft.

- Oceń możliwość skonfigurowania połączenia sieci VPN typu lokacja-lokacja za pośrednictwem prywatnej komunikacji równorzędnej usługi ExpressRoute.

Jeśli natywne rozwiązania platformy Azure (jak pokazano w przepływach

BiCna diagramie) nie spełniają Twoich wymagań, użyj wirtualnych urządzeń WUS partnera na platformie Azure do szyfrowania ruchu za pośrednictwem prywatnej komunikacji równorzędnej usługi ExpressRoute.