Prywatne łączenie ze środowiskami

Architektura referencyjna jest bezpieczna zgodnie z projektem. Wykorzystuje wielowarstwowe podejście zabezpieczeń w celu przezwyciężenia typowych zagrożeń eksfiltracji danych, które są zgłaszane przez klientów. Niektóre funkcje można używać w sieci, tożsamości, danych i warstwie usług, aby zdefiniować określone mechanizmy kontroli dostępu i uwidocznić tylko wymagane dane dla użytkowników. Nawet jeśli niektóre z tych mechanizmów zabezpieczeń nie powiedzą się, funkcje pomagają chronić dane w obrębie platformy w skali przedsiębiorstwa.

Funkcje sieci, takie jak prywatne punkty końcowe i wyłączony dostęp do sieci publicznej, mogą znacznie zmniejszyć obszar ataków platformy danych organizacji. Nawet jeśli te funkcje są włączone, należy jednak podjąć dodatkowe środki ostrożności, aby pomyślnie połączyć się z usługami, takimi jak konta usługi Azure Storage, Azure Synapse obszarami roboczymi, usługą Azure Purview lub usługą Azure Machine Learning z publicznego Internetu.

W tym dokumencie opisano najbardziej typowe opcje łączenia się z usługami wewnątrz strefy docelowej zarządzania danymi lub strefy docelowej danych w prosty i bezpieczny sposób.

Informacje o hoście usługi Azure Bastion i serwerach przesiadkowych

Najprostszym rozwiązaniem jest hostowanie serwera przesiadkowego w sieci wirtualnej strefy docelowej zarządzania danymi lub strefy docelowej danych w celu nawiązania połączenia z usługami danych za pośrednictwem prywatnych punktów końcowych. Serwer przesiadkowy to maszyna wirtualna platformy Azure z systemem Linux lub Windows, z którą użytkownicy mogą łączyć się za pośrednictwem protokołu RDP (Remote Desktop Protocol) lub Secure Shell (SSH).

Wcześniej maszyny wirtualne serwera przesiadkowego musiały być hostowane z publicznymi adresami IP, aby umożliwić sesje RDP i SSH z publicznego Internetu. Sieciowe grupy zabezpieczeń mogą służyć do dalszego blokowania ruchu w celu zezwolenia na połączenia tylko z ograniczonego zestawu publicznych adresów IP. Jednak takie podejście oznaczało, że publiczny adres IP musiał zostać uwidoczniony ze środowiska platformy Azure, co zwiększyło obszar ataków organizacji. Alternatywnie klienci mogli użyć reguł DNAT w swoich Azure Firewall, aby uwidocznić port SSH lub RDP maszyny wirtualnej do publicznego Internetu, co może prowadzić do podobnych zagrożeń bezpieczeństwa.

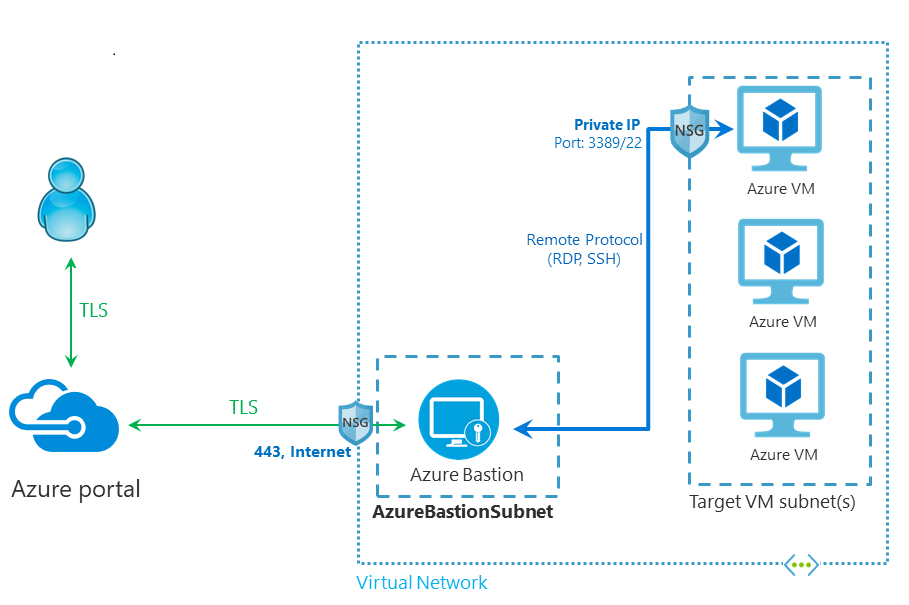

Obecnie zamiast ujawniać maszynę wirtualną publicznie, możesz polegać na usłudze Azure Bastion jako bardziej bezpiecznej alternatywie. Usługa Azure Bastion zapewnia bezpieczne połączenie zdalne z Azure Portal do maszyn wirtualnych platformy Azure za pośrednictwem protokołu TRANSPORT Layer Security (TLS). Usługę Azure Bastion należy skonfigurować w dedykowanej podsieci (podsieci o nazwie AzureBastionSubnet) w strefie docelowej danych platformy Azure lub strefie docelowej zarządzania danymi platformy Azure. Następnie możesz użyć jej do nawiązania połączenia z dowolną maszyną wirtualną w tej sieci wirtualnej lub równorzędnej sieci wirtualnej bezpośrednio z Azure Portal. Na dowolnej maszynie wirtualnej nie trzeba instalować dodatkowych klientów ani agentów. Ponownie możesz użyć sieciowych grup zabezpieczeń, aby zezwolić na połączenia RDP i SSH tylko z usługi Azure Bastion.

Usługa Azure Bastion oferuje kilka innych podstawowych korzyści zabezpieczeń, w tym:

- Ruch inicjowany z usługi Azure Bastion do docelowej maszyny wirtualnej pozostaje w sieci wirtualnej klienta.

- Uzyskujesz ochronę przed skanowaniem portów, ponieważ porty RDP, porty SSH i publiczne adresy IP nie są publicznie widoczne dla maszyn wirtualnych.

- Usługa Azure Bastion ułatwia ochronę programami wykorzystującymi luki zero-day. Znajduje się ona na obrzeżu sieci wirtualnej. Ponieważ jest to platforma jako usługa (PaaS), platforma Azure utrzymuje aktualność usługi Azure Bastion.

- Usługa integruje się z natywnymi urządzeniami zabezpieczeń dla sieci wirtualnej platformy Azure, takimi jak Azure Firewall.

- Usługa Azure Bastion może służyć do monitorowania połączeń zdalnych i zarządzania nimi.

Aby uzyskać więcej informacji, zobacz Co to jest usługa Azure Bastion?.

Wdrożenie

Aby uprościć proces dla użytkowników, istnieje szablon Bicep/ARM, który może pomóc w szybkim utworzeniu tej konfiguracji wewnątrz strefy docelowej zarządzania danymi lub strefy docelowej danych. Użyj szablonu, aby utworzyć następującą konfigurację w ramach subskrypcji:

Aby samodzielnie wdrożyć hosta usługi Bastion, wybierz przycisk Wdróż na platformie Azure :

Podczas wdrażania usługi Azure Bastion i serwera przesiadkowego za pomocą przycisku Wdróż na platformie Azure możesz podać ten sam prefiks i środowisko, które jest używane w strefie docelowej danych lub strefie docelowej zarządzania danymi. To wdrożenie nie ma konfliktów i działa jako dodatek do strefy docelowej danych lub strefy docelowej zarządzania danymi. Możesz ręcznie dodać inne maszyny wirtualne, aby umożliwić większą liczbę użytkowników do pracy w środowisku.

Łączenie z maszyną wirtualną

Po wdrożeniu zauważysz, że dwie dodatkowe podsieci zostały utworzone w sieci wirtualnej strefy docelowej danych.

Ponadto znajdziesz nową grupę zasobów w ramach subskrypcji, która obejmuje zasób usługi Azure Bastion i maszynę wirtualną:

Aby nawiązać połączenie z maszyną wirtualną przy użyciu usługi Azure Bastion, wykonaj następujące czynności:

Wybierz maszynę wirtualną (na przykład dlz01-dev-bastion), wybierz pozycję Połącz, a następnie wybierz pozycję Bastion.

Wybierz niebieski przycisk Użyj bastionu .

Wprowadź swoje poświadczenia, a następnie wybierz pozycję Połącz.

Sesja protokołu RDP zostanie otwarta na nowej karcie przeglądarki, z której można rozpocząć nawiązywanie połączenia z usługami danych.

Zaloguj się w witrynie Azure Portal.

Przejdź do obszaru roboczego

{prefix}-{environment}-product-synapse001Azure Synapse w grupie zasobów na{prefix}-{environment}-shared-productpotrzeby eksploracji danych.W obszarze roboczym Azure Synapse załaduj przykładowy zestaw danych z galerii (na przykład zestaw danych NYC Taxi), a następnie wybierz pozycję Nowy skrypt SQL, aby wykonać zapytanie o

TOP 100wiersze.

Jeśli wszystkie sieci wirtualne zostały ze sobą za pomocą komunikacji równorzędnej, tylko jeden serwer przesiadkowy w jednej strefie docelowej danych jest wymagany do uzyskiwania dostępu do usług we wszystkich strefach docelowych danych i strefach docelowych zarządzania danymi.

Aby dowiedzieć się, dlaczego zalecamy tę konfigurację sieci, zobacz Zagadnienia dotyczące architektury sieci. Zalecamy maksymalnie jedną usługę Azure Bastion na strefę docelową danych. Jeśli więcej użytkowników wymaga dostępu do środowiska, możesz dodać dodatkowe maszyny wirtualne platformy Azure do strefy docelowej danych.

Używanie połączeń punkt-lokacja

Alternatywnie można połączyć użytkowników z siecią wirtualną przy użyciu połączeń punkt-lokacja. Rozwiązaniem natywnym dla platformy Azure jest skonfigurowanie bramy sieci VPN w celu umożliwienia połączeń sieci VPN między użytkownikami a bramą sieci VPN za pośrednictwem szyfrowanego tunelu. Po nawiązaniu połączenia użytkownicy mogą zacząć łączyć się prywatnie z usługami hostowanymi w sieci wirtualnej w dzierżawie platformy Azure. Te usługi obejmują konta usługi Azure Storage, Azure Synapse Analytics i Azure Purview.

Zalecamy skonfigurowanie bramy sieci VPN w sieci wirtualnej piasty architektury piasty i szprych. Aby uzyskać szczegółowe wskazówki krok po kroku dotyczące konfigurowania bramy sieci VPN, zobacz Samouczek: tworzenie portalu bramy.

Korzystanie z połączeń typu lokacja-lokacja

Jeśli użytkownicy są już połączeni ze środowiskiem sieci lokalnej, a łączność powinna zostać rozszerzona na platformę Azure, możesz użyć połączeń typu lokacja-lokacja w celu połączenia lokalnego i centrum łączności platformy Azure. Podobnie jak połączenie tunelu VPN, połączenie typu lokacja-lokacja umożliwia rozszerzenie łączności ze środowiskiem platformy Azure. Dzięki temu użytkownicy, którzy są połączeni z siecią firmową, mogą łączyć się prywatnie z usługami hostowanymi w sieci wirtualnej w dzierżawie platformy Azure. Te usługi obejmują konta usługi Azure Storage, Azure Synapse i Azure Purview.

Zalecanym, natywnym podejściem platformy Azure do takiej łączności jest użycie usługi ExpressRoute. Zalecamy skonfigurowanie bramy usługi ExpressRoute w sieci wirtualnej piasty architektury piasty i szprych. Aby uzyskać szczegółowe, szczegółowe wskazówki dotyczące konfigurowania łączności usługi ExpressRoute, zobacz Samouczek: tworzenie i modyfikowanie komunikacji równorzędnej dla obwodu usługi ExpressRoute przy użyciu Azure Portal.