Topologia sieci i łączność dla serwerów z obsługą usługi Azure Arc

Serwery z obsługą usługi Azure Arc umożliwiają zarządzanie serwerami fizycznymi i maszynami fizycznymi z systemami Windows i Linux (hostowanymi w środowisku lokalnym lub przez innego dostawcę usług w chmurze) przy użyciu płaszczyzny sterowania platformy Azure. W tym dokumencie przedstawiono najważniejsze zagadnienia dotyczące projektowania i najlepsze rozwiązania dotyczące łączności serwerów z obsługą usługi Azure Arc w ramach wskazówek dotyczących strefy docelowej w skali przedsiębiorstwa w przewodniku Cloud Adoption Framework.

W tym artykule przyjęto założenie, że pomyślnie wdrożono strefę docelową w skali przedsiębiorstwa i nawiązano połączenia sieciowe hybrydowe, a w związku z tym koncentrujesz się na połączonych serwerach połączonych z agentem maszyny w usłudze Azure Arc. Aby uzyskać więcej informacji na temat tego wymagania wstępnego, zapoznaj się z omówieniem w skali przedsiębiorstwa i wskazówkami dotyczącymi implementacji.

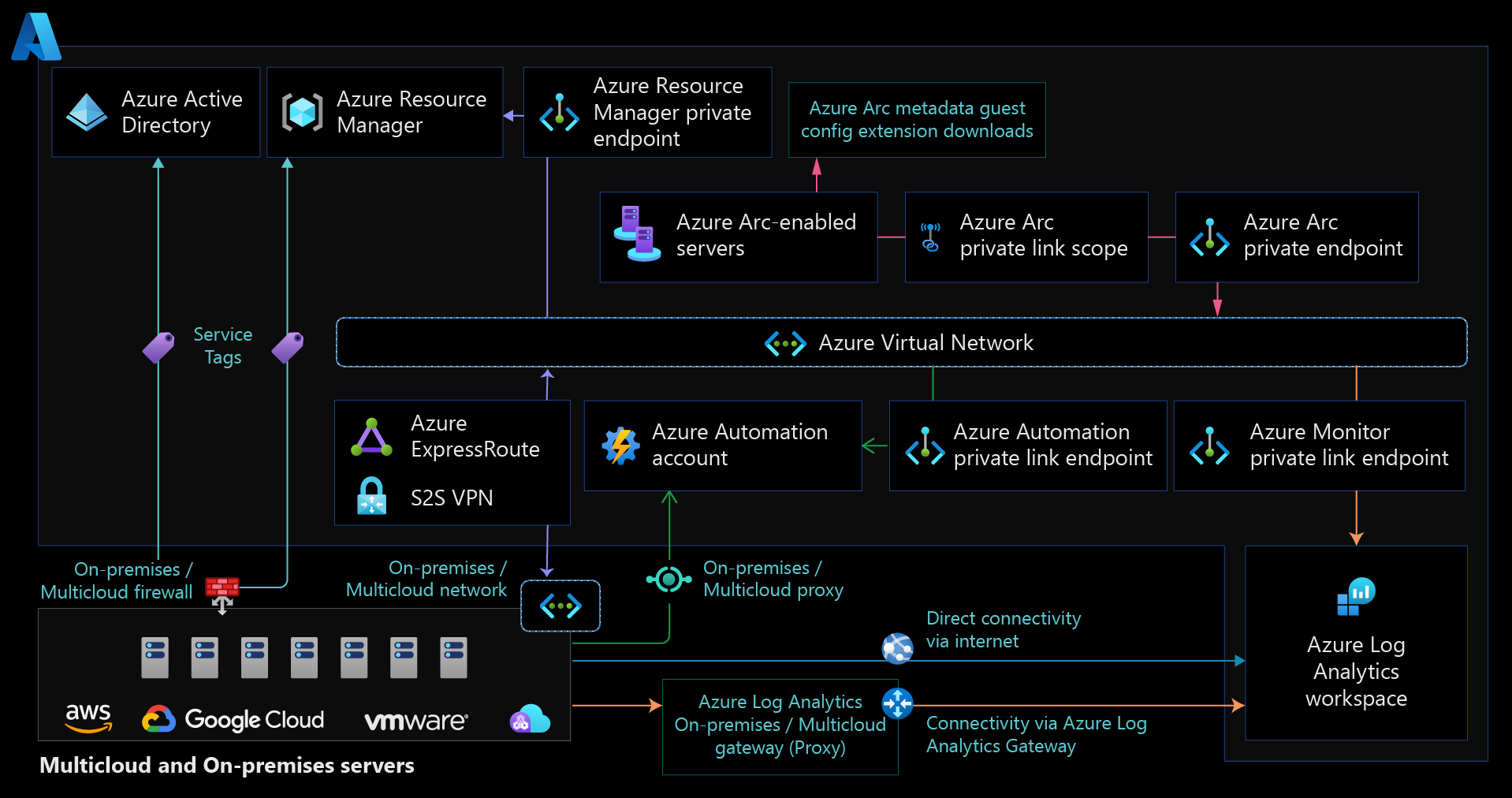

Architektura

Na poniższym diagramie przedstawiono koncepcyjną architekturę referencyjną dla łączności serwerów z obsługą usługi Azure Arc.

Uwagi dotyczące projektowania

Poniższa lista zawiera omówienie zagadnień dotyczących projektowania sieci dla serwerów z obsługą usługi Azure Arc.

- Zdefiniuj metodę łączności agenta: przejrzyj istniejącą infrastrukturę, wymagania dotyczące zabezpieczeń i zdecyduj, w jaki sposób połączony agent maszyny będzie komunikować się z platformą Azure z sieci lokalnej lub innych dostawców usług w chmurze. To połączenie może przejść bezpośrednio przez Internet, za pośrednictwem serwera proxy lub zaimplementować usługę Private Link dla połączenia prywatnego.

- Zarządzanie dostępem do tagów usługi platformy Azure: utwórz zautomatyzowany proces, aby zachować zaktualizowane reguły sieci zapory i serwera proxy zgodnie z wymaganiami sieciowymi agenta Połączenie ed Machine.

- Zabezpieczanie łączności sieciowej z usługą Azure Arc: skonfiguruj system operacyjny maszyny do korzystania z protokołu Transport Layer Security (TLS) w wersji 1.2. Starsze wersje nie są zalecane ze względu na znane luki w zabezpieczeniach.

- Definiowanie metody łączności rozszerzeń: rozszerzenia platformy Azure wdrożone na serwerze z obsługą usługi Azure Arc zwykle muszą komunikować się z innymi usługami platformy Azure. Ta łączność może przechodzić bezpośrednio przy użyciu sieci publicznych, za pośrednictwem zapory lub serwera proxy. Jeśli projekt wymaga łączności prywatnej, należy wykonać dodatkowe kroki poza konfigurowaniem prywatnych punktów końcowych dla agenta usługi Arc, aby umożliwić łączność z prywatnym punktem końcowym dla każdej usługi, do której uzyskuje dostęp rozszerzenia.

- Przejrzyj ogólną architekturę łączności: Przejrzyj obszar projektowania topologii sieci i łączności w skali przedsiębiorstwa strefy docelowej platformy Azure, aby ocenić wpływ serwerów z obsługą usługi Azure Arc na ogólną łączność.

Zalecenia dotyczące projektowania

Definiowanie metody łączności agenta usługi Azure Arc

Serwery z obsługą usługi Azure Arc umożliwiają łączenie maszyn hybrydowych przy użyciu następujących metod:

- Bezpośrednie połączenie, opcjonalnie zza zapory lub serwera proxy

- Link prywatny platformy Azure

Połączenie bezpośrednie

Serwery z obsługą usługi Azure Arc oferują bezpośrednią łączność z publicznymi punktami końcowymi platformy Azure. Dzięki tej metodzie łączności wszyscy agenci maszyny będą otwierać połączenie za pośrednictwem Internetu przy użyciu publicznego punktu końcowego. Połączony agent maszyny dla systemów Linux i Windows komunikuje się wychodząco z platformą Azure w bezpieczny sposób przy użyciu protokołu HTTPS (TCP/443).

W przypadku korzystania z metody połączenia bezpośredniego należy przejrzeć dostęp do Internetu dla połączonego agenta maszyny. Zalecamy skonfigurowanie wymaganych reguł sieciowych.

Serwer proxy lub połączenie zapory (opcjonalnie)

Jeśli maszyna używa zapory lub serwera proxy do komunikacji przez Internet, agent nawiązuje połączenie wychodzące przy użyciu protokołu HTTPS.

Jeśli łączność wychodząca jest ograniczona przez zaporę lub serwer proxy, upewnij się, że zakresy adresów IP są dozwolone zgodnie z wymaganiami sieciowymi agenta maszyny Połączenie ed. Jeśli zezwalasz tylko na komunikację z usługą wymaganych zakresów adresów IP lub nazw domen agenta, użyj tagów usług i adresów URL , aby skonfigurować zaporę lub serwer proxy.

Jeśli wdrażasz rozszerzenia na serwerach z obsługą usługi Azure Arc, każde rozszerzenie łączy się z własnym punktem końcowym lub punktami końcowymi, a także zezwolić na wszystkie odpowiednie adresy URL w zaporze lub serwerze proxy. Dodanie tych punktów końcowych zapewni szczegółowy bezpieczny ruch sieciowy w celu spełnienia zasady najniższych uprawnień (PoLP).

Private Link

Korzystając z serwera z obsługą usługi Azure Arc z zakresem usługi Arc Private Link, możesz upewnić się, że cały ruch z agentów usługi Arc pozostaje w sieci. Ta konfiguracja ma zalety zabezpieczeń: ruch nie przechodzi przez Internet i nie trzeba otwierać jak wielu wyjątków ruchu wychodzącego w zaporze centrum danych. Jednak użycie usługi Private Link nakłada szereg wyzwań związanych z zarządzaniem, jednocześnie zwiększając ogólną złożoność i koszty, szczególnie w przypadku organizacji globalnych. Oto niektóre z tych wyzwań:

- Wybór używania zakresów usługi Arc Private Link obejmuje wszystkich klientów usługi Arc w tym samym zakresie DNS. Nie można mieć niektórych klientów usługi Arc przy użyciu prywatnych punktów końcowych i niektórych z nich publicznie, gdy współużytkują serwer DNS (bez obejść, takich jak zasady DNS)

- Klienci usługi Arc muszą skonfigurować wszystkie prywatne punkty końcowe w regionie podstawowym lub DNS, tak aby te same nazwy prywatnych punktów końcowych rozpoznawały różne adresy IP (na przykład przy użyciu selektywnie replikowanych partycji DNS dla zintegrowanego z usługą Active Directory DNS). Jeśli używasz tych samych prywatnych punktów końcowych dla wszystkich klientów usługi Arc, musisz mieć możliwość kierowania ruchu ze wszystkich sieci do prywatnych punktów końcowych.

- Aby upewnić się, że prywatne punkty końcowe są również używane w przypadku wszystkich usług platformy Azure, do których uzyskuje dostęp składniki oprogramowania rozszerzenia wdrożone przy użyciu usługi Arc, takie jak obszary robocze usługi Log Analytics, konta usługi Automation, usługa Key Vault lub usługa Azure Storage

- Połączenie ivity do identyfikatora entra platformy Azure używa publicznego punktu końcowego, więc klienci nadal wymagają pewnego dostępu do Internetu

Ze względu na te wyzwania zalecamy sprawdzenie, czy usługa Private Link jest wymaganiem dla implementacji usługi Arc. Należy pamiętać, że w przypadku publicznych punktów końcowych ruch będzie szyfrowany i, w zależności od sposobu korzystania z usługi Arc dla serwerów, może być ograniczony do ruchu zarządzania i metadanych. Problemy z zabezpieczeniami można złagodzić przez zaimplementowanie mechanizmów kontroli zabezpieczeń agenta lokalnego.

Aby uzyskać więcej informacji, zapoznaj się z ograniczeniami i ograniczeniami skojarzonymi z obsługą usługi Private Link dla usługi Arc.

Napiwek

Aby uzyskać więcej informacji, zapoznaj się z zabezpieczeniami usługi Azure Private Link.

Zarządzanie dostępem do tagów usługi platformy Azure

Zalecamy zaimplementowanie zautomatyzowanego procesu przechowywania reguł zapory i sieci serwera proxy zgodnie z wymaganiami sieci usługi Azure Arc.

Zabezpieczanie łączności sieciowej z usługą Azure Arc

Zalecamy użycie protokołu Transport Layer Security 1.2 w celu zapewnienia bezpieczeństwa danych przesyłanych na platformę Azure. Stwierdzono, że starsze wersje protokołu TLS/Secure Sockets Layer (SSL) są podatne na zagrożenia i nie są zalecane.

Definiowanie metody łączności rozszerzeń

Po włączeniu dowolnego z serwerów z obsługą usługi Azure Arc obsługiwanych rozszerzeń maszyn wirtualnych te rozszerzenia łączą się z innymi usługami platformy Azure. Ważne jest, aby określić metodę łączności dla tych rozszerzeń: bezpośrednio, za serwerem proxy/zaporą lub przy użyciu usługi Azure Private Link.

Jeśli serwery z obsługą usługi Azure Arc używają serwera proxy lub zapory, należy również zezwolić na wszystkie adresy URL wymagane dla rozszerzeń, ponieważ będą komunikować się z własnymi punktami końcowymi.

Jeśli używasz usługi Private Link, musisz skonfigurować usługę Private Link dla każdej usługi.

Następne kroki

Aby uzyskać więcej wskazówek dotyczących podróży po wdrożeniu chmury hybrydowej, zapoznaj się z następującymi zasobami:

- Zapoznaj się ze scenariuszami szybkiego startu usługi Azure Arc.

- Zapoznaj się z wymaganiami wstępnymi dotyczącymi serwerów z obsługą usługi Azure Arc.

- Przejrzyj wymaganą konfigurację sieci dla metody łączności usługi Private Link.

- Dowiedz się, jak działa usługa Private Link z obsługą usługi Azure Arc.

- Planowanie wdrożenia serwerów z obsługą usługi Azure Arc na dużą skalę.

- Zaplanuj konfigurację usługi Private Link.

- Aby rozwiązać problemy z łącznością, zapoznaj się z przewodnikiem rozwiązywania problemów z połączeniem agenta serwerów z obsługą usługi Azure Arc.

- Dowiedz się więcej o usłudze Azure Arc za pośrednictwem ścieżki szkoleniowej usługi Azure Arc.