Topologia sieci i łączność migracji sap

W tym artykule omówiono zagadnienia i zalecenia zdefiniowane w obszarze projektowania strefy docelowej platformy Azure dla topologii sieci i łączności. Wskazówki zawarte w tym artykule dotyczą najważniejszych zagadnień projektowych i najlepszych rozwiązań dotyczących sieci i łączności z platformą Microsoft Azure i wdrożeniami SAP. Ponieważ oprogramowanie SAP jest platformą o krytycznym znaczeniu, projekt powinien również postępować zgodnie ze wskazówkami dotyczącymi obszarów projektowych strefy docelowej platformy Azure.

Planowanie adresowania IP

Plan adresowania IP na platformie Azure ma kluczowe znaczenie dla zapewnienia:

- Przestrzeń adresowa IP nie nakłada się na lokalizacje lokalne i regiony świadczenia usługi Azure.

- Sieć wirtualna zawiera prawidłową przestrzeń adresową.

- Plany konfiguracji podsieci są wykonywane z wyprzedzeniem.

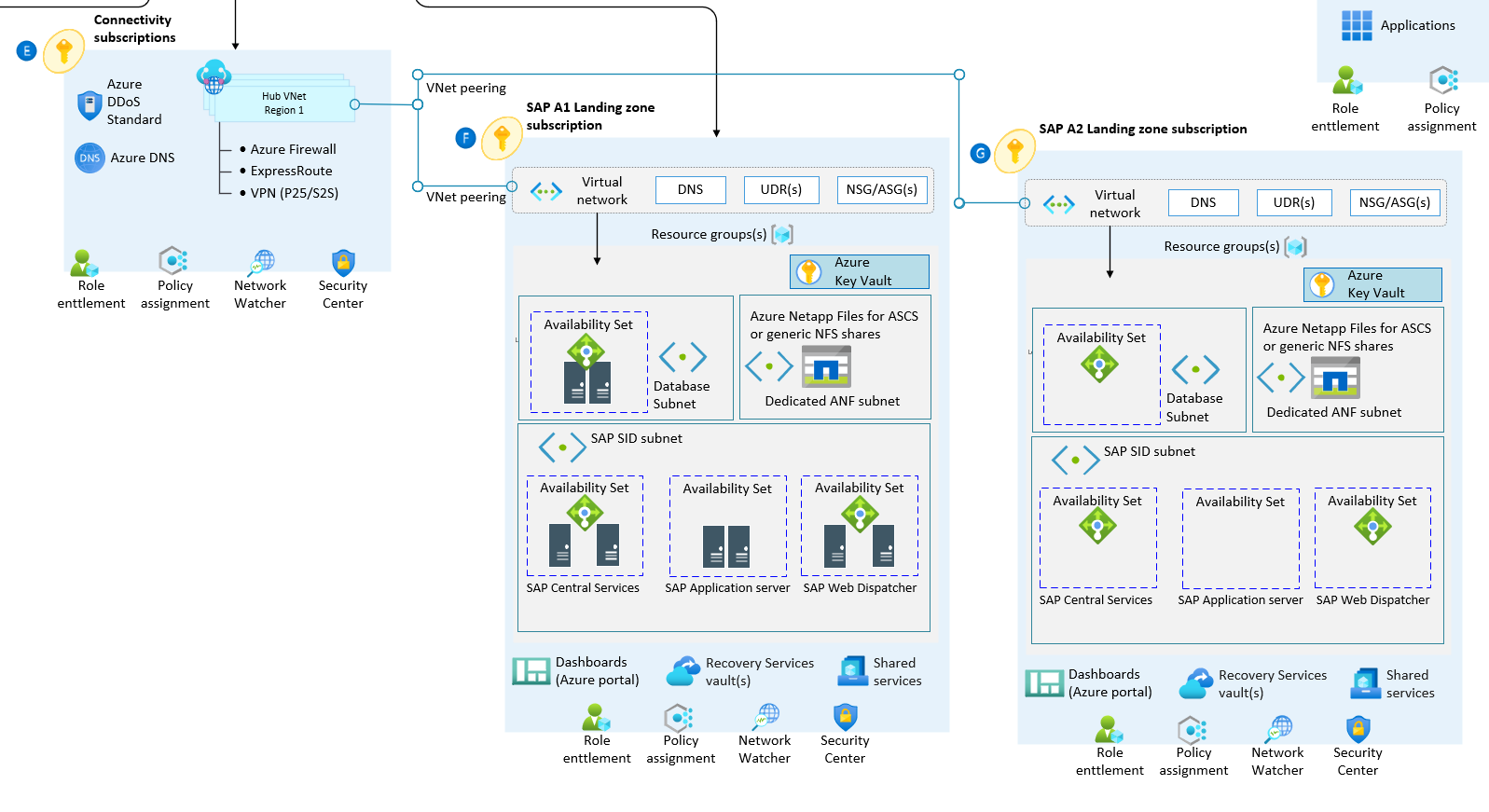

Na poniższym diagramie architektury przedstawiono zagadnienia dotyczące sieci w oprogramowaniu SAP w akceleratorze strefy docelowej platformy Azure:

Zagadnienia dotyczące projektowania implementacji oprogramowania SAP:

Można dedykować i delegować podsieci do niektórych usług, a następnie tworzyć wystąpienia tych usług w tych podsieciach. Chociaż platforma Azure ułatwia tworzenie wielu delegowanych podsieci w sieci wirtualnej, w sieci wirtualnej można mieć tylko jedną delegowana podsieć w sieci wirtualnej dla usługi Azure NetApp Files. Jeśli używasz więcej niż jednej delegowanej podsieci dla usługi Azure NetApp Files, nie możesz utworzyć nowego woluminu.

Przypadek użycia:

Do zaimplementowania usługi Azure NetApp Files potrzebne są delegowane podsieci. Takie podejście jest popularne w przypadku wdrożeń SAP, które współużytkuje systemy plików. Potrzebna jest podsieć delegowana tylko dla bramy aplikacji podczas równoważenia obciążenia lub sap BusinessObjects Business Intelligence, która jest serwerem aplikacji internetowej SAP równoważenia obciążenia.

Konfigurowanie rozpoznawania nazw i dns dla zasobów lokalnych i zasobów platformy Azure

System nazw domen (DNS) jest krytyczną częścią architektury strefy docelowej platformy Azure. Niektóre organizacje mogą chcieć korzystać z istniejących inwestycji w system DNS. Inni mogą postrzegać wdrożenie chmury jako okazję do modernizacji wewnętrznej infrastruktury DNS i korzystania z natywnych możliwości platformy Azure.

Zalecenia projektowe dotyczące implementacji oprogramowania SAP:

Użyj poniższych zaleceń dotyczących przypadków użycia, gdy nazwa DNS lub nazwa wirtualna maszyny wirtualnej nie zmienia się podczas migracji.

Przypadek użycia:

Podstawowe nazwy DNS i wirtualne łączą wiele interfejsów systemowych w środowisku SAP, a klienci są czasami świadomi interfejsów definiowanych przez deweloperów w czasie. Połączenie wyzwania związane z migracją występują między systemami, gdy nazwy wirtualne lub DNS zmieniają się po migracji. Dla uproszczenia zalecamy zachowanie aliasów DNS.

Użyj różnych stref DNS, aby odróżnić poszczególne środowiska, w tym piaskownicę, programowanie, przedprodukcję i środowiska produkcyjne. Jednym z wyjątków jest wdrożenie sap, które mają własną sieć wirtualną. W tym scenariuszu prywatne strefy DNS mogą nie być konieczne.

Definiowanie topologii sieci platformy Azure

Strefy docelowe w skali przedsiębiorstwa obsługują dwie topologie sieci. Jedna topologia jest oparta na usłudze Azure Virtual WAN. Druga to tradycyjna topologia sieci oparta na architekturze piasty i szprych. W tej sekcji opisano zalecane konfiguracje i rozwiązania sap dla obu modeli wdrażania.

Użyj topologii sieci opartej na usłudze Virtual WAN, jeśli organizacja planuje:

- Wdróż zasoby w kilku regionach platformy Azure i połącz lokalizacje globalne zarówno z platformą Azure, jak i środowiskami lokalnymi.

- W pełni integrowanie wdrożeń sieci WAN zdefiniowanych programowo z platformą Azure.

- Wdróż maksymalnie 2000 obciążeń maszyn wirtualnych we wszystkich sieciach wirtualnych połączonych z jednym koncentratorem usługi Virtual WAN.

Organizacje używają usługi Virtual WAN do spełnienia wymagań dotyczących połączeń międzyoperacyjności na dużą skalę. Firma Microsoft zarządza tą usługą, która pomaga zmniejszyć ogólną złożoność sieci i zmodernizować sieć organizacji.

Użyj tradycyjnej topologii sieci platformy Azure opartej na architekturze piasty i szprych, jeśli twoja organizacja:

- Plany wdrażania zasobów tylko w wybranych regionach platformy Azure.

- Nie wymaga globalnej, połączonej sieci.

- Ma kilka lokalizacji zdalnych lub oddziałów na region i wymaga mniej niż 30 tuneli zabezpieczeń protokołu internetowego (IPSec).

- Wymaga pełnej kontroli i szczegółowości w celu ręcznego skonfigurowania sieci platformy Azure.

Zalecenia projektowe dotyczące implementacji oprogramowania SAP:

Użyj usługi Virtual WAN dla wdrożeń platformy Azure w nowych, dużych lub globalnych sieciach, w których potrzebujesz globalnej łączności tranzytowej między regionami platformy Azure i lokalizacjami lokalnymi. Korzystając z tego podejścia, nie musisz ręcznie konfigurować routingu przechodniego dla sieci platformy Azure i można postępować zgodnie ze standardem dla oprogramowania SAP w wdrożeniach platformy Azure.

Rozważ wdrożenie wirtualnych urządzeń sieciowych (WUS) między regionami tylko wtedy, gdy używasz wirtualnych urządzeń sieciowych partnera. Urządzenia WUS między regionami lub sieciami wirtualnymi nie są wymagane, jeśli istnieją natywne urządzenia WUS. Podczas wdrażania technologii sieciowych partnerów i urządzeń WUS postępuj zgodnie ze wskazówkami dostawcy, aby zidentyfikować sprzeczne konfiguracje z siecią platformy Azure.

Usługa Virtual WAN zarządza łącznością między sieciami wirtualnymi szprych na potrzeby topologii opartych na usłudze Virtual WAN, więc nie trzeba konfigurować tras zdefiniowanych przez użytkownika ani urządzeń WUS. Maksymalna przepływność sieci dla ruchu sieciowego do sieci w tym samym koncentratonie wirtualnym wynosi 50 Gb/s. Aby wyeliminować to ograniczenie przepustowości, strefy docelowe SAP mogą używać komunikacji równorzędnej sieci wirtualnych do łączenia się z innymi strefami docelowymi.

Żadna topologia nie obsługuje wdrożeń urządzenia WUS między aplikacją SAP a serwerem bazy danych.

Lokalna i globalna komunikacja równorzędna sieci wirtualnych zapewnia łączność i są preferowanymi metodami zapewniania łączności między strefami docelowymi dla wdrożeń SAP w wielu regionach świadczenia usługi Azure.

Planowanie łączności przychodzącej i wychodzącej z Internetem

W tej sekcji opisano zalecane modele łączności dla łączności przychodzącej i wychodzącej z publicznego Internetu. Natywne dla platformy Azure usługi zabezpieczeń sieci, takie jak Azure Firewall, Azure Web Application Firewall w usłudze aplikacja systemu Azure Gateway i Azure Front Door, są w pełni zarządzanymi usługami, więc nie ponosisz kosztów operacyjnych i zarządzania skojarzonych z wdrożeniami infrastruktury.

Zalecenia projektowe dotyczące implementacji oprogramowania SAP:

W przypadku klientów, którzy mają globalny ślad, usługa Azure Front Door ułatwia wdrożenia SAP przy użyciu zasad zapory aplikacji internetowej w celu dostarczania i ochrony globalnych aplikacji HTTP i HTTPS w różnych regionach świadczenia usługi Azure.

Korzystaj z zasad zapory aplikacji internetowej w usłudze Azure Front Door, gdy używasz usług Azure Front Door i Application Gateway do ochrony aplikacji HTTP i HTTPS. Blokuj ruch do usługi Application Gateway, aby odbierał ruch tylko z usługi Azure Front Door.

Usługa Application Gateway i zapora aplikacji internetowej mają ograniczenia, gdy usługa Application Gateway służy jako zwrotny serwer proxy dla aplikacji internetowych SAP. Ponieważ program SAP Web Dispatcher i NetScaler są bardziej inteligentne niż usługa Application Gateway, należy przeprowadzić obszerne testy, jeśli zastąpisz je usługą Application Gateway. Sprawdź najnowszy stan i wyświetl listę wszystkich obsługiwanych, nieobsługiwanych, przetestowanych i nietestowanych scenariuszy, jeśli to możliwe.

Użyj zapory aplikacji internetowej, aby skanować ruch, gdy jest on udostępniany w Internecie. Inną opcją jest użycie go z modułem równoważenia obciążenia lub zasobami, takimi jak usługa Application Gateway lub rozwiązania innych firm, które mają wbudowane możliwości zapory.

Aby zapobiec wyciekowi danych, użyj usługi Azure Private Link, aby bezpiecznie uzyskać dostęp do zasobów platformy jako usługi (PaaS), takich jak Azure Blob Storage, Azure Files, Azure Data Lake Storage Gen2 i Azure Data Factory. Prywatne punkty końcowe mogą również pomóc w zabezpieczaniu ruchu między sieciami wirtualnymi i usługami, takimi jak Azure Storage i Azure Backup. Ruch między siecią wirtualną a prywatną usługą z obsługą punktów końcowych jest przesyłany przez globalną sieć firmy Microsoft, co uniemożliwia narażenie jej na publiczny Internet.

Implementowanie usługi Azure ExpressRoute z wysoką dostępnością

Usługa Azure ExpressRoute została zaprojektowana pod kątem wysokiej dostępności w celu zapewnienia prywatnej łączności sieciowej klasy przewoźnika z zasobami firmy Microsoft. W ścieżce usługi ExpressRoute w sieci firmy Microsoft nie ma żadnego punktu awarii. Aby zmaksymalizować dostępność, klient i segment dostawcy usług obwodu usługi ExpressRoute powinny być również tworzone w celu zapewnienia wysokiej dostępności.

Zalecenia dotyczące projektowania implementacji sap:

- Upewnij się, że połączysz dwa fizyczne połączenia obwodu usługi ExpressRoute z dwoma odrębnymi urządzeniami brzegowymi w sieci. Aby uzyskać zalecenia dotyczące zmaksymalizowania dostępności obwodu usługi ExpressRoute, zobacz zalecenia dotyczące odporności obwodów usługi ExpressRoute.

- Zapewnienie wysokiej dostępności dla usługi ExpressRoute. Aby uzyskać więcej informacji, zobacz Projektowanie pod kątem wysokiej dostępności za pomocą usługi ExpressRoute.

- Przeprowadzanie dobrze zaprojektowanego przeglądu usługi ExpressRoute. Aby uzyskać więcej informacji, zobacz Artykuł Azure Well-Architected Framework review — Zalecenia dotyczące usługi Azure ExpressRoute.

- Upewnij się, że masz plan odzyskiwania po awarii dla usługi ExpressRoute. Aby uzyskać więcej informacji, zobacz Projektowanie pod kątem odzyskiwania po awarii za pomocą prywatnej komunikacji równorzędnej usługi ExpressRoute.

- Upewnij się, że oba połączenia obwodu usługi ExpressRoute są skonfigurowane w trybie aktywny-aktywny. Aby uzyskać więcej informacji, zobacz Projektowanie pod kątem wysokiej dostępności za pomocą usługi ExpressRoute — połączenia aktywne-aktywne.

- Konfigurowanie monitorowania i alertów dla obwodów usługi ExpressRoute.

- Skonfiguruj kondycję usługi, aby otrzymywać powiadomienia o konserwacji obwodu usługi ExpressRoute.

Definiowanie wymagań dotyczących szyfrowania sieci

W tej sekcji omówiono najważniejsze zalecenia dotyczące szyfrowania sieci między środowiskami lokalnymi a środowiskami platformy Azure i w różnych regionach świadczenia usługi Azure.

Zagadnienia dotyczące projektowania implementacji sap:

Ruch nie jest domyślnie szyfrowany podczas konfigurowania prywatnej komunikacji równorzędnej przy użyciu usługi ExpressRoute.

Nie musisz szyfrować ruchu za pośrednictwem usługi ExpressRoute dla wdrożeń SAP. Ruch SAP zwykle zużywa dużą przepustowość i jest wrażliwy na wydajność. Tunele IPSec domyślnie szyfrują ruch internetowy, a szyfrowanie lub odszyfrowywanie może negatywnie wpłynąć na wydajność ruchu.

Klient określa, czy ruch SAP powinien być szyfrowany. Aby dowiedzieć się więcej o opcjach szyfrowania sieci w strefach docelowych w skali przedsiębiorstwa, zobacz Topologia sieci i łączność.

Systemy segregacji

Istnieją różne środowiska, w tym środowiska programistyczne, testowe, jakościowe, przedprodukcyjne i produkcyjne, w scenariuszu SAP, a klienci mają tendencję do kategoryzowania tych systemów w konstrukcjach logicznych lub fizycznych w celu zachowania standardów zabezpieczeń i zgodności. Chodzi o zarządzanie wszystkimi systemami, które mają ten sam cykl życia w jednej wspólnej grupie zasobów. Możesz zdefiniować te grupy na różnych poziomach, na przykład na poziomie subskrypcji lub grupy zasobów.

Organizacja powinna również rozważyć strukturę zabezpieczeń i zasad podczas grupowania zasobów w środowisku SAP. Jednak w przypadku transportu SAP do przepływu między środowiskami deweloperskimi, testowymi, jakościowymi i produkcyjnymi organizacja może potrzebować:

- Komunikacja równorzędna sieci wirtualnych.

- Port zapory otwiera się między sieciami wirtualnymi.

- Reguły zdefiniowane przez użytkownika i sieciową grupę zabezpieczeń.

Nie zalecamy hostowania systemu zarządzania bazami danych (DBMS) i warstw aplikacji systemów SAP w różnych sieciach wirtualnych i łączenia ich za pomocą komunikacji równorzędnej sieci wirtualnych. Nadmierny ruch sieciowy między warstwami może naliczać znaczne koszty.

Dodatkowe zalecenia dotyczące implementacji sap:

Żadna topologia nie obsługuje umieszczania warstwy aplikacji SAP i systemu SAP DBMS w różnych sieciach wirtualnych platformy Azure, które nie są równorzędne.

Można użyć grupy zabezpieczeń aplikacji (ASG) i reguł sieciowej grupy zabezpieczeń, aby zdefiniować listy kontroli dostępu do zabezpieczeń sieci między warstwami sap application i DBMS. Maszyny wirtualne można dodawać do grup ASG, aby ułatwić zarządzanie ich zabezpieczeniami.

Włącz przyspieszoną sieć platformy Azure na maszynach wirtualnych używanych w warstwach aplikacji SAP i systemu DBMS. Następujące poziomy systemu operacyjnego obsługują przyspieszoną sieć na platformie Azure:

- Windows Server 2012 R2 lub nowszy

- SUSE Linux Enterprise Desktop 12 z dodatkiem SP3 lub nowszym

- Red Hat Enterprise Linux 7.4 lub nowszy

- Oracle Linux 7.5

- Jądro zgodne z systemem Red Hat Enterprise Linux wymaga wydania 3.10.0-862.13.1.el7.

- Rozszerzenie Oracle Unbreakable Enterprise Kernel wymaga wydania 5.

Upewnij się, że skonfigurowano wdrożenia wewnętrzne dla usługi Azure Load Balancer w celu korzystania z funkcji powrotu serwera bezpośredniego. Ta funkcja zmniejsza opóźnienia w przypadku korzystania z wewnętrznych konfiguracji modułu równoważenia obciążenia na potrzeby konfiguracji wysokiej dostępności w warstwie systemu DBMS.

Jeśli używasz usługi Load Balancer z systemami operacyjnymi gościa systemu Linux, upewnij się, że parametr

net.ipv4.tcp_timestampssieciowy systemu Linux jest ustawiony na0wartość .Aby uzyskać optymalne opóźnienie sieci w aplikacjach SAP, rozważ użycie grup umieszczania w pobliżu platformy Azure.

W przypadku projektów migracji rozważ dostrajanie parametrów sieciowych. Można na przykład zwiększyć wydajność, wyłączając potwierdzenia w okresie migracji.

Zapoznaj się z portalem pomocy technicznej sap i programem SAP Note 2391465, aby dowiedzieć się więcej na temat implementowania oprogramowania SAP.

Zagadnienia dotyczące projektowania implementacji RISE

W przypadku uruchamiania wdrożeń SAP RISE na platformie Azure integracja środowiska zarządzanego przez oprogramowanie SAP z własnym ekosystemem platformy Azure jest najważniejsza. Aby dowiedzieć się więcej na temat najlepszych rozwiązań i wskazówek, zobacz Integrowanie platformy Azure z obciążeniami zarządzanymi przez rozwiązanie SAP RISE.

Implementacja ROZWIĄZANIA SAP RISE ma zwykle dwie opcje łączności: sieć VPN typu lokacja-lokacja lub komunikacja równorzędna sieci wirtualnych. Jeśli nie masz żadnych wcześniejszych obciążeń platformy Azure, sieć VPN typu lokacja-lokacja może być łatwiejsza. Jeśli jednak chcesz wdrożyć platformę Azure jako platformę strategiczną, możesz skonfigurować odpowiednią strefę docelową platformy Azure i użyć komunikacji równorzędnej sieci wirtualnych z dzierżawą SAP RISE. W tych scenariuszach uproszczona strefa docelowa, na przykład strefa docelowa platformy Azure, może być dobrym rozwiązaniem. Możesz łatwo dostosować to gotowe środowisko wdrażania do swoich wymagań, w szczególności parametry sieci wirtualnej.

Wdrażanie komunikacji równorzędnej sieci wirtualnych między dzierżawami w dzierżawie SAP RISE wymaga również większej ilości pracy. Należy dokładnie zaplanować architekturę sieci wirtualnej, aby upewnić się, że nie ma nakładających się zakresów routingu międzydomenowego bez klas. Należy również prawidłowo połączyć komunikację równorzędną DNS z dzierżawą SAP RISE.

Rozważ limity i ograniczenia, jeśli zdecydujesz się skonfigurować rozwiązanie usługi Virtual WAN i potrzebujesz połączenia sieci VPN typu lokacja-lokacja lub usługi ExpressRoute.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla