Operacje zabezpieczeń

Ten artykuł zawiera strategiczne wskazówki dla liderów ustanawiających lub modernizujących funkcję operacji zabezpieczeń. Aby zapoznać się z najlepszymi rozwiązaniami dotyczącymi architektury i technologii, zobacz Najlepsze rozwiązania dotyczące operacji zabezpieczeń.

Operacje zabezpieczeń zmniejszają ryzyko dzięki ograniczeniu szkód przed osobami atakującymi, którzy uzyskują dostęp do zasobów organizacji. Operacje zabezpieczeń koncentrują się na zmniejszeniu czasu, w jaki osoby atakujące mają dostęp do zasobów, wykrywając, reagując i pomagając odzyskać dostęp do aktywnych ataków.

Szybkie reagowanie i odzyskiwanie chroni organizację przez uszkodzenie zwrotu przeciwnika z inwestycji (ROI). Gdy przeciwnicy są eksmitowani i zmuszeni do rozpoczęcia nowego ataku, ich koszt ataku rośnie.

Operacje zabezpieczeń (SecOps) są czasami określane lub ustrukturyzowane jako centrum operacji zabezpieczeń (SOC). Zarządzanie stanem zabezpieczeń środowiska operacyjnego jest funkcją dyscypliny ładu. Bezpieczeństwo procesu DevOps jest częścią dziedziny zabezpieczeń innowacji .

Obejrzyj poniższy film wideo, aby dowiedzieć się więcej na temat metodyki SecOps i jej krytycznej roli w zmniejszaniu ryzyka dla organizacji.

Osoby i proces

Operacje zabezpieczeń mogą być wysoce techniczne, ale co ważniejsze, jest to ludzka dyscyplina. Osoby są najcenniejszym zasobem w operacjach zabezpieczeń. Ich doświadczenie, umiejętności, wgląd, kreatywność i zaradność są tym, co sprawia, że dyscyplina jest skuteczna.

Ataki na twoją organizację są również planowane i prowadzone przez ludzi, takich jak przestępcy, szpiegowie i hacktivists. Podczas gdy niektóre ataki towarowe są w pełni zautomatyzowane, najbardziej szkodliwe są często wykonywane przez żywych operatorów ataków ludzkich.

Skoncentruj się na wzmacnianiu możliwości ludzi: Twoim celem nie powinno być zastąpienie ludzi automatyzacją. Zwiększ możliwości swoich użytkowników za pomocą narzędzi, które upraszczają codzienne przepływy pracy. Te narzędzia umożliwiają im nadążanie za lub wyprzedzanie przeciwników, z którymi borykają się.

Szybkie sortowanie sygnału (rzeczywiste wykrycia) z szumu (fałszywie dodatnie) wymaga inwestowania zarówno u ludzi, jak i automatyzacji. Automatyzacja i technologia mogą zmniejszyć pracę człowieka, ale osoby atakujące są człowiekiem, a ludzki osąd ma kluczowe znaczenie dla ich pokonania.

Zdywersyfikuj swój portfel myślenia: operacje bezpieczeństwa mogą być wysoce techniczne, ale jest to również kolejna nowa wersja dochodzenia kryminalistycznego, która pojawia się w wielu dziedzinach kariery, takich jak wymiar sprawiedliwości w sprawach karnych. Nie boj się zatrudniać osób z silną kompetencją w dochodzeniu lub dedukcyjnym lub indukcyjnym i szkolić ich w technologii.

Upewnij się, że twoi ludzie są skonfigurowani ze zdrową kulturą i mierz odpowiednie wyniki. Te praktyki mogą zwiększyć produktywność i przyjemność z pracy pracowników.

Kultura SecOps

Kluczowe elementy kulturowe do skupienia się na:

- Wyrównanie misji: Ze względu na to, jak trudne jest to działanie, operacje zabezpieczeń powinny zawsze mieć jasne zrozumienie, jak ich praca łączy się z ogólną misją i celami organizacji.

- Ciągłe uczenie: Operacje zabezpieczeń są bardzo szczegółowe i zawsze zmieniają się, ponieważ osoby atakujące są kreatywne i trwałe. Ważne jest, aby stale uczyć się i pracować w celu automatyzacji wysoce powtarzalnych lub wysoce ręcznych zadań. Tego rodzaju zadania mogą szybko znosić morale i skuteczność zespołu. Upewnij się, że kultura nagradza naukę, znajdowanie i naprawianie tych punktów bólu.

- Pracy zespołowej: Dowiedzieliśmy się, że "samotny bohater" nie działa w operacjach zabezpieczeń. Nikt nie jest tak inteligentny, jak cały zespół razem. Praca zespołowa sprawia również, że środowisko pracy wysokiego ciśnienia jest bardziej przyjemne i wydajne. Ważne jest, aby każdy miał się z powrotem. Udostępniaj szczegółowe informacje, koordynuj i sprawdzaj pracę siebie nawzajem i stale uczyj się od siebie.

Metryki SecOps

Zachowanie dysku metryk, więc mierzenie sukcesu jest kluczowym elementem, który ma być prawidłowy. Metryki przekładają kulturę na jasne mierzalne cele, które napędzają wyniki.

Dowiedzieliśmy się, że ważne jest, aby wziąć pod uwagę to, co mierzysz, oraz sposoby skupienia się na tych metrykach i wymuszania tych metryk. Należy pamiętać, że operacje zabezpieczeń muszą zarządzać istotnymi zmiennymi, które są poza kontrolą bezpośrednią, na przykład atakami i osobami atakującymi. Wszelkie odchylenia od celów powinny być postrzegane przede wszystkim jako okazja szkoleniowa do poprawy procesu lub narzędzi, a nie zakłada się, że nie jest to porażka SOC w celu osiągnięcia celu.

Główne metryki, które koncentrują się na tym, że mają bezpośredni wpływ na ryzyko organizacyjne, to:

- Średni czas potwierdzenia (MTTA): Czas odpowiedzi jest jednym z niewielu elementów SecOps ma większą bezpośrednią kontrolę. Zmierz czas między alertem, na przykład gdy światło zaczyna migać, a gdy analityk widzi ten alert i rozpoczyna badanie. Poprawa tej reakcji wymaga, aby analitycy nie tracili czasu na badanie wyników fałszywie dodatnich. Można to osiągnąć za pomocą bezwzględnej priorytetyzacji, zapewniając, że każdy kanał informacyjny alertów, który wymaga odpowiedzi analityka, musi mieć rekord 90 procent prawdziwie dodatnich wykryć.

- Średni czas korygowania (MTTR): Skuteczność zmniejszania ryzyka mierzy następny okres czasu. Ten okres to czas, w jaki analityk rozpocznie badanie, gdy incydent zostanie skorygowany. MtTR określa, jak długo trwa usuwanie dostępu osoby atakującej ze środowiska. Te informacje pomagają określić, gdzie inwestować w procesy i narzędzia, aby pomóc analitykom zmniejszyć ryzyko.

- Zdarzenia skorygowane (ręcznie lub za pomocą automatyzacji): Mierzenie liczby zdarzeń skorygowanych ręcznie i liczba rozwiązanych za pomocą automatyzacji to kolejny kluczowy sposób informowania pracowników i decyzji dotyczących narzędzi.

- Eskalacje między poszczególnymi warstwami: Śledzenie liczby zdarzeń eskalowanych między warstwami. Pomaga to zapewnić dokładne śledzenie obciążenia w celu informowania personelu i innych decyzji. Na przykład praca wykonywana w przypadku eskalacji zdarzeń nie jest przypisywana niewłaściwemu zespołowi.

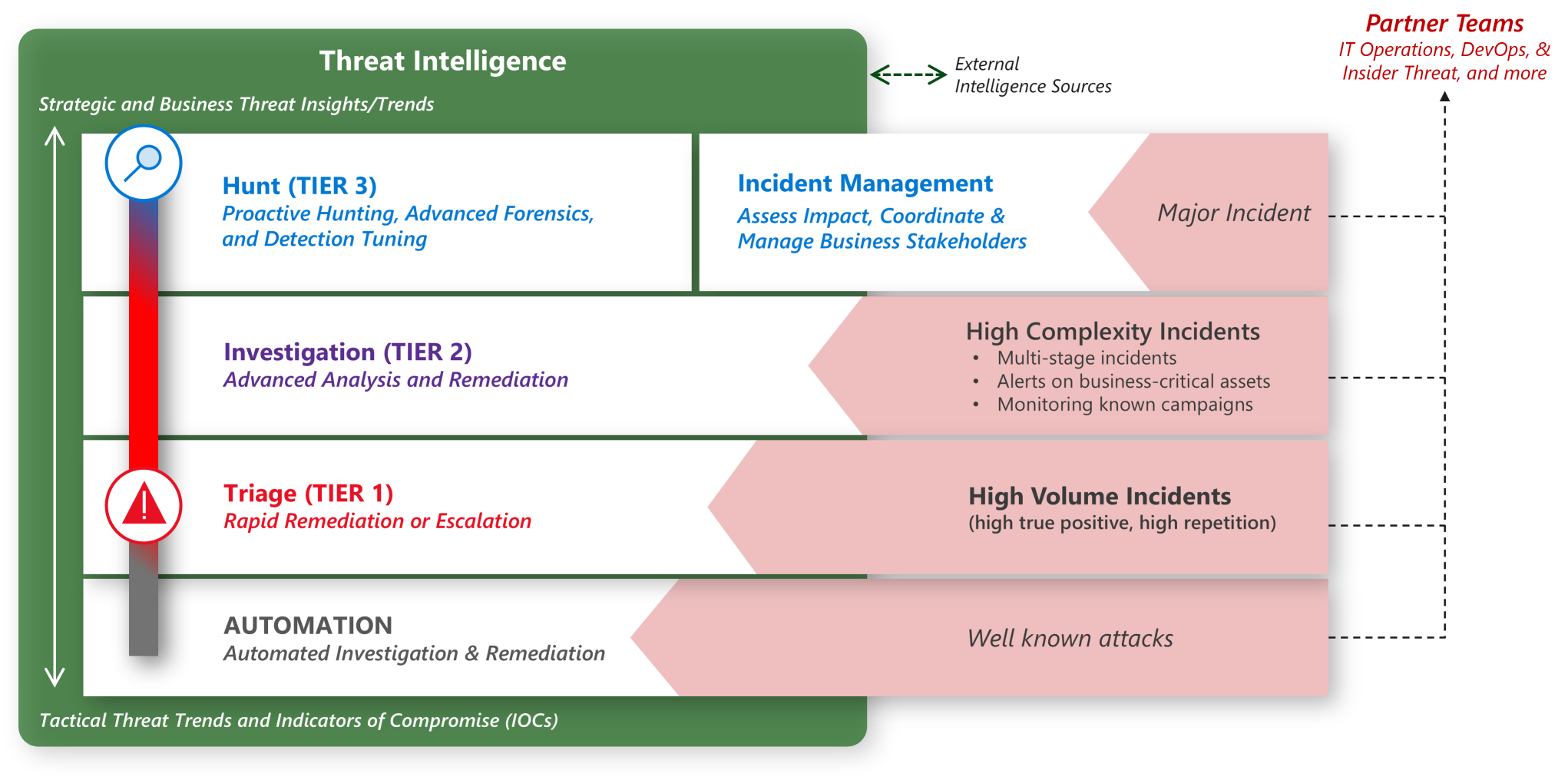

Model operacji zabezpieczeń

Operacje zabezpieczeń obsługują kombinację zdarzeń o dużej ilości i zdarzeń o dużej złożoności.

Zespoły ds. operacji zabezpieczeń często koncentrują się na trzech kluczowych wynikach:

- Zarządzanie zdarzeniami: Zarządzanie aktywnymi atakami w środowisku, w tym:

- Reaktywne reagowanie na wykryte ataki.

- Proaktywne wyszukiwanie ataków, które prześlizgnęły się przez tradycyjne wykrywanie zagrożeń.

- Koordynowanie prawnych, komunikacyjnych i innych skutków biznesowych zdarzeń bezpieczeństwa.

- Przygotowanie zdarzenia: Pomóż organizacji przygotować się do przyszłych ataków. Przygotowanie incydentu to szerszy strategiczny zestaw działań mających na celu budowanie pamięci mięśniowej i kontekstu na wszystkich poziomach organizacji. Ta strategia przygotowuje ludzi do lepszego obsługi głównych ataków i uzyskiwania szczegółowych informacji na temat ulepszeń procesów zabezpieczeń.

- Analiza zagrożeń: Zbieranie, przetwarzanie i rozpowszechnianie analizy zagrożeń dla operacji zabezpieczeń, zespołów ds. zabezpieczeń, liderów ds. zabezpieczeń i osób biorących udział w projekcie biznesowym za pośrednictwem kierownictwa ds. zabezpieczeń.

Aby zapewnić te wyniki, zespoły ds. operacji zabezpieczeń powinny być ustrukturyzowane w celu skoncentrowania się na kluczowych wynikach. W większych zespołach SecOps wyniki są często podzielone między zespołami podrzędnymi.

- Klasyfikacja (warstwa 1): Pierwszy wiersz odpowiedzi na zdarzenia zabezpieczeń. Klasyfikacja koncentruje się na dużym przetwarzaniu alertów i zwykle generowanym przez automatyzację i narzędzia. Procesy klasyfikacji są rozwiązywane dla większości typowych typów zdarzeń i rozwiązywać je w zespole. Bardziej złożone zdarzenia lub incydenty, które nie zostały zaobserwowane i rozwiązane wcześniej, powinny być eskalowane do warstwy 2.

- Badanie (warstwa 2): Koncentruje się na zdarzeniach wymagających dalszych badań, często wymagających korelacji punktów danych z wielu źródeł. Ta warstwa badania wygląda na zapewnienie powtarzalnych rozwiązań problemów eskalowanych do nich. Następnie włącza warstwę 1, aby rozwiązać późniejsze cykle tego typu problemu. Warstwa 2 będzie również reagować na alerty dotyczące systemów krytycznych dla działania firmy, aby odzwierciedlać ważność ryzyka i konieczność szybkiego działania.

- Polowanie (warstwa 3): Koncentruje się przede wszystkim na proaktywnym wyszukiwaniu wysoce zaawansowanych procesów ataków i opracowywaniu wskazówek dla szerszych zespołów na potrzeby dojrzewania mechanizmów kontroli zabezpieczeń w rezultacie. Zespół warstwy 3 działa również jako punkt eskalacji dla głównych zdarzeń w celu wspierania analizy kryminalistycznej i reagowania.

Punkty dotykowe firmy SecOps

SecOps ma wiele potencjalnych interakcji z liderem biznesowym.

- Kontekst biznesowy dla metody SecOps: SecOps musi zrozumieć, co jest najważniejsze dla organizacji, aby zespół mógł zastosować ten kontekst do płynnych sytuacji zabezpieczeń w czasie rzeczywistym. Jaki byłby najbardziej negatywny wpływ na firmę? Przestój krytycznych systemów? Utrata reputacji i zaufania klientów? Ujawnienie poufnych danych? Manipulowanie krytycznymi danymi lub systemami? Dowiedzieliśmy się, że kluczowi liderzy i pracownicy SOC rozumieją ten kontekst. Będą oni przechodzić przez ciągłe powodzie informacji i incydentów klasyfikacji i priorytetu ich czasu, uwagi i wysiłku.

- Wspólne ćwiczenia praktyczne z użyciem metody SecOps: Liderzy biznesowi powinni regularnie dołączać do secOps w praktyce reagowania na poważne incydenty. To szkolenie buduje pamięć mięśni i relacje, które mają kluczowe znaczenie dla szybkiego i skutecznego podejmowania decyzji w wysokim nacisku rzeczywistych incydentów, zmniejszając ryzyko organizacyjne. Ta praktyka zmniejsza również ryzyko, ujawniając luki i założenia w procesie, które można naprawić przed wystąpieniem rzeczywistego zdarzenia.

- Aktualizacje głównych zdarzeń z secOps: Metodyka SecOps powinna dostarczać aktualizacje uczestnikom projektu biznesowego w przypadku poważnych zdarzeń w miarę ich działania. Te informacje umożliwiają liderom biznesowym zrozumienie ryzyka i podjęcie zarówno proaktywnych, jak i reaktywnych kroków w celu zarządzania tym ryzykiem. Aby uzyskać więcej informacji na temat głównych zdarzeń przez zespół ds. wykrywania i reagowania firmy Microsoft, zobacz przewodnik po reagowaniu na zdarzenia.

- Analiza biznesowa z SOC: Czasami Metodyka SecOps stwierdza, że przeciwnicy są kierowani do systemu lub zestawu danych, który nie jest oczekiwany. W miarę tworzenia tych odkryć zespół ds. analizy zagrożeń powinien udostępniać te sygnały liderom biznesowym, ponieważ mogą one wyzwalać szczegółowe informacje dla liderów biznesowych. Na przykład ktoś spoza firmy jest świadomy tajnego projektu lub nieoczekiwany obiekt docelowy osoby atakującej wyróżni wartość inaczej pomijanego zestawu danych.

Modernizacja secOps

Podobnie jak inne dyscypliny zabezpieczeń, operacje zabezpieczeń stoją w obliczu transformacyjnego wpływu stale zmieniających się modeli biznesowych, atakujących i platform technologicznych.

Transformacja operacji zabezpieczeń jest oparta głównie na następujących trendach:

- Pokrycie platformy w chmurze: Operacje zabezpieczeń muszą wykrywać ataki w infrastrukturze przedsiębiorstwa, w tym zasoby w chmurze i reagować na nie. Zasoby w chmurze to nowa i szybko rozwijająca się platforma, która jest często nieznana specjalistom secOps.

- Przejście do zabezpieczeń skoncentrowanych na tożsamościach: Tradycyjna metoda SecOps opiera się głównie na narzędziach opartych na sieci, ale musi teraz integrować tożsamość, punkt końcowy, aplikację i inne narzędzia i umiejętności. Ta integracja jest następująca:

- Osoby atakujące wprowadziły ataki na tożsamości, takie jak wyłudzenie informacji, kradzież poświadczeń, spryskanie haseł i inne typy ataków w ich arsenale, które niezawodnie unikają wykrywania opartego na sieci.

- Zasoby wartości, takie jak bring your own devices (BYOD), wydają część lub cały ich cykl życia poza obwodem sieci, ograniczając narzędzie wykrywania sieci.

- Zasięg Internetu rzeczy (IoT) i technologii operacyjnej (OT): Przeciwnicy aktywnie atakują urządzenia IoT i OT w ramach ich łańcuchów ataków. Te cele mogą być ostatecznym celem ataku lub sposobem uzyskiwania dostępu do środowiska lub przechodzenia przez nie.

- Przetwarzanie danych telemetrycznych w chmurze: Modernizacja operacji zabezpieczeń jest wymagana ze względu na ogromny wzrost odpowiedniej telemetrii pochodzącej z chmury. Ta telemetria jest trudna lub niemożliwa do przetworzenia przy użyciu zasobów lokalnych i technik klasycznych. Następnie umożliwia secOps przyjęcie usług w chmurze, które zapewniają analizę na dużą skalę, uczenie maszynowe i analizę zachowań. Technologie te pomagają szybko wyodrębnić wartość, aby zaspokoić wrażliwe czasowo potrzeby operacji zabezpieczeń.

Ważne jest, aby zainwestować w zaktualizowane narzędzia SecOps i szkolenia w celu zapewnienia, że operacje zabezpieczeń mogą sprostać tym wyzwaniom. Aby uzyskać więcej informacji, zobacz Aktualizowanie procesów reagowania na zdarzenia dla chmury.

Aby uzyskać więcej informacji na temat ról i obowiązków operacji zabezpieczeń, zobacz Operacje zabezpieczeń.

Aby uzyskać więcej najlepszych rozwiązań dotyczących architektury i technologii, zobacz Microsoft security best practices for security operations and the videos and slides (Najlepsze rozwiązania dotyczące zabezpieczeń firmy Microsoft dotyczące operacji zabezpieczeń i filmów wideo i slajdów).

Następne kroki

Następną dyscypliną jest ochrona zasobów.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla