Przy użyciu liter

Korzystając z technologii przetwarzania poufnego, można wzmacniać zabezpieczenia środowiska zwirtualizowanego z hosta, funkcji hypervisor, administratora hosta, a nawet własnego administratora maszyny wirtualnej. W zależności od modelu zagrożeń oferujemy różne technologie, które umożliwiają:

Zapobieganie nieautoryzowanemu dostępowi: uruchamianie poufnych danych w chmurze. Ufaj, że platforma Azure zapewnia najlepszą możliwą ochronę danych, z niewielkimi zmianami w porównaniu z tym, co robi się dzisiaj.

Zgodność z przepisami: migrowanie do chmury i zapewnienie pełnej kontroli nad danymi w celu spełnienia przepisów rządowych dotyczących ochrony danych osobowych i bezpiecznego adresu IP organizacji.

Zapewnij bezpieczną i niezaufaną współpracę: Rozwiązywanie problemów w skali roboczej w całej branży dzięki przeczesywaniu danych między organizacjami, a nawet konkurentami, aby odblokować szeroką analizę danych i bardziej szczegółowe informacje.

Izolowanie przetwarzania: oferuje nową falę produktów, które usuwają odpowiedzialność za dane prywatne z przetwarzaniem ślepym. Dane użytkownika nie mogą być nawet pobierane przez dostawcę usług.

Scenariusze

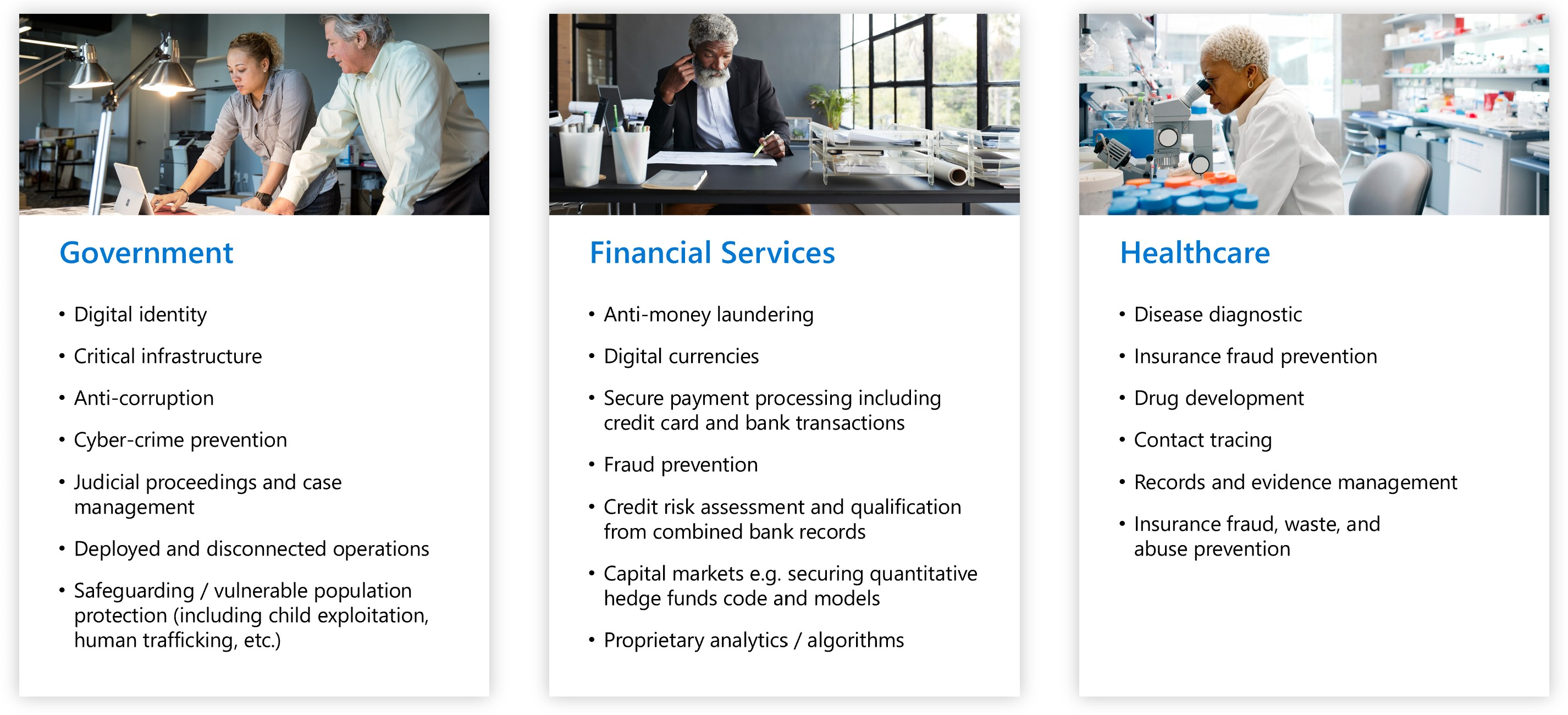

Poufne przetwarzanie może mieć zastosowanie do różnych scenariuszy ochrony danych w regulowanych branżach, takich jak instytucje rządowe, usługi finansowe i instytuty opieki zdrowotnej. Na przykład zapobieganie dostępowi do poufnych danych pomaga chronić tożsamość cyfrową obywateli przed wszystkimi zaangażowanymi stronami, w tym dostawcą usług w chmurze, który je przechowuje. Te same poufne dane mogą zawierać dane biometryczne, które są używane do znajdowania i usuwania znanych obrazów wykorzystywania dzieci, zapobiegania handlu ludźmi i pomocy w badaniach kryminalistycznych cyfrowych.

Ten artykuł zawiera omówienie kilku typowych scenariuszy. Zalecenia zawarte w tym artykule stanowią punkt wyjścia podczas tworzenia aplikacji przy użyciu usług i struktur przetwarzania poufnego.

Po przeczytaniu tego artykułu będziesz w stanie odpowiedzieć na następujące pytania:

- Co to są niektóre scenariusze dotyczące poufnego przetwarzania na platformie Azure?

- Jakie są zalety korzystania z poufnego przetwarzania na platformie Azure w scenariuszach obejmujących wiele firm, rozszerzonych prywatności danych klientów i sieci łańcucha bloków?

Zabezpieczanie obliczeń wielopartyjnych

Transakcje biznesowe i współpraca nad projektami wymagają udostępniania informacji między wieloma stronami. Często udostępniane dane są poufne. Dane mogą być danymi osobowymi, dokumentacją finansową, dokumentacją medyczną, danymi obywateli prywatnych itp. Organizacje publiczne i prywatne wymagają, aby ich dane mogły być chronione przed nieautoryzowanym dostępem. Czasami organizacje te chcą nawet chronić dane przed operatorami infrastruktury obliczeniowej lub inżynierami, architektami zabezpieczeń, konsultantami biznesowymi i analitykami danych.

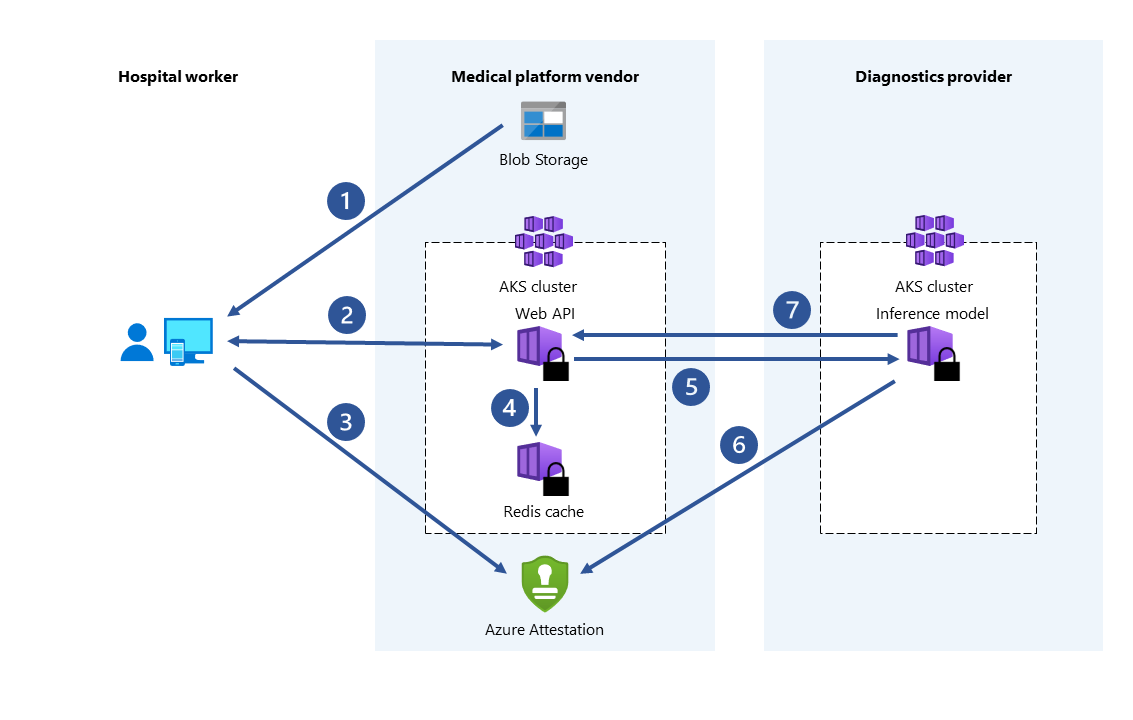

Na przykład użycie uczenia maszynowego dla usług opieki zdrowotnej znacznie wzrosła, ponieważ uzyskaliśmy dostęp do większych zestawów danych i obrazów pacjentów przechwyconych przez urządzenia medyczne. Diagnostyka chorób i rozwój leków korzystają z wielu źródeł danych. Szpitale i instytuty zdrowia mogą współpracować, dzieląc się swoimi pacjentami dokumentacją medyczną ze scentralizowanym zaufanym środowiskiem wykonywania (TEE). Usługi uczenia maszynowego działające w środowisku TEE agregują i analizują dane. Ta zagregowana analiza danych może zapewnić większą dokładność przewidywania ze względu na modele trenowania w skonsolidowanych zestawach danych. W przypadku poufnego przetwarzania szpitale mogą zminimalizować ryzyko naruszenia prywatności swoich pacjentów.

Poufne przetwarzanie na platformie Azure umożliwia przetwarzanie danych z wielu źródeł bez ujawniania danych wejściowych innym stronom. Tego typu bezpieczne obliczenia umożliwiają scenariusze, takie jak pranie pieniędzy, wykrywanie oszustw i bezpieczna analiza danych opieki zdrowotnej.

Wiele źródeł może przekazać swoje dane do jednej enklawy na maszynie wirtualnej. Jedna ze stron nakazuje enklawie wykonywanie obliczeń lub przetwarzania danych. Żadne strony (nawet te, które wykonują analizę), nie widzą danych innej strony, które zostały przekazane do enklawy.

W bezpiecznym przetwarzaniu wielopartyjnym zaszyfrowane dane przechodzą do enklawy. Enklawa odszyfrowuje dane przy użyciu klucza, wykonuje analizę, pobiera wynik i wysyła zaszyfrowany wynik, który strona może odszyfrować przy użyciu wyznaczonego klucza.

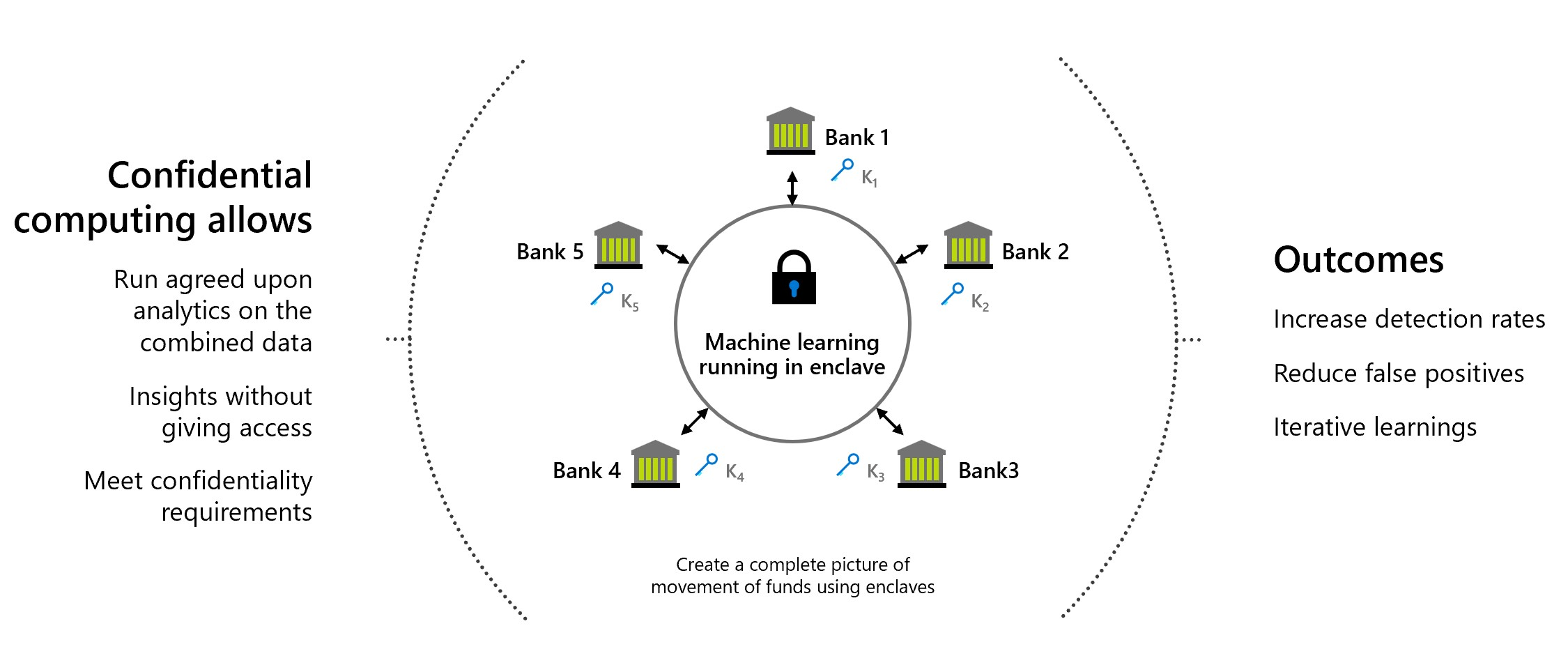

Ochrona przed praniem pieniędzy

W tym bezpiecznym przykładzie obliczeń wielostronnych wiele banków udostępnia dane innym osobom bez ujawniania danych osobowych swoich klientów. Banki prowadzą uzgodnione analizy dotyczące połączonego zestawu danych poufnych. Analiza zagregowanego zestawu danych może wykryć ruch pieniędzy przez jednego użytkownika między wieloma bankami, bez uzyskiwania dostępu do danych przez banki.

Dzięki poufnym przetwarzaniu te instytucje finansowe mogą zwiększać wskaźniki wykrywania oszustw, rozwiązywać scenariusze prania pieniędzy, zmniejszać wyniki fałszywie dodatnie i kontynuować uczenie się z większych zestawów danych.

Rozwój leków w opiece zdrowotnej

Partnerskie placówki zdrowia współtworzyją prywatne zestawy danych dotyczących kondycji w celu wytrenowania modelu uczenia maszynowego. Każdy obiekt może wyświetlać tylko własny zestaw danych. Żaden inny obiekt, a nawet dostawca usług w chmurze, nie może zobaczyć danych lub modelu trenowania. Wszystkie obiekty korzystają z wytrenowanego modelu. Tworząc model z większą ilością danych, model stał się bardziej dokładny. Każda placówka, która przyczyniła się do trenowania modelu, może jej używać i otrzymywać przydatne wyniki.

Ochrona prywatności za pomocą rozwiązań IoT i inteligentnego tworzenia

Wiele krajów/regionów ma ścisłe przepisy dotyczące prywatności dotyczące zbierania i używania danych dotyczących obecności i ruchów ludzi w budynkach. Może to obejmować dane, które są bezpośrednio identyfikowalne dane z CCTV lub skanowania znaczków bezpieczeństwa. Można też pośrednio zidentyfikować, gdzie różne zestawy danych z czujników można uznać za możliwe do zidentyfikowania w przypadku grupowania razem.

Prywatność musi być zrównoważona kosztami i potrzebami środowiskowymi, w których organizacje chcą zrozumieć zajętość/ruch w celu zapewnienia najbardziej efektywnego wykorzystania energii do ogrzewania i oświetlenia budynku.

Określenie, które obszary nieruchomości firmowych są niedostatecznie zajęte przez pracowników z poszczególnych działów, zwykle wymagają przetwarzania niektórych danych osobowych wraz z mniej indywidualnymi danymi, takimi jak czujniki temperatury i światła.

W tym przypadku głównym celem jest umożliwienie analizy danych zajętości i czujników temperatury do przetworzenia wraz z czujnikami śledzenia ruchu CCTV i danymi badge-swipe, aby zrozumieć użycie bez ujawniania nieprzetworzonych danych zagregowanych nikomu.

Poufne obliczenia są używane w tym miejscu przez umieszczenie aplikacji analizy (w tym przykładzie uruchomionym w usłudze Poufne wystąpienia kontenerów) w zaufanym środowisku wykonywania, w którym dane używane są chronione przez szyfrowanie.

Zagregowane zestawy danych z wielu typów czujników i źródła danych są zarządzane w bazie danych Always Encrypted usługi Azure SQL z enklawami, co chroni zapytania w użyciu przez szyfrowanie ich w pamięci. Uniemożliwia to administratorowi serwera dostęp do zagregowanego zestawu danych podczas wykonywania zapytań i analizowania.

Wymagania prawne lub jurysdykcji

Powszechnie dotyczy usług FSI i opieki zdrowotnej, jeśli istnieją wymagania prawne lub prawne, które ograniczają miejsce przetwarzania niektórych obciążeń i przechowywania magazynowanych.

W tym przypadku użycia używamy kombinacji technologii obliczeniowych poufnych platformy Azure z usługą Azure Policy, sieciowymi grupami zabezpieczeń (NSG) i dostępem warunkowym firmy Microsoft Entra, aby upewnić się, że następujące cele ochrony są spełnione w przypadku "lift &shift" istniejącej aplikacji:

- Aplikacja jest chroniona przed operatorem chmury podczas korzystania z funkcji Poufne obliczenia

- Zasoby aplikacji można wdrażać tylko w regionie świadczenia usługi Azure Europa Zachodnia

- Użytkownicy aplikacji uwierzytelniającej się przy użyciu nowoczesnych protokołów uwierzytelniania mogą być mapowani na suwerenny region, z którego się łączą, i odmawiają dostępu, chyba że znajdują się w dozwolonym regionie.

- Dostęp przy użyciu protokołów administracyjnych (RDP, SSH itp.) jest ograniczony do dostępu z usługi Azure Bastion zintegrowanej z usługą Privileged Identity Management (PIM). Zasady usługi PIM wymagają zasad dostępu warunkowego, które weryfikują region suwerenny, z którego administrator uzyskuje dostęp.

- Wszystkie usługi rejestrują akcje w usłudze Azure Monitor.

Produkcja — ochrona ip

Organizacje produkcyjne chronią adres IP wokół swoich procesów produkcyjnych i technologii, często produkcja jest zlecana stronom trzecim, którzy zajmują się fizycznymi procesami produkcyjnymi, które mogą być uważane za "wrogie" środowiska, w których istnieją aktywne zagrożenia kradzieży tego adresu IP.

W tym przykładzie Tailspin Toys opracowuje nową linię zabawki, konkretne wymiary i innowacyjne projekty swoich zabawek są własnością firmy i chcą zachować ich bezpieczeństwo, jednocześnie elastycznie nad tym, która firma decyduje się fizycznie produkować swoje prototypy.

Firma Contoso, wysokiej jakości firmy zajmującej się drukowaniem i testowaniem 3D, udostępnia systemy, które fizycznie drukują prototypy na dużą skalę i uruchamiają je przez testy bezpieczeństwa wymagane do zatwierdzenia bezpieczeństwa.

Firma Contoso wdraża aplikacje konteneryzowane i dane zarządzane przez klienta w dzierżawie firmy Contoso, która korzysta z maszyn do drukowania 3D za pośrednictwem interfejsu API typu IoT.

Firma Contoso używa danych telemetrycznych z fizycznych systemów produkcyjnych do kierowania rozliczeniami, planowaniem i zamawianiem materiałów, podczas gdy tailspin Toys używają danych telemetrycznych z ich pakietu aplikacji, aby określić, jak pomyślnie można produkować zabawki i oceniać wady.

Operatorzy firmy Contoso mogą załadować pakiet aplikacji Tailspin Toys do dzierżawy firmy Contoso przy użyciu udostępnionych obrazów kontenerów za pośrednictwem Internetu.

Zasady konfiguracji Tailspin Toys wymagają wdrożenia na sprzęcie z włączoną usługą Poufne zasoby obliczeniowe, dzięki czemu wszystkie serwery aplikacji i bazy danych tailspin są chronione podczas korzystania z administratorów firmy Contoso, mimo że są uruchomione w dzierżawie firmy Contoso.

Jeśli na przykład nieuczciwy administrator w firmie Contoso próbuje przenieść kontenery dostarczone przez tailspin Toys do ogólnego sprzętu obliczeniowego x86, który nie może zapewnić zaufanego środowiska wykonawczego, może to oznaczać potencjalne ujawnienie poufnego adresu IP.

W takim przypadku aparat zasad usługi Azure Container Instance odmówi zwolnienia kluczy odszyfrowywania lub uruchamiania kontenerów, jeśli wywołanie zaświadczania ujawni, że wymagania dotyczące zasad nie są w stanie zostać spełnione, upewniając się, że adres IP tailspin Toys jest chroniony w użyciu i w spoczynku.

Aplikacja Tailspin Toys jest kodowana, aby okresowo wykonywać wywołanie usługi zaświadczania i zgłaszać wyniki z powrotem do Tailspin Toys przez Internet, aby upewnić się, że istnieje ciągły puls stanu zabezpieczeń.

Usługa zaświadczania zwraca kryptograficznie podpisane szczegóły ze sprzętu obsługującego dzierżawę firmy Contoso, aby sprawdzić, czy obciążenie działa wewnątrz poufnej enklawy zgodnie z oczekiwaniami, zaświadczenie jest poza kontrolą administratorów firmy Contoso i opiera się na głównym sprzęcie zaufania zapewnianego przez poufne obliczenia.

Rozszerzona prywatność danych klientów

Pomimo poziomu zabezpieczeń zapewnianego przez platformę Microsoft Azure szybko staje się jednym z najważniejszych czynników związanych z wdrażaniem przetwarzania w chmurze, klienci ufają swojemu dostawcy w różnych zakresach. Klient prosi o:

- Minimalny sprzęt, oprogramowanie i operacyjne TCB (zaufane bazy obliczeniowe) dla obciążeń poufnych.

- Wymuszanie techniczne, a nie tylko zasady i procesy biznesowe.

- Przejrzystość gwarancji, ryzyka resztkowego i środków zaradczych, które otrzymują.

Poufne przetwarzanie idzie w tym kierunku, umożliwiając klientom przyrostowe sterowanie TCB używane do uruchamiania obciążeń w chmurze. Poufne przetwarzanie na platformie Azure umożliwia klientom dokładne zdefiniowanie całego sprzętu i oprogramowania, które ma dostęp do swoich obciążeń (danych i kodu), oraz zapewnia mechanizmy techniczne umożliwiające zweryfikowanie tej gwarancji. Krótko mówiąc, klienci zachowują pełną kontrolę nad swoimi wpisami tajnymi.

Niezależność danych

W instytucjach rządowych i publicznych poufne przetwarzanie na platformie Azure to rozwiązanie, które zwiększa zaufanie do możliwości ochrony suwerenności danych w chmurze publicznej. Ponadto dzięki rosnącemu wdrożeniu funkcji przetwarzania poufnego w usługach PaaS na platformie Azure można osiągnąć wyższy stopień zaufania dzięki ograniczonemu wpływowi na możliwości innowacji zapewniane przez usługi w chmurze publicznej. To połączenie ochrony suwerenności danych z ograniczonym wpływem na zdolność innowacji sprawia, że poufne przetwarzanie na platformie Azure jest bardzo skutecznym odpowiedzią na potrzeby suwerenności i cyfrowej transformacji usług rządowych.

Zmniejszony łańcuch zaufania

Ogromne inwestycje i rewolucyjne innowacje w zakresie poufnego przetwarzania umożliwiły usunięcie dostawcy usług w chmurze z łańcucha zaufania do bezprecedensowego stopnia. Poufne przetwarzanie na platformie Azure zapewnia obecnie najwyższy poziom niezależności dostępnej na rynku. Dzięki temu klienci i instytucje rządowe mogą sprostać potrzebom suwerenności dzisiaj i nadal wykorzystują innowacje jutro.

Poufne przetwarzanie może zwiększyć liczbę obciążeń kwalifikujących się do wdrożenia w chmurze publicznej. Może to spowodować szybkie wdrożenie usług publicznych na potrzeby migracji i nowych obciążeń, szybkie zwiększenie poziomu bezpieczeństwa klientów i szybkie włączenie innowacyjnych scenariuszy.

Scenariusze BYOK (Bring Your Own Key)

Wdrożenie sprzętowych modułów bezpiecznych (HSM) umożliwia bezpieczny transfer kluczy i certyfikatów do chronionego magazynu w chmurze — zarządzanego modułu HSM usługi Azure Key Vault — bez zezwalania dostawcy usług w chmurze na dostęp do takich poufnych informacji. Przesyłane wpisy tajne nigdy nie istnieją poza modułem HSM w postaci zwykłego tekstu, umożliwiając scenariusze suwerenności kluczy i certyfikatów generowanych przez klienta i zarządzanych, ale nadal używając bezpiecznego magazynu opartego na chmurze.

Bezpieczny łańcuch bloków

Sieć łańcucha bloków to zdecentralizowana sieć węzłów. Te węzły są uruchamiane i obsługiwane przez operatory lub moduły sprawdzania poprawności, które chcą zapewnić integralność i osiągnąć konsensus w sprawie stanu sieci. Same węzły są replikami rejestrów i służą do śledzenia transakcji łańcucha bloków. Każdy węzeł dysponuje pełną kopią historii transakcji, zapewniając integralność i dostępność w sieci rozproszonej.

Technologie łańcucha bloków opracowane w oparciu o poufne przetwarzanie mogą korzystać z prywatności sprzętowej, aby zapewnić poufność danych i bezpieczeństwo obliczeń. W niektórych przypadkach cały rejestr jest szyfrowany w celu zabezpieczenia dostępu do danych. Czasami transakcja może wystąpić w module obliczeniowym wewnątrz enklawy w węźle.