Kontenery poufne w Azure Container Instances

W tym artykule przedstawiono sposób, w jaki poufne kontenery na Azure Container Instances mogą umożliwić zabezpieczanie obciążeń działających w chmurze. Ten artykuł zawiera informacje na temat zestawu funkcji, scenariuszy, ograniczeń i zasobów.

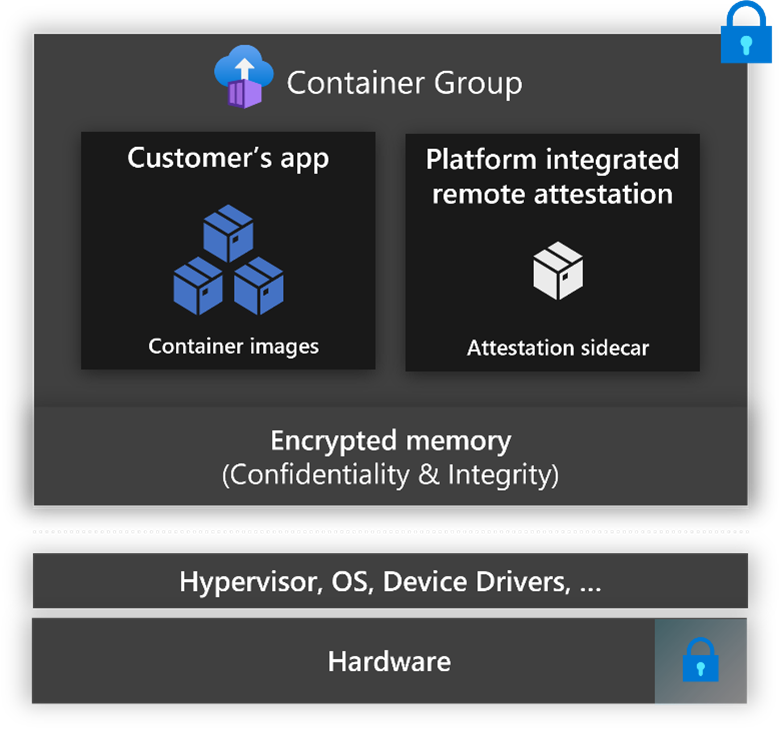

Kontenery poufne na Azure Container Instances umożliwiają klientom uruchamianie kontenerów systemu Linux w ramach opartego na sprzęcie i zaświadczanego zaufanego środowiska wykonawczego (TEE). Klienci mogą podnieść i przesunąć konteneryzowane aplikacje systemu Linux lub tworzyć nowe poufne aplikacje obliczeniowe bez konieczności wdrażania wyspecjalizowanych modeli programowania w celu osiągnięcia korzyści związanych z poufnością w tee. Poufne kontenery na Azure Container Instances chronić dane w użyciu i szyfrują dane używane w pamięci. Azure Container Instances rozszerza tę funkcję dzięki weryfikowalnym zasadom wykonywania i weryfikowalnym głównym sprzęcie zapewniania zaufania za pośrednictwem zaświadczania gościa.

Funkcje poufnych kontenerów w Azure Container Instances

Aplikacje metodą lift-and-shift

Klienci mogą podnieść i przesunąć konteneryzowane aplikacje systemu Linux lub tworzyć nowe poufne aplikacje obliczeniowe bez konieczności wdrażania wyspecjalizowanych modeli programowania w celu osiągnięcia korzyści związanych z poufnością w teE.

Środowisko zaufanego wykonywania oparte na sprzęcie

Poufne kontenery na Azure Container Instances są wdrażane w grupie kontenerów z izolowanym procesorem TEE funkcji Hyper-V, który zawiera klucz szyfrowania pamięci generowany i zarządzany przez procesor obsługujący protokół AMD SEV-SNP. Dane używane w pamięci są szyfrowane przy użyciu tego klucza, aby zapewnić ochronę przed odtwarzaniem danych, uszkodzeniem, ponownym mapowaniem i atakami opartymi na aliasach.

Weryfikowalne zasady wykonywania

Poufne kontenery na Azure Container Instances mogą działać z weryfikowalnymi zasadami wykonywania, które umożliwiają klientom kontrolę nad tym, jakie oprogramowanie i akcje mogą być uruchamiane w środowisku TEE. Te zasady wykonywania pomagają chronić przed złymi aktorami tworzącymi nieoczekiwane modyfikacje aplikacji, które mogą potencjalnie wyciekać poufne dane. Zasady wykonywania są tworzone przez klienta za pośrednictwem dostarczonych narzędzi i są weryfikowane za pośrednictwem weryfikacji kryptograficznych.

Zaświadczanie gościa zdalnego

Poufne kontenery w usłudze ACI zapewniają obsługę zaświadczania gościa zdalnego, które służy do weryfikowania wiarygodności grupy kontenerów przed utworzeniem bezpiecznego kanału z jednostki uzależnionej. Grupy kontenerów mogą wygenerować raport zaświadczania sprzętowego SNP, który jest podpisany przez sprzęt i zawiera informacje o sprzęcie i oprogramowaniu. Ten wygenerowany raport zaświadczania sprzętowego może zostać zweryfikowany przez usługę Microsoft Azure Attestation za pośrednictwem aplikacji przyczepki typu open source lub przez inną usługę zaświadczania, zanim jakiekolwiek poufne dane zostaną opublikowane w tee.

Zasady wymuszania poufnego przetwarzania

Kontenery poufne obsługują integralność i zaświadczania na poziomie kontenera za pośrednictwem zasad wymuszania poufnego przetwarzania (CCE). Zasady wymuszania poufnego przetwarzania określają składniki, które mogą być uruchamiane w grupie kontenerów i będą wymuszane przez środowisko uruchomieniowe kontenera.

Rozszerzenie confcom interfejsu wiersza polecenia platformy Azure

Rozszerzenie confcom interfejsu wiersza polecenia platformy Azure umożliwia klientom generowanie zasad wymuszania poufnego przetwarzania przy użyciu szablonu usługi ARM jako danych wejściowych i zapewnienie podstawowych zasad ciągu 64 jako danych wyjściowych. Te dane wyjściowe znajdują się w definicji grupy kontenerów, aby wymusić, które składniki mogą być uruchamiane. Aby uzyskać więcej informacji na temat tworzenia zasad wykonywania poufnych obliczeń, zobacz Rozszerzenie confcom interfejsu wiersza polecenia platformy Azure.

Bezpieczne wydanie klucza i zaszyfrowane przyczepki systemu plików

Poufne kontenery w Azure Container Instances integrują się z dwoma open source przyczepkami, aby obsługiwać poufne funkcje w grupie kontenerów. Te przyczepki i więcej informacji można znaleźć w repozytorium poufnych przyczepek.

Zabezpieczanie przyczepki do zwalniania kluczy

Poufne kontenery na Azure Container Instances zapewniają kontener open source przyczepki na potrzeby zaświadczania i bezpiecznego wydania klucza. Ten przyczepka tworzy wystąpienie serwera internetowego, który uwidacznia interfejs API REST, aby inne kontenery mogły pobrać raport zaświadczania sprzętowego lub token microsoft Azure Attestation za pośrednictwem metody POST. Przyczepka integruje się z usługą Azure Key Vault, aby zwolnić klucz do grupy kontenerów po zakończeniu walidacji.

Zaszyfrowany przyczepka systemu plików

Poufne kontenery na Azure Container Instances zapewniają kontener przyczepki do zainstalowania zdalnego zaszyfrowanego systemu plików wcześniej przekazanego do Azure Blob Storage. Kontener przyczepki w sposób niewidoczny pobiera zaświadczanie sprzętowe i łańcuch certyfikatów, który popiera klucz podpisywania zaświadczania. Następnie żąda Azure Attestation firmy Microsoft autoryzacji tokenu zaświadczania, który jest wymagany do bezpiecznego zwolnienia klucza szyfrowania systemu plików z zarządzanego modułu HSM. Klucz jest zwalniany do kontenera przyczepki tylko wtedy, gdy token zaświadczania jest podpisany przez oczekiwany urząd, a oświadczenia zaświadczania są zgodne z zasadami wydania klucza. Kontener przyczepki w sposób niewidoczny używa klucza do zainstalowania zdalnego zaszyfrowanego systemu plików; ten proces zachowa poufność i integralność systemu plików po każdej operacji z kontenera uruchomionego w grupie kontenerów.

Scenariusze

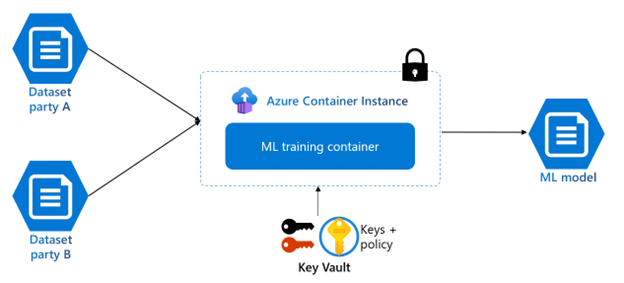

Czyszczenie danych na potrzeby analizy danych i trenowania uczenia maszynowego

Transakcje biznesowe i współpraca nad projektami często wymagają udostępniania poufnych danych między wieloma stronami. Te dane mogą obejmować dane osobowe, informacje finansowe i rejestry medyczne, które muszą być chronione przed nieautoryzowanym dostępem. Poufne kontenery na Azure Container Instances zapewniają niezbędne funkcje (oparte na sprzęcie TEE, zdalne zaświadczanie) dla klientów do przetwarzania danych szkoleniowych z wielu źródeł bez ujawniania danych wejściowych innym stronom. Umożliwia to organizacjom uzyskanie większej wartości z zestawów danych swoich lub partnerów przy zachowaniu kontroli nad dostępem do poufnych informacji. Dzięki temu poufne kontenery na Azure Container Instances idealnie nadają się do scenariuszy analizy danych wielu firm, takich jak poufne uczenie maszynowe.

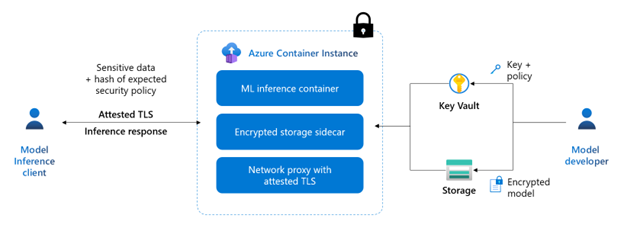

Wnioskowanie poufne

Usługa ACI zapewnia szybkie i łatwe wdrożenia, elastyczną alokację zasobów i płatność za użycie, co stanowi doskonałą platformę dla poufnych obciążeń wnioskowania. W przypadku poufnych kontenerów na Azure Container Instances deweloperzy modeli i właściciele danych mogą współpracować, chroniąc własność intelektualną dewelopera modelu i zachowując dane używane do wnioskowania bezpiecznego i prywatnego. Zapoznaj się z przykładowym wdrożeniem poufnego wnioskowania przy użyciu poufnych kontenerów w Azure Container Instances.

Nieobsługiwane scenariusze

- Zasady wymuszania poufnego przetwarzania muszą być generowane przez rozszerzenie interfejsu wiersza polecenia platformy Azure i nie można ich utworzyć ręcznie.

Zasoby

- Rozszerzenie confcom interfejsu wiersza polecenia platformy Azure

- Poufne kontenery przyczepki

- Poufne aplikacja hello world

- Pokaz wnioskowania uczenia maszynowego

Następne kroki

- Aby zapoznać się z przykładem wdrożenia, zobacz Wdrażanie poufnej grupy kontenerów przy użyciu usługi Azure Resource Manager

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla