Inspekcja zgodności rejestrów kontenerów platformy Azure przy użyciu usługi Azure Policy

Azure Policy to usługa platformy Azure, która służy do tworzenia, przypisywania definicji zasad i zarządzania nimi. Te definicje zasad wymuszają różne reguły i efekty dotyczące zasobów, dzięki czemu zasoby te pozostają zgodne ze standardami firmy i umowami dotyczącymi poziomu usług.

W tym artykule przedstawiono wbudowane definicje zasad dla usługi Azure Container Registry. Te definicje służą do inspekcji nowych i istniejących rejestrów pod kątem zgodności.

Za korzystanie z usługi Azure Policy nie są naliczane opłaty.

Wbudowane definicje zasad

Następujące wbudowane definicje zasad są specyficzne dla usługi Azure Container Registry:

| Nazwisko (Azure Portal) |

opis | Efekty | Wersja (GitHub) |

|---|---|---|---|

| [Wersja zapoznawcza]: Rejestr kontenerów powinien być strefowo nadmiarowy | Usługę Container Registry można skonfigurować tak, aby był strefowo nadmiarowy. Gdy właściwość zoneRedundancy dla rejestru kontenerów jest ustawiona na wartość "Wyłączone", oznacza to, że rejestr nie jest strefowo nadmiarowy. Wymuszanie tych zasad pomaga zagwarantować, że usługa Container Registry jest odpowiednio skonfigurowana pod kątem odporności strefy, co zmniejsza ryzyko przestoju podczas przestojów w strefie. | Inspekcja, Odmowa, Wyłączone | 1.0.0-preview |

| [Wersja zapoznawcza]: Usługa Container Registry powinna używać punktu końcowego usługi sieci wirtualnej | Te zasady przeprowadzają inspekcję dowolnego rejestru kontenerów, który nie jest skonfigurowany do używania punktu końcowego usługi sieci wirtualnej. | Inspekcja, wyłączone | 1.0.0-preview |

| Obrazy kontenerów usługi Azure Registry powinny mieć rozwiązane luki w zabezpieczeniach (obsługiwane przez Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender) | Ocena luk w zabezpieczeniach obrazu kontenera skanuje rejestr pod kątem powszechnie znanych luk w zabezpieczeniach (CVE) i udostępnia szczegółowy raport luk w zabezpieczeniach dla każdego obrazu. Rozwiązywanie luk w zabezpieczeniach może znacznie poprawić stan zabezpieczeń, zapewniając bezpieczeństwo obrazów przed wdrożeniem. | AuditIfNotExists, Disabled | 1.0.1 |

| Skonfiguruj rejestry kontenerów, aby wyłączyć uwierzytelnianie anonimowe. | Wyłącz anonimowe ściąganie dla rejestru, aby dane nie były dostępne dla nieuwierzytelnionego użytkownika. Wyłączenie lokalnych metod uwierzytelniania, takich jak użytkownik administracyjny, tokeny dostępu w zakresie repozytorium i anonimowe ściąganie zwiększa bezpieczeństwo, zapewniając, że rejestry kontenerów wymagają wyłącznie tożsamości usługi Azure Active Directory na potrzeby uwierzytelniania. Dowiedz się więcej na stronie: https://aka.ms/acr/authentication. | Modyfikowanie, wyłączone | 1.0.0 |

| Skonfiguruj rejestry kontenerów, aby wyłączyć uwierzytelnianie tokenu odbiorców usługi ARM. | Wyłącz tokeny odbiorców arm usługi Azure Active Directory na potrzeby uwierzytelniania w rejestrze. Do uwierzytelniania będą używane tylko tokeny odbiorców usługi Azure Container Registry (ACR). Dzięki temu do uwierzytelniania mogą być używane tylko tokeny przeznaczone do użycia w rejestrze. Wyłączenie tokenów odbiorców usługi ARM nie ma wpływu na uwierzytelnianie użytkowników administracyjnych ani tokenów dostępu w zakresie. Dowiedz się więcej na stronie: https://aka.ms/acr/authentication. | Modyfikowanie, wyłączone | 1.0.0 |

| Skonfiguruj rejestry kontenerów, aby wyłączyć konto administratora lokalnego. | Wyłącz konto administratora dla rejestru, aby nie było dostępne dla administratora lokalnego. Wyłączenie lokalnych metod uwierzytelniania, takich jak użytkownik administracyjny, tokeny dostępu w zakresie repozytorium i anonimowe ściąganie zwiększa bezpieczeństwo, zapewniając, że rejestry kontenerów wymagają wyłącznie tożsamości usługi Azure Active Directory na potrzeby uwierzytelniania. Dowiedz się więcej na stronie: https://aka.ms/acr/authentication. | Modyfikowanie, wyłączone | 1.0.1 |

| Konfigurowanie rejestrów kontenerów w celu wyłączenia dostępu do sieci publicznej | Wyłącz dostęp do sieci publicznej dla zasobu usługi Container Registry, aby nie był dostępny za pośrednictwem publicznego Internetu. Może to zmniejszyć ryzyko wycieku danych. Dowiedz się więcej na stronie https://aka.ms/acr/portal/public-network i https://aka.ms/acr/private-link. | Modyfikowanie, wyłączone | 1.0.0 |

| Skonfiguruj rejestry kontenerów, aby wyłączyć token dostępu w zakresie repozytorium. | Wyłącz tokeny dostępu w zakresie repozytorium dla rejestru, aby repozytoria były niedostępne przez tokeny. Wyłączenie lokalnych metod uwierzytelniania, takich jak użytkownik administracyjny, tokeny dostępu w zakresie repozytorium i anonimowe ściąganie zwiększa bezpieczeństwo, zapewniając, że rejestry kontenerów wymagają wyłącznie tożsamości usługi Azure Active Directory na potrzeby uwierzytelniania. Dowiedz się więcej na stronie: https://aka.ms/acr/authentication. | Modyfikowanie, wyłączone | 1.0.0 |

| Konfigurowanie rejestrów kontenerów przy użyciu prywatnych punktów końcowych | Prywatne punkty końcowe łączą sieć wirtualną z usługami platformy Azure bez publicznego adresu IP w źródle lub miejscu docelowym. Mapując prywatne punkty końcowe na zasoby rejestru kontenerów w warstwie Premium, można zmniejszyć ryzyko wycieku danych. Dowiedz się więcej na stronie: https://aka.ms/privateendpoints i https://aka.ms/acr/private-link. | DeployIfNotExists, Disabled | 1.0.0 |

| Rejestry kontenerów powinny być szyfrowane przy użyciu klucza zarządzanego przez klienta | Użyj kluczy zarządzanych przez klienta, aby zarządzać szyfrowaniem w pozostałej części zawartości rejestrów. Domyślnie dane są szyfrowane w spoczynku przy użyciu kluczy zarządzanych przez usługę, ale klucze zarządzane przez klienta są często wymagane do spełnienia standardów zgodności z przepisami. Klucze zarządzane przez klienta umożliwiają szyfrowanie danych przy użyciu klucza usługi Azure Key Vault utworzonego i należącego do Ciebie. Masz pełną kontrolę i odpowiedzialność za cykl życia klucza, w tym rotację i zarządzanie. Dowiedz się więcej na https://aka.ms/acr/CMK. | Inspekcja, Odmowa, Wyłączone | 1.1.2 |

| Rejestry kontenerów powinny mieć wyłączone uwierzytelnianie anonimowe. | Wyłącz anonimowe ściąganie dla rejestru, aby dane nie były dostępne dla nieuwierzytelnionego użytkownika. Wyłączenie lokalnych metod uwierzytelniania, takich jak użytkownik administracyjny, tokeny dostępu w zakresie repozytorium i anonimowe ściąganie zwiększa bezpieczeństwo, zapewniając, że rejestry kontenerów wymagają wyłącznie tożsamości usługi Azure Active Directory na potrzeby uwierzytelniania. Dowiedz się więcej na stronie: https://aka.ms/acr/authentication. | Inspekcja, Odmowa, Wyłączone | 1.0.0 |

| Rejestry kontenerów powinny mieć wyłączone uwierzytelnianie tokenu odbiorców usługi ARM. | Wyłącz tokeny odbiorców arm usługi Azure Active Directory na potrzeby uwierzytelniania w rejestrze. Do uwierzytelniania będą używane tylko tokeny odbiorców usługi Azure Container Registry (ACR). Dzięki temu do uwierzytelniania mogą być używane tylko tokeny przeznaczone do użycia w rejestrze. Wyłączenie tokenów odbiorców usługi ARM nie ma wpływu na uwierzytelnianie użytkowników administracyjnych ani tokenów dostępu w zakresie. Dowiedz się więcej na stronie: https://aka.ms/acr/authentication. | Inspekcja, Odmowa, Wyłączone | 1.0.0 |

| Rejestry kontenerów powinny mieć wyłączone eksporty | Wyłączenie eksportów zwiększa bezpieczeństwo, zapewniając dostęp do danych w rejestrze wyłącznie za pośrednictwem płaszczyzny danych (ściągania platformy Docker). Nie można przenieść danych z rejestru za pośrednictwem polecenia "import acr" lub "acr transfer". Aby wyłączyć eksporty, należy wyłączyć dostęp do sieci publicznej. Dowiedz się więcej na stronie: https://aka.ms/acr/export-policy. | Inspekcja, Odmowa, Wyłączone | 1.0.0 |

| Rejestry kontenerów powinny mieć wyłączone konto administratora lokalnego. | Wyłącz konto administratora dla rejestru, aby nie było dostępne dla administratora lokalnego. Wyłączenie lokalnych metod uwierzytelniania, takich jak użytkownik administracyjny, tokeny dostępu w zakresie repozytorium i anonimowe ściąganie zwiększa bezpieczeństwo, zapewniając, że rejestry kontenerów wymagają wyłącznie tożsamości usługi Azure Active Directory na potrzeby uwierzytelniania. Dowiedz się więcej na stronie: https://aka.ms/acr/authentication. | Inspekcja, Odmowa, Wyłączone | 1.0.1 |

| Rejestry kontenerów powinny mieć wyłączony token dostępu w zakresie repozytorium. | Wyłącz tokeny dostępu w zakresie repozytorium dla rejestru, aby repozytoria były niedostępne przez tokeny. Wyłączenie lokalnych metod uwierzytelniania, takich jak użytkownik administracyjny, tokeny dostępu w zakresie repozytorium i anonimowe ściąganie zwiększa bezpieczeństwo, zapewniając, że rejestry kontenerów wymagają wyłącznie tożsamości usługi Azure Active Directory na potrzeby uwierzytelniania. Dowiedz się więcej na stronie: https://aka.ms/acr/authentication. | Inspekcja, Odmowa, Wyłączone | 1.0.0 |

| Rejestry kontenerów powinny mieć jednostki SKU obsługujące łącza prywatne | Usługa Azure Private Link umożliwia łączenie sieci wirtualnej z usługami platformy Azure bez publicznego adresu IP w źródle lub miejscu docelowym. Platforma łącza prywatnego obsługuje łączność między konsumentami i usługami za pośrednictwem sieci szkieletowej platformy Azure. Mapowanie prywatnych punktów końcowych do rejestrów kontenerów zamiast całej usługi zmniejsza ryzyko wycieku danych. Dowiedz się więcej na stronie: https://aka.ms/acr/private-link. | Inspekcja, Odmowa, Wyłączone | 1.0.0 |

| Rejestry kontenerów nie powinny zezwalać na nieograniczony dostęp do sieci | Rejestry kontenerów platformy Azure domyślnie akceptują połączenia przez Internet z hostów w dowolnej sieci. Aby chronić rejestry przed potencjalnymi zagrożeniami, zezwól na dostęp tylko z określonych prywatnych punktów końcowych, publicznych adresów IP lub zakresów adresów. Jeśli rejestr nie ma skonfigurowanych reguł sieciowych, pojawi się w zasobach w złej kondycji. Dowiedz się więcej o regułach sieci usługi Container Registry tutaj: https://aka.ms/acr/privatelinkihttps://aka.ms/acr/portal/public-networkhttps://aka.ms/acr/vnet. | Inspekcja, Odmowa, Wyłączone | 2.0.0 |

| Rejestry kontenerów powinny uniemożliwiać tworzenie reguł pamięci podręcznej | Wyłącz tworzenie reguły pamięci podręcznej dla usługi Azure Container Registry, aby uniemożliwić ściąganie pamięci podręcznej. Dowiedz się więcej na stronie: https://aka.ms/acr/cache. | Inspekcja, Odmowa, Wyłączone | 1.0.0 |

| Rejestry kontenerów powinny używać łącza prywatnego | Usługa Azure Private Link umożliwia łączenie sieci wirtualnej z usługami platformy Azure bez publicznego adresu IP w źródle lub miejscu docelowym. Platforma łącza prywatnego obsługuje łączność między konsumentami i usługami za pośrednictwem sieci szkieletowej platformy Azure. Mapując prywatne punkty końcowe do rejestrów kontenerów zamiast całej usługi, będziesz również chronić przed zagrożeniami wycieków danych. Dowiedz się więcej na stronie: https://aka.ms/acr/private-link. | Inspekcja, wyłączone | 1.0.1 |

| Włączanie rejestrowania według grupy kategorii dla rejestrów kontenerów (microsoft.containerregistry/registries) do centrum zdarzeń | Dzienniki zasobów powinny być włączone w celu śledzenia działań i zdarzeń, które mają miejsce w zasobach, oraz zapewniania widoczności i wglądu w wszelkie zmiany, które występują. Te zasady wdrażają ustawienie diagnostyczne przy użyciu grupy kategorii w celu kierowania dzienników do centrum zdarzeń dla rejestrów kontenerów (microsoft.containerregistry/registries). | DeployIfNotExists, AuditIfNotExists, Disabled | 1.2.0 |

| Włączanie rejestrowania według grupy kategorii dla rejestrów kontenerów (microsoft.containerregistry/registries) w usłudze Log Analytics | Dzienniki zasobów powinny być włączone w celu śledzenia działań i zdarzeń, które mają miejsce w zasobach, oraz zapewniania widoczności i wglądu w wszelkie zmiany, które występują. Te zasady wdrażają ustawienie diagnostyczne przy użyciu grupy kategorii w celu kierowania dzienników do obszaru roboczego usługi Log Analytics dla rejestrów kontenerów (microsoft.containerregistry/registries). | DeployIfNotExists, AuditIfNotExists, Disabled | 1.1.0 |

| Włączanie rejestrowania według grupy kategorii dla rejestrów kontenerów (microsoft.containerregistry/registries) do usługi Storage | Dzienniki zasobów powinny być włączone w celu śledzenia działań i zdarzeń, które mają miejsce w zasobach, oraz zapewniania widoczności i wglądu w wszelkie zmiany, które występują. Te zasady wdrażają ustawienie diagnostyczne przy użyciu grupy kategorii w celu kierowania dzienników do konta magazynu dla rejestrów kontenerów (microsoft.containerregistry/registries). | DeployIfNotExists, AuditIfNotExists, Disabled | 1.1.0 |

| Dostęp do sieci publicznej powinien być wyłączony dla rejestrów kontenerów | Wyłączenie dostępu do sieci publicznej zwiększa bezpieczeństwo, zapewniając, że rejestry kontenerów nie są uwidocznione w publicznym Internecie. Tworzenie prywatnych punktów końcowych może ograniczyć narażenie zasobów rejestru kontenerów. Dowiedz się więcej na stronie: https://aka.ms/acr/portal/public-network i https://aka.ms/acr/private-link. | Inspekcja, Odmowa, Wyłączone | 1.0.0 |

Tworzenie przypisań zasad

- Tworzenie przypisań zasad przy użyciu witryny Azure Portal, interfejsu wiersza polecenia platformy Azure, szablonu usługi Resource Manager lub zestawów SDK usługi Azure Policy.

- Określanie zakresu przypisania zasad do grupy zasobów, subskrypcji lub grupy zarządzania platformy Azure. Przypisania zasad rejestru kontenerów mają zastosowanie do istniejących i nowych rejestrów kontenerów w zakresie.

- Włączanie lub wyłączanie wymuszania zasad w dowolnym momencie.

Uwaga

Po utworzeniu lub zaktualizowaniu przypisania zasad trwa trochę czasu, aby przypisanie oceniało zasoby w zdefiniowanym zakresie. Zobacz informacje o wyzwalaczach oceny zasad.

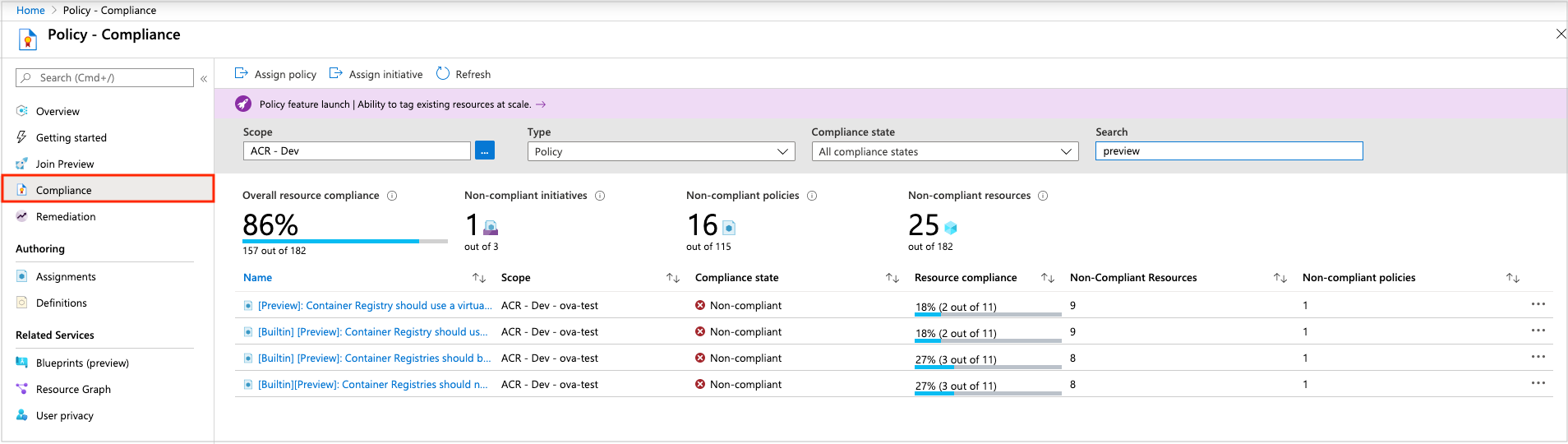

Przegląd zgodności zasad

Uzyskaj dostęp do informacji o zgodności generowanych przez przypisania zasad przy użyciu witryny Azure Portal, narzędzi wiersza polecenia platformy Azure lub zestawów SDK usługi Azure Policy. Aby uzyskać szczegółowe informacje, zobacz Pobieranie danych zgodności zasobów platformy Azure.

Jeśli zasób jest niezgodny, istnieje wiele możliwych powodów. Aby określić przyczynę lub znaleźć zmianę odpowiedzialną, zobacz Określanie niezgodności.

Zgodność zasad w portalu:

Wybierz pozycję Wszystkie usługi i wyszukaj pozycję Zasady.

Wybierz pozycję Zgodność.

Użyj filtrów, aby ograniczyć stany zgodności lub wyszukać zasady.

Wybierz zasady, aby przejrzeć zagregowane szczegóły zgodności i zdarzenia. W razie potrzeby wybierz określony rejestr pod kątem zgodności zasobów.

Zgodność zasad w interfejsie wiersza polecenia platformy Azure

Możesz również użyć interfejsu wiersza polecenia platformy Azure, aby uzyskać dane zgodności. Na przykład użyj polecenia az policy assignment list w interfejsie wiersza polecenia, aby pobrać identyfikatory zasad usługi Azure Container Registry, które są stosowane:

az policy assignment list --query "[?contains(displayName,'Container Registries')].{name:displayName, ID:id}" --output table

Przykładowe dane wyjściowe:

Name ID

------------------------------------------------------------------------------------- --------------------------------------------------------------------------------------------------------------------------------

Container Registries should not allow unrestricted network access /subscriptions/<subscriptionID>/providers/Microsoft.Authorization/policyAssignments/b4faf132dc344b84ba68a441

Container Registries should be encrypted with a Customer-Managed Key (CMK) /subscriptions/<subscriptionID>/providers/Microsoft.Authorization/policyAssignments/cce1ed4f38a147ad994ab60a

Następnie uruchom polecenie az policy state list , aby zwrócić stan zgodności w formacie JSON dla wszystkich zasobów w ramach określonego identyfikatora zasad:

az policy state list \

--resource <policyID>

Możesz też uruchomić polecenie az policy state list , aby zwrócić stan zgodności w formacie JSON określonego zasobu rejestru, na przykład myregistry:

az policy state list \

--resource myregistry \

--namespace Microsoft.ContainerRegistry \

--resource-type registries \

--resource-group myresourcegroup

Następne kroki

Dowiedz się więcej na temat definicji i efektów usługi Azure Policy.

Dowiedz się więcej o możliwościach zapewniania ładu na platformie Azure.