Usługa Azure Container Registry ograniczająca eksfiltrację danych za pomocą dedykowanych punktów końcowych danych

Usługa Azure Container Registry wprowadza dedykowane punkty końcowe danych. Ta funkcja umożliwia ściśle ograniczone zakresy reguł zapory klienta do określonych rejestrów, minimalizując obawy dotyczące eksfiltracji danych.

Funkcja dedykowanych punktów końcowych danych jest dostępna w warstwie usługi Premium . Aby uzyskać informacje o cenach, zobacz container-registry-pricing (Cennik rejestru kontenerów).

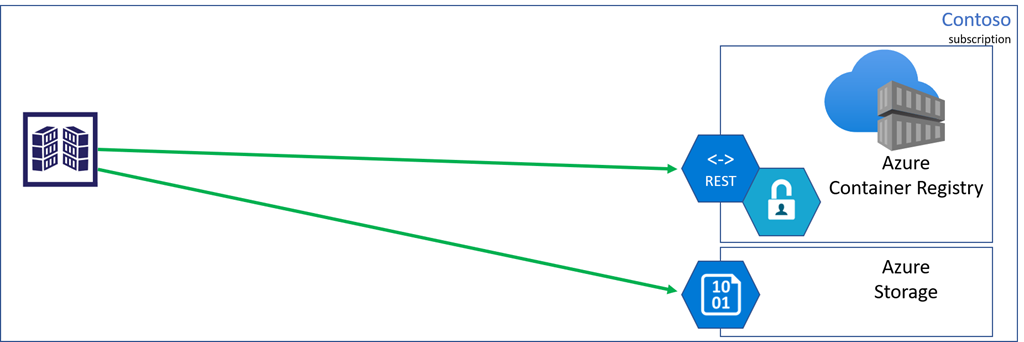

Ściąganie zawartości z rejestru obejmuje dwa punkty końcowe:

Punkt końcowy rejestru, często określany jako adres URL logowania, używany do uwierzytelniania i odnajdywania zawartości. Polecenie takie jak ściąganie platformy contoso.azurecr.io/hello-world Docker wysyła żądanie REST, które uwierzytelnia i negocjuje warstwy reprezentujące żądany artefakt.

Punkty końcowe danych obsługują obiekty blob reprezentujące warstwy zawartości.

Konta magazynu zarządzanego przez rejestr

Usługa Azure Container Registry to usługa z wieloma dzierżawami. Usługa rejestru zarządza kontami magazynu punktu końcowego danych. Korzyści wynikające z kont magazynu zarządzanego obejmują równoważenie obciążenia, kontrowersyjne dzielenie zawartości, wiele kopii w celu zapewnienia wyższego współbieżnego dostarczania zawartości oraz obsługę wielu regionów przy użyciu replikacji geograficznej.

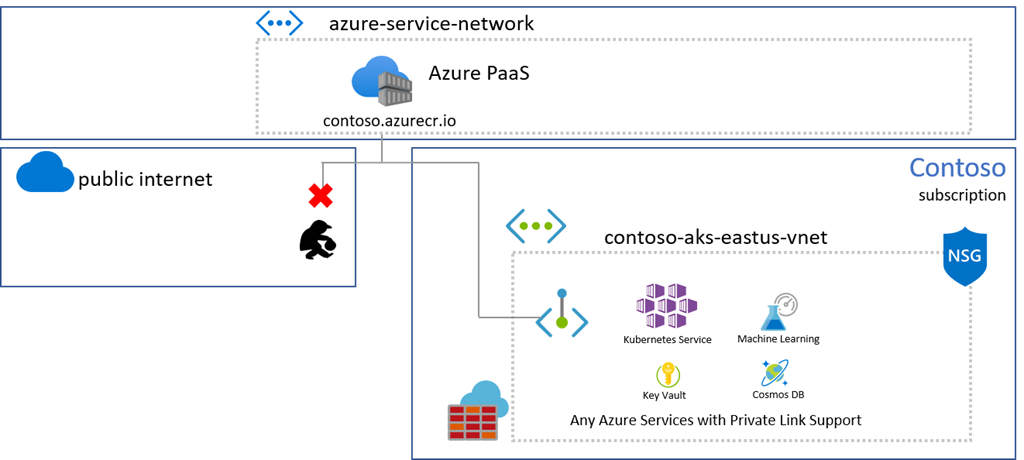

Obsługa sieci wirtualnej usługi Azure Private Link

Obsługa sieci wirtualnej usługi Azure Private Link umożliwia prywatne punkty końcowe dla usługi rejestru zarządzanego z sieci wirtualnych platformy Azure. W takim przypadku zarówno rejestr, jak i punkty końcowe danych są dostępne z poziomu sieci wirtualnej przy użyciu prywatnych adresów IP.

Gdy usługa rejestru zarządzanego i konta magazynu są zabezpieczone w celu uzyskania dostępu z sieci wirtualnej, publiczne punkty końcowe zostaną usunięte.

Niestety połączenie sieci wirtualnej nie zawsze jest opcją.

Ważne

Usługa Azure Private Link to najbezpieczniejszy sposób kontrolowania dostępu sieciowego między klientami i rejestrem, ponieważ ruch sieciowy jest ograniczony do sieci wirtualnej platformy Azure przy użyciu prywatnych adresów IP. Jeśli usługa Private Link nie jest opcją, dedykowane punkty końcowe danych mogą zapewnić bezpieczną wiedzę na temat zasobów dostępnych dla każdego klienta.

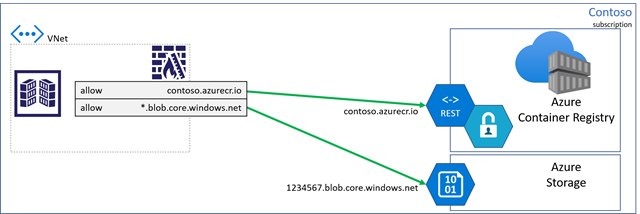

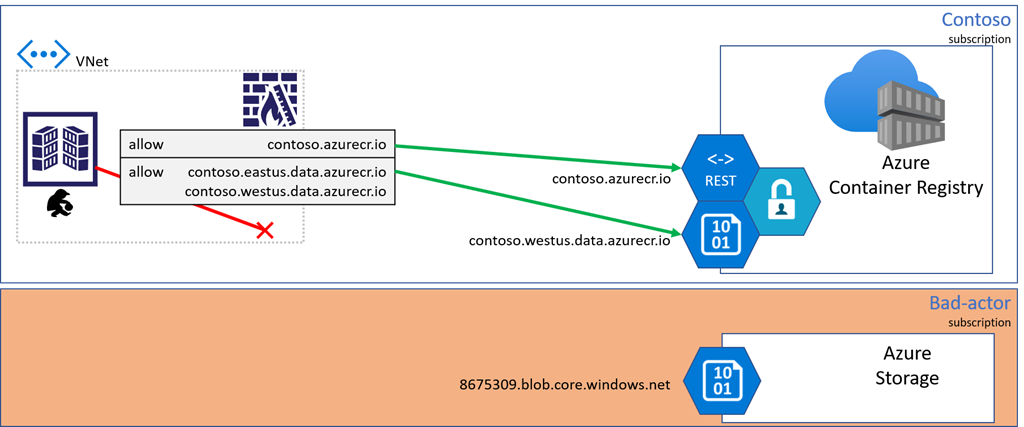

Reguły zapory klienta i zagrożenia eksfiltracji danych

Reguły zapory klienta ograniczają dostęp do określonych zasobów. Reguły zapory mają zastosowanie podczas nawiązywania połączenia z rejestrem z hostów lokalnych, urządzeń IoT, niestandardowych agentów kompilacji. Reguły mają zastosowanie również wtedy, gdy obsługa usługi Private Link nie jest opcją.

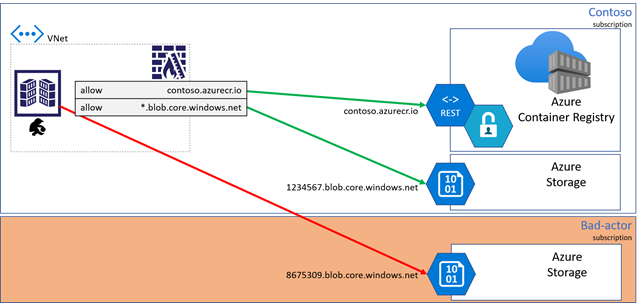

Ponieważ klienci zablokowali konfiguracje zapory klienta, zdali sobie sprawę, że muszą utworzyć regułę z symbolem wieloznacznymi dla wszystkich kont magazynu, co budzi obawy dotyczące eksfiltracji danych. Nieprawidłowy aktor może wdrożyć kod, który mógłby zapisywać na swoim koncie magazynu.

W związku z tym, aby rozwiązać problemy z eksfiltracją danych, usługa Azure Container Registry udostępnia dedykowane punkty końcowe danych.

Dedykowane punkty końcowe danych

Dedykowane punkty końcowe danych ułatwiają pobieranie warstw z usługi Azure Container Registry z w pełni kwalifikowanymi nazwami domen reprezentującymi domenę rejestru.

Ponieważ każdy rejestr może zostać zreplikowany geograficznie, używany jest wzorzec regionalny: [registry].[region].data.azurecr.io.

W przykładzie firmy Contoso dodano wiele regionalnych punktów końcowych danych obsługujących region lokalny z repliką w pobliżu.

W przypadku dedykowanych punktów końcowych danych nieprawidłowy aktor nie może zapisywać danych na innych kontach magazynu.

Włączanie dedykowanych punktów końcowych danych

Uwaga

Przełączenie do dedykowanych punktów końcowych danych będzie miało wpływ na klientów, którzy skonfigurowali dostęp zapory do istniejących *.blob.core.windows.net punktów końcowych, powodując błędy ściągnięcia. Aby zapewnić klientom spójny dostęp, dodaj nowe punkty końcowe danych do reguł zapory klienta. Po zakończeniu istniejące rejestry mogą włączyć dedykowane punkty końcowe danych za pomocą polecenia az cli.

Aby użyć kroków interfejsu wiersza polecenia platformy Azure w tym artykule, wymagany jest interfejs wiersza polecenia platformy Azure w wersji 2.4.0 lub nowszej. Jeśli musisz zainstalować lub uaktualnić, zobacz Instalowanie interfejsu wiersza polecenia platformy Azure lub uruchamianie w usłudze Azure Cloud Shell.

- Uruchom polecenie az acr update, aby włączyć dedykowany punkt końcowy danych.

az acr update --name contoso --data-endpoint-enabled

- Uruchom polecenie az acr show, aby wyświetlić punkty końcowe danych, w tym regionalne punkty końcowe dla rejestrów replikowanych geograficznie.

az acr show-endpoints --name contoso

Przykładowe dane wyjściowe:

{

"loginServer": "contoso.azurecr.io",

"dataEndpoints": [

{

"region": "eastus",

"endpoint": "contoso.eastus.data.azurecr.io",

},

{

"region": "westus",

"endpoint": "contoso.westus.data.azurecr.io",

}

]

}

Następne kroki

- Skonfiguruj dostęp do rejestru kontenerów platformy Azure zza reguł zapory.

- Łączenie usługi Azure Container Registry przy użyciu usługi Azure Private Link