Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ważne

Usługa Azure Cosmos DB for PostgreSQL nie jest już obsługiwana w przypadku nowych projektów. Nie używaj tej usługi dla nowych projektów. Zamiast tego użyj jednej z tych dwóch usług:

Użyj usługi Azure Cosmos DB for NoSQL dla rozproszonego rozwiązania bazy danych przeznaczonego dla scenariuszy o dużej skali z umową dotyczącą poziomu usług dostępności 99,999% (SLA), natychmiastowym skalowaniem automatycznym i automatycznym przejściem w tryb failover w wielu regionach.

Użyj funkcji Elastic Clusters usługi Azure Database for PostgreSQL na potrzeby fragmentowanej bazy danych PostgreSQL przy użyciu rozszerzenia Citus typu open source.

Reguły zapory na poziomie serwera mogą służyć do zarządzania publicznym dostępem do węzła koordynatora z określonego adresu IP (lub zakresu adresów IP) w publicznym Internecie.

Wymagania wstępne

Aby przejść przez ten przewodnik z instrukcjami, potrzebne są następujące elementy:

- Klaster Azure Cosmos DB for PostgreSQL.

Tworzenie reguły zapory na poziomie serwera w witrynie Azure Portal

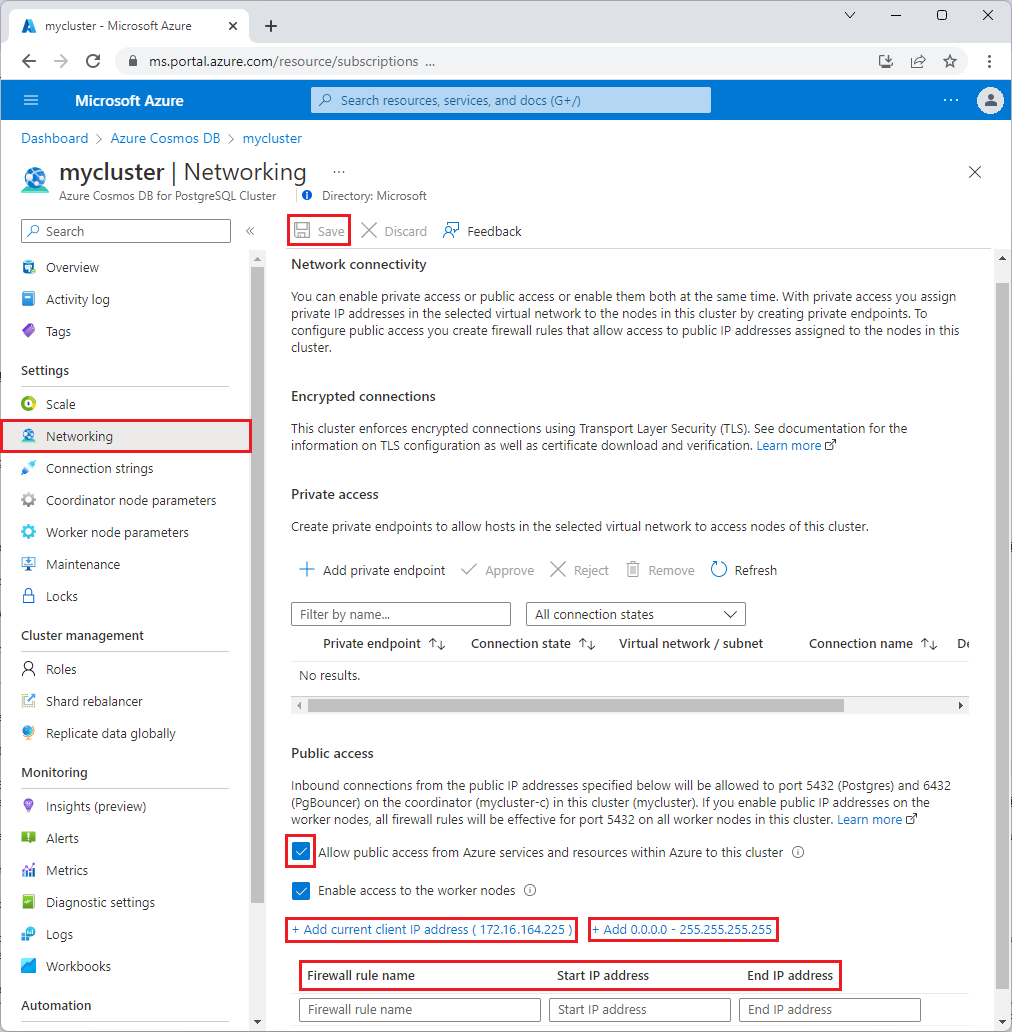

Na stronie klastra PostgreSQL w obszarze Ustawienia wybierz pozycję Sieć.

Na stronie Sieć wybierz pozycję Zezwalaj na dostęp publiczny z usług i zasobów platformy Azure w ramach platformy Azure do tego klastra.

W razie potrzeby wybierz pozycję Włącz dostęp do węzłów roboczych. Dzięki tej opcji reguły zapory umożliwiają dostęp do wszystkich węzłów procesu roboczego, a także węzła koordynacji.

Wybierz Dodaj bieżący adres IP klienta, aby utworzyć regułę zapory sieciowej z publicznym adresem IP Twojego komputera, jak to widzi system Azure.

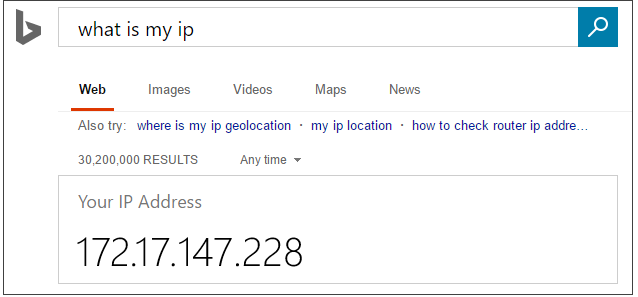

Przed zapisaniem tej konfiguracji sprawdź swój adres IP. W niektórych sytuacjach adres IP obserwowany przez witrynę Azure Portal różni się od adresu IP używanego podczas uzyskiwania dostępu do Internetu i serwerów platformy Azure. W związku z tym może być konieczne zmianę początkowego adresu IP i końcowego adresu IP, aby reguła działała zgodnie z oczekiwaniami. Użyj wyszukiwarki lub innego narzędzia online, aby sprawdzić własny adres IP. Na przykład wyszukaj mój adres IP.

Możesz również wybrać pozycję Dodaj 0.0.0.0 – 255.255.255.255, aby zezwolić nie tylko na dostęp z twojego adresu IP, ale także z całego Internetu do portu 5432 węzła koordynatora (i 6432 na potrzeby buforowania połączeń). W takiej sytuacji klienci nadal muszą logować się przy użyciu poprawnej nazwy użytkownika i hasła, aby korzystać z klastra. Niemniej jednak najlepiej jest zezwolić na dostęp na całym świecie tylko przez krótki czas i tylko dla nieprodukcyjnych baz danych.

Aby dodać reguły zapory, wpisz nazwę reguły zapory, początkowy adres IP i końcowy adres IP. Otwarcie zapory umożliwia administratorom, użytkownikom i aplikacjom dostęp do węzła koordynatora na portach 5432 i 6432. Można określić pojedynczy adres IP lub zakres adresów. Jeśli chcesz ograniczyć regułę do jednego adresu IP, wpisz ten sam adres w polach Początkowy adres IP i Końcowy adres IP.

Wybierz pozycję Zapisz na pasku narzędzi, aby zapisać ustawienia i reguły zapory na poziomie serwera. Poczekaj na potwierdzenie, że aktualizacja zakończyła się pomyślnie.

Uwaga

Te ustawienia są również dostępne podczas tworzenia klastra usługi Azure Cosmos DB for PostgreSQL. Na karcie Sieć w polu Metoda łączności wybierz pozycję Dostęp publiczny (dozwolony adres IP).

Nawiązywanie połączenia z platformy Azure

Istnieje prosty sposób udzielania dostępu klastra do aplikacji hostowanych na platformie Azure, takich jak aplikacja usługi Azure Web Apps lub aplikacje działające na maszynie wirtualnej platformy Azure. Na stronie portalu klastra w obszarze Sieć zaznacz pole wyboru Zezwalaj usługom i zasobom platformy Azure na dostęp do tego klastra, a następnie wybierz pozycję Zapisz.

Ważne

Ta opcja umożliwia skonfigurowanie zapory tak, aby zezwalała na wszystkie połączenia z platformy Azure, w tym połączenia z subskrypcji innych klientów. W przypadku wybrania tej opcji upewnij się, że uprawnienia logowania i użytkownika zezwalają na dostęp tylko uprawnionym użytkownikom.

Zarządzanie istniejącymi regułami zapory na poziomie serwera przy użyciu witryny Azure Portal

Powtórz kroki zarządzania regułami zapory.

- Aby dodać bieżący komputer, wybierz pozycję Dodaj bieżący adres IP klienta. Wybierz Zapisz, aby zapisać zmiany.

- Aby dodać więcej adresów IP, wpisz nazwę reguły zapory, początkowy adres IP i końcowy adres IP. Wybierz Zapisz, aby zapisać zmiany.

- Aby zmodyfikować istniejącą regułę, wybierz dowolne pola w regule i zmodyfikuj. Wybierz Zapisz, aby zapisać zmiany.

- Aby usunąć istniejącą regułę, wybierz wielokropek ... a następnie wybierz pozycję Usuń , aby usunąć regułę. Wybierz Zapisz, aby zapisać zmiany.

Następne kroki

Aby uzyskać więcej informacji na temat reguł zapory, w tym sposobu rozwiązywania problemów z połączeniem, zobacz Publiczny dostęp w usłudze Azure Cosmos DB for PostgreSQL.