Uwierzytelnianie użytkowników

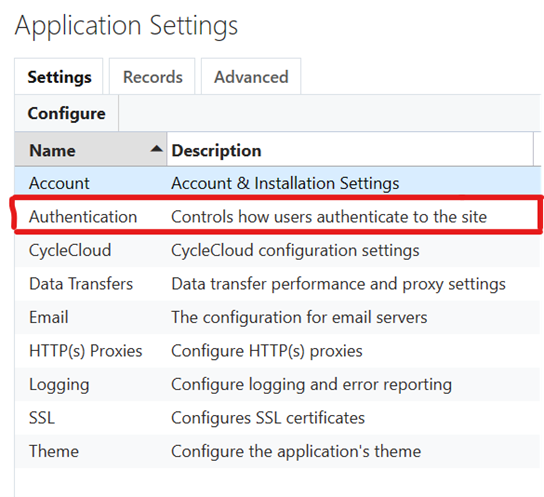

Usługa Azure CycleCloud oferuje cztery metody uwierzytelniania: wbudowaną bazę danych z szyfrowaniem, usługą Active Directory, protokołem LDAP lub identyfikatorem Entra. Aby wybrać i skonfigurować metodę uwierzytelniania, otwórz stronę Ustawienia w menu Administracja (w prawym górnym rogu ekranu) i kliknij dwukrotnie pozycję Uwierzytelnianie. Wybierz preferowaną metodę uwierzytelniania i postępuj zgodnie z poniższymi instrukcjami.

Built-In

Domyślnie usługa CycleCloud używa prostego schematu autoryzacji bazy danych. Hasła są szyfrowane i przechowywane w bazie danych, a użytkownicy uwierzytelniają się przy użyciu przechowywanej nazwy użytkownika i hasła. Aby wybrać tę metodę, kliknij pole wyboru dla Built-In na stronie Uwierzytelnianie.

Poświadczenia użytkownika można przetestować, wprowadzając nazwę użytkownika i hasło, a następnie klikając pozycję Testuj , aby zweryfikować informacje.

Active Directory

Przestroga

Istnieje możliwość zablokowania się z wystąpienia usługi CycleCloud podczas zmiany z uwierzytelniania lokalnego na AD, LDAP lub Entra ID. Dostęp zostanie przyznany użytkownikom, którzy mają zarówno konto lokalne, jak i mogą uwierzytelnić się na serwerze skonfigurowanym (hasła lokalne zostaną zignorowane). Poniższe instrukcje ułatwiają ochronę przed blokadą.

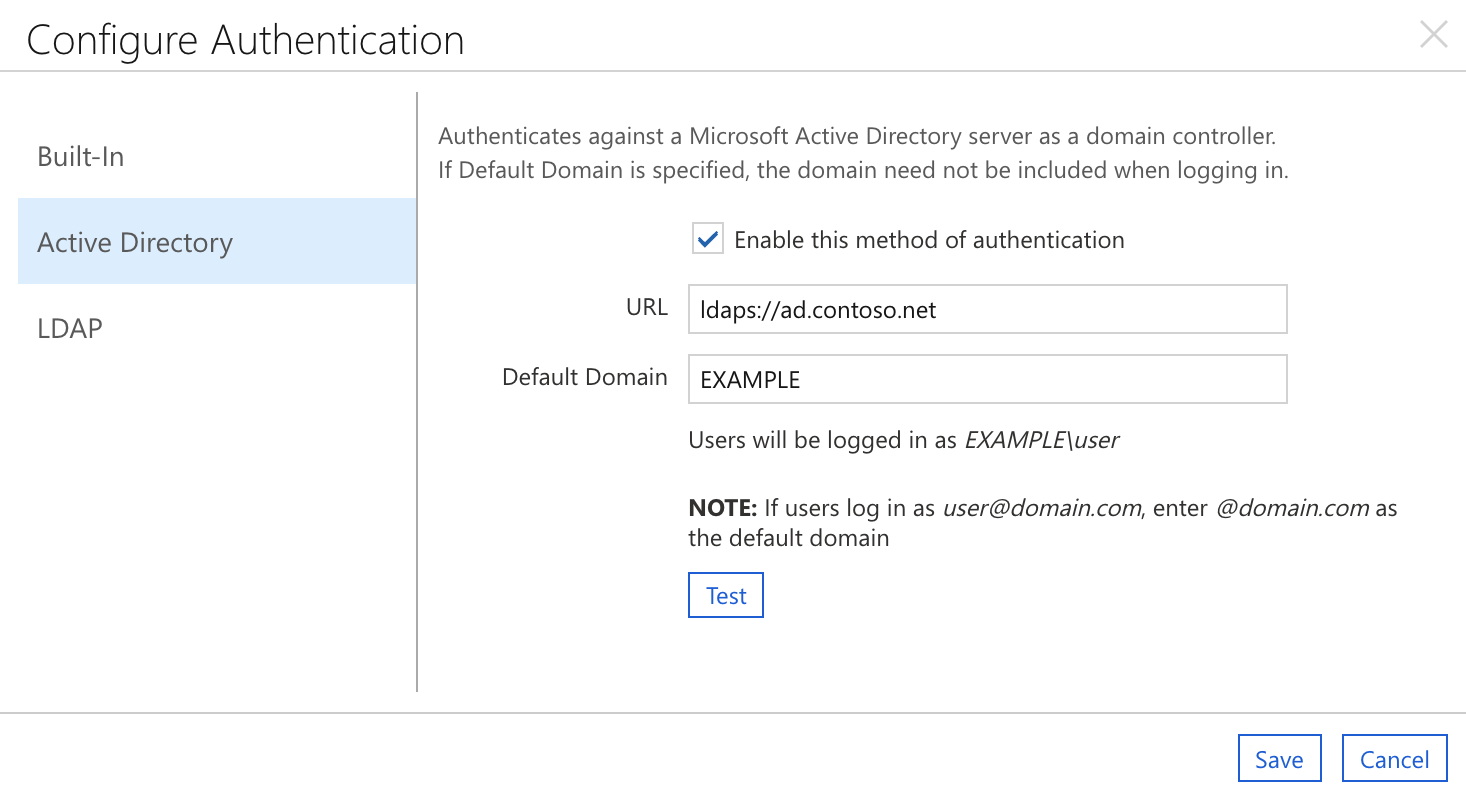

- Kliknij pole wyboru, aby włączyć usługę Active Directory.

- Wprowadź adres URL serwera usługi Active Directory (począwszy od ldap:// lub ldaps://)

- Wprowadź domenę domyślną w postaci "DOMENA" lub "@domain.com", w zależności od tego, czy użytkownicy uwierzytelniają się przy użyciu nazw, takich jak "DOMAIN\user" lub "user@domain.com" (UPN). Jeśli to pole pozostanie puste, użytkownicy muszą wprowadzić w pełni kwalifikowaną nazwę.

- Kliknij przycisk Testuj , aby upewnić się, że usługa CycleCloud może używać podanych ustawień. Użyj konta, które istnieje na serwerze uwierzytelniania.

- W osobnym oknie przeglądarki lub incognito zaloguj się jako konto domeny dodane w kroku 2.

- Jeśli logowanie w kroku 4 zakończy się pomyślnie, możesz wylogować się z pierwszej sesji. Uwierzytelnianie jest poprawnie skonfigurowane.

W powyższym przykładzie przedstawiono przykładową konfigurację środowiska usługi Active Directory. Użytkownicy systemu Windows logują się jako EXAMPLE\username, więc jako domena jest wprowadzana wartość "EXAMPLE". Uwierzytelnianie jest obsługiwane przez ad.example.com serwera, dlatego ldaps://ad.example.com jest wprowadzana jako adres URL.

Uwaga

Po nieudanej próbie uwierzytelnienia komunikat "Uwierzytelnianie nie powiodło się" może nadal być wyświetlany w oknie Ustawienia uwierzytelniania . Kliknięcie przycisku Anuluj i ponowne uruchomienie spowoduje wyczyszczenie tej wiadomości. Pomyślne uwierzytelnienie spowoduje zastąpienie komunikatu "Uwierzytelnianie nie powiodło się" komunikatem "Uwierzytelnianie powiodło się".

LDAP

- Kliknij pole wyboru, aby włączyć uwierzytelnianie LDAP.

- Wprowadź odpowiednie ustawienia LDAP.

- Kliknij pozycję "Testuj", aby upewnić się, że usługa CycleCloud może używać podanych ustawień. Użyj konta, które istnieje na serwerze uwierzytelniania.

- W osobnym oknie przeglądarki lub incognito zaloguj się jako konto domeny dodane w kroku 2.

- Jeśli logowanie w kroku 4 zakończy się pomyślnie, możesz wylogować się z pierwszej sesji. Uwierzytelnianie jest poprawnie skonfigurowane.

Entra ID (WERSJA ZAPOZNAWCZA)

Konfigurowanie usługi CycleCloud for Entra Authentication and Authorization

Uwaga

Najpierw należy utworzyć aplikację Microsoft Entra. Jeśli jeszcze go nie utworzono, utwórz ją teraz

Konfiguracja graficznego interfejsu użytkownika

Aby włączyć uwierzytelnianie entra ID:

- Uruchom aplikację Cyclecloud, a następnie przejdź do pozycji Ustawienia w prawym górnym rogu

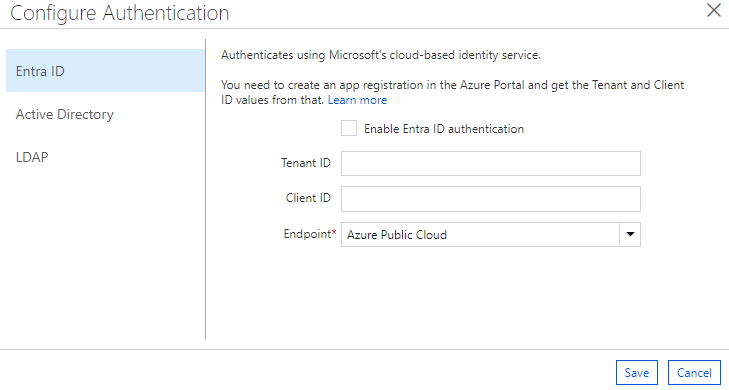

- Wybierz wiersz tabeli o nazwie Authentication (Uwierzytelnianie ) i kliknij przycisk Konfiguruj lub kliknij dwukrotnie wiersz. W oknie dialogowym wyskakującym wybierz sekcję Entra ID .

- Następnie zostanie wyświetlone okno z trzema sekcjami. Pozostań w sekcji Entra ID .

- Zaznacz pole wyboru Włącz uwierzytelnianie entra ID .

- Znajdź stronę Przegląd aplikacji Microsoft Entra w witrynie Azure Portal i wypełnij identyfikator dzierżawy i identyfikator klienta na podstawie tych wartości.

- Domyślnie punkt końcowy jest ustawiony na https://login.microsoftonline.com (publiczny punkt końcowy). Można jednak również ustawić niestandardowy punkt końcowy, taki jak jeden dla środowiska chmury dla instytucji rządowych.

- Naciśnij pozycję Zapisz , aby zapisać zmiany.

Konfigurowanie dostępu do węzłów klastra

Funkcja Zarządzania użytkownikami usługi CycleCloud dla klastrów systemu Linux wymaga klucza publicznego SSH dla użytkowników z dostępem logowania do węzłów klastra. Po włączeniu uwierzytelniania i autoryzacji identyfikatora Entra użytkownicy powinni zalogować się do aplikacji CycleCloud co najmniej raz, aby zainicjować rekord konta użytkownika, a następnie edytować swój profil, aby dodać publiczny klucz SSH.

Usługa CycleCloud automatycznie generuje identyfikator UID i GID dla użytkowników. Jeśli jednak klaster będzie uzyskiwać dostęp do trwałych zasobów magazynu, może być wymagane, aby administrator ustawił identyfikator UID/GID dla użytkowników jawnie pasujących do istniejących użytkowników w systemie plików.

Te aktualizacje profilu użytkownika mogą być również wykonywane przez wstępne tworzenie rekordów użytkownika jako alternatywę dla operacji graficznego interfejsu użytkownika. Aby uzyskać więcej informacji, zobacz Zarządzanie użytkownikami .

Używanie uwierzytelniania entra ID z usługą CycleCloud

Próba uwierzytelnienia w usłudze CycleCloud przy użyciu identyfikatora Entra ma następujące obsługiwane scenariusze:

- Pomyślne uwierzytelnianie zawsze resetuje role użytkownika, aby pasować do tych skonfigurowanych w identyfikatorze Entra. Należy pamiętać, że ponieważ domyślna żywotność tokenu dostępu wynosi godzinę, może być konieczne wylogowanie i zalogowanie się z powrotem w celu ustawienia nowych ról.

- Jeśli użytkownik, który uwierzytelniasz, jak został wstępnie utworzony, możliwe jest, że identyfikator dzierżawy i identyfikator obiektu nie zostaną ustawione na nic przed pierwszym zalogowaniem. Spowoduje to przejście do dzienników komunikatu ostrzegawczego, a te wartości są ustawione tak, aby były zgodne z tymi, które pochodzą z tokenu Entra ID.

- Jeśli z jakiegokolwiek powodu identyfikator obiektu i/lub identyfikator dzierżawy nie są zgodne z tymi w tokenie dostępu, jest traktowany jako błąd uwierzytelniania. Przed uwierzytelnienie tego użytkownika stary rekord użytkownika będzie musiał zostać ręcznie usunięty.

- Jeśli zablokujesz się z konta administratora, zapominając o utworzeniu konta, który można uwierzytelnić przy użyciu identyfikatora Entra, możesz wyłączyć uwierzytelnianie Entra ID za pośrednictwem konsoli, uruchamiając polecenie

./cycle_server reset_access - Użytkownicy utworzoni za pomocą uwierzytelniania entra ID nie mają domyślnie skonfigurowanych publicznych kluczy SSH, dlatego konieczne będzie ręczne skonfigurowanie ich w celu korzystania z zarządzania użytkownikami w węzłach.

Zasady haseł

Usługa Azure CycleCloud ma zintegrowane zasady haseł i środki zabezpieczeń. Konta utworzone przy użyciu wbudowanej metody uwierzytelniania muszą mieć hasła od 8 do 123 znaków i spełniają co najmniej 3 z następujących 4 warunków:

- Zawiera co najmniej jedną górną literę

- Zawiera co najmniej jedną małą literę

- Zawiera co najmniej jedną liczbę

- Zawiera co najmniej jeden znak specjalny: @ # $ % ^ & * - _ ! + = [ ] { } | \ : ' , . ? ~ " ( ) ;

Administratorzy mogą wymagać od użytkowników aktualizacji haseł, aby postępowali zgodnie z nowymi zasadami, wybierając pole "Wymuś zmianę hasła w następnym logowaniu" na ekranie Edytuj konto .

Blokada zabezpieczeń

Każde konto, które wykrywa 5 niepowodzeń autoryzacji w ciągu 60 sekund od siebie, zostanie automatycznie zablokowane przez 5 minut. Konta można odblokować ręcznie przez administratora lub tylko przez oczekiwanie na pięć minut.