Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Co to jest dostęp warunkowy?

Nowoczesny obwód zabezpieczeń wykracza poza sieć organizacji w celu uwzględnienia tożsamości użytkownika i urządzenia. Organizacje mogą używać sygnałów tożsamościowych jako część swoich decyzji dotyczących kontroli dostępu. Dostęp warunkowy firmy Microsoft Entra umożliwia łączenie sygnałów, podejmowanie decyzji i wymuszanie zasad organizacji.

Najprostsze zasady dostępu warunkowego są podobne do instrukcji if-then. Jeśli użytkownik chce uzyskać dostęp do zasobu, musi wykonać akcję. Na przykład inżynier danych chce uzyskać dostęp do usługi Azure Data Explorer, ale jest wymagany do przeprowadzenia uwierzytelniania wieloskładnikowego (MFA), aby uzyskać do niego dostęp.

W poniższym przykładzie dowiesz się, jak skonfigurować zasady dostępu warunkowego, które wymuszają uwierzytelnianie wieloskładnikowe dla wybranych użytkowników przy użyciu internetowego interfejsu użytkownika usługi Azure Data Explorer. Możesz użyć tych samych kroków, aby utworzyć inne zasady, aby spełnić wymagania dotyczące zabezpieczeń organizacji.

Wymagania wstępne

Korzystanie z tej funkcji wymaga licencji Microsoft Entra ID P1 lub P2. Aby znaleźć odpowiednią licencję dla Twoich wymagań, zobacz Porównanie dostępnych funkcji identyfikatora Entra firmy Microsoft.

Uwaga

Zasady dostępu warunkowego są stosowane tylko do operacji administrowania danymi w usłudze Azure Data Explorer i nie mają wpływu na żadne operacje administracyjne zasobów.

Napiwek

Zasady dostępu warunkowego są stosowane na poziomie dzierżawy; zatem są one stosowane do wszystkich klastrów w dzierżawie.

Konfigurowanie dostępu warunkowego

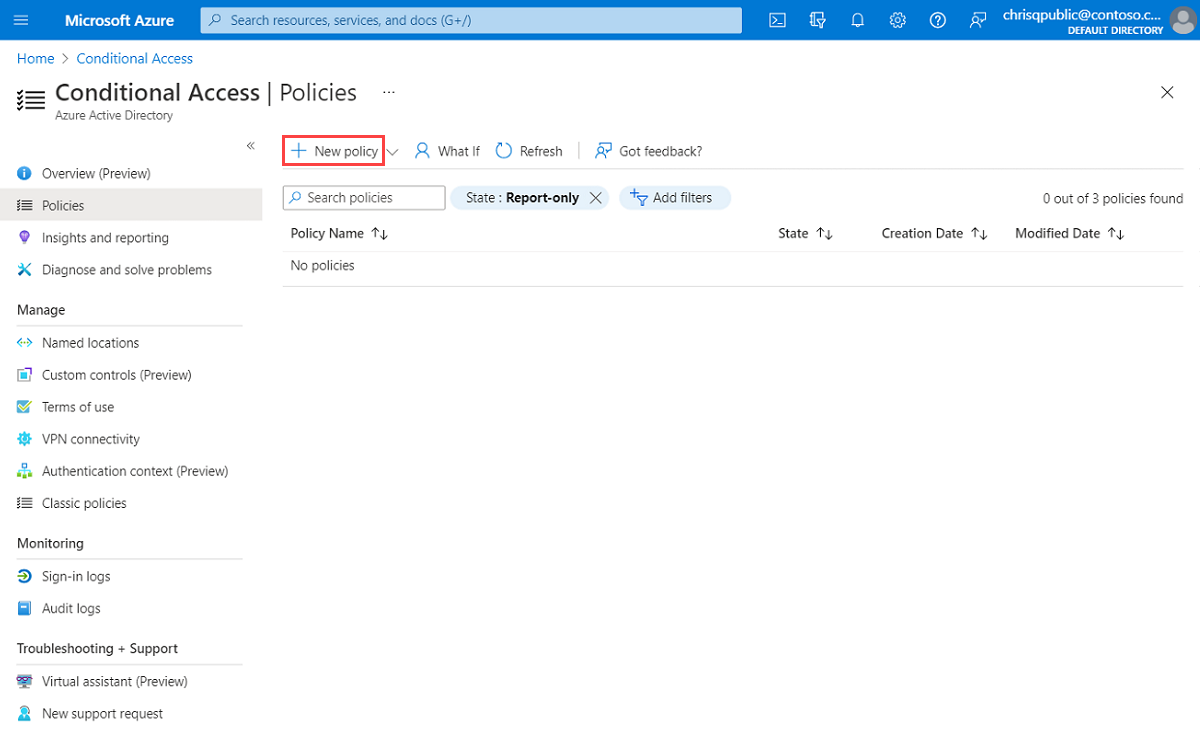

Zaloguj się do portalu Azure jako co najmniej Administrator Dostępu Warunkowego.

Przejdź do Microsoft Entra ID>Zabezpieczenia>Dostęp warunkowy.

Wybierz pozycję Nowe zasady.

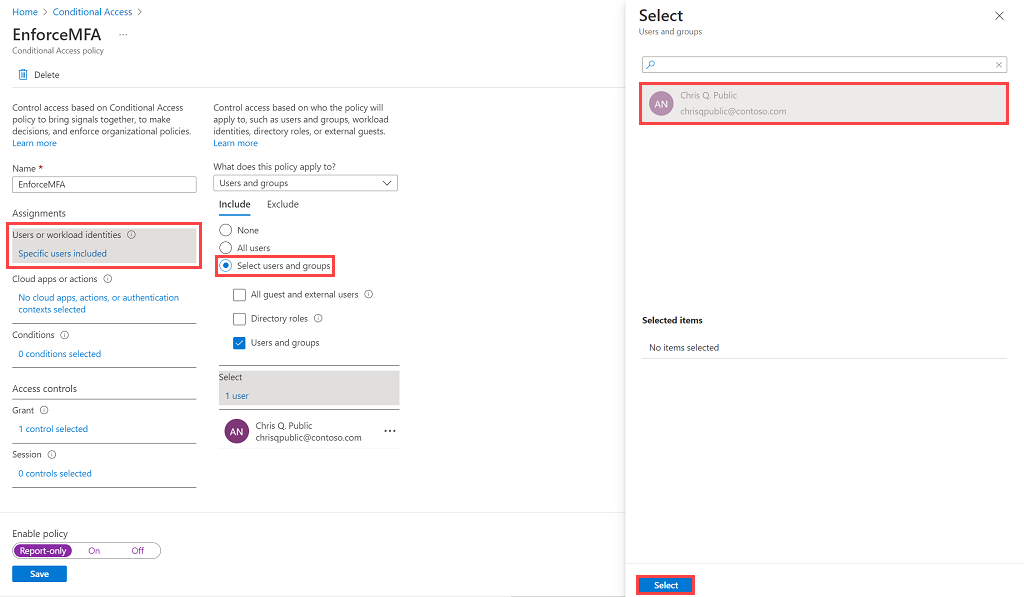

Nadaj zasadzie nazwę. Zalecamy, aby organizacje tworzyły znaczący standard dla nazw swoich zasad.

W obszarze Przypisania wybierz pozycję Użytkownicy i grupy. W obszarze Uwzględnij>wybierz użytkowników i grupy, wybierz pozycję Użytkownicy i grupy, dodaj użytkownika lub grupę, którą chcesz uwzględnić dla dostępu warunkowego, a następnie wybierz pozycję Wybierz.

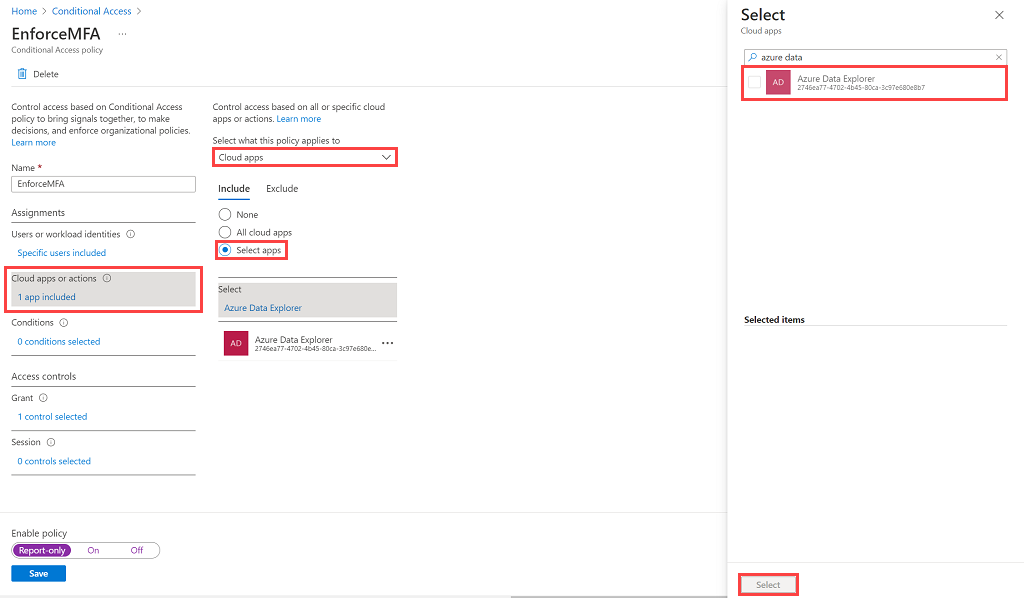

W obszarze Aplikacje lub akcje w chmurze wybierz pozycję Aplikacje w chmurze. W obszarze Dołącz wybierz pozycję Wybierz aplikacje , aby wyświetlić listę wszystkich aplikacji dostępnych dla dostępu warunkowego. Wybierz Azure Data Explorer>Wybierz.

Uwaga

W niektórych przypadkach nazwa aplikacji może być wyświetlana jako KustoService.

Napiwek

Upewnij się, że wybrano aplikację Azure Data Explorer z następującym identyfikatorem GUID: 2746ea77-4702-4b45-80ca-3c97e680e8b7.

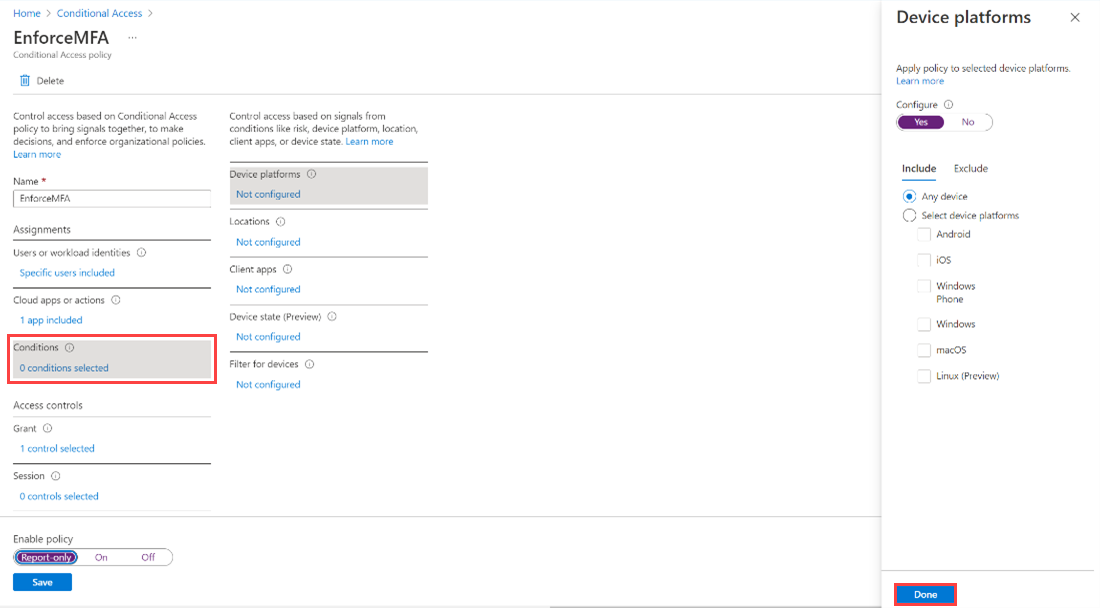

W obszarze Warunki ustaw warunki, które chcesz zastosować dla wszystkich platform urządzeń, a następnie wybierz pozycję Gotowe. Aby uzyskać więcej informacji, zobacz Microsoft Entra Conditional Access : Conditions (Dostęp warunkowy firmy Microsoft: warunki).

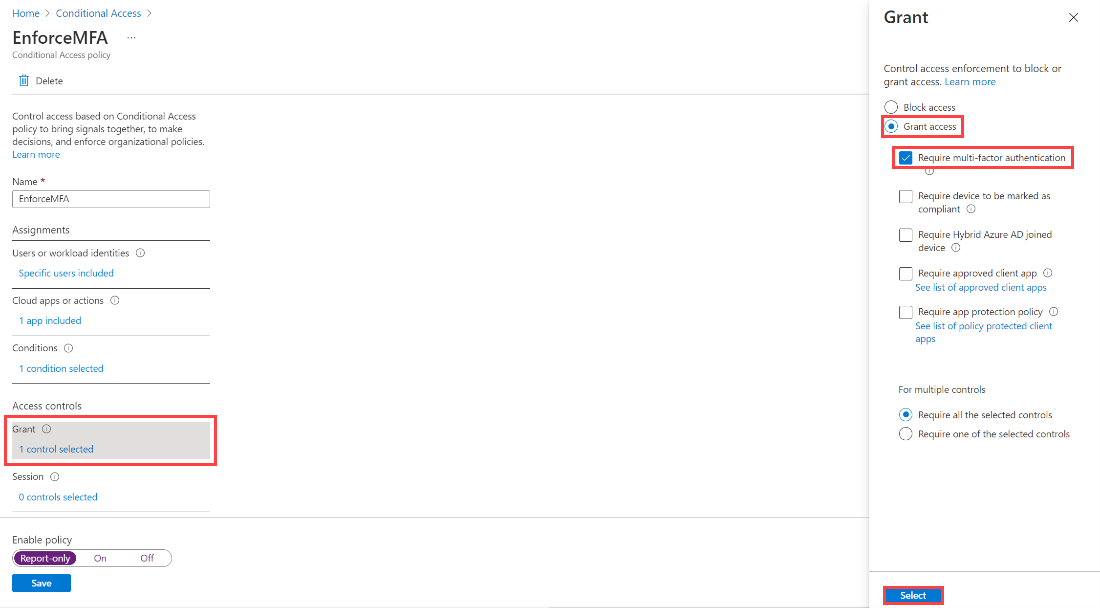

W obszarze Kontrola dostępu wybierz pozycję Udziel, wybierz pozycję Wymagaj uwierzytelniania wieloskładnikowego, a następnie wybierz pozycję Wybierz.

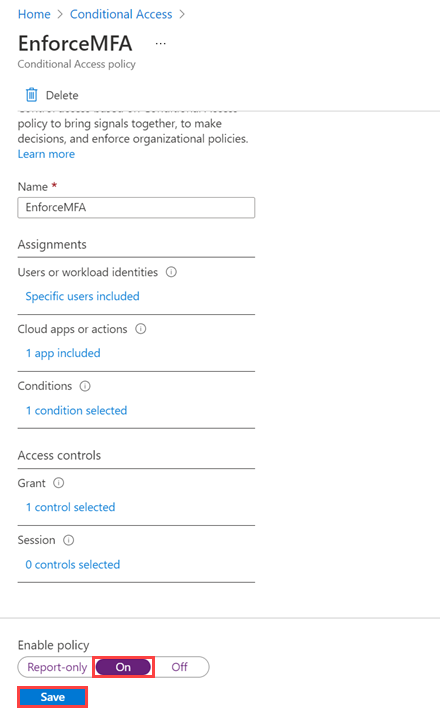

Ustaw pozycję Włącz zasady na Włączone, a następnie wybierz pozycję Zapisz.

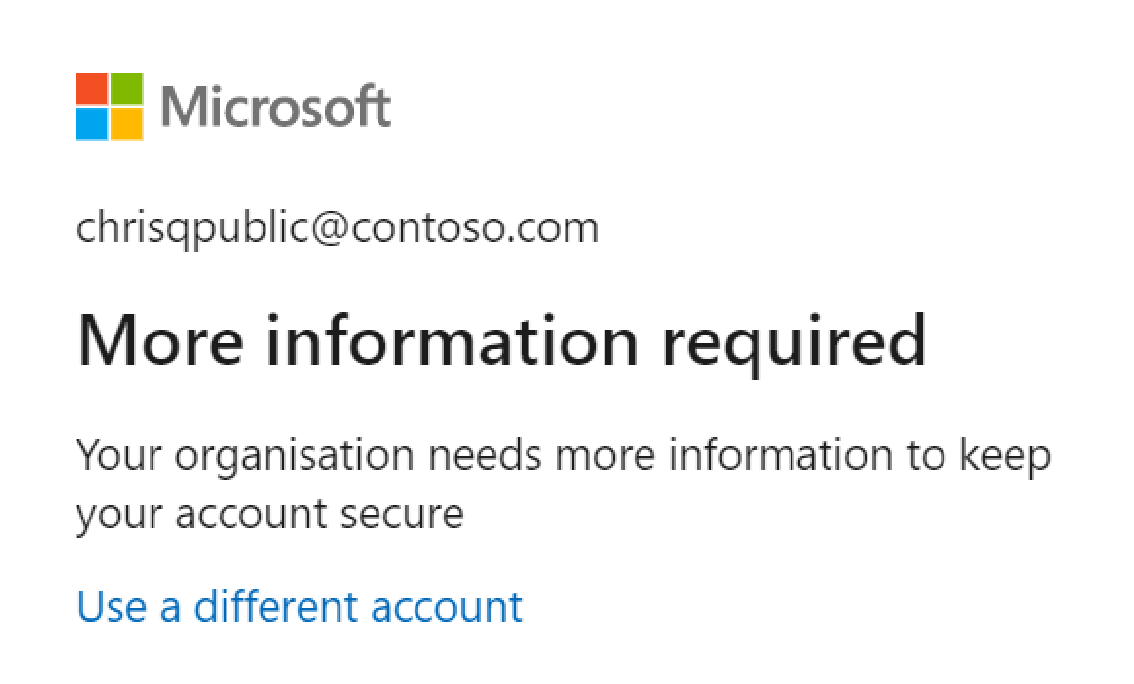

Zweryfikuj zasady, prosząc przypisanego użytkownika o wejście na interfejs WWW usługi Azure Data Explorer. Użytkownik powinien zostać poproszony o uwierzytelnianie wieloskładnikowe.