Metoda iniekcji sieci wirtualnej express

DOTYCZY:  Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Napiwek

Wypróbuj usługę Data Factory w usłudze Microsoft Fabric — rozwiązanie analityczne typu all-in-one dla przedsiębiorstw. Usługa Microsoft Fabric obejmuje wszystko, od przenoszenia danych do nauki o danych, analizy w czasie rzeczywistym, analizy biznesowej i raportowania. Dowiedz się, jak bezpłatnie rozpocząć nową wersję próbną !

Uwaga

Funkcja wstrzykiwania sieci wirtualnej express nie jest jeszcze obsługiwana w przypadku środowiska SSIS Integration Runtime w poniższych regionach:

- Jio Indie Zachodnie lub Szwajcaria Zachodnia

- US Gov Texas lub US Gov Arizona

- Chiny Północne 2 lub Chiny Wschodnie 2

W przypadku korzystania z usług SQL Server Integration Services (SSIS) w usłudze Azure Data Factory (ADF) lub potokach usługi Synapse istnieją dwie metody dołączania środowiska Azure-SSIS Integration Runtime (IR) do sieci wirtualnej: standardowej i ekspresowej. Jeśli używasz metody express, musisz skonfigurować sieć wirtualną w celu spełnienia następujących wymagań:

Upewnij się, że microsoft.Batch jest zarejestrowanym dostawcą zasobów w subskrypcji platformy Azure, która ma sieć wirtualną dla środowiska Azure-SSIS IR do przyłączenia. Aby uzyskać szczegółowe instrukcje, zobacz sekcję Rejestrowanie usługi Azure Batch jako dostawcy zasobów.

Upewnij się, że w sieci wirtualnej nie ma blokady zasobów.

Wybierz odpowiednią podsieć w sieci wirtualnej, aby dołączyć środowisko Azure-SSIS IR. Aby uzyskać więcej informacji, zobacz sekcję Wybierz podsieć poniżej.

Upewnij się, że użytkownik tworzący środowisko Azure-SSIS IR ma przyznane niezbędne uprawnienia kontroli dostępu opartej na rolach (RBAC), aby dołączyć do sieci wirtualnej/podsieci. Aby uzyskać więcej informacji, zobacz sekcję Wybieranie uprawnień sieci wirtualnej poniżej.

W zależności od konkretnego scenariusza można opcjonalnie skonfigurować następujące elementy:

Jeśli chcesz użyć statycznego publicznego adresu IP dla ruchu wychodzącego środowiska Azure-SSIS IR, zobacz sekcję Konfigurowanie statycznego publicznego adresu IP poniżej.

Jeśli chcesz użyć własnego serwera systemu nazw domen (DNS) w sieci wirtualnej, zobacz sekcję Konfigurowanie niestandardowego serwera DNS poniżej.

Jeśli chcesz użyć sieciowej grupy zabezpieczeń w celu ograniczenia ruchu wychodzącego w podsieci, zobacz sekcję Konfigurowanie sieciowej grupy zabezpieczeń poniżej.

Jeśli chcesz użyć tras zdefiniowanych przez użytkownika do inspekcji/inspekcji ruchu wychodzącego, zobacz sekcję Konfigurowanie tras zdefiniowanych przez użytkownika poniżej.

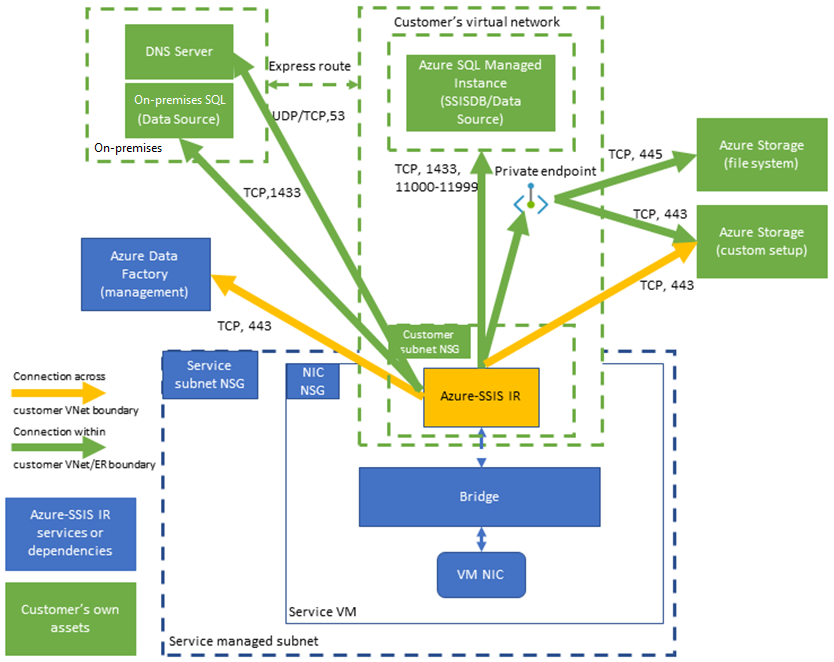

Na tym diagramie przedstawiono wymagane połączenia środowiska Azure-SSIS IR:

Wybieranie podsieci

Aby włączyć wstrzyknięcie ekspresowej sieci wirtualnej, musisz wybrać odpowiednią podsieć dla środowiska Azure-SSIS IR, aby dołączyć:

Nie wybieraj podsieci GatewaySubnet, ponieważ jest ona przeznaczona dla bram sieci wirtualnej.

Upewnij się, że wybrana podsieć ma dostępne adresy IP przez co najmniej dwa razy więcej niż numer węzła środowiska Azure-SSIS IR. Są one wymagane, aby uniknąć zakłóceń podczas wdrażania poprawek/uaktualnień dla środowiska Azure-SSIS IR. Platforma Azure rezerwuje również niektóre adresy IP, których nie można używać w każdej podsieci. Pierwsze i ostatnie adresy IP są zarezerwowane na potrzeby zgodności protokołu, podczas gdy trzy kolejne adresy są zarezerwowane dla usług platformy Azure. Aby uzyskać więcej informacji, zobacz sekcję Ograniczenia adresów IP podsieci .

Nie używaj podsieci, która jest zajęta wyłącznie przez inne usługi platformy Azure (na przykład Azure SQL Managed Instance, App Service itd.).

Wybrana podsieć musi być delegowana do usługi Microsoft.Batch/batchAccounts . Aby uzyskać więcej informacji, zobacz artykuł Omówienie delegowania podsieci. Aby uzyskać szczegółowe instrukcje, zobacz sekcję Delegowanie podsieci do usługi Azure Batch .

Wybieranie uprawnień sieci wirtualnej

Aby włączyć ekspresową iniekcję sieci wirtualnej, użytkownik tworzący środowisko Azure-SSIS IR musi mieć przyznane niezbędne uprawnienia RBAC do przyłączenia się do sieci wirtualnej/podsieci. Dostępne są dwie opcje:

Użyj wbudowanej roli Współautor sieci. Ta rola jest dostarczana z uprawnieniem Microsoft.Network/* , które ma znacznie większy zakres niż jest to konieczne.

Utwórz rolę niestandardową zawierającą tylko niezbędne uprawnienie Microsoft.Network/virtualNetworks/subnets/join/action .

Aby uzyskać szczegółowe instrukcje, zobacz sekcję Udzielanie uprawnień sieci wirtualnej.

Konfigurowanie statycznego publicznego adresu IP

Jeśli chcesz użyć statycznego publicznego adresu IP dla ruchu wychodzącego środowiska Azure-SSIS IR, aby zezwolić na nie w zaporach, musisz skonfigurować translowanie adresów sieci wirtualnej (NAT), aby je skonfigurować.

Konfigurowanie niestandardowego serwera DNS

Jeśli chcesz użyć własnego serwera DNS w sieci wirtualnej, aby rozpoznać prywatne nazwy hostów, upewnij się, że może również rozpoznawać globalne nazwy hostów platformy Azure (na przykład usługę Azure Blob Storage o nazwie <your storage account>.blob.core.windows.).

Zalecamy skonfigurowanie własnego serwera DNS do przekazywania nierozwiązanych żądań DNS do adresu IP rekursywnych rozpoznawania nazw platformy Azure (168.63.129.16).

Aby uzyskać więcej informacji, zobacz sekcję rozpoznawania nazw serwera DNS.

Obecnie w przypadku środowiska Azure-SSIS IR do korzystania z własnego serwera DNS należy skonfigurować go przy użyciu standardowej konfiguracji niestandardowej, wykonując następujące kroki:

Pobierz skrypt konfiguracji niestandardowej main.cmd i skojarzony z nim plik setupdnsserver.ps1.

Zastąp ciąg "your-dns-server-ip" w main.cmd adresem IP własnego serwera DNS.

Przekaż main.cmd i setupdnsserver.ps1 do własnego kontenera obiektów blob usługi Azure Storage w celu uzyskania standardowej konfiguracji niestandardowej i wprowadź identyfikator URI sygnatury dostępu współdzielonego podczas aprowizacji środowiska Azure-SSIS IR, zobacz artykuł Dostosowywanie środowiska Azure-SSIS IR .

Uwaga

Użyj w pełni kwalifikowanej nazwy domeny (FQDN) dla nazwy hosta prywatnego (na przykład użyj <your_private_server>.contoso.com zamiast <your_private_server>nazwy ). Alternatywnie możesz użyć standardowej konfiguracji niestandardowej w środowisku Azure-SSIS IR, aby automatycznie dołączyć własny sufiks DNS (na przykład contoso.com) do dowolnej niekwalifikowanej nazwy domeny z pojedynczą etykietą i przekształcić ją w nazwę FQDN przed użyciem jej w zapytaniach DNS, zobacz sekcję Przykłady konfiguracji niestandardowej w warstwie Standardowa.

Konfigurowanie sieciowej grupy zabezpieczeń

Jeśli chcesz użyć sieciowej grupy zabezpieczeń w podsieci przyłączonej przez środowisko Azure-SSIS IR, zezwól na następujący ruch wychodzący:

| Protokół transportowy | Źródło | Porty źródłowe | Element docelowy | Porty docelowe | Komentarze |

|---|---|---|---|---|---|

| TCP | Sieć wirtualna | * | DataFactoryManagement | 443 | Wymagane, aby środowisko Azure-SSIS IR uzyskiwało dostęp do usług ADF. Ruch wychodzący używa obecnie tylko publicznego punktu końcowego usługi ADF. |

| TCP | Sieć wirtualna | * | Sql/VirtualNetwork | 1433, 11000-11999 | (Opcjonalnie) Wymagane tylko w przypadku używania serwera/wystąpienia zarządzanego usługi Azure SQL Database do hostowania katalogu usług SSIS (SSISDB). Jeśli serwer/wystąpienie zarządzane usługi Azure SQL Database jest skonfigurowany z publicznym punktem końcowym/punktem końcowym usługi sieci wirtualnej, użyj tagu usługi Sql jako miejsca docelowego. Jeśli serwer/wystąpienie zarządzane usługi Azure SQL Database jest skonfigurowane z prywatnym punktem końcowym, użyj tagu usługi VirtualNetwork jako miejsca docelowego. Jeśli zasady połączenia serwera są ustawione na serwer proxy zamiast przekierowania, wymagany jest tylko port 1433 . |

| TCP | Sieć wirtualna | * | Storage/VirtualNetwork | 443 | (Opcjonalnie) Wymagane tylko wtedy, gdy używasz kontenera obiektów blob usługi Azure Storage do przechowywania standardowych niestandardowych skryptów/plików konfiguracji. Jeśli usługa Azure Storage jest skonfigurowana z publicznym punktem końcowym/punktem końcowym usługi sieci wirtualnej, użyj tagu usługi Storage jako miejsca docelowego. Jeśli usługa Azure Storage jest skonfigurowana z prywatnym punktem końcowym, użyj tagu usługi VirtualNetwork jako miejsca docelowego. |

| TCP | Sieć wirtualna | * | Storage/VirtualNetwork | 445 | (Opcjonalnie) Wymagane tylko w przypadku konieczności uzyskania dostępu do usługi Azure Files. Jeśli usługa Azure Storage jest skonfigurowana z publicznym punktem końcowym/punktem końcowym usługi sieci wirtualnej, użyj tagu usługi Storage jako miejsca docelowego. Jeśli usługa Azure Storage jest skonfigurowana z prywatnym punktem końcowym, użyj tagu usługi VirtualNetwork jako miejsca docelowego. |

Konfigurowanie tras zdefiniowanych przez użytkownika

Jeśli chcesz przeprowadzić inspekcję/inspekcję ruchu wychodzącego z środowiska Azure-SSIS IR, możesz użyć tras zdefiniowanych przez użytkownika (UDR), aby przekierować go do lokalnego urządzenia zapory za pośrednictwem wymuszonego tunelowania usługi Azure ExpressRoute, który anonsuje trasę protokołu BGP (Border Gateway Protocol) 0.0.0.0/0 do sieci wirtualnej, do wirtualnego urządzenia sieciowego (NVA) skonfigurowanego jako zapora lub do usługi Azure Firewall.

Zgodnie z naszymi wskazówkami w sekcji Konfigurowanie sieciowej grupy zabezpieczeń powyżej należy zaimplementować podobne reguły na urządzeniu/usłudze zapory, aby zezwolić na ruch wychodzący z środowiska Azure-SSIS IR:

Jeśli używasz usługi Azure Firewall:

Musisz otworzyć port 443 dla ruchu wychodzącego TCP z tagiem usługi DataFactoryManagement jako miejscem docelowym.

Jeśli używasz serwera/wystąpienia zarządzanego usługi Azure SQL Database do hostowania bazy danych SSISDB, musisz otworzyć porty 1433, 11000-11999 dla wychodzącego ruchu TCP z tagiem usługi Sql/VirtualNetwork jako miejscem docelowym.

Jeśli używasz kontenera obiektów blob usługi Azure Storage do przechowywania standardowego niestandardowego skryptu/plików konfiguracji, musisz otworzyć port 443 dla ruchu wychodzącego TCP z tagiem usługi Storage/VirtualNetwork jako lokalizacją docelową.

Jeśli chcesz uzyskać dostęp do usługi Azure Files, musisz otworzyć port 445 dla ruchu wychodzącego TCP z tagiem usługi Storage/VirtualNetwork jako lokalizacją docelową.

Jeśli używasz innego urządzenia/usługi zapory:

Musisz otworzyć port 443 dla ruchu wychodzącego TCP z 0.0.0.0/0 lub następującą nazwą FQDN specyficzną dla środowiska platformy Azure jako lokalizacją docelową:

Środowisko platformy Azure Nazwa FQDN Publiczna platforma Azure *.frontend.clouddatahub.net Azure Government *.frontend.datamovement.azure.us Platforma Microsoft Azure obsługiwana przez firmę 21Vianet *.frontend.datamovement.azure.cn Jeśli używasz serwera/wystąpienia zarządzanego usługi Azure SQL Database do hostowania bazy danych SSISDB, musisz otworzyć porty 1433, 11000-11999 dla ruchu wychodzącego TCP z 0.0.0.0/0 lub nazwą FQDN serwera usługi Azure SQL Database/wystąpienia zarządzanego jako miejsce docelowe.

Jeśli używasz kontenera obiektów blob usługi Azure Storage do przechowywania standardowego niestandardowego skryptu konfiguracji/plików, musisz otworzyć port 443 dla ruchu wychodzącego TCP z 0.0.0.0/0 lub nazwą FQDN usługi Azure Blob Storage jako miejscem docelowym.

Jeśli potrzebujesz dostępu do usługi Azure Files, musisz otworzyć port 445 dla ruchu wychodzącego TCP z 0.0.0.0/0 lub nazwą FQDN usługi Azure Files jako lokalizacją docelową.

Powiązana zawartość

- Dołączanie środowiska Azure-SSIS IR do sieci wirtualnej za pośrednictwem interfejsu użytkownika usługi ADF

- Dołączanie środowiska Azure-SSIS IR do sieci wirtualnej za pośrednictwem programu Azure PowerShell

Aby uzyskać więcej informacji na temat środowiska Azure-SSIS IR, zobacz następujące artykuły:

- Azure-SSIS IR. Ten artykuł zawiera ogólne informacje koncepcyjne dotyczące adresów IP, w tym środowiska Azure-SSIS IR.

- Samouczek: wdrażanie pakietów usług SSIS na platformie Azure. Ten samouczek zawiera instrukcje krok po kroku dotyczące tworzenia środowiska Azure-SSIS IR. Używa serwera usługi Azure SQL Database do hostowania bazy danych SSISDB.

- Tworzenie środowiska Azure-SSIS IR. Ten artykuł jest rozwijany w samouczku. Zawiera instrukcje dotyczące używania serwera usługi Azure SQL Database skonfigurowanego z punktem końcowym usługi sieci wirtualnej/regułą zapory IP/prywatnym punktem końcowym lub usługą Azure SQL Managed Instance przyłączającą sieć wirtualną do hostowania bazy danych SSISDB. Przedstawiono w nim sposób dołączania środowiska Azure-SSIS IR do sieci wirtualnej.

- Monitor an Azure-SSIS IR (Monitorowanie środowiska Azure-SSIS IR). W tym artykule przedstawiono, jak pobierać i interpretować informacje dotyczące środowiska Azure-SSIS IR.

- Manage an Azure-SSIS IR (Zarządzanie środowiskiem Azure-SSIS IR). W tym artykule przedstawiono sposób zatrzymywania, uruchamiania lub usuwania środowiska Azure-SSIS IR. Zawiera on również instrukcje skalowania środowiska Azure-SSIS IR w poziomie za pomocą dodawania węzłów.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla