Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

DOTYCZY: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Napiwek

Wypróbuj usługę Data Factory w usłudze Microsoft Fabric — rozwiązanie analityczne typu all-in-one dla przedsiębiorstw. Usługa Microsoft Fabric obejmuje wszystko, od przenoszenia danych do nauki o danych, analizy w czasie rzeczywistym, analizy biznesowej i raportowania. Dowiedz się, jak bezpłatnie rozpocząć nową wersję próbną !

Teraz można przenosić projekty, pakiety i obciążenia usług SQL Server Integration Services (SSIS) do chmury platformy Azure. Wdrażanie, uruchamianie i zarządzanie projektami i pakietami usług SSIS w usłudze Azure SQL Database lub sql Managed Instance za pomocą znanych narzędzi, takich jak SQL Server Management Studio (SSMS). W tym artykule przedstawiono następujące konkretne obszary korzystania z usługi Azure SQL Managed Instance z środowiskiem Azure-SSIS Integration Runtime (IR):

- Aprowizowanie środowiska IR Azure-SSIS z wykazem usług SSIS (SSISDB) hostowanym przez usługę Azure SQL Managed Instance

- Uruchamianie pakietów usług SSIS przez zadanie agenta usługi Azure SQL Managed Instance

- Czyszczenie dzienników SSISDB za pomocą zadania agenta usługi Azure SQL Managed Instance

- Tryb failover środowiska IR Azure-SSIS z usługą Azure SQL Managed Instance

- Migrowanie lokalnych obciążeń usług SSIS do usług SSIS w usłudze ADF

Aprowizuj środowisko Azure-SSIS IR przy użyciu bazy danych SSISDB hostowanej przez usługę Azure SQL Managed Instance

Wymagania wstępne

Włącz identyfikator Entra firmy Microsoft w usłudze Azure SQL Managed Instance podczas wybierania uwierzytelniania firmy Microsoft Entra.

Wybierz sposób nawiązywania połączenia z usługą SQL Managed Instance za pośrednictwem prywatnego punktu końcowego lub publicznego punktu końcowego:

Za pośrednictwem prywatnego punktu końcowego (preferowane)

Wybierz sieć wirtualną dla środowiska Azure-SSIS IR do dołączenia:

- Wewnątrz tej samej sieci wirtualnej co wystąpienie zarządzane z inną podsiecią.

- Wewnątrz innej sieci wirtualnej niż wystąpienie zarządzane za pośrednictwem komunikacji równorzędnej sieci wirtualnych (która jest ograniczona do tego samego regionu z powodu globalnych ograniczeń komunikacji równorzędnej sieci wirtualnych) lub połączenia z sieci wirtualnej do sieci wirtualnej.

Aby uzyskać więcej informacji na temat łączności z usługą SQL Managed Instance, zobacz Łączenie aplikacji z usługą Azure SQL Managed Instance.

Konfigurowanie sieci wirtualnej.

Za pośrednictwem publicznego punktu końcowego

Usługa Azure SQL Managed Instances może zapewnić łączność za pośrednictwem publicznych punktów końcowych. Wymagania dotyczące ruchu przychodzącego i wychodzącego muszą być spełnione, aby zezwolić na ruch między usługą SQL Managed Instance i środowiskiem Azure-SSIS IR:

gdy środowisko Azure-SSIS IR nie znajduje się w sieci wirtualnej (preferowane)

Wymaganie ruchu przychodzącego usługi SQL Managed Instance w celu zezwolenia na ruch przychodzący z środowiska Azure-SSIS IR.

Protokół transportowy Źródło Zakres portów źródłowych Element docelowy Zakres portów docelowych TCP Tag usługi w chmurze platformy Azure * Sieć wirtualna 3342 Aby uzyskać więcej informacji, zobacz Zezwalanie na ruch publicznego punktu końcowego w sieciowej grupie zabezpieczeń.

gdy środowisko Azure-SSIS IR wewnątrz sieci wirtualnej

Istnieje specjalny scenariusz, w którym zarządzane wystąpienie SQL znajduje się w regionie, w którym środowisko IR Azure-SSIS nie jest obsługiwane, a IR Azure-SSIS znajduje się w sieci wirtualnej, bez równorzędnego łączenia się z innymi sieciami wirtualnymi z powodu ograniczeń globalnego równorzędnego łączenia sieci wirtualnych. W tym scenariuszu środowisko Azure-SSIS IR wewnątrz sieci wirtualnej łączy wystąpienie zarządzane SQL za pośrednictwem publicznego punktu końcowego. Użyj następujących reguł sieciowej grupy zabezpieczeń(NSG), aby zezwolić na ruch między usługą SQL Managed Instance i środowiskiem IR Azure-SSIS:

Wymaganie ruchu przychodzącego usługi SQL Managed Instance w celu zezwolenia na ruch przychodzący z środowiska Azure-SSIS IR.

Protokół transportowy Źródło Zakres portów źródłowych Element docelowy Zakres portów docelowych TCP Statyczny adres IP środowiska Azure-SSIS IR

Aby uzyskać szczegółowe informacje, zobacz Bring Your Own Public IP for Azure-SSIS IR (Używanie własnego publicznego adresu IP dla środowiska Azure-SSIS IR).* Sieć wirtualna 3342 Wymaganie ruchu wychodzącego środowiska Azure-SSIS IR w celu zezwolenia na ruch wychodzący do usługi SQL Managed Instance.

Protokół transportowy Źródło Zakres portów źródłowych Element docelowy Zakres portów docelowych TCP Sieć wirtualna * Publiczny adres IP publicznego punktu końcowego usługi SQL Managed Instance 3342

Konfigurowanie sieci wirtualnej

Uprawnienie użytkownika. Użytkownik tworzący środowisko Azure-SSIS IR musi mieć przypisanie roli co najmniej w zasobie usługi Azure Data Factory z jedną z poniższych opcji:

- Użyj wbudowanej roli Współautor sieci. Ta rola jest dostarczana z uprawnieniem Microsoft.Network/* , które ma znacznie większy zakres niż jest to konieczne.

- Utwórz rolę niestandardową zawierającą tylko niezbędne uprawnienie Microsoft.Network/virtualNetworks/*/join/action . Jeśli chcesz również przenieść własne publiczne adresy IP dla środowiska Azure-SSIS IR podczas dołączania go do sieci wirtualnej usługi Azure Resource Manager, dołącz również uprawnienie Microsoft.Network/publicIPAddresses/*/join/action w roli.

Sieć wirtualna.

Upewnij się, że grupa zasobów sieci wirtualnej może tworzyć i usuwać niektóre zasoby sieciowe platformy Azure.

Środowisko Azure-SSIS IR musi utworzyć pewne zasoby sieciowe w tej samej grupie zasobów co sieć wirtualna. Te zasoby obejmują:

- Moduł równoważenia obciążenia platformy Azure o nazwie <Guid-azurebatch-cloudserviceloadbalancer>

- Sieciowa grupa zabezpieczeń o nazwie *<Guid-azurebatch-cloudservicenetworksecuritygroup>

- Publiczny adres IP platformy Azure o nazwie -azurebatch-cloudservicepublicip

Te zasoby są tworzone podczas uruchamiania środowiska IR Azure-SSIS. Są one usuwane po zatrzymaniu IR Azure-SSIS. Aby uniknąć blokowania środowiska Azure-SSIS IR przed zatrzymywaniem, nie używaj ponownie tych zasobów sieciowych w innych zasobach.

Upewnij się, że nie masz blokady zasobów w grupie zasobów/subskrypcji, do której należy sieć wirtualna. Jeśli skonfigurujesz blokadę tylko do odczytu lub usuwania, uruchomienie i zatrzymanie Azure-SSIS IR zakończy się niepowodzeniem lub usługa przestanie odpowiadać.

Upewnij się, że nie masz definicji usługi Azure Policy, która uniemożliwia utworzenie następujących zasobów w ramach grupy zasobów/subskrypcji, do której należy sieć wirtualna:

- Microsoft.Network/RównoważnikiObciążenia

- Microsoft.Network/GrupyZabezpieczeńSieciowych

Zezwalaj na ruch w ramach reguły Network Security Group (NSG), aby umożliwić ruch między SQL Managed Instance a Azure-SSIS IR, oraz ruch potrzebny dla środowiska Azure-SSIS IR.

Wymaganie ruchu przychodzącego usługi SQL Managed Instance w celu zezwolenia na ruch przychodzący z środowiska Azure-SSIS IR.

Protokół transportowy Źródło Zakres portów źródłowych Element docelowy Zakres portów docelowych Komentarze TCP Sieć wirtualna * Sieć wirtualna 1433, 11000-11999 Jeśli zasady połączenia serwera usługi SQL Database są ustawione na serwer proxy zamiast przekierowania, wymagany jest tylko port 1433. Wymaganie ruchu wychodzącego środowiska Azure-SSIS IR, aby zezwolić na ruch wychodzący do usługi SQL Managed Instance i inny ruch wymagany przez środowisko Azure-SSIS IR.

Protokół transportowy Źródło Zakres portów źródłowych Element docelowy Zakres portów docelowych Komentarze TCP Sieć wirtualna * Sieć wirtualna 1433, 11000-11999 Zezwalaj na ruch wychodzący do usługi SQL Managed Instance. Jeśli zasady połączenia są ustawione na serwer proxy zamiast przekierowania, wymagany jest tylko port 1433. TCP Sieć wirtualna * AzureCloud 443 Węzły środowiska Azure-SSIS IR w sieci wirtualnej używają tego portu do uzyskiwania dostępu do usług platformy Azure, takich jak Azure Storage i Azure Event Hubs. TCP Sieć wirtualna * Internet 80 (Opcjonalnie) Węzły środowiska Azure-SSIS IR w sieci wirtualnej używają tego portu do pobrania listy odwołania certyfikatów z Internetu. Jeśli zablokujesz ten ruch, może wystąpić obniżenie wydajności podczas uruchamiania środowiska IR i utrata możliwości sprawdzania listy odwołania certyfikatów na potrzeby użycia certyfikatów. Jeśli chcesz dokładniej zawęzić miejsce docelowe do niektórych nazw FQDN, zapoznaj się z tematem Konfigurowanie tras zdefiniowanych przez użytkownika (UDR). TCP Sieć wirtualna * Magazyn 445 (Opcjonalnie) Ta reguła jest wymagana tylko wtedy, gdy chcesz wykonać pakiet SSIS przechowywany w usłudze Azure Files. Wymaganie ruchu przychodzącego środowiska Azure-SSIS IR w celu zezwolenia na ruch wymagany przez środowisko Azure-SSIS IR.

Protokół transportowy Źródło Zakres portów źródłowych Element docelowy Zakres portów docelowych Komentarze TCP BatchNodeManagement * Sieć wirtualna 29876, 29877 (jeśli przyłączysz środowisko IR do sieci wirtualnej usługi Resource Manager)

10100, 20100, 30100 (jeśli przyłączysz środowisko IR do klasycznej sieci wirtualnej)Usługa Data Factory używa tych portów do komunikowania się z węzłami środowiska Azure-SSIS IR w sieci wirtualnej.

Niezależnie od tego, czy tworzysz sieciową grupę zabezpieczeń na poziomie podsieci, usługa Data Factory zawsze konfiguruje sieciową grupę zabezpieczeń na poziomie kart interfejsu sieciowego dołączonego do maszyn wirtualnych hostujących środowisko Azure-SSIS IR. Tylko ruch przychodzący z adresów IP usługi Data Factory na określonych portach jest dozwolony przez sieciową grupę zabezpieczeń na poziomie karty sieciowej. Nawet jeśli otworzysz te porty do ruchu internetowego na poziomie podsieci, ruch z adresów IP, które nie są adresami IP usługi Data Factory, zostanie zablokowany na poziomie karty sieciowej.TCP CorpNetSaw * Sieć wirtualna 3389 (Opcjonalnie) Ta reguła jest wymagana tylko wtedy, gdy pracownik wsparcia firmy Microsoft prosi klienta o włączenie zaawansowanego trybu rozwiązywania problemów i można zakończyć procedurę bezpośrednio po rozwiązaniu problemów. Tag usługi CorpNetSaw zezwala na używanie pulpitu zdalnego tylko stacji roboczych bezpiecznego dostępu w sieci firmowej firmy Microsoft. Nie można wybrać tego tagu usługi w portalu i jest dostępny tylko za pośrednictwem programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure.

W grupie zabezpieczeń NIC port 3389 jest domyślnie otwarty i umożliwiamy kontrolowanie portu 3389 na grupie zabezpieczeń NSG na poziomie podsieci. Tymczasem Azure-SSIS IR domyślnie zablokowało ruch wychodzący na porcie 3389 w regule Zapory systemu Windows na każdym węźle IR dla ochrony.

Aby uzyskać więcej informacji, zobacz Konfiguracja sieci wirtualnej:

- W przypadku korzystania z własnych publicznych adresów IP dla środowiska Azure-SSIS IR

- Jeśli używasz własnego serwera systemu nazw domen (DNS)

- Jeśli używasz usługi Azure ExpressRoute lub trasy zdefiniowanej przez użytkownika (UDR)

- Jeśli używasz dostosowanego środowiska Azure-SSIS IR

Aprowizuj środowisko Azure-SSIS Integration Runtime

Wybierz prywatny punkt końcowy usługi SQL Managed Instance lub publiczny punkt końcowy.

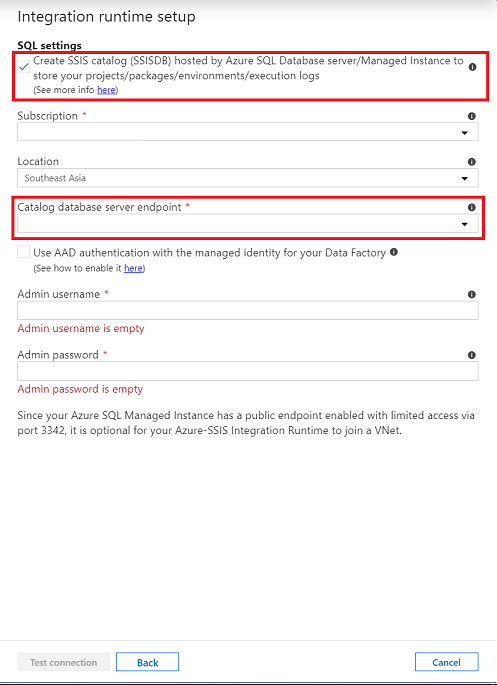

Podczas aprowizowania środowiska Azure-SSIS IR w witrynie Azure Portal/aplikacji ADF na stronie Ustawienia SQL użyj prywatnego punktu końcowego usługi SQL Managed Instance lub publicznego punktu końcowego podczas tworzenia katalogu usług SSIS (SSISDB).

Nazwa hosta publicznego punktu końcowego ma format <mi_name.public>.<>dns_zone.database.windows.net i że port używany do połączenia to 3342.

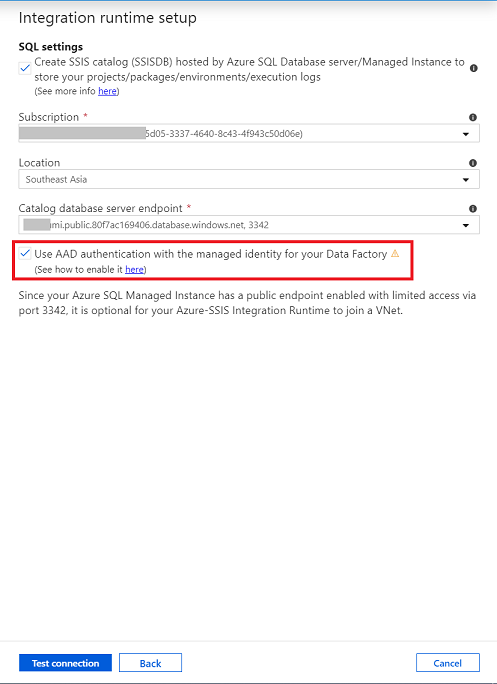

Wybierz pozycję Uwierzytelnianie entra firmy Microsoft, jeśli ma zastosowanie.

Aby uzyskać więcej informacji na temat włączania uwierzytelniania entra firmy Microsoft, zobacz Włączanie identyfikatora entra firmy Microsoft w usłudze Azure SQL Managed Instance.

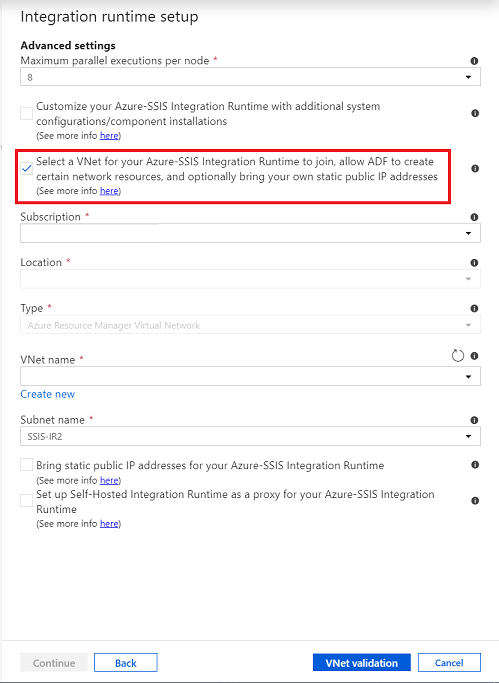

Dołącz środowisko Azure-SSIS IR do sieci wirtualnej, jeśli ma zastosowanie.

Na stronie ustawienia zaawansowanego wybierz sieć wirtualną i podsieć do dołączenia.

W tej samej sieci wirtualnej co usługa SQL Managed Instance wybierz inną podsieć niż SQL Managed Instance.

Aby uzyskać więcej informacji na temat dołączania środowiska Azure-SSIS IR do sieci wirtualnej, zobacz Dołączanie środowiska Azure-SSIS Integration Runtime do sieci wirtualnej.

Aby uzyskać więcej informacji na temat tworzenia środowiska Azure-SSIS IR, zobacz Tworzenie środowiska Azure-SSIS Integration Runtime w usłudze Azure Data Factory.

Czyszczenie dzienników bazy danych SSISDB

Zasady przechowywania dzienników SSISDB są definiowane przez poniższe właściwości w catalog.catalog_properties:

OPERACJA_CZYSZCZENIE_AKTYWOWANA

Jeśli wartość ma wartość TRUE, szczegóły operacji i komunikaty operacji starsze niż RETENTION_WINDOW (dni) są usuwane z wykazu. Gdy wartość ma wartość FALSE, wszystkie szczegóły operacji i komunikaty operacji są przechowywane w wykazie. Uwaga: zadanie programu SQL Server wykonuje oczyszczanie operacji.

OKRES_PRZECHOWYWANIA

Liczba dni przechowywania szczegółów operacji i komunikatów dotyczących operacji w wykazie. Gdy wartość to -1, okno przechowywania jest nieskończone. Uwaga: jeśli nie jest wymagane czyszczenie, ustaw OPERATION_CLEANUP_ENABLED wartość FALSE.

Aby usunąć dzienniki bazy danych SSISDB, które znajdują się poza oknem przechowywania ustawionym przez administratora, możesz wyzwolić procedurę [internal].[cleanup_server_retention_window_exclusive]składowaną . Opcjonalnie możesz zaplanować wykonywanie zadania agenta usługi SQL Managed Instance w celu wyzwolenia procedury składowanej.