Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

DOTYCZY: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Wskazówka

Wypróbuj Data Factory in Microsoft Fabric, kompleksowe rozwiązanie analityczne dla przedsiębiorstw. Microsoft Fabric obejmuje wszystko od przemieszczania danych po naukę o danych, analitykę w czasie rzeczywistym, inteligencję biznesową i raportowanie. Dowiedz się, jak bezpłatnie rozpocząć nową wersję próbną !

Poświadczenia dla magazynów danych i obliczeń można przechowywać w usłudze Azure Key Vault. Usługa Azure Data Factory pobiera poświadczenia podczas wykonywania działania, które korzysta z magazynu danych/zasobów obliczeniowych.

Obecnie wszystkie typy działań z wyjątkiem działań niestandardowych obsługują tę funkcję. W przypadku konfiguracji łącznika sprawdź sekcję "Właściwości połączonej usługi" w każdym temacie łącznika , aby uzyskać szczegółowe informacje.

Wymagania wstępne

Ta funkcja polega na użyciu zarządzanej tożsamości dla usługi Data Factory. Dowiedz się, jak to działa w ramach tożsamości zarządzanej dla fabryki danych i upewnij się, że Twoja fabryka danych ma skojarzoną z nią tożsamość.

Kroki

Aby odwołać się do poświadczeń przechowywanych w usłudze Azure Key Vault, musisz:

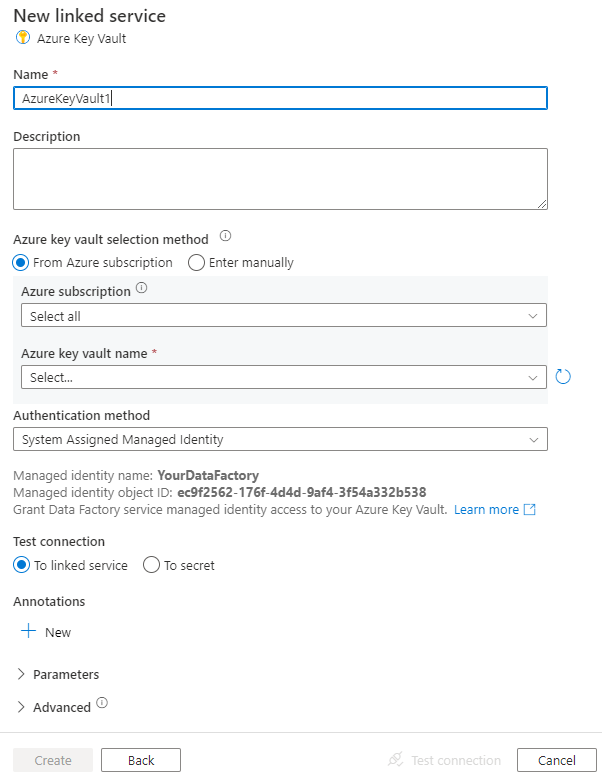

- Pobierz zarządzaną tożsamość fabryki danych poprzez skopiowanie wartości "Identyfikator obiektu tożsamości zarządzanej", która została wygenerowana razem z fabryką. Jeśli używasz interfejsu użytkownika tworzenia usługi ADF, identyfikator obiektu tożsamości zarządzanej będzie wyświetlany w oknie tworzenia połączonej usługi Azure Key Vault; Możesz również pobrać go z witryny Azure Portal, zobacz Pobieranie tożsamości zarządzanej fabryki danych.

- Udziel tożsamości zarządzanej dostępu do usługi Azure Key Vault. Możesz użyć zasad dostępu lub uprawnień kontroli dostępu:

- Zasady dostępu — w magazynie kluczy wybierz Zasady dostępu ->Dodaj zasady dostępu - wyszukaj tożsamość zarządzaną usługi Azure Data Factory i przyznaj uprawnienia > i Wyświetl w rozwijanym menu Uprawnienia sekretu.

- Kontrola dostępu — w magazynie kluczy wybierz pozycję Kontrola dostępu (IAM) ->+ Dodaj ->Dodaj przypisanie roli. Wybierz Tajne dane Key Vault użytkownika, a następnie wybierz pozycję Dalej. W obszarze Członkowie wybierz pozycję Tożsamość zarządzana , a następnie wybierz członków i wyszukaj tożsamość zarządzaną usługi Azure Data Factory. Następnie wybierz pozycję Przejrzyj i przypisz.

- Utwórz połączoną usługę wskazującą na Twój Azure Key Vault. Zapoznaj się z połączoną usługą Azure Key Vault.

- Utwórz usługę połączoną z magazynem danych. W konfiguracji odwołaj się do odpowiedniej tajemnicy przechowywanej w usłudze Azure Key Vault. Odwołaj się do tajemnicy przechowywanej w Azure Key Vault.

Połączona usługa Azure Key Vault

Następujące właściwości są obsługiwane w przypadku połączonej usługi Azure Key Vault:

| Majątek | Opis | Wymagane |

|---|---|---|

| rodzaj | Właściwość type musi być ustawiona na: AzureKeyVault. | Tak |

| podstawowy URL | Określ adres URL usługi Azure Key Vault. | Tak |

Korzystanie z interfejsu użytkownika do tworzenia:

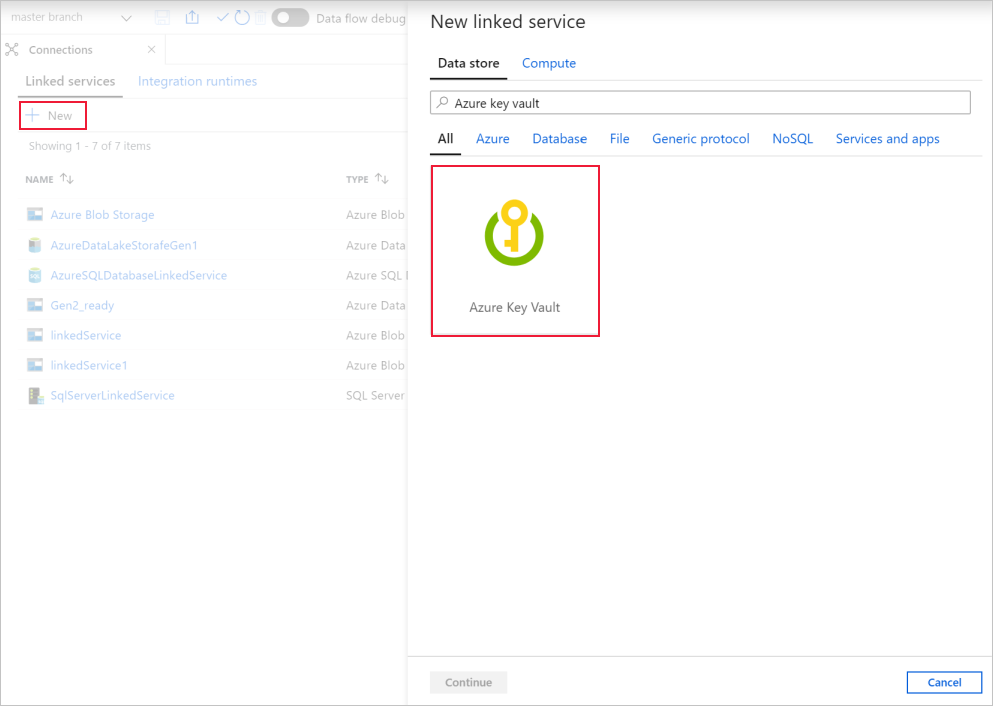

Wybierz Połączenia ->Połączone Usługi ->Nowe. W obszarze Nowa połączona usługa wyszukaj i wybierz pozycję "Azure Key Vault":

Wybierz aprowizowaną usługę Azure Key Vault, w której są przechowywane poświadczenia. Możesz wykonać Połączenie testowe, aby upewnić się, że połączenie z AKV jest prawidłowe.

Przykład JSON:

{

"name": "AzureKeyVaultLinkedService",

"properties": {

"type": "AzureKeyVault",

"typeProperties": {

"baseUrl": "https://<azureKeyVaultName>.vault.azure.net"

}

}

}

Odniesienie do tajemnicy przechowywanej w magazynie kluczy

Następujące właściwości są obsługiwane podczas konfigurowania pola w usłudze powiązanej, która odwołuje się do tajemnicy magazynu kluczy.

| Majątek | Opis | Wymagane |

|---|---|---|

| rodzaj | Właściwość type pola musi być ustawiona na: AzureKeyVaultSecret. | Tak |

| nazwaTajna | Nazwa tajemnicy w usłudze Azure Key Vault. | Tak |

| wersjaTajna | Wersja sekretu w usłudze Azure Key Vault. Jeśli nie zostanie określony, zawsze używa najnowszej wersji sekretu. Jeśli zostanie określona, trzyma się danej wersji. |

Nie. |

| sklep | Odwołuje się do połączonej usługi Azure Key Vault używanej do przechowywania poświadczeń. | Tak |

Korzystanie z interfejsu użytkownika do tworzenia:

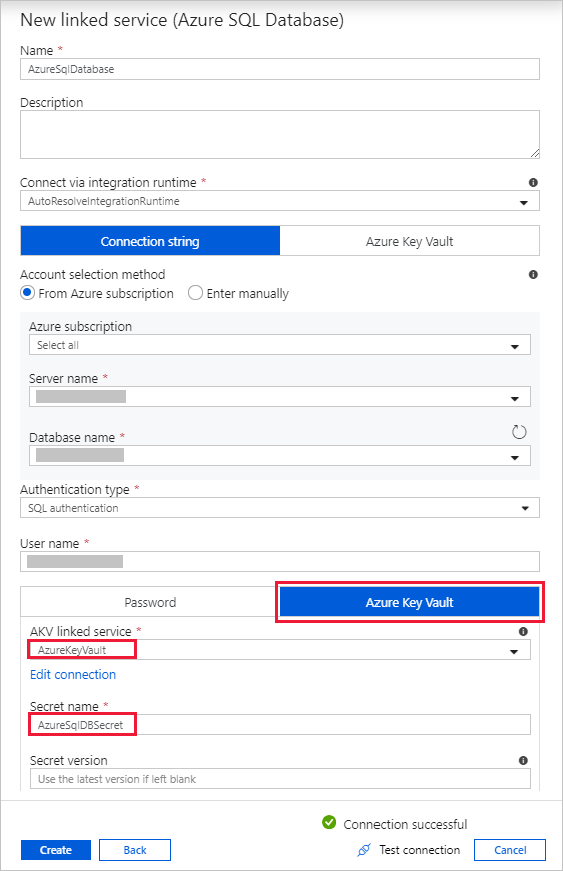

Wybierz Azure Key Vault dla pól tajnych podczas tworzenia połączenia z magazynem danych lub z obliczeniami. Wybierz aprowizowaną usługę powiązaną Azure Key Vault i podaj nazwę sekretu. Opcjonalnie możesz również podać tajną wersję.

Wskazówka

W przypadku łączników używających ciągu połączenia w połączonej usłudze, takiej jak SQL Server, Blob Storage itp., można wybrać opcję przechowywania jedynie pola tajemnicy. Na przykład hasło w usłudze AKV lub przechowywanie całych parametrów połączenia w usłudze AKV. Obie opcje można znaleźć w interfejsie użytkownika.

Przykład JSON: (zobacz sekcję "hasło")

{

"name": "DynamicsLinkedService",

"properties": {

"type": "Dynamics",

"typeProperties": {

"deploymentType": "<>",

"organizationName": "<>",

"authenticationType": "<>",

"username": "<>",

"password": {

"type": "AzureKeyVaultSecret",

"secretName": "<secret name in AKV>",

"store":{

"referenceName": "<Azure Key Vault linked service>",

"type": "LinkedServiceReference"

}

}

}

}

}

Treści powiązane

Aby uzyskać listę magazynów danych obsługiwanych jako źródła i ujścia działania kopiowania w usłudze Azure Data Factory, zobacz obsługiwane magazyny danych.