Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ta strona zawiera opinię na temat tego, jak najlepiej skonfigurować tożsamość w usłudze Azure Databricks. Zawiera on przewodnik dotyczący migracji do federacji tożsamości, który umożliwia zarządzanie wszystkimi użytkownikami, grupami i jednostkami usługi na koncie usługi Azure Databricks.

Aby uzyskać przegląd modelu tożsamości usługi Azure Databricks, zobacz Tożsamości usługi Azure Databricks.

Aby uzyskać informacje na temat bezpiecznego uzyskiwania dostępu do interfejsów API usługi Azure Databricks, zobacz Zarządzanie uprawnieniami osobistego tokenu dostępu.

Konfigurowanie użytkowników, jednostek usługi i grup

Istnieją trzy typy tożsamości usługi Azure Databricks:

- Użytkownicy: tożsamości użytkowników rozpoznawane przez usługę Azure Databricks i reprezentowane przez adresy e-mail.

- Podmioty usługi: tożsamości do użycia z zadaniami, zautomatyzowanymi narzędziami i systemami, takimi jak skrypty, aplikacje oraz platformy CI/CD.

- Grupy: grupy upraszczają zarządzanie tożsamościami, ułatwiając przypisywanie dostępu do obszarów roboczych, danych i innych zabezpieczanych obiektów.

Usługa Databricks zaleca tworzenie jednostek usługi w celu uruchamiania zadań produkcyjnych lub modyfikowania danych produkcyjnych. Jeśli wszystkie procesy działające na danych produkcyjnych są uruchamiane przy użyciu jednostek usługi, interakcyjni użytkownicy nie potrzebują żadnych uprawnień do zapisu, usuwania ani modyfikowania w środowisku produkcyjnym. Eliminuje to ryzyko przypadkowego zastąpienia danych produkcyjnych przez użytkownika.

Najlepszym rozwiązaniem jest przypisanie dostępu do obszarów roboczych i zasad kontroli dostępu w wykazie aparatu Unity do grup, a nie do poszczególnych użytkowników. Wszystkie tożsamości usługi Azure Databricks można przypisać jako członków grup, a członkowie dziedziczą uprawnienia przypisane do ich grupy.

Poniżej przedstawiono role administracyjne, które mogą zarządzać tożsamościami usługi Azure Databricks:

- Administratorzy kont mogą dodawać użytkowników, jednostki usługi i grupy do konta i przypisywać im role administratora. Mogą oni zapewnić użytkownikom dostęp do obszarów roboczych, o ile te obszary robocze używają federacji tożsamości.

- Administratorzy obszaru roboczego mogą dodawać użytkowników, jednostki usługi do konta usługi Azure Databricks. Mogą również dodawać grupy do konta usługi Azure Databricks, jeśli ich obszary robocze są włączone na potrzeby federacji tożsamości. Administratorzy obszaru roboczego mogą udzielać użytkownikom, jednostkom usługi i grupom dostępu do swoich obszarów roboczych.

- Menedżerowie grup mogą zarządzać członkostwem w grupach. Mogą również przypisywać innym użytkownikom rolę menedżera grupy.

- Menedżerowie głównej usługi mogą zarządzać rolami w głównej usłudze.

Usługa Databricks zaleca, aby w każdym obszarze roboczym istniała ograniczona liczba administratorów kont i administratorów obszaru roboczego.

Automatyczne synchronizowanie użytkowników i grup z identyfikatora Entra firmy Microsoft

Możesz dodawać użytkowników, jednostki usługi i grupy z identyfikatora Entra firmy Microsoft do usługi Azure Databricks bez konfigurowania aplikacji w usłudze Microsoft Entra ID przy użyciu automatycznego zarządzania tożsamościami. Po włączeniu automatycznego zarządzania tożsamościami można bezpośrednio wyszukiwać w obszarach roboczych federacyjnych tożsamości dla użytkowników identyfikatora Entra firmy Microsoft, jednostek usługi i grup oraz dodawać je do obszaru roboczego. Usługa Databricks używa identyfikatora Entra firmy Microsoft jako źródła prawdy, więc wszelkie zmiany dotyczące użytkowników lub członkostwa w grupach są przestrzegane w usłudze Azure Databricks. Automatyczne zarządzanie tożsamościami jest domyślnie włączone dla kont utworzonych po 1 sierpnia 2025 r.

Użytkownicy mogą również udostępniać pulpity nawigacyjne dowolnym użytkownikom, jednostce usługi lub grupie w identyfikatorze Entra firmy Microsoft. Po udostępnieniu zasobów ci użytkownicy, jednostki usługi i członkowie grup są automatycznie dodawani do konta Azure Databricks podczas logowania.

Automatyczne zarządzanie tożsamościami jest obsługiwane tylko w federacyjnych obszarach roboczych. Aby uzyskać więcej informacji na temat federacji tożsamości, zobacz Synchronizowanie użytkowników i grup automatycznie z identyfikatora Entra firmy Microsoft.

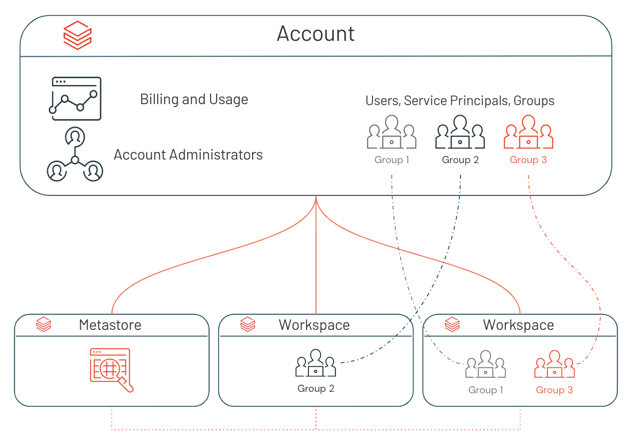

Włączanie federacji tożsamości

Federacja tożsamości umożliwia konfigurowanie użytkowników, jednostek usługi i grup w konsoli konta, a następnie przypisywanie tych tożsamości dostępu do określonych obszarów roboczych. Upraszcza to administrowanie usługą Azure Databricks i zarządzanie danymi.

Usługa Databricks zaczęła automatycznie włączać nowe obszary robocze dla federacji tożsamości i Unity Catalog 9 listopada 2023 r., a wdrażanie przebiega stopniowo na kontach. Jeśli obszar roboczy jest domyślnie włączony dla federacji tożsamości, nie można go wyłączyć. Aby uzyskać więcej informacji, zobacz Automatic enablement of Unity Catalog.

W przypadku federacji tożsamości można skonfigurować użytkowników usługi Azure Databricks, jednostki usługi i grupy raz w konsoli konta, zamiast powtarzać konfigurację oddzielnie w każdym obszarze roboczym. Gdy użytkownicy, jednostki usługi i grupy zostaną dodane do konta, możesz przypisać im uprawnienia do obszarów roboczych. Tożsamości na poziomie konta można przypisywać tylko do obszarów roboczych, które są włączone na potrzeby federacji tożsamości.

Aby włączyć obszar roboczy dla federacji tożsamości, zobacz Federacja tożsamości. Po zakończeniu zadania federacja tożsamości jest oznaczona jako Włączona w zakładce Konfiguracja obszaru roboczego w konsoli konta.

Federacja tożsamości jest włączona na poziomie obszaru roboczego i można mieć kombinację federacyjnych i nienależących do tożsamości obszarów roboczych. W przypadku tych obszarów roboczych, które nie są włączone dla federacji tożsamości, administratorzy obszarów roboczych zarządzają użytkownikami obszaru roboczego, jednostkami usługi i grupami w całości w zakresie obszaru roboczego (starszy model). Nie mogą używać konsoli konta ani interfejsów API na poziomie konta do przypisywania użytkowników z konta do tych obszarów roboczych, ale mogą używać dowolnego interfejsu na poziomie obszaru roboczego. Za każdym razem, gdy nowy użytkownik lub jednostka usługi zostanie dodany do obszaru roboczego przy użyciu interfejsów na poziomie obszaru roboczego, ten użytkownik lub jednostka usługi jest synchronizowany z poziomem konta. Dzięki temu możesz mieć jeden spójny zestaw użytkowników i jednostek usługi na twoim koncie.

Jednak po dodaniu grupy do obszaru roboczego bez tożsamości federacyjnego przy użyciu interfejsów na poziomie obszaru roboczego ta grupa jest grupą lokalną obszaru roboczego i nie jest dodawana do konta. Należy dążyć do używania grup kont, a nie grup lokalnych obszaru roboczego. Grupy lokalne obszaru roboczego nie mogą mieć przyznanych zasad kontroli dostępu w wykazie aparatu Unity lub uprawnieniach do innych obszarów roboczych.

Uaktualnianie do federacji tożsamości

Jeśli włączasz federację tożsamości w istniejącym obszarze roboczym, wykonaj następujące czynności:

Migrowanie aprowizacji SCIM na poziomie obszaru roboczego do poziomu konta

Jeśli masz aprowizację SCIM na poziomie obszaru roboczego, skonfiguruj aprowizację SCIM na poziomie konta i wyłącz aprowizację SCIM na poziomie obszaru roboczego. SCIM na poziomie obszaru roboczego będzie nadal tworzyć i aktualizować grupy lokalne obszaru roboczego. Usługa Databricks zaleca używanie grup kont zamiast grup lokalnych obszaru roboczego, aby korzystać z scentralizowanego przypisywania obszaru roboczego i zarządzania dostępem do danych przy użyciu wykazu aparatu Unity. SCIM na poziomie obszaru roboczego nie rozpoznaje również grup kont przypisanych do obszaru roboczego federacyjnego tożsamości, a wywołania interfejsu API SCIM na poziomie obszaru roboczego nie powiedzą się, jeśli będą obejmować grupy kont. Aby uzyskać więcej informacji na temat wyłączania protokołu SCIM na poziomie obszaru roboczego, zobacz Migrowanie aprowizacji SCIM na poziomie obszaru roboczego do poziomu konta.

Konwertowanie grup lokalnych obszaru roboczego na grupy kont

Usługa Databricks zaleca konwertowanie istniejących grup lokalnych obszaru roboczego na grupy kont. Aby uzyskać instrukcje, zobacz Migrowanie grup obszarów roboczych lokalnych do grup kont .

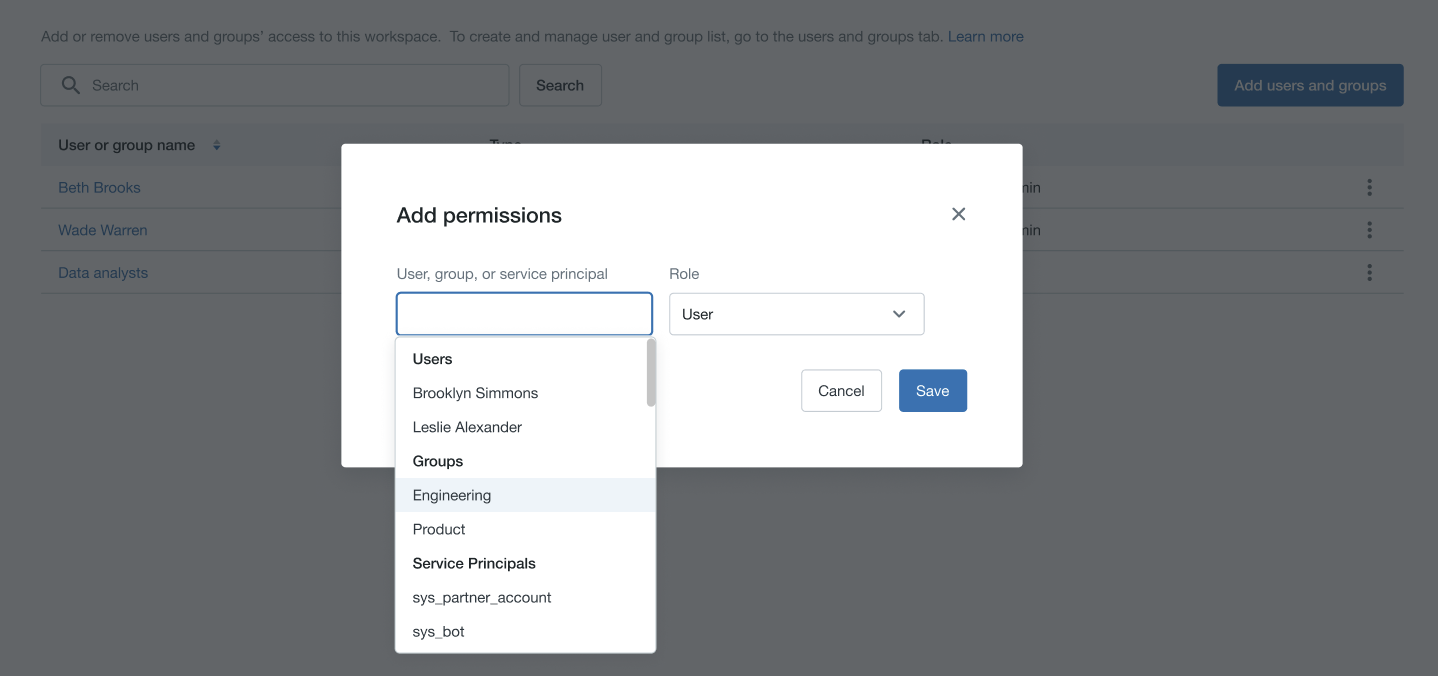

Przypisywanie uprawnień obszaru roboczego grup

Teraz, gdy federacja tożsamości jest włączona w obszarze roboczym, możesz przypisać użytkowników, jednostki usługi i grupy w uprawnieniach konta w tym obszarze roboczym. Usługa Databricks zaleca przypisywanie uprawnień grup do obszarów roboczych zamiast przypisywania uprawnień obszaru roboczego do użytkowników indywidualnie. Wszystkie tożsamości usługi Azure Databricks można przypisać jako członków grup, a członkowie dziedziczą uprawnienia przypisane do ich grupy.

Dowiedz się więcej

- Zarządzanie użytkownikami, jednostkami usługi i grupami— dowiedz się więcej o modelu tożsamości usługi Azure Databricks.

- Zsynchronizuj użytkowników i grupy z identyfikatora Entra firmy Microsoft przy użyciu protokołu SCIM, zacznij korzystać z aprowizacji SCIM.

- Najlepsze praktyki dotyczące Unity Catalog, dowiedz się, jak najlepiej skonfigurować Unity Catalog.