Zarządzanie użytkownikami, jednostkami usługi i grupami

W tym artykule przedstawiono model zarządzania tożsamościami usługi Azure Databricks i przedstawiono omówienie zarządzania użytkownikami, grupami i jednostkami usług w usłudze Azure Databricks.

Aby zapoznać się z opinią dotyczącą najlepszego konfigurowania tożsamości w usłudze Azure Databricks, zobacz Najlepsze rozwiązania dotyczące tożsamości.

Aby zarządzać dostępem dla użytkowników, jednostek usługi i grup, zobacz Uwierzytelnianie i kontrola dostępu.

Tożsamości usługi Azure Databricks

Istnieją trzy typy tożsamości usługi Azure Databricks:

- Użytkownicy: tożsamości użytkowników rozpoznawane przez usługę Azure Databricks i reprezentowane przez adresy e-mail.

- Jednostki usługi: tożsamości do użycia z zadaniami, zautomatyzowanymi narzędziami i systemami, takimi jak skrypty, aplikacje i platformy ciągłej integracji/ciągłego wdrażania.

- Grupy: kolekcja tożsamości używanych przez administratorów do zarządzania dostępem grupy do obszarów roboczych, danych i innych zabezpieczanych obiektów. Wszystkie tożsamości usługi Databricks można przypisać jako członków grup. Istnieją dwa typy grup w usłudze Azure Databricks: grupy kont i grupy lokalne obszaru roboczego. Aby uzyskać więcej informacji, zobacz Różnice między grupami kont i grupami lokalnymi obszaru roboczego.

Na koncie można mieć maksymalnie 10 000 połączonych użytkowników i jednostek usługi oraz 5000 grup. Każdy obszar roboczy może mieć maksymalnie 10 000 połączonych użytkowników i jednostek usługi oraz 5000 grup.

Aby uzyskać szczegółowe instrukcje, zobacz:

- Zarządzaj użytkownikami

- Zarzadzanie jednostkami usługi

- Zarządzanie grupami

- Synchronizowanie użytkowników i grup z identyfikatora Microsoft Entra ID

KtoTo może zarządzać tożsamościami w usłudze Azure Databricks?

Aby zarządzać tożsamościami w usłudze Azure Databricks, musisz mieć jedną z następujących funkcji: rolę administratora konta, rolę administratora obszaru roboczego lub rolę menedżera w jednostce usługi lub grupie.

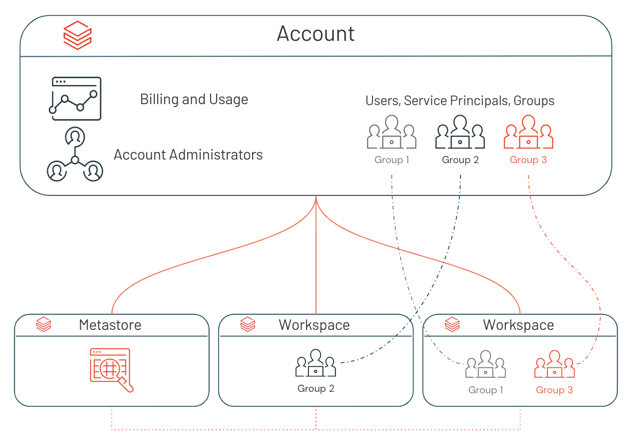

Administratorzy kont mogą dodawać użytkowników, jednostki usługi i grupy do konta i przypisywać im role administratora. Administratorzy kont mogą aktualizować i usuwać użytkowników, jednostki usługi i grupy na koncie. Mogą oni zapewnić użytkownikom dostęp do obszarów roboczych, o ile te obszary robocze używają federacji tożsamości.

Aby ustanowić pierwszego administratora konta, zobacz Ustanawianie pierwszego administratora konta

Administratorzy obszaru roboczego mogą dodawać użytkowników i jednostki usługi do konta usługi Azure Databricks. Mogą również dodawać grupy do konta usługi Azure Databricks, jeśli ich obszary robocze są włączone na potrzeby federacji tożsamości. Administratorzy obszaru roboczego mogą udzielać użytkownikom, jednostkom usługi i grupom dostępu do swoich obszarów roboczych. Nie mogą usuwać użytkowników i jednostek usługi z konta.

Administratorzy obszaru roboczego mogą również zarządzać grupami lokalnymi obszaru roboczego. Aby uzyskać więcej informacji, zobacz Zarządzanie grupami lokalnymi obszaru roboczego (starsza wersja).

Menedżerowie grup mogą zarządzać członkostwem w grupach i usuwać grupę. Mogą również przypisywać innym użytkownikom rolę menedżera grupy. Administratorzy konta mają rolę menedżera grupy we wszystkich grupach na koncie. Administratorzy obszaru roboczego mają rolę menedżera grupy w grupach kont, które tworzą. Zobacz KtoTo można zarządzać grupami kont?.

Menedżerowie jednostki usługi mogą zarządzać rolami w jednostce usługi. Administratorzy konta mają rolę menedżera jednostki usługi dla wszystkich jednostek usługi na koncie. Administratorzy obszaru roboczego mają rolę menedżera jednostki usługi w jednostkach usługi, które tworzą. Aby uzyskać więcej informacji, zobacz Role do zarządzania jednostkami usługi.

Jak administratorzy przypisują użytkowników do konta?

Usługa Databricks zaleca używanie aprowizacji rozwiązania SCIM do automatycznego synchronizowania wszystkich użytkowników i grup z identyfikatora Entra firmy Microsoft (dawniej Azure Active Directory) z kontem usługi Azure Databricks. Użytkownicy na koncie usługi Azure Databricks nie mają domyślnego dostępu do obszaru roboczego, danych ani zasobów obliczeniowych. Administratorzy konta i administratorzy obszaru roboczego mogą przypisywać użytkowników kont do obszarów roboczych. Administratorzy obszaru roboczego mogą również dodać nowego użytkownika bezpośrednio do obszaru roboczego, który automatycznie dodaje użytkownika do konta i przypisuje go do tego obszaru roboczego.

Korzystając z udostępniania pulpitu nawigacyjnego do konta, użytkownicy mogą udostępniać opublikowane pulpity nawigacyjne innym użytkownikom na koncie usługi Databricks, nawet jeśli nie są członkami ich obszaru roboczego. Aby uzyskać więcej informacji, zobacz Co to jest udostępnianie konta?.

Aby uzyskać szczegółowe instrukcje dotyczące dodawania użytkowników do konta, zobacz:

- Synchronizowanie użytkowników i grup z identyfikatora Microsoft Entra ID

- Dodawanie użytkowników do konta

- Dodawanie jednostek usługi do konta

- Dodawanie grup do konta

Jak administratorzy przypisują użytkowników do obszarów roboczych?

Aby umożliwić użytkownikowi, jednostce usługi lub grupie pracę w obszarze roboczym usługi Azure Databricks, administrator konta lub administrator obszaru roboczego musi przypisać je do obszaru roboczego. Dostęp do obszaru roboczego można przypisać do użytkowników, jednostek usługi i grup, które istnieją na koncie, o ile obszar roboczy jest włączony dla federacji tożsamości.

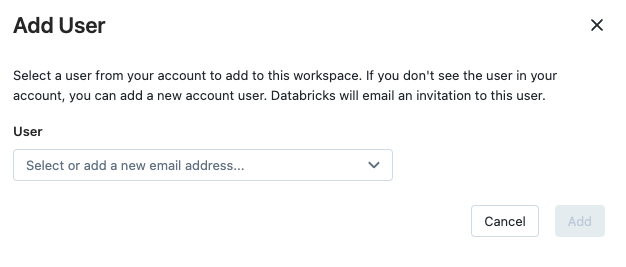

Administratorzy obszaru roboczego mogą również dodawać nowego użytkownika, jednostkę usługi lub grupę kont bezpośrednio do obszaru roboczego. Ta akcja automatycznie dodaje wybranego użytkownika, jednostki usługi lub grupy kont do konta i przypisuje je do tego konkretnego obszaru roboczego.

Uwaga

Administratorzy obszaru roboczego mogą również tworzyć starsze grupy obszarów roboczych w obszarach roboczych przy użyciu interfejsu API grup obszarów roboczych. Grupy lokalne obszaru roboczego nie są automatycznie dodawane do konta. Nie można przypisać grup lokalnych obszaru roboczego do dodatkowych obszarów roboczych ani udzielić dostępu do danych w magazynie metadanych wykazu aparatu Unity.

W przypadku tych obszarów roboczych, które nie są włączone dla federacji tożsamości, administratorzy obszarów roboczych zarządzają użytkownikami obszaru roboczego, jednostkami usługi i grupami w całości w zakresie obszaru roboczego. Użytkownicy i jednostki usługi dodane do obszarów roboczych federacyjnych bez tożsamości są automatycznie dodawane do konta. Grupy dodane do obszarów roboczych federacyjnych bez tożsamości to starsze grupy lokalne obszaru roboczego, które nie są dodawane do konta.

Aby uzyskać szczegółowe instrukcje, zobacz:

- Dodawanie użytkowników do obszaru roboczego

- Dodawanie jednostek usługi do obszaru roboczego

- Dodawanie grup do obszaru roboczego

Jak administratorzy włączają federację tożsamości w obszarze roboczym?

Jeśli twoje konto zostało utworzone po 9 listopada 2023 r., federacja tożsamości jest domyślnie włączona we wszystkich nowych obszarach roboczych i nie można jej wyłączyć.

Aby włączyć federację tożsamości w obszarze roboczym, administrator konta musi włączyć obszar roboczy dla wykazu aparatu Unity, przypisując magazyn metadanych wykazu aparatu Unity. Zobacz Włączanie obszaru roboczego dla wykazu aparatu Unity.

Po zakończeniu przypisywania federacja tożsamości jest oznaczona jako Włączona na karcie Konfiguracja obszaru roboczego w konsoli konta.

Administratorzy obszaru roboczego mogą określić, czy obszar roboczy ma włączoną federację tożsamości ze strony ustawień administratora obszaru roboczego. W obszarze roboczym federacyjnym tożsamości po wybraniu opcji dodania użytkownika, jednostki usługi lub grupy w ustawieniach administratora obszaru roboczego masz możliwość wybrania użytkownika, jednostki usługi lub grupy z konta w celu dodania do obszaru roboczego.

W obszarze roboczym federacyjnym bez tożsamości nie masz możliwości dodawania użytkowników, jednostek usługi ani grup z twojego konta.

Przypisywanie ról administratorów

Administratorzy kont mogą przypisywać innych użytkowników jako administratorów kont. Mogą również stać się administratorami magazynu metadanych wykazu aparatu Unity dzięki utworzeniu magazynu metadanych i mogą przenieść rolę administratora magazynu metadanych do innego użytkownika lub grupy.

Zarówno administratorzy konta, jak i administratorzy obszaru roboczego mogą przypisywać innych użytkowników jako administratorzy obszaru roboczego. Rola administratora obszaru roboczego jest określana przez członkostwo w grupie administratorów obszaru roboczego , która jest domyślną grupą w usłudze Azure Databricks i nie można jej usunąć.

Administratorzy konta mogą również przypisywać innych użytkowników jako administratorów witryny Marketplace.

Zobacz:

- Przypisywanie ról administratora konta do użytkownika

- Przypisywanie roli administratora obszaru roboczego do użytkownika przy użyciu strony ustawień administratora obszaru roboczego

- Przypisywanie administratora magazynu metadanych

- Przypisywanie roli administratora witryny Marketplace

Konfigurowanie logowania jednokrotnego

Logowanie jednokrotne (SSO) w postaci identyfikatora Microsoft Entra ID (dawniej Azure Active Directory) jest dostępne w usłudze Azure Databricks dla wszystkich klientów. Możesz użyć logowania jednokrotnego Microsoft Entra ID dla konsoli konta i obszarów roboczych.

Zobacz Logowanie jednokrotne.