Uzyskiwanie tokenów identyfikatora entra firmy Microsoft dla jednostek usługi

Ważne

W tej sekcji opisano sposób ręcznego pobierania tokenów identyfikatora entra firmy Microsoft dla jednostek usługi.

Jednostki usługi zarządzanej usługi Azure Databricks są zarządzane bezpośrednio w usłudze Azure Databricks. Zarządzane jednostki usługi Microsoft Entra ID są zarządzane w usłudze Microsoft Entra ID, co wymaga dodatkowych uprawnień. Usługa Databricks zaleca używanie jednostek usługi zarządzanej usługi Azure Databricks w większości przypadków użycia. Jednak usługa Databricks zaleca używanie jednostek usługi zarządzanej microsoft Entra ID w przypadkach, w których należy uwierzytelnić się w usłudze Azure Databricks i innych zasobach platformy Azure w tym samym czasie.

Aby utworzyć jednostkę usługi zarządzanej usługi Azure Databricks zamiast jednostki usługi zarządzanej identyfikatora entra firmy Microsoft, zobacz Zarządzanie jednostkami usługi.

Usługa Databricks nie zaleca ręcznego tworzenia tokenów identyfikatora Entra firmy Microsoft dla jednostek usługi Microsoft Entra ID. Dzieje się tak, ponieważ każdy token identyfikatora Entra firmy Microsoft jest krótkotrwały, zazwyczaj wygasa w ciągu jednej godziny. Po tym czasie należy ręcznie wygenerować zastępczy token identyfikatora entra firmy Microsoft. Zamiast tego należy użyć jednego z uczestniczących narzędzi lub zestawów SDK, które implementują ujednolicony standard uwierzytelniania klienta usługi Databricks. Te narzędzia i zestawy SDK automatycznie generują i zastępują wygasłe tokeny identyfikatorów Entra firmy Microsoft, korzystając z następujących typów uwierzytelniania usługi Databricks:

- Uwierzytelnianie tożsamości zarządzanych platformy Azure

- Uwierzytelnianie jednostki usługi MS Entra

- Uwierzytelnianie interfejsu wiersza polecenia platformy Azure

Jeśli nie masz jednostki usługi, możesz aprowizować jedną z następujących zestawów instrukcji:

W tym artykule opisano sposób, w jaki jednostka usługi zdefiniowana w identyfikatorze Entra firmy Microsoft może również działać jako jednostka, na której można wymuszać zasady uwierzytelniania i autoryzacji w usłudze Azure Databricks. Nazwy główne usługi w obszarze roboczym usługi Azure Databricks mogą mieć poziom szczegółowości kontroli dostępu inny niż w przypadku zwykłych użytkowników (podmiotów zabezpieczeń będących użytkownikami).

Jednostka usługi działa jako rola klienta i używa przepływu poświadczeń klienta OAuth 2.0 w celu autoryzowania dostępu do zasobów usługi Azure Databricks.

Jednostki usługi można zarządzać w usłudze Databricks lub korzystając z poniższej procedury w witrynie Azure Portal.

Możesz również użyć biblioteki Microsoft Authentication Library (MSAL), aby programowo uzyskać token dostępu identyfikatora Entra firmy Microsoft dla użytkownika zamiast jednostki usługi. Zobacz Get Microsoft Entra ID tokens for users by using MSAL (Uzyskiwanie tokenów identyfikatora entra firmy Microsoft dla użytkowników przy użyciu biblioteki MSAL).

Aprowizuj jednostkę usługi w witrynie Azure Portal

Zaloguj się w witrynie Azure Portal.

Uwaga

Portal, który ma być używany, różni się w zależności od tego, czy aplikacja Microsoft Entra ID działa w chmurze publicznej platformy Azure, czy w chmurze krajowej lub suwerennej. Aby uzyskać więcej informacji, zobacz Chmury krajowe.

Jeśli masz dostęp do wielu dzierżaw, subskrypcji lub katalogów, kliknij ikonę Katalogi i subskrypcje (katalog z filtrem) w górnym menu, aby przełączyć się do katalogu, w którym chcesz aprowizować jednostkę usługi.

W obszarze Wyszukaj zasoby, usługi i dokumenty wyszukaj i wybierz pozycję Microsoft Entra ID.

Kliknij pozycję + Dodaj i wybierz pozycję Rejestracja aplikacji.

W polu Nazwa wprowadź nazwę aplikacji.

W sekcji Obsługiwane typy kont wybierz pozycję Konta w tym katalogu organizacyjnym (tylko jedna dzierżawa).

Kliknij pozycję Zarejestruj.

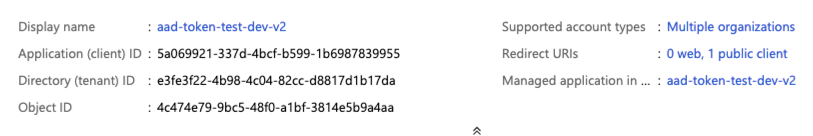

Na stronie Przegląd aplikacji w sekcji Podstawy skopiuj następujące wartości:

- Identyfikator aplikacji (klienta)

- Identyfikator katalogu (dzierżawy)

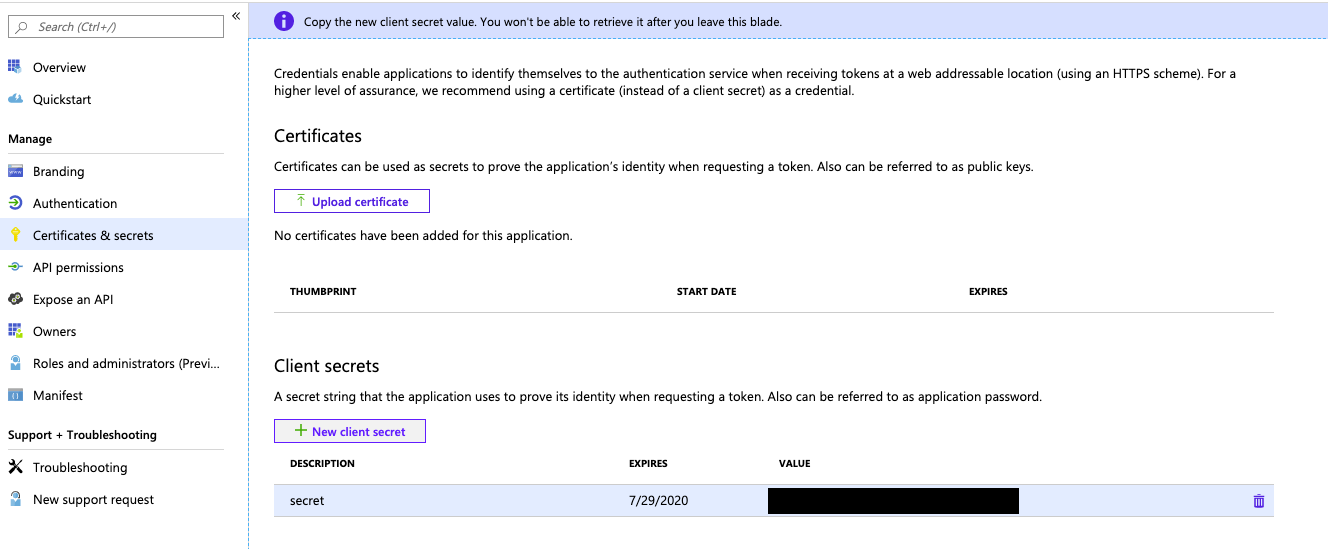

Aby wygenerować klucz tajny klienta, w obszarze Zarządzanie kliknij pozycję Certyfikaty i wpisy tajne.

Uwaga

Ten klucz tajny klienta służy do generowania tokenów identyfikatora entra firmy Microsoft na potrzeby uwierzytelniania jednostek usługi Microsoft Entra ID za pomocą usługi Azure Databricks. Aby określić, czy narzędzie usługi Azure Databricks lub zestaw SDK mogą używać tokenów identyfikatora Entra firmy Microsoft, zapoznaj się z dokumentacją narzędzia lub zestawu SDK.

Na karcie Wpisy tajne klienta kliknij pozycję Nowy klucz tajny klienta.

W okienku Dodawanie wpisu tajnego klienta w polu Opis wprowadź opis wpisu tajnego klienta.

W obszarze Wygasa wybierz okres wygaśnięcia wpisu tajnego klienta, a następnie kliknij przycisk Dodaj.

Skopiuj i zapisz wartość wpisu tajnego klienta w bezpiecznym miejscu, ponieważ ten klucz tajny klienta jest hasłem dla aplikacji.

Aprowizuj jednostkę usługi za pomocą interfejsu wiersza polecenia platformy Azure

Zobacz Tworzenie jednostki usługi Microsoft Entra ID (dawniej Azure Active Directory) przy użyciu interfejsu wiersza polecenia platformy Azure.

Uzyskiwanie tokenu dostępu identyfikatora entra firmy Microsoft przy użyciu interfejsu API REST Platforma tożsamości Microsoft

Ważne

W tej sekcji opisano sposób ręcznego uzyskiwania tokenu identyfikatora entra firmy Microsoft dla jednostki usługi przy użyciu interfejsu API REST Platforma tożsamości Microsoft.

Usługa Databricks nie zaleca ręcznego tworzenia tokenów identyfikatora Entra firmy Microsoft dla jednostek usługi Microsoft Entra ID. Dzieje się tak, ponieważ każdy token identyfikatora Entra firmy Microsoft jest krótkotrwały, zazwyczaj wygasa w ciągu jednej godziny. Po tym czasie należy ręcznie wygenerować zastępczy token identyfikatora entra firmy Microsoft. Zamiast tego należy użyć jednego z uczestniczących narzędzi lub zestawów SDK, które implementują ujednolicony standard uwierzytelniania klienta usługi Databricks. Te narzędzia i zestawy SDK automatycznie generują i zastępują wygasłe tokeny identyfikatorów Entra firmy Microsoft, korzystając z następujących typów uwierzytelniania usługi Databricks:

Aby uzyskać dostęp do interfejsu API REST usługi Databricks za pomocą jednostki usługi, uzyskasz token dostępu identyfikatora Entra firmy Microsoft dla jednostki usługi. Aby uzyskać więcej informacji, zobacz Pierwszy przypadek: żądanie tokenu dostępu z udostępnionym wpisem tajnym.

Napiwek

Możesz również użyć interfejsu wiersza polecenia platformy Azure, aby uzyskać token dostępu microsoft Entra ID. Zobacz Uzyskiwanie tokenu dostępu identyfikatora entra firmy Microsoft za pomocą interfejsu wiersza polecenia platformy Azure.

Zbierz następujące informacje:

Parametr Opis Tenant IDElement Directory (tenant) IDdla powiązanej aplikacji zarejestrowanej w identyfikatorze Entra firmy Microsoft.Client IDElement Application (client) IDdla powiązanej aplikacji zarejestrowanej w identyfikatorze Entra firmy Microsoft.Client secretWpis Valuetajny klienta dla powiązanej aplikacji zarejestrowanej w usłudze Microsoft Entra ID.Użyj powyższych informacji wraz z programem curl , aby uzyskać token dostępu microsoft Entra ID.

curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/<tenant-id>/oauth2/v2.0/token \ -d 'client_id=<client-id>' \ -d 'grant_type=client_credentials' \ -d 'scope=2ff814a6-3304-4ab8-85cb-cd0e6f879c1d%2F.default' \ -d 'client_secret=<client-secret>'Wymiana:

<tenant-id>z identyfikatorem dzierżawy zarejestrowanej aplikacji.<client-id>z identyfikatorem klienta zarejestrowanej aplikacji.<client-secret>z wartością wpisu tajnego klienta zarejestrowanej aplikacji.

Nie zmieniaj wartości parametru

scope. Reprezentuje identyfikator programowy usługi Azure Databricks (2ff814a6-3304-4ab8-85cb-cd0e6f879c1d) wraz z zakresem domyślnym (/.defaultzakodowanym pod adresem URL jako%2f.default).Na przykład:

curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/a1bc2d34-5e67-8f89-01ab-c2345d6c78de/oauth2/v2.0/token \ -d 'client_id=12a34b56-789c-0d12-e3fa-b456789c0123' \ -d 'grant_type=client_credentials' \ -d 'scope=2ff814a6-3304-4ab8-85cb-cd0e6f879c1d%2F.default' \ -d 'client_secret=abc1D~Ef...2ghIJKlM3'Token dostępu microsoft Entra ID znajduje się w

access_tokenwartości w danych wyjściowych wywołania.

Uzyskiwanie tokenu dostępu identyfikatora entra firmy Microsoft za pomocą interfejsu wiersza polecenia platformy Azure

Ważne

W tej sekcji opisano, jak ręcznie uzyskać token identyfikatora entra firmy Microsoft dla jednostki usługi przy użyciu interfejsu wiersza polecenia platformy Azure.

Usługa Databricks nie zaleca ręcznego tworzenia tokenów identyfikatora Entra firmy Microsoft dla jednostek usługi Microsoft Entra ID. Dzieje się tak, ponieważ każdy token identyfikatora Entra firmy Microsoft jest krótkotrwały, zazwyczaj wygasa w ciągu jednej godziny. Po tym czasie należy ręcznie wygenerować zastępczy token identyfikatora entra firmy Microsoft. Zamiast tego należy użyć jednego z uczestniczących narzędzi lub zestawów SDK, które implementują ujednolicony standard uwierzytelniania klienta usługi Databricks. Te narzędzia i zestawy SDK automatycznie generują i zastępują wygasłe tokeny identyfikatorów Entra firmy Microsoft, korzystając z następujących typów uwierzytelniania usługi Databricks:

- Uwierzytelnianie tożsamości zarządzanych platformy Azure

- Uwierzytelnianie jednostki usługi MS Entra

- Uwierzytelnianie interfejsu wiersza polecenia platformy Azure

Aby uzyskać dostęp do interfejsu API REST usługi Databricks za pomocą jednostki usługi, uzyskasz token dostępu identyfikatora Entra firmy Microsoft dla jednostki usługi.

Zbierz następujące informacje:

Parametr Opis Tenant IDElement Directory (tenant) IDdla powiązanej aplikacji zarejestrowanej w identyfikatorze Entra firmy Microsoft.Client IDElement Application (client) IDdla powiązanej aplikacji zarejestrowanej w identyfikatorze Entra firmy Microsoft.Client secretWpis Valuetajny klienta dla powiązanej aplikacji zarejestrowanej w usłudze Microsoft Entra ID.Pobierz prawidłowy identyfikator subskrypcji platformy Azure dla jednostki usługi Microsoft Entra ID, jeśli nie znasz jeszcze tego identyfikatora, wykonując jedną z następujących czynności:

Na górnym pasku nawigacyjnym obszaru roboczego usługi Azure Databricks kliknij swoją nazwę użytkownika, a następnie kliknij pozycję Azure Portal. Na wyświetlonej stronie zasobu obszaru roboczego usługi Azure Databricks kliknij pozycję Przegląd na pasku bocznym. Następnie wyszukaj pole Identyfikator subskrypcji, które zawiera identyfikator subskrypcji.

Użyj interfejsu wiersza polecenia platformy Azure, aby uruchomić polecenie az databricks workspace list, używając

--querypoleceń i-olub--output, aby zawęzić wyniki. Zastąpadb-0000000000000000.0.azuredatabricks.netciąg nazwą wystąpienia obszaru roboczego, a nie w tym .https://W tym przykładzie po00000000-0000-0000-0000-000000000000/subscriptions/w danych wyjściowych jest identyfikator subskrypcji.az databricks workspace list --query "[?workspaceUrl==\`adb-0000000000000000.0.azuredatabricks.net\`].{id:id}" -o tsv # /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/my-rg/providers/Microsoft.Databricks/workspaces/my-wsJeśli zostanie wyświetlony następujący komunikat, zalogowano się do niewłaściwej dzierżawy:

The subscription of '<subscription-id>' doesn't exist in cloud 'AzureCloud'.Aby zalogować się do odpowiedniej dzierżawy, musisz ponownie uruchomićaz loginpolecenie, używając-topcji lub--tenant, aby określić prawidłowy identyfikator dzierżawy.Identyfikator dzierżawy dla obszaru roboczego usługi Azure Databricks można uzyskać, uruchamiając polecenie

curl -v <per-workspace-URL>/aad/authi wyszukując w danych wyjściowych< location: https://login.microsoftonline.com/00000000-0000-0000-0000-000000000000, gdzie00000000-0000-0000-0000-000000000000jest identyfikatorem dzierżawy. Zobacz również Pobieranie identyfikatorów subskrypcji i dzierżaw w witrynie Azure Portal.az login -t <tenant-id>

Po utworzeniu poprawnego identyfikatora dzierżawy platformy Azure, identyfikatora klienta, wpisu tajnego klienta i identyfikatora subskrypcji dla jednostki usługi Microsoft Entra ID zaloguj się na platformie Azure przy użyciu interfejsu wiersza polecenia platformy Azure, aby uruchomić polecenie az login .

--service-principalUżyj opcji wraz z określeniem wartości parametrówTenant ID(Directory (tenant) ID),Client ID(Application (client) ID) iClient secret(Value) powiązanej aplikacji zarejestrowanej w identyfikatorze Entra firmy Microsoft.az login \ --service-principal \ -t <Tenant-ID> \ -u <Client-ID> \ -p <Client-secret>Upewnij się, że zalogowano się do właściwej subskrypcji dla zalogowanej jednostki usługi Microsoft Entra ID. W tym celu uruchom polecenie az account set , używając

-sopcji lub--subscription, aby określić prawidłowy identyfikator subskrypcji.az account set -s <subscription-id>Wygeneruj token dostępu microsoft Entra ID dla zalogowanej jednostki usługi Microsoft Entra ID, uruchamiając polecenie az account get-access-token .

--resourceUżyj opcji , aby określić unikatowy identyfikator zasobu dla usługi Azure Databricks, czyli2ff814a6-3304-4ab8-85cb-cd0e6f879c1d. Możesz wyświetlić tylko wartość tokenu Microsoft Entra ID w danych wyjściowych polecenia przy użyciu--queryopcji i-olub--output.az account get-access-token \ --resource 2ff814a6-3304-4ab8-85cb-cd0e6f879c1d \ --query "accessToken" \ -o tsv

Użyj tokenu dostępu microsoft Entra ID jednostki usługi, aby uzyskać dostęp do interfejsu API REST usługi Databricks

Ważne

W tej sekcji opisano sposób używania curl tokenu dostępu microsoft Entra ID jednostki usługi i uzyskiwania dostępu do interfejsu API REST usługi Databricks.

curlZamiast programu można użyć jednego z uczestniczących narzędzi lub zestawów SDK, które implementują ujednolicony standard uwierzytelniania klienta usługi Databricks. Te narzędzia i zestawy SDK automatycznie generują i zastępują wygasłe tokeny identyfikatora Entra firmy Microsoft, korzystając z następujących typów uwierzytelniania usługi Databricks:

Jednostka usługi, która jest użytkownikiem usługi Databricks, może uwierzytelniać się w interfejsie API REST usługi Databricks przy użyciu tokenów identyfikatora Entra firmy Microsoft.

Jednostka usługi może również dodać się jako administrator obszaru roboczego do obszaru roboczego, jeśli ma rolę Współautor lub Właściciel w docelowym zasobie obszaru roboczego na platformie Azure. Jeśli jednostka usługi jest współautorem lub właścicielem w docelowym obszarze roboczym i chcesz dodać ją do obszaru roboczego przy użyciu tokenu identyfikatora Entra firmy Microsoft, przejdź do pozycji Dostęp do interfejsu API na poziomie obszaru roboczego dla jednostek usługi, które nie są użytkownikami usługi Azure Databricks.

W przeciwnym razie kontynuuj dostęp do interfejsu API dla jednostek usługi, które są użytkownikami i administratorami usługi Azure Databricks.

Dostęp do interfejsu API dla jednostek usługi, które są użytkownikami i administratorami usługi Azure Databricks

Aby wykonać tę procedurę, musisz najpierw dodać jednostkę usługi do konta lub obszaru roboczego usługi Azure Databricks. Jednostkę usługi można dodać bezpośrednio do konta bez udzielania mu dostępu do obszaru roboczego przy użyciu interfejsu API SCIM (konto).

Jednostkę usługi można dodać do obszaru roboczego przy użyciu punktu końcowego interfejsu API jednostki usługi. Spowoduje to również dodanie jednostki usługi do konta usługi Azure Databricks. Na przykład:

Przy użyciu interfejsu wiersza polecenia usługi Databricks w wersji 0.205 lub nowszej (zalecane):

Dodaj jednostkę usługi:

databricks service-principals create --application-id 12a34b56-789c-0d12-e3fa-b456789c0123 --display-name "My Service Principal" -p <profile-name-that-references-calling-users-access-token>

Zaktualizuj uprawnienia obszaru roboczego jednostki usługi:

databricks service-principals patch 1234567890123456 --json @update-service-principal.json -p <profile-name-that-references-access-token>

update-service-principal.json:

{

"Operations": [

{

"op": "add",

"path": "entitlements",

"value": {

"value": "workspace-acccess",

"value": "allow-cluster-create",

"value": "databricks-sql-access"

}

}

],

"schema": [

"urn:ietf:params:scim:api:messages:2.0:PatchOp"

]

}

Zobacz Uwierzytelnianie dla interfejsu wiersza polecenia usługi Databricks.

Za pomocą polecenia curl:

curl -X POST \

-H 'Authorization: Bearer <access-token>' \

https://adb-1234567890123456.7.azuredatabricks.net/api/2.0/preview/scim/v2/ServicePrincipals \

-H 'Content-type: application/scim+json' \

-d @create-service-principal.json

create-service-principal.json:

{

"displayName": "My Service Principal",

"applicationId": "12a34b56-789c-0d12-e3fa-b456789c0123",

"entitlements": [

{

"value": "allow-cluster-create"

}

],

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:ServicePrincipal"

],

"active": true

}

Pomiń dostęp do interfejsu API na poziomie obszaru roboczego dla jednostek usługi, które nie są użytkownikami usługi Azure Databricks, jeśli spełniony jest jeden z następujących warunków:

- Wywoływany interfejs API REST usługi Azure Databricks wymaga dostępu administratora obszaru roboczego, a jednostka usługi jest członkiem obszaru roboczego, ale obecnie nie ma dostępu administratora do obszaru roboczego.

- Jednostka usługi nie została jeszcze dodana do docelowego obszaru roboczego usługi Azure Databricks.

Zbierz następujące informacje.

Parametr Opis Token dostępu identyfikatora Entra firmy Microsoft Token dostępu identyfikatora Entra firmy Microsoft zwrócony z żądania w artykule Uzyskiwanie tokenu dostępu identyfikatora entra firmy Microsoft przy użyciu interfejsu API REST Platforma tożsamości Microsoft lub Uzyskiwanie tokenu dostępu identyfikatora Entra firmy Microsoft za pomocą interfejsu wiersza polecenia platformy Azure. Użyj tokenu dostępu Microsoft Entra ID wraz z elementem

curl, aby wywołać interfejs API REST usługi Databricks. Na przykład:Przy użyciu interfejsu wiersza polecenia usługi Databricks w wersji 0.205 lub nowszej (zalecane):

databricks clusters list -p <profile-name-that-references-azure-ad-access-token>Zobacz Uwierzytelnianie dla interfejsu wiersza polecenia usługi Databricks.

Za pomocą polecenia

curl:curl -X GET \ -H 'Authorization: Bearer <access-token>' \ https://<databricks-instance>/api/2.0/clusters/listWymiana:

<access-token>za pomocą tokenu dostępu microsoft Entra ID.<databricks-instance>za pomocą adresu URL dla obszaru roboczego wdrożenia usługi Azure Databricks.GEToraz/api/2.0/clusters/listprzy użyciu odpowiedniej operacji HTTP i punktu końcowego docelowego interfejsu API REST usługi Databricks.

Na przykład:

curl -X GET \ -H 'Authorization: Bearer <access-token>' \ https://adb-1234567890123456.7.azuredatabricks.net/api/2.0/clusters/list

Dostęp interfejsu API na poziomie obszaru roboczego dla jednostek usługi, które nie są użytkownikami usługi Azure Databricks

Wykonaj tę procedurę, jeśli którakolwiek z następujących wartości jest prawdziwa:

- Wywoływany interfejs API REST usługi Azure Databricks wymaga dostępu administratora obszaru roboczego, a jednostka usługi jest członkiem obszaru roboczego, ale obecnie nie ma dostępu administratora do obszaru roboczego.

- Jednostka usługi nie została jeszcze dodana do docelowego obszaru roboczego usługi Azure Databricks.

Wymagania:

- Jednostka usługi wymaga roli Współautor lub Właściciel w docelowym zasobie obszaru roboczego na platformie Azure.

Zbierz następujące informacje:

Parametr Opis Identyfikator dzierżawy Identyfikator katalogu (dzierżawy) powiązanej aplikacji zarejestrowanej w usłudze Microsoft Entra ID w temacie Aprowizuj jednostkę usługi w witrynie Azure Portal. Client ID Identyfikator aplikacji (klienta) dla powiązanej aplikacji zarejestrowanej w identyfikatorze Entra firmy Microsoft. Klucz tajny klienta Wartość wpisu tajnego klienta dla powiązanej aplikacji zarejestrowanej w usłudze Microsoft Entra ID, która została utworzona w artykule Aprowizuj jednostkę usługi w witrynie Azure Portal. Token dostępu identyfikatora Entra firmy Microsoft Token dostępu identyfikatora Entra firmy Microsoft zwrócony z żądania w artykule Uzyskiwanie tokenu dostępu identyfikatora entra firmy Microsoft przy użyciu interfejsu API REST Platforma tożsamości Microsoft lub Uzyskiwanie tokenu dostępu identyfikatora Entra firmy Microsoft za pomocą interfejsu wiersza polecenia platformy Azure. Identyfikator subskrypcji Identyfikator (a nie nazwa) subskrypcji platformy Azure skojarzonej z docelowym obszarem roboczym usługi Azure Databricks. Aby uzyskać do tego i poniższe informacje, zobacz Otwieranie zasobów. Aby otworzyć zasób docelowy, możesz wyszukać typ usługi Azure Databricks i wszelkie inne informacje na platformie Azure, które znasz na temat docelowego obszaru roboczego usługi Azure Databricks. Nazwa grupy zasobów Nazwa grupy zasobów platformy Azure skojarzonej z docelowym obszarem roboczym usługi Azure Databricks. Nazwa obszaru roboczego Nazwa na platformie Azure docelowego obszaru roboczego usługi Azure Databricks. Użyj niektórych powyższych informacji wraz z informacjami,

curlaby uzyskać token dostępu do punktu końcowego zarządzania identyfikatorem firmy Microsoft.curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/<tenant-id>/oauth2/token \ -d 'client_id=<client-id>' \ -d 'grant_type=client_credentials' \ -d 'resource=https%3A%2F%2Fmanagement.core.windows.net%2F' \ -d 'client_secret=<client-secret>'Wymiana:

<tenant-id>z identyfikatorem dzierżawy zarejestrowanej aplikacji.<client-id>z identyfikatorem klienta zarejestrowanej aplikacji.<client-secret>z wartością wpisu tajnego klienta zarejestrowanej aplikacji.

Nie zmieniaj wartości parametru

resource. Reprezentuje punkt końcowy zarządzania identyfikatorem entra firmy Microsoft (https://management.core.windows.net/kodowany za pomocą adresu URL jakohttps%3A%2F%2Fmanagement.core.windows.net%2F).Na przykład:

curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/a1bc2d34-5e67-8f89-01ab-c2345d6c78de/oauth2/token \ -d 'client_id=12a34b56-789c-0d12-e3fa-b456789c0123' \ -d 'grant_type=client_credentials' \ -d 'resource=https%3A%2F%2Fmanagement.core.windows.net%2F' \ -d 'client_secret=abc1D~Ef...2ghIJKlM3'Token dostępu punktu końcowego zarządzania identyfikatorem usługi Microsoft Entra jest w

access_tokenwartości w danych wyjściowych wywołania.Użyj tokenu dostępu punktu końcowego zarządzania identyfikatorem entra firmy Microsoft wraz z pozostałymi informacjami i

curlwywołaj interfejs API REST usługi Databricks, na przykład:curl -X GET \ -H 'Authorization: Bearer <access-token>' \ -H 'X-Databricks-Azure-SP-Management-Token: <management-access-token>' \ -H 'X-Databricks-Azure-Workspace-Resource-Id: /subscriptions/<subscription-id>/resourceGroups/<resource-group-name>/providers/Microsoft.Databricks/workspaces/<workspace-name>' \ https://<databricks-instance>/api/2.0/clusters/listWymiana:

<access-token>za pomocą tokenu dostępu microsoft Entra ID.<management-access-token>za pomocą tokenu dostępu do punktu końcowego zarządzania identyfikatorem entra firmy Microsoft.<subscription-id>z identyfikatorem subskrypcji skojarzonej z docelowym obszarem roboczym usługi Azure Databricks.<resource-group-name>z nazwą grupy zasobów skojarzonej z docelowym obszarem roboczym usługi Azure Databricks.<workspace-name>z nazwą docelowego obszaru roboczego usługi Azure Databricks.<databricks-instance>za pomocą adresu URL dla obszaru roboczego wdrożenia usługi Azure Databricks.GEToraz/api/2.0/clusters/listprzy użyciu odpowiedniej operacji HTTP i punktu końcowego docelowego interfejsu API REST usługi Databricks.

Na przykład:

curl -X GET \ -H 'Authorization:Bearer <access-token>' \ -H 'X-Databricks-Azure-SP-Management-Token: abC1dE...ghIj23kl' \ -H 'X-Databricks-Azure-Workspace-Resource-Id: /subscriptions/12a345...bcd6789e/resourceGroups/my-resource-group/providers/Microsoft.Databricks/workspaces/my-workspace' \ https://adb-1234567890123456.7.azuredatabricks.net/api/2.0/clusters/list

Po uwierzytelnieniu w obszarze roboczym jednostka usługi staje się administratorem obszaru roboczego usługi Azure Databricks i nie potrzebuje już roli Współautor lub Właściciel, aby uzyskać dostęp do obszaru roboczego.