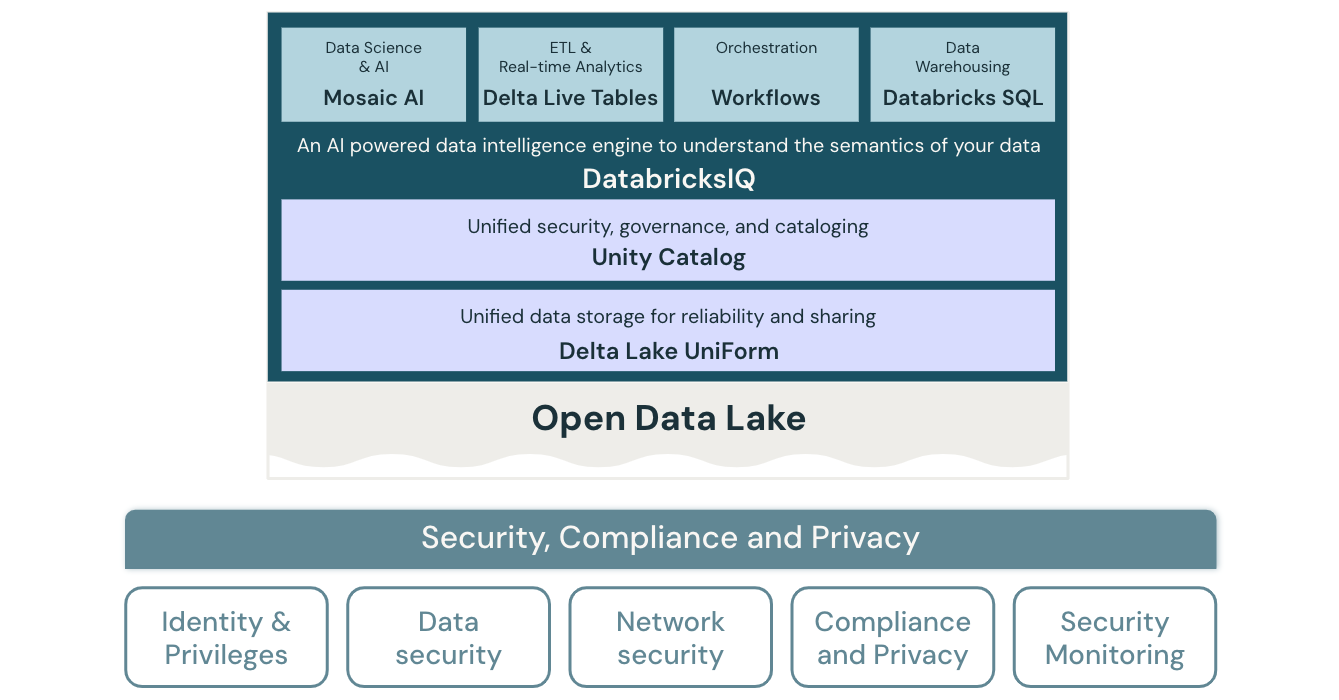

Bezpieczeństwo, zgodność i prywatność w usłudze Data Lakehouse

Zasady architektury filaru zabezpieczeń, zgodności i prywatności dotyczą ochrony aplikacji usługi Azure Databricks, obciążeń klientów i danych klientów przed zagrożeniami. Jako punkt wyjścia centrum zabezpieczeń i zaufania usługi Databricks zawiera dobre omówienie podejścia do zabezpieczeń usługi Databricks.

Zasady zabezpieczeń, zgodności i prywatności

Zarządzanie tożsamościami i dostępem przy użyciu najniższych uprawnień

Praktyka zarządzania tożsamościami i dostępem (IAM) pomaga zagwarantować, że odpowiednie osoby będą mogły uzyskać dostęp do odpowiednich zasobów. Zarządzanie dostępem i tożsamościami dotyczy następujących aspektów uwierzytelniania i autoryzacji: zarządzanie kontami, w tym aprowizowanie, ład tożsamości, uwierzytelnianie, kontrola dostępu (autoryzacja) i federacja tożsamości.

Ochrona danych przesyłanych i magazynowanych

Klasyfikuj dane na poziomy poufności i używaj mechanizmów, takich jak szyfrowanie, tokenizacja i kontrola dostępu, jeśli jest to odpowiednie.

Zabezpieczanie sieci i identyfikowanie i ochrona punktów końcowych

Zabezpiecz sieć i monitoruj i chroń integralność sieci wewnętrznych i zewnętrznych punktów końcowych za pośrednictwem urządzeń zabezpieczeń lub usług w chmurze, takich jak zapory.

Przegląd modelu wspólnej odpowiedzialności

Zabezpieczenia i zgodność to wspólna odpowiedzialność między usługą Azure Databricks, klientem usługi Azure Databricks i dostawcą usług w chmurze. Ważne jest, aby zrozumieć, która strona jest odpowiedzialna za jaką część.

Spełnianie wymagań dotyczących zgodności i prywatności danych

Mogą istnieć wymagania wewnętrzne (lub zewnętrzne), które wymagają kontrolowania lokalizacji i przetwarzania danych. Te wymagania różnią się w zależności od celów projektowania systemów, kwestii regulacyjnych branżowych, prawa krajowego, implikacji podatkowych i kultury. Pamiętaj, że może być konieczne zaciemnianie lub redagowanie danych osobowych w celu spełnienia wymagań prawnych. Jeśli to możliwe, zautomatyzuj działania związane ze zgodnością.

Monitorowanie zabezpieczeń systemu

Użyj zautomatyzowanych narzędzi do monitorowania aplikacji i infrastruktury. Aby przeskanować infrastrukturę pod kątem luk w zabezpieczeniach i wykryć zdarzenia zabezpieczeń, użyj zautomatyzowanego skanowania w potokach ciągłej integracji i ciągłego wdrażania (CI/CD).

Dalej: Najlepsze rozwiązania dotyczące zabezpieczeń, zgodności i prywatności

Zobacz Najlepsze rozwiązania dotyczące zabezpieczeń, zgodności i prywatności.